网络安全学习-Kali中间人攻击

Posted 丢爸

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全学习-Kali中间人攻击相关的知识,希望对你有一定的参考价值。

中间人攻击原理/ARP欺骗攻击

- 利用的ARP协议的漏洞

- ARP协议原理

1)发送ARP广播请求,获取对方MAC地址

2)发送ARP单播应答, - 攻击人通过发送虚假的ARP应答实现ARP缓存投毒,而受害人无法进行身份验证

攻击实验

- 准备三台虚拟机,分别安装了Windows Server2008,Windows Server2003,Kali,将三台虚拟机的网络同时桥接至Vmnet2虚拟网络

- 给三台虚拟机配置IP地址

- windows server2003:10.1.1.1

- windows server2008:10.1.1.2

- Kali:10.1.1.3

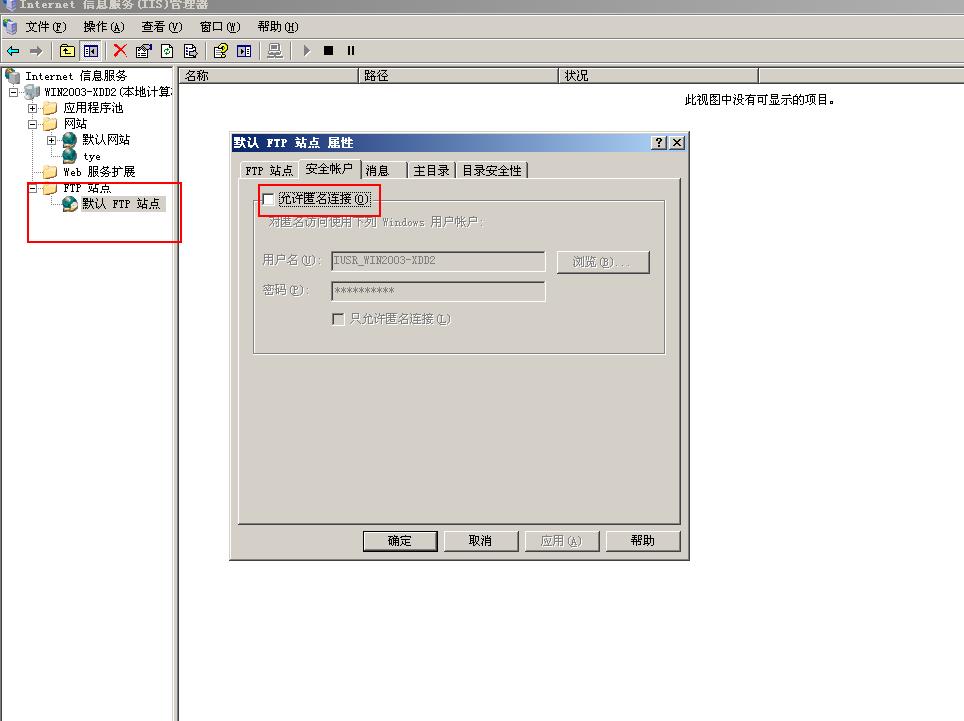

- 在windows Server2003上开启ftp和web服务

部署Web服务器

C:\\Documents and Settings\\Administrator>net user tye tye /add

命令成功完成。

C:\\Documents and Settings\\Administrator>net user

\\\\WIN2003-XDD2 的用户帐户

-------------------------------------------------------------------------------

Administrator Guest IUSR_WIN2003-XDD2

IWAM_WIN2003-XDD2 SUPPORT_388945a0 tye

命令成功完成。

- 通过kali打开ettercap

- 选择eth0网卡后,点击右上角的对号

- 先点击扫描主机,然后查看主机列表

- 将两台主机分别添加至Target1和Target2

- 选择ARP poisoning

- 在win server2003查看ARP缓存信息,两个IP地址的MAC地址是一样的,说明正在被欺骗

C:\\Documents and Settings\\Administrator>arp -a

Interface: 10.1.1.1 --- 0x10003

Internet Address Physical Address Type

10.1.1.2 00-0c-29-30-e1-db dynamic

10.1.1.3 00-0c-29-30-e1-db dynamic

- 在win server2008电脑上通过ftp访问win server2003上的ftp服务,并输入用户名密码后,在kali的ettercap上会显示出用户名和密码

以上是关于网络安全学习-Kali中间人攻击的主要内容,如果未能解决你的问题,请参考以下文章

web安全day18:kali下的两个实验彻底理解中间人攻击