Kali利用Ettercap实现中间人攻击之DNS劫持(DNS欺骗)

Posted call me pascal

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Kali利用Ettercap实现中间人攻击之DNS劫持(DNS欺骗)相关的知识,希望对你有一定的参考价值。

今天学习了些与Ettercap相关的基础知识,再此记录

准备工作

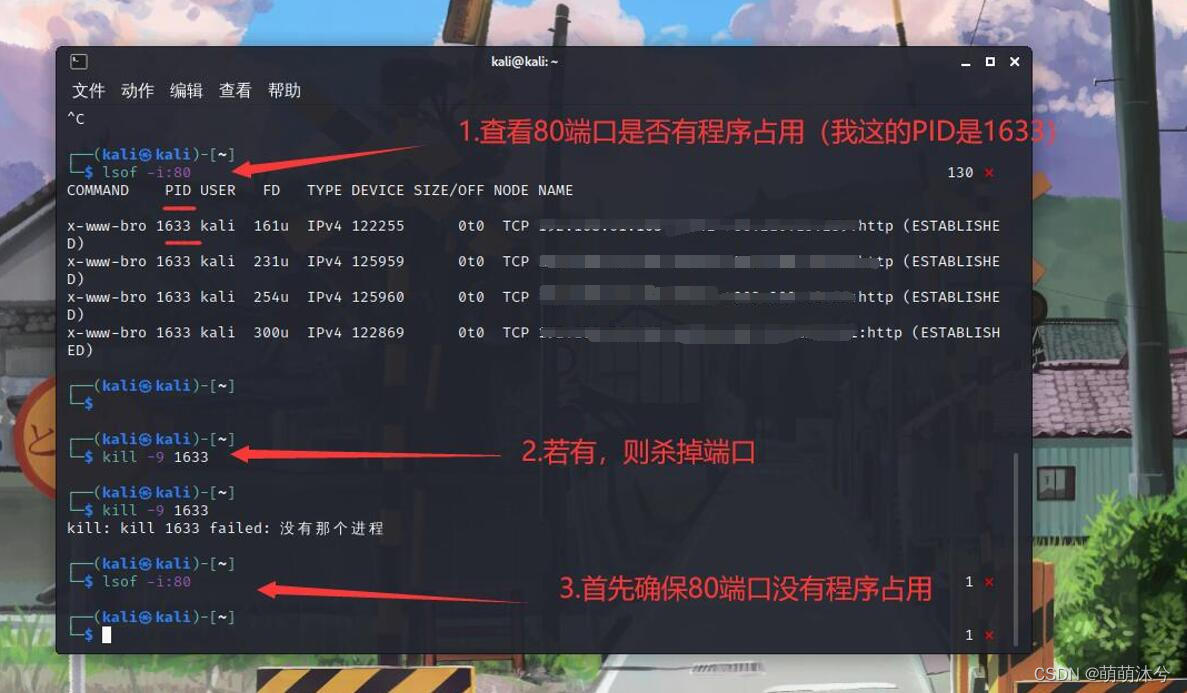

1.确保80端口没有被任何程序占用,如果有程序占用,则根据PID结束进程。

2.开启端口转发(在root权限下才能修改成功,将ip_forward 修改为 1)

注:ip_forward为0时为断网攻击,目标主机会因此无法上网

echo 1 > /proc/sys/net/ipv4/ip_forward 3.开启apache2

service apache2 restart4.查看本机ip

5.修改etter.dns,将目标改为本机ip(同样需要root权限)

sudo vi /etc/ettercap/etter.dns

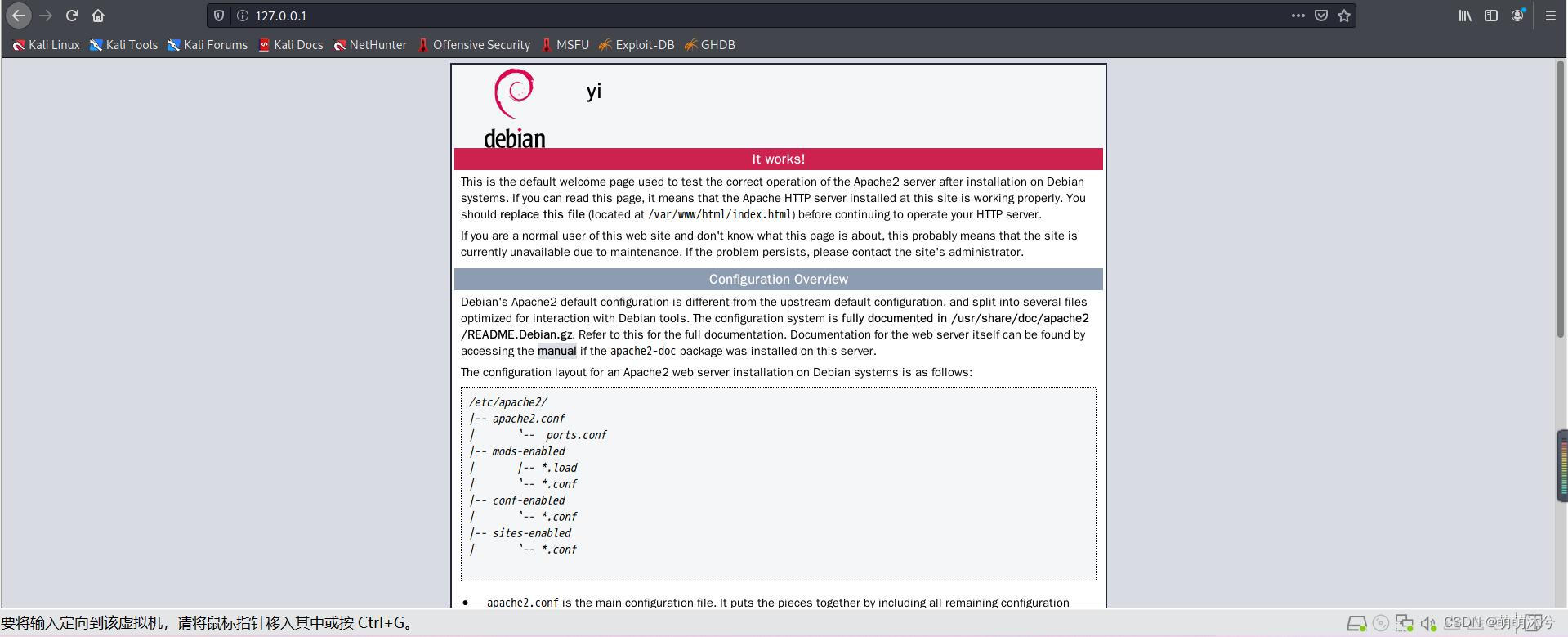

6.测试apache2是否启动成功,打开浏览器,输入127.0.0.1

成功!(关于这个html的位置之后会说)

开始攻击

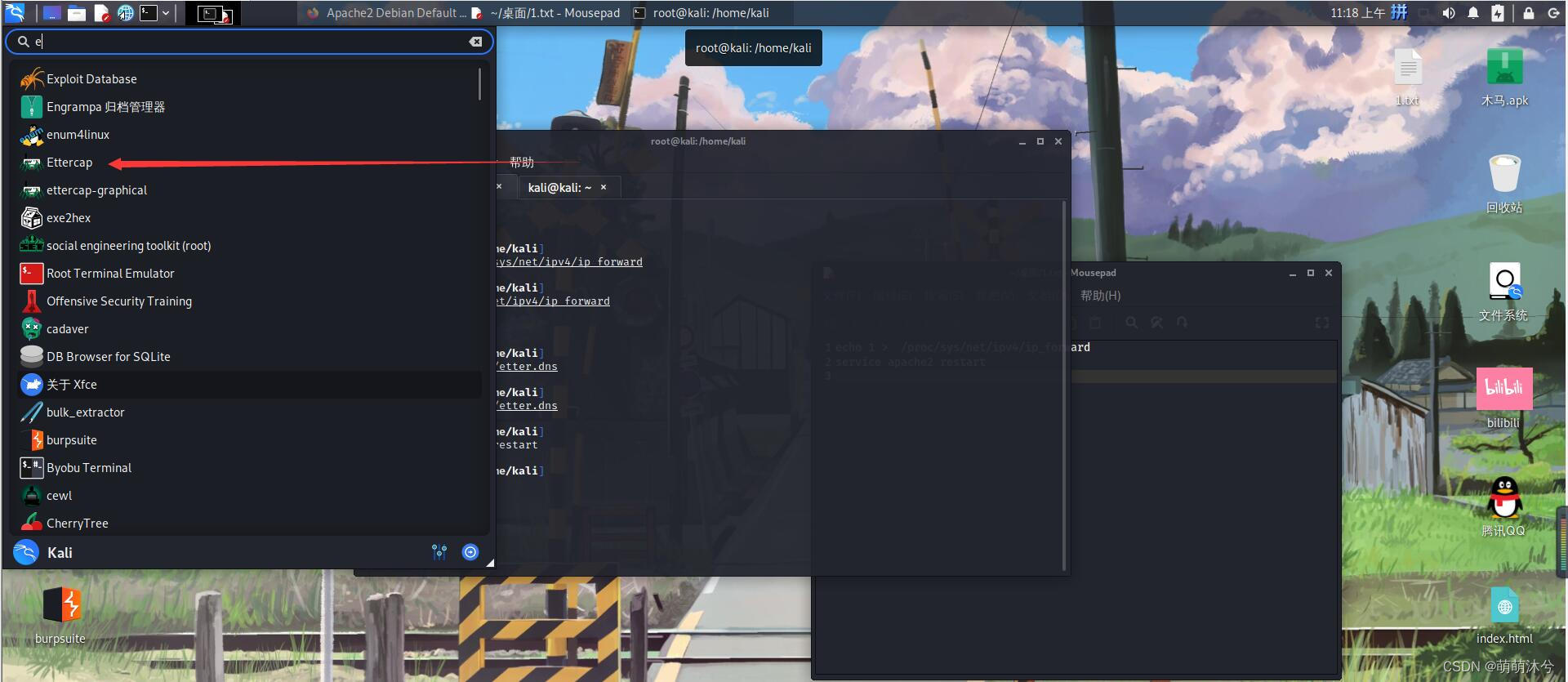

1.打开 Ettercap

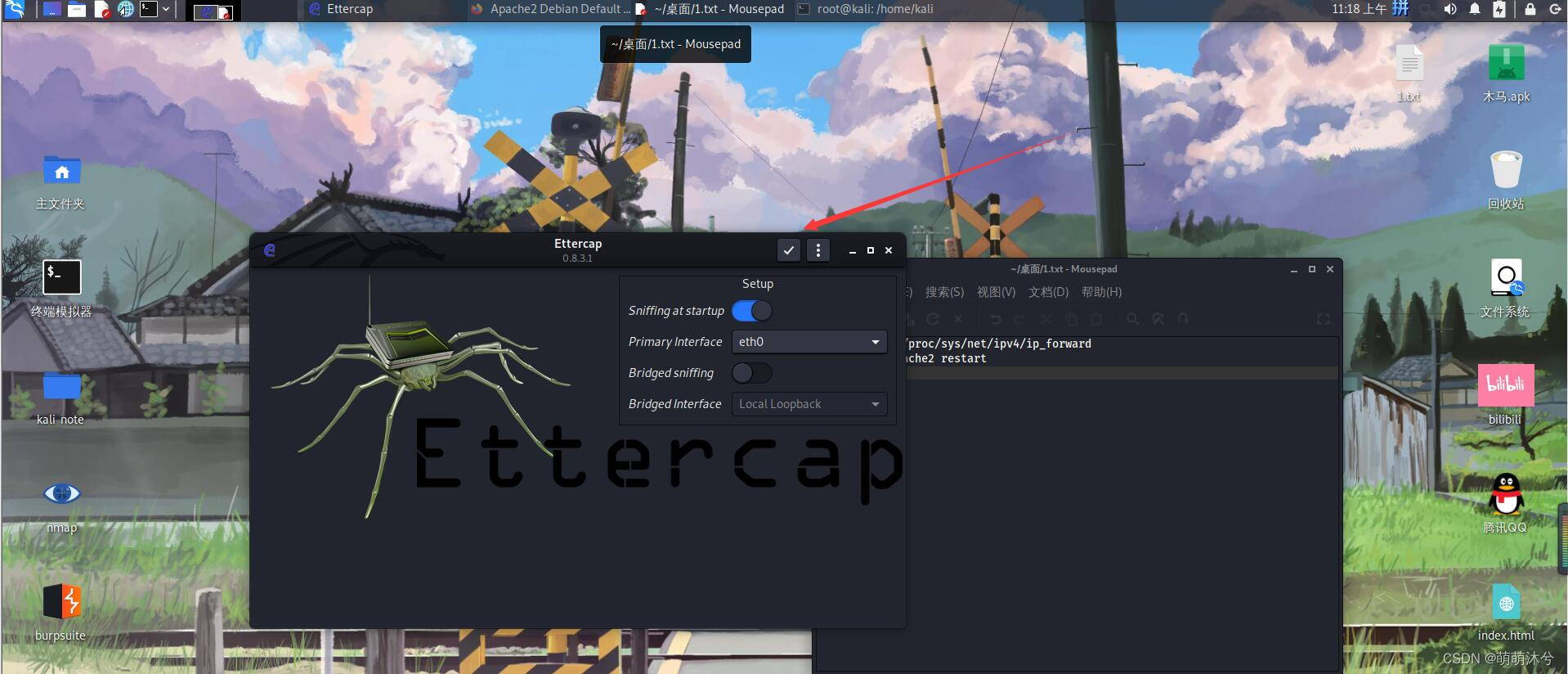

2.网卡默认eth0,也没什么好说的,点√

3.添加攻击目标

4.对目标进行ARP欺骗,点击后确认就行

5.打开Plugins,如图

6.打开dns_spoof

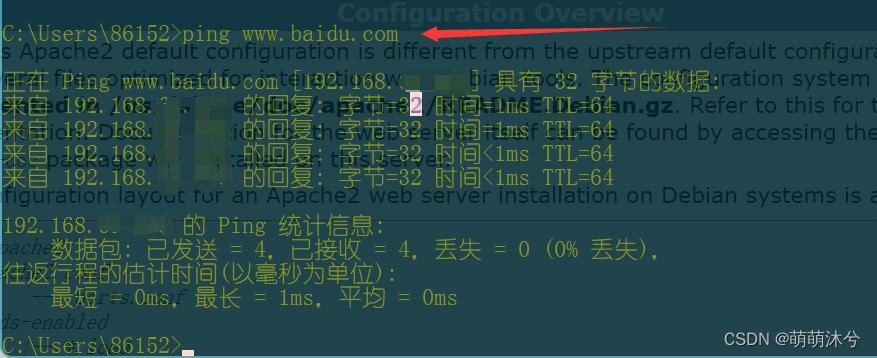

7.攻击基本完成,使用被攻击的主机选择baidu进行ping

发现成功篡改

8.让攻击者看到我们自定义的网页

9.修改index.html

到此,攻击基本完成

我们看一下受害者视角:

受害者:???

受害者:我进的网页不是7k7k小游戏吗?

注:经测试,受攻击的主机在访问 http 网页时才有效,https显示会无法访问网络。

有用或喜欢的话就点个赞趴~谢谢啦~

仅供学习交流,严禁用于用作违法用途,后果自负。

使用ettercap实现中间人攻击

声明:此文档仅供安全学习和教学用途,禁止非法使用。

ettercap

实验环境:

攻击机:kali 1.0

靶机:windowsxp sp3 ip

Web服务:turkey linux wordpress web登陆地址http://192.168.61.133

实验步骤:

1、启动ettercap: 使用命令ettercap –G

2、菜单栏选择sniff|Unifed sniffing 选项或按shift+u组合键

3、选择网络接口,这里选eth0启动接口

4、启动接口后扫描主机依次选择菜单中的Hosts|Scan for hosts命令或者使用ctrl+s

5、信息框里会显示扫描到的主机数量,使用hosts|hosts list菜单或者按ctrl+h键查看主机列表

6、选择要欺骗的目主机ip,单击Add to Target 1按钮添加目标系统后使用start|start sniffing 或者ctrl+w键进行嗅探

7、启动嗅探后,通过使用ARP注入攻击的方法获取到目标系统的重要信息:在菜单中选择Mitm|Arppoisoning…命令

8、选择Sniff remote connecrions ,单击确定按钮,至此等待目标主机登录网站捕获敏感信息

9、在windows xp下登录网站

10、 用户名密码登陆地址等信息

使用菜单中的start|stopmitm sniffing停止嗅探

使用菜单中的mitm|stopmitm attack(s)停止中间人攻击

以上是关于Kali利用Ettercap实现中间人攻击之DNS劫持(DNS欺骗)的主要内容,如果未能解决你的问题,请参考以下文章