实现DNS欺骗实验 Ettercap的运用

Posted Angelxiqi

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实现DNS欺骗实验 Ettercap的运用相关的知识,希望对你有一定的参考价值。

一、 实现DNS欺骗实验并注明步骤

- 环境:靶机(Windows)

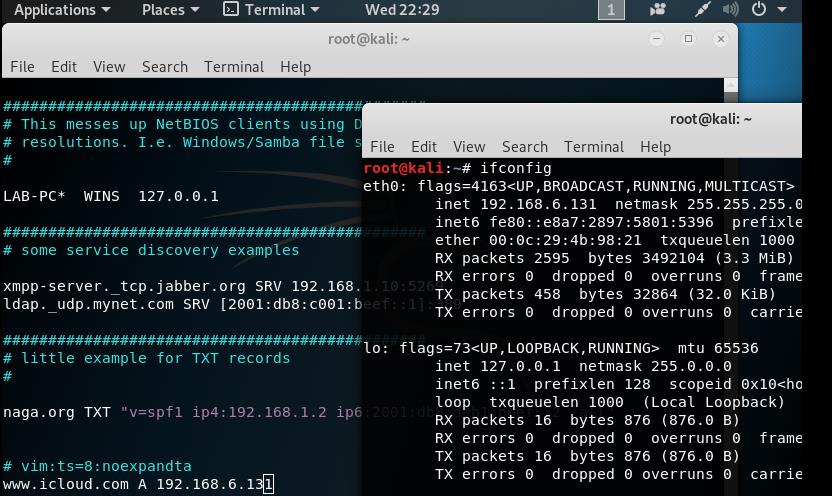

- 攻击机(kali,IP:192.168.6.131)并与靶机处于互能ping通状态

二.开始

1.编辑文件命令:vi /etc/ettercap/etter.dns

添加DNS解析,将域名解析到攻击机IP:域名 A 攻击机IP

-

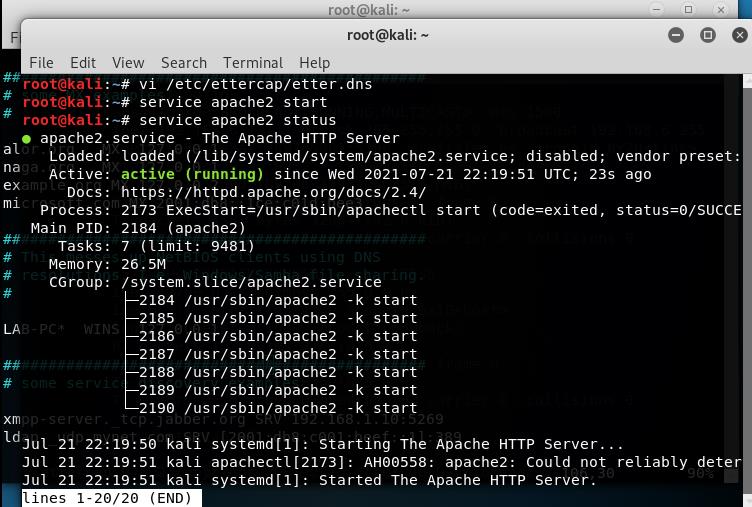

启动攻击机上的apache服务

-

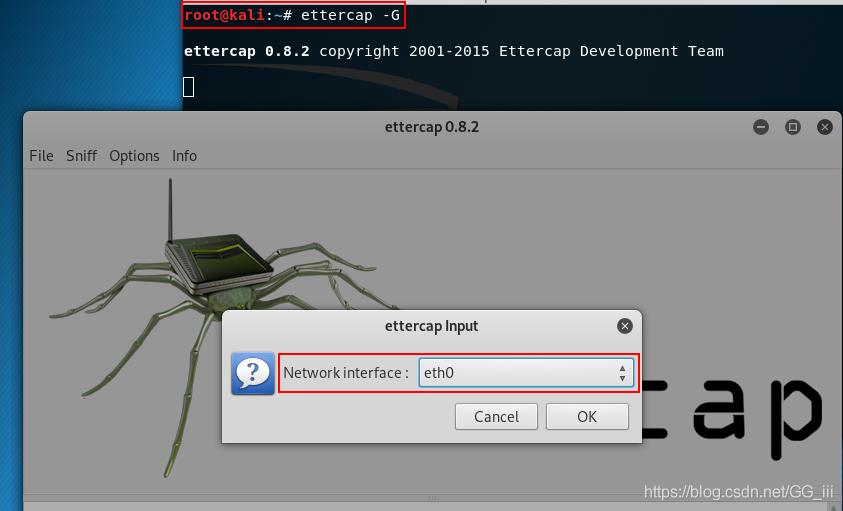

在攻击机上使用ettercap -G命令以图形模式,打开ettercap工具;并选择网卡接口,默认即可:

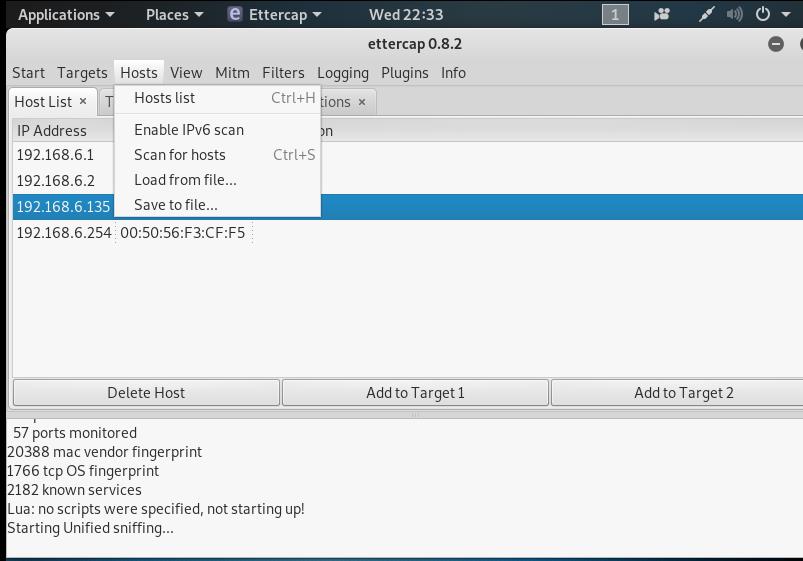

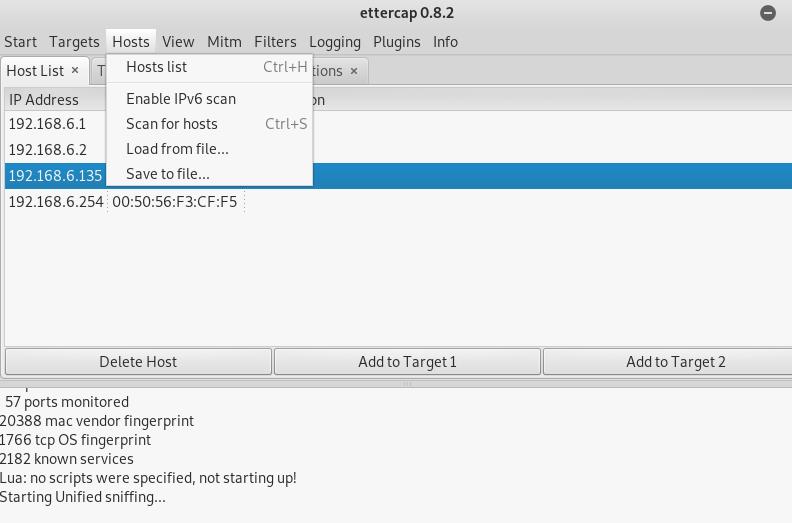

4启动后,先点击 hosts -> hosts list,再搜索存在的目标:

- 发现靶机IP在结果列表中,选择攻击对象:

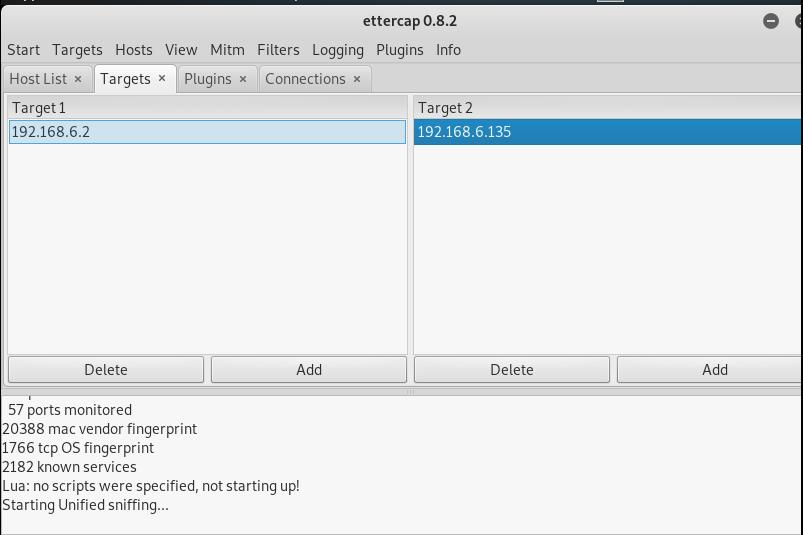

将网关放列表1

IP地址放列表2

添加成功后,Targets的Target1会出现目标网关;Target2会出现目标IP:

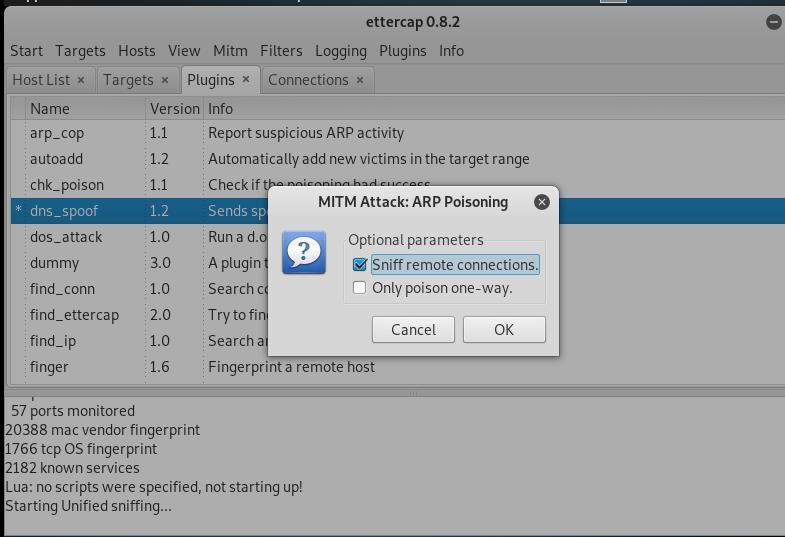

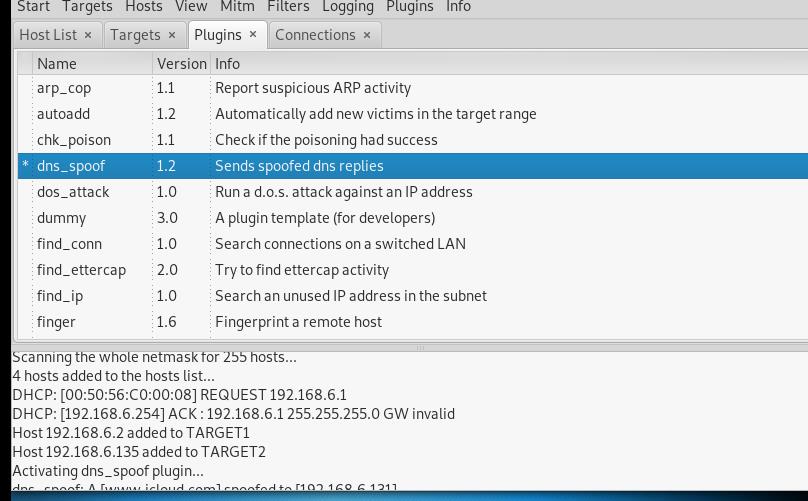

点击Mitm -> ARP poisoning,选择 Sniff remote connections启动ARP 欺骗

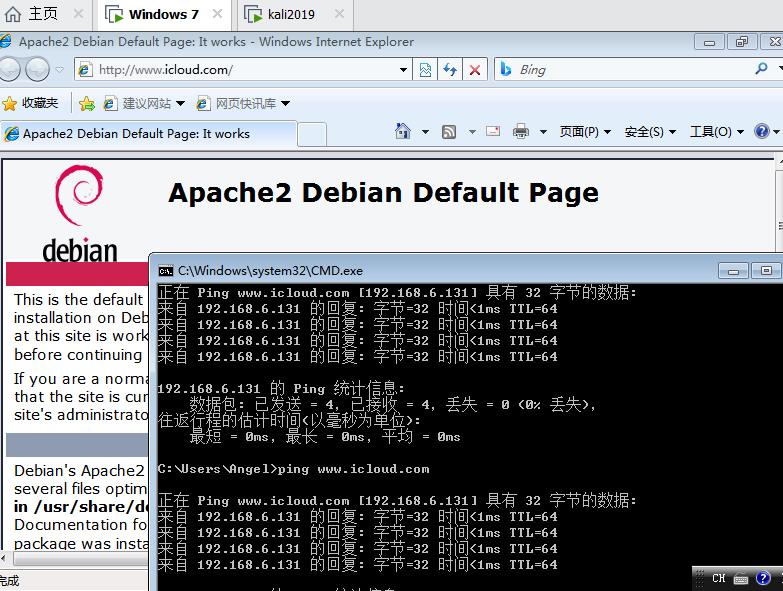

当靶机ping www.icloud.com时会解析到攻击机IP,访问www.icloud.com时会跳转到攻击者搭建的网站上。

收藏等于白嫖,点赞才是真情[嘻嘻,滑稽]

收藏等于白嫖,点赞才是真情[嘻嘻,滑稽]

收藏等于白嫖,点赞才是真情[嘻嘻,滑稽]

刚刚起步,给小编一个鼓励呗,哈哈,一键三连

感谢!

以上是关于实现DNS欺骗实验 Ettercap的运用的主要内容,如果未能解决你的问题,请参考以下文章

ettercap局域网内DNS欺骗(隔壁的哥们轻一点 ...)