1129 web和wap端发版后--部分页面存在安全漏洞

Posted 幸福在今天

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了1129 web和wap端发版后--部分页面存在安全漏洞相关的知识,希望对你有一定的参考价值。

0181129 web版本部分页面存在安全漏洞

1.SQL 注入

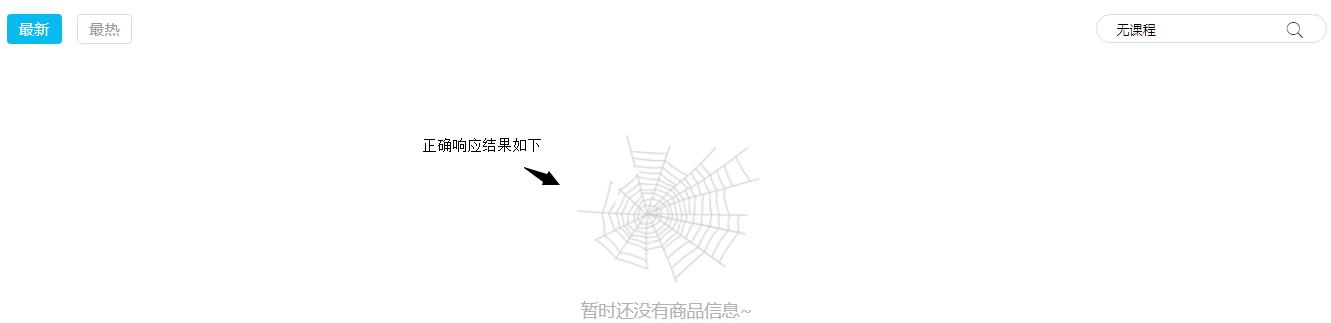

例如在查询功能,输入分号 感叹号 分号 竖杠 \' ! ; | 搜索时,响应结果不正确,应该与图二的响应结果一致

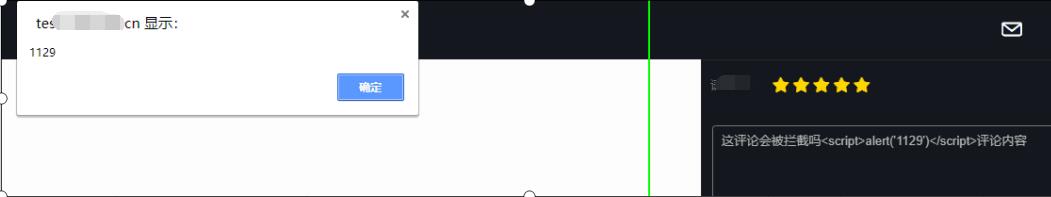

2.跨站脚本漏洞

持久性XSS(Persistentcross-sitescripting),指的是恶意脚本代码被存储进被攻击的数据库,当其他用户正常浏览网页时,站点从数据库中读取了非法用户存入非法数据,恶意脚本代码被执行。

这种攻击类型通常在留言板等地方出现,如下:

那么什么是反射型XSS呢?

如"http://www.jpl.nasa.gov/about_JPL/maps.cfm?departure=lax%22%3Cimg%20src=k.png%20onerror=alert(%22XSSed%20by%20sH%22)%20/%3E"这样需要欺骗用户自己去点击链接才能触发XSS的是反射型XSS

很多人非常鄙视非持久性XSS(反射型XSS),认为这种XSS只能依靠欺骗的手段去骗人点击,才能让攻击正常实施起来。

反射型XSS的漏洞

https://yq.aliyun.com/articles/480157

现在我们来对反射型的XSS三种级别的漏洞进行测试

在media里,只过滤了<script>,那么我们可以对它绕过去

我们可以提交<SCRIPT>alert(\'xss\')</SCRIPT>

或者<scri<script>pt>alert(\'xss\')</script>

对于high的XSS,用了htmlspecialchars,不知道你能不能用什么方法绕过,如果无法绕过可以参考Discuz的dhtmlspecialchars()函数

3.敏感信息泄露

访问某个接口地址,可以直接显示用户信息,包括手机号全明文显示,

解决方案:将手机号中间几位用**代替(138****2345)

以上是关于1129 web和wap端发版后--部分页面存在安全漏洞的主要内容,如果未能解决你的问题,请参考以下文章