Windows 逆向OD 调试器工具 ( OD 调试数据时硬件断点对应的关键代码 | 删除硬件端点恢复运行 )

Posted 韩曙亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Windows 逆向OD 调试器工具 ( OD 调试数据时硬件断点对应的关键代码 | 删除硬件端点恢复运行 )相关的知识,希望对你有一定的参考价值。

前言

在 【Windows 逆向】OD 调试器工具 ( CE 中获取子弹动态地址前置操作 | OD 中调试指定地址的数据 ) 博客中介绍了如何在 OD 中调试指定地址 , 本篇博客中对相关操作进行指定 ;

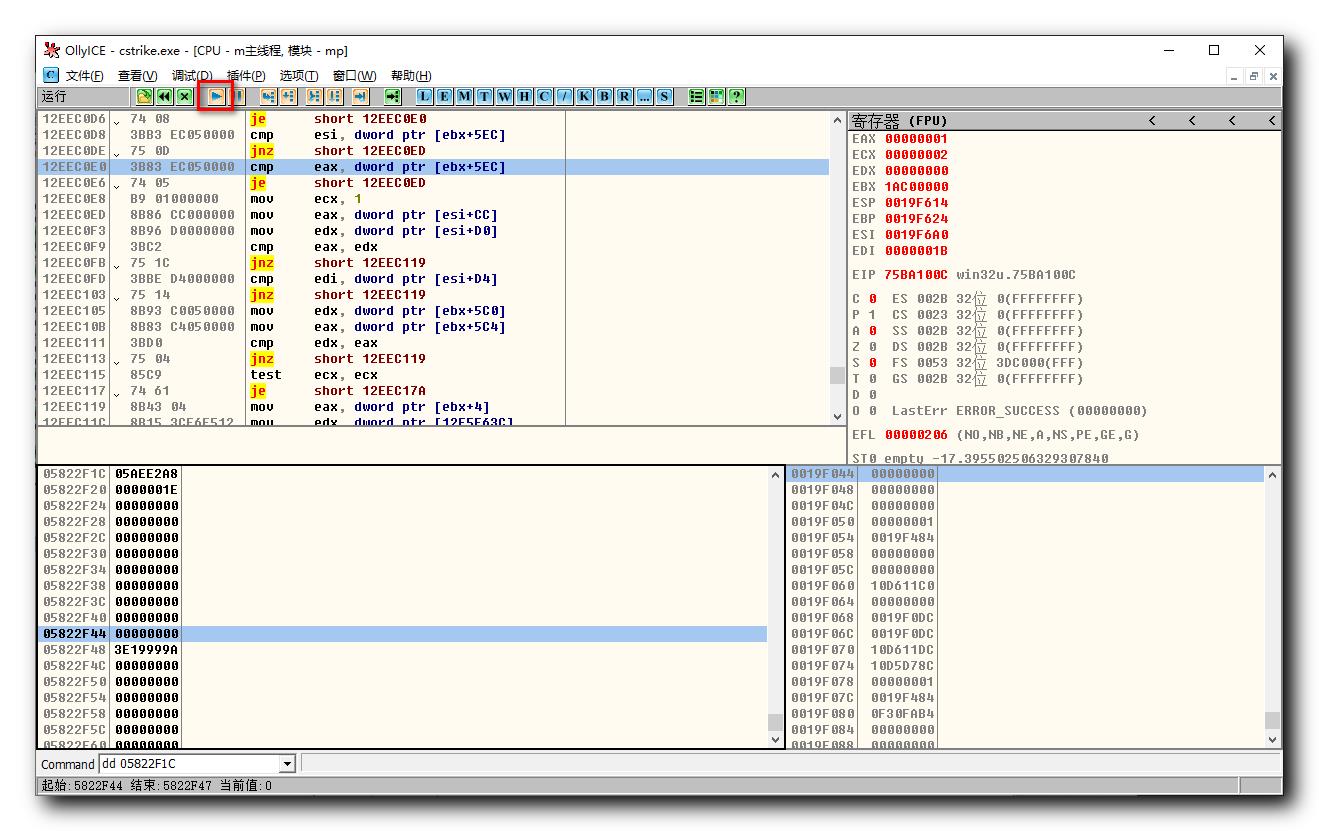

一、OD 调试数据时硬件断点对应的关键代码

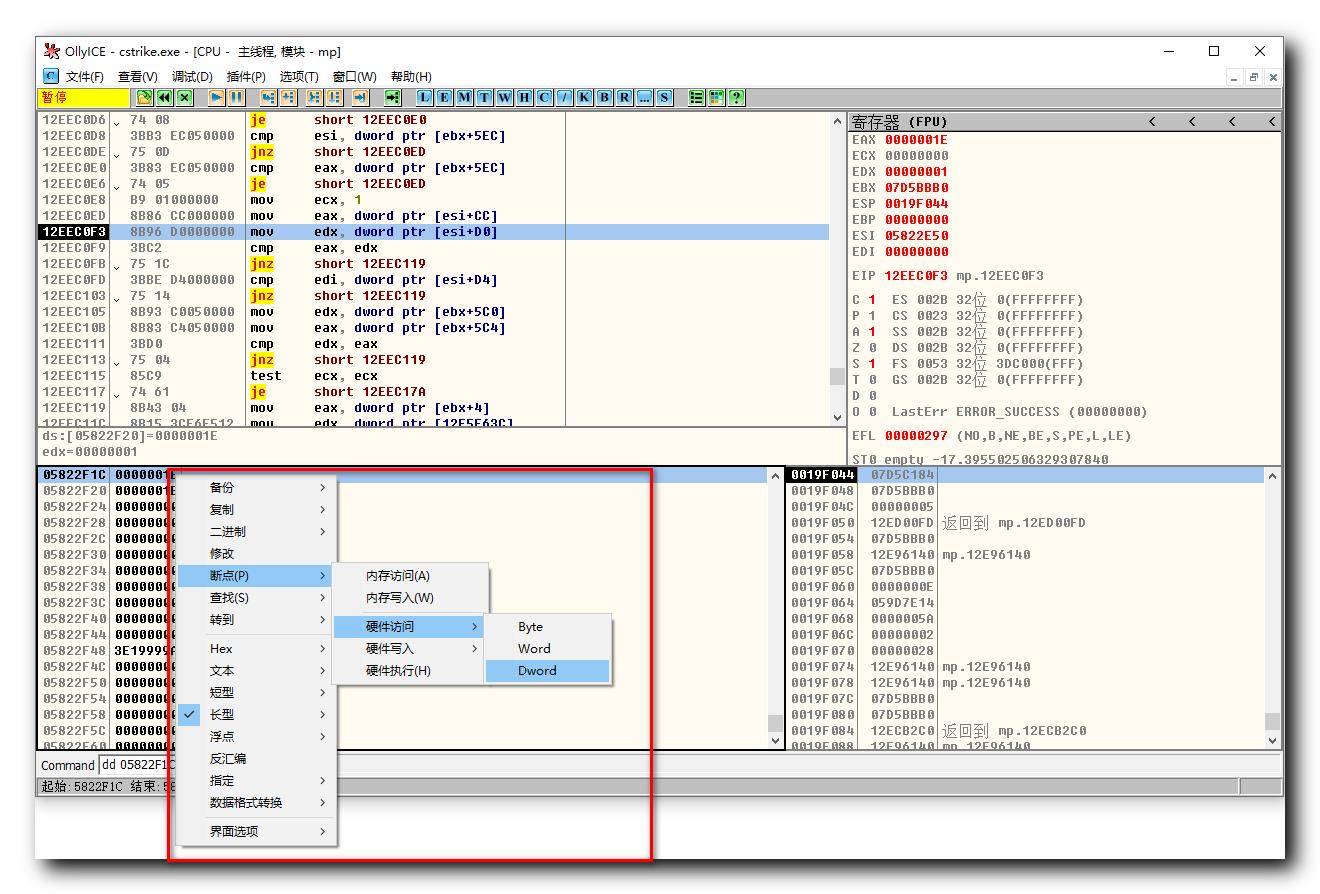

在 数据面板 中 , 右键点击指定地址 , 选择 " 端点 / 硬件访问 / Dword " 选项 , 设置硬件断点 ,

当有指令访问该地址时 , 会进入断点 , 程序阻塞挂起 , 处于暂停状态 ;

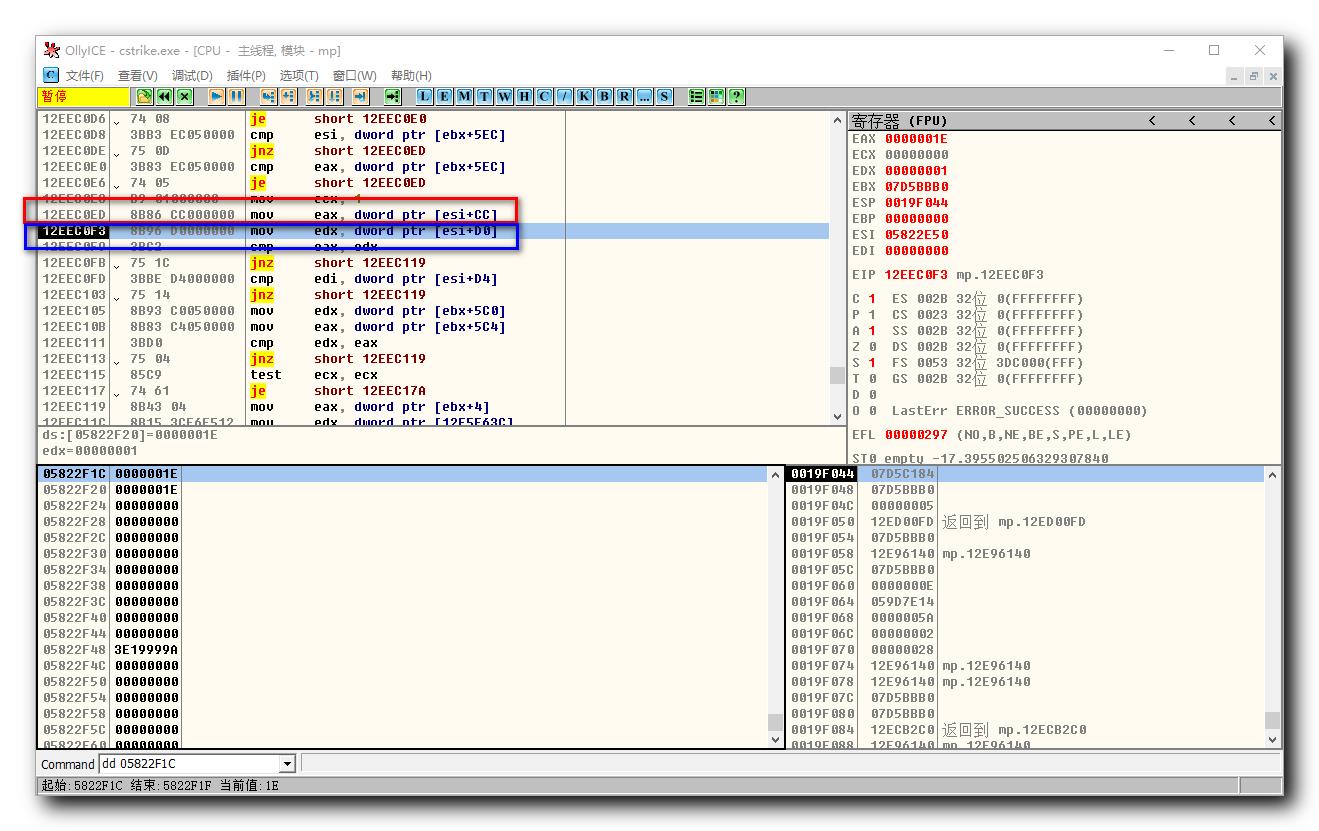

访问该地址的 关键代码 是 阻塞位置 的上一行代码 , 如下图

蓝色 矩形框 中的代码

mov edx, dword ptr [esi + D0]

是阻塞的代码 , 但这一行不是关键代码 , 访问 05822F1C 地址的关键代码 是红色 矩形框 中的

mov eax, dword ptr [esi + CC]

代码 ;

阻塞代码的上一行代码 , 才是访问指定 断点 地址 的关键代码 ;

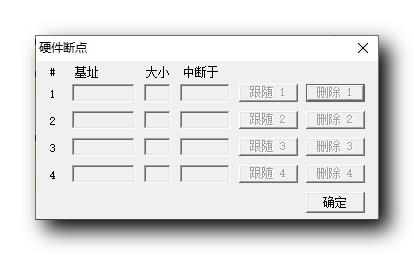

二、删除硬件端点恢复运行

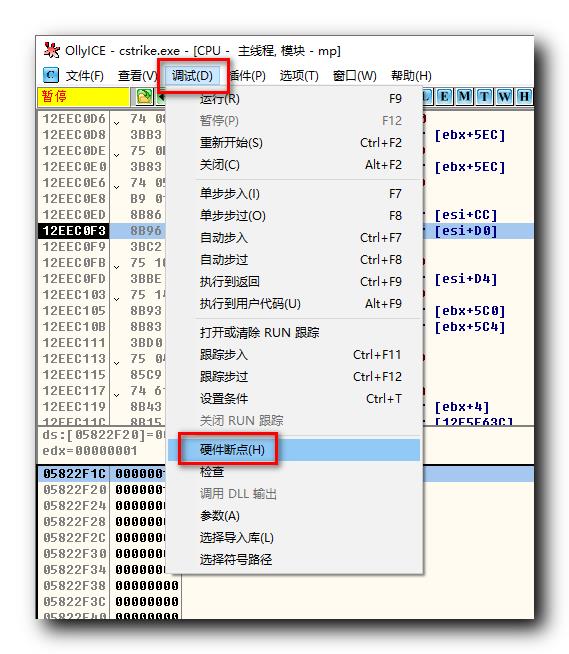

在菜单栏 选择 " 调试 / 硬件断点 ( H ) " 选项 ,

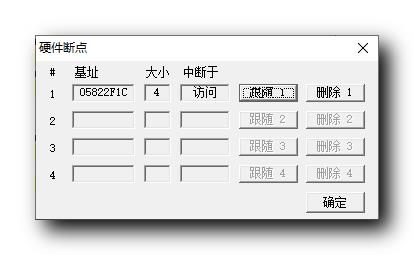

弹出 " 硬件断点 " 对话框 ,

点击硬件断点后面的 " 删除 n " 按钮 , 删除该硬件断点 ;

点击 执行按钮 , 就可以继续执行 ;

以上是关于Windows 逆向OD 调试器工具 ( OD 调试数据时硬件断点对应的关键代码 | 删除硬件端点恢复运行 )的主要内容,如果未能解决你的问题,请参考以下文章

Windows 逆向OD 调试器工具 ( CE 中获取子弹动态地址前置操作 | OD 中调试指定地址的数据 )

Windows 逆向OD 调试器工具 ( OD 调试数据时硬件断点对应的关键代码 | 删除硬件端点恢复运行 )

Windows 逆向OD 调试器工具 ( CE 工具通过查找访问的方式找到子弹数据基地址 | 使用 OD 工具附加游戏进程 | 在 OD 工具中查看子弹数据地址 | 推荐 )

Windows 逆向OD 调试器工具 ( 推荐汉化版的 OD 调试工具 | 吾爱破解专用版Ollydbg | 备选工具 )

Windows 逆向OD 调试器工具 ( CE 工具通过查找访问的方式找到子弹数据基地址 | 使用 OD 工具附加游戏进程 | 在 OD 工具中查看 05869544 地址数据 | 仅做参考 )(代码

Windows 逆向OD 调试器工具 ( 分析 OD 硬件断点处的关键代码 | 添加硬件断点 | 关键代码 | MOV 指令 | EAX 寄存器值分析 | 使用命令查看 esi+0cc 地址 )(代码