漏洞预警 | 高危Struts REST插件远程代码执行漏洞(S2-052)

Posted 看雪学院

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞预警 | 高危Struts REST插件远程代码执行漏洞(S2-052)相关的知识,希望对你有一定的参考价值。

漏洞预警 | 高危Struts REST插件远程代码执行漏洞(S2-052)

2017年9月5日,Apache Struts发布最新的安全公告,Apache Struts 2.5.x的REST插件存在远程代码执行的高危漏洞,漏洞编号为CVE-2017-9805(S2-052)。漏洞的成因是由于使用XStreamHandler反序列化XStream实例的时候没有任何类型过滤导致远程代码执行。

漏洞影响

Struts 2.5 – Struts 2.5.12 版本,据称还影响到 2.3.33 版本。

据悉,Fortune 100 中 65% 使用 Struts 框架搭建 Web 应用的企业均可能受到影响,如花旗集团、美国国家税务局、英国沃达丰电信、维珍航空等等,说明此次漏洞影响范围较大,相关企业应当给予重视。

漏洞概述

Struts2 REST 插件使用带有 XStream 程序的 XStream Handler 进行未经任何代码过滤的反序列化操作,这可能在反序列化XML payloads时导致远程代码执行。任意攻击者都可以构造恶意的XML内容提升权限。

漏洞是由 Semmle 使用其开源分析工具 lgtm 及 QL 语言编写的 Java 反序列威胁查询检测而出的,详情可参考[ lgtm blog ]。

向下兼容

由于Struts的某些默认限制,部分REST插件可能会停止工作。 此时请检查可能导致停止工作接口,这些接口分别是:

org.apache.struts2.rest.handler.AllowedClasses

org.apache.struts2.rest.handler.AllowedClassNames

org.apache.struts2.rest.handler.XStreamPermissionProvider

漏洞POC

漏洞发现者方面 Semmle 表示已经得到简单但有效的 exploit,但目前并不打算公开。

解决方案

目前尚无完美解决方案,建议如下:

1.建议尽快升级到 2.5.13版本。

2.在不使用时删除 Struts REST插件,或仅限于服务器普通页面和JSONs:

<constant name=”struts.action.extension” value=”xhtml,,json” />

3.限制服务器端扩展类型,删除XML支持。

漏洞响应

2017 年 7 月 17 日 : 初次披露

2017 年 8 月 2 日: 为漏洞修复修改 API

2017 年 8 月 14 日: Struts 修复前检查

2017 年 8 月 16 日: 漏洞正式得到编号 CVE-2017-9805

2017 年 9 月 5 日: Struts 版本 2.5.13 发布

相关链接如下:

https://cwiki.apache.org/confluence/display/WW/S2-052

来源:freebuf

美国研究人员实现以生物手段让电脑感染病毒

据国外媒体报道,美国华盛顿大学研究人员日前成功运用生物学手段使计算机感染恶意代码。

在实验中,研究人员将恶意软件存入合成DNA中,并演示了植入的代码如何损害连接着基因测序仪并对这段DNA进行分析的电脑。

这一小管溶液包含植入了恶意程序的合成DNA链

这项实验是在2016年底和2017年进行的。研究团队近日出席了在加拿大不列颠哥伦比亚省温哥华举行的安全研讨会,公布了研究成果。

研究人员表示,距离此类攻击成真可能还需数年时间,目前还未发现有黑客发动此类攻击的迹象。

但该实验让人们意识到,如果不及时采取预防措施,技术高明的黑客很可能会利用这种新技术夺取计算机系统的控制权。

依靠这项技术,黑客可将数字信息编码进合成DNA。研究人员认为,普通硬盘或闪存保存数据的时间只有短短数年,而且很容易损坏, DNA对数据的维持能力要长久得多。这项新技术将计算机中二进制代码的1和0转换为A、C、G、T,分别代表构成DNA的4种硷基:腺嘌呤、胞嘧啶、鸟嘌呤和胸腺嘧啶。

外媒称,随着基因组学行业蓬勃发展,生产、测序合成DNA链的成本和所需时间大幅下降。总有一天,黑客会设法利用这些工具去攻击电脑系统漏洞。

研究人员表示,他们现在公布研究成果,是因为他们相信,自己的工作能帮助基因组学行业了解潜在的风险,并采取措施降低这种风险。

来源:TechWeb

拉丁美洲流行社交平台 Taringa 逾 2800 万账户在线暴露

Taringa 被称为拉丁美洲最大的在线网站,是拉丁美洲网民用于创建与分享日常生活、教程、食谱与艺术等兴趣的社交平台。

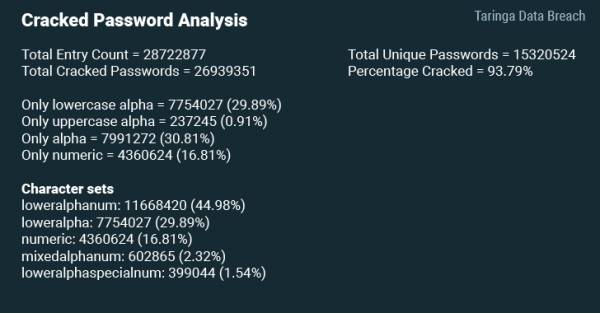

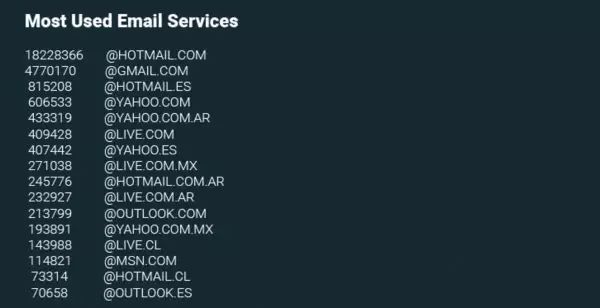

知情人士透露,此次数据泄露事件似乎可以追溯至今年八月,但该公司仅通过邮件通知网站受害用户。不过,作为该事件的回应措施,Taringa 在用户使用旧密码访问账户时通过电子邮件向用户发送密码重置链接。以下是 Taringa 数据泄露的相关统计数据:

不幸的是,多数破解的密码仅由字母或数字组成,其不包含任何特殊字符或符号。下面研究人员列出了 Taringa 用户最常用的密码,如 123456789、123456、1234567890、000000、12345 与 12345678。由此表明,Taringa 平台并未强制用户使用复杂密码进行账号保护。

目前,研究人员不仅建议 Taringa 用户尽快更改密码,还提醒他们不要通过电子邮件点击任何可疑链接或附件并在无需验证下提供个人或财务信息。

来源:hackernews

主要移动芯片供应商的引导程序存在多处安全漏洞

据外媒报道,研究人员近期发现主要移动芯片供应商的 Android 引导程序组件存在多处安全漏洞,允许黑客在引导次序中打破信任链,从而为其打开攻击大门。

加州圣芭芭拉的计算机科学家随后开发了一款专门测试与分析引导程序的工具 BootStomp。据悉,他们选择了高通、NVIDIA、联发科和华为海思的五款产品进行测试,发现了 7 处安全漏洞,其中有一处于 2014 年就被曝光过。对于其余 6 处新漏洞,供应商已经证实其中 5 处。

此外,研究人员称,上述漏洞允许执行任意代码或执行永久性的拒绝服务攻击,其中 2 处漏洞还能被有 root 权限的攻击者利用。

来源:solidot.org

往期热门内容推荐

.....

更多详情、资讯,戳左下角“阅读原文”

或者网页浏览 看雪学院 www.kanxue.com

即可查看哦!

以上是关于漏洞预警 | 高危Struts REST插件远程代码执行漏洞(S2-052)的主要内容,如果未能解决你的问题,请参考以下文章

每日安全资讯漏洞预警 | 高危Struts REST插件远程代码执行漏洞(S2-052)

Struts2 S2-052远程代码执行漏洞预警(CVE-2017-9805)

未然预警 | Apache Struts2再爆高危漏洞S2-052

高危漏洞| Struts REST插件远程代码执行漏洞(S2-052)