鬼节紧急预警|Struts2又双叒叕爆高危漏洞(S2-052)!内有神物!

Posted 安云信息

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了鬼节紧急预警|Struts2又双叒叕爆高危漏洞(S2-052)!内有神物!相关的知识,希望对你有一定的参考价值。

Struts -052 远程代码命令执行漏洞预警(CVE-2017-9805)

影响版本:Struts 2.5- Struts 2.5.12

脆弱性的影响 |

当使用带有XStream处理程序的Struts REST插件来反序列化XML请求时,可能会发生RCE攻击 |

最大安全评级 |

危急 |

建议 |

升级到Struts 2.5.13 |

受影响的软件 |

Struts 2.5 - Struts 2.5.12 |

记者 |

曼乐沫<MMO在semmle点com>(lgtm.com / Semmle)。关于lgtm.com博客的更多信息:https://lgtm.com/blog |

CVE标识符 |

CVE-2017-9805 |

问题

REST插件正在使用 XStreamHandler XStream的实例进行反序列化,而不进行任何类型过滤,这可能导致在反序列化XML有效内容时执行远程执行代码。

解决方法

升级到Apache Struts版本2.5.13。

向后兼容性

由于应用的可用类的默认限制,某些REST操作可能会停止工作。在这种情况下,请调查介绍的新接口以允许每个操作定义类限制,那些接口是:

§ org.apache.struts2.rest.handler.AllowedClasses

§ org.apache.struts2.rest.handler.AllowedClassNames

§ org.apache.struts2.rest.handler.XStreamPermissionProvider

临时解决方法

在不使用时删除Struts REST插件,或仅限于服务器普通页面和JSONs:

<constant name="struts.action.extension" value="xhtml,,json" /> |

又有的忙了,

启动应急预案

分析漏洞原理;

推出临时修复方案;

紧急用户预警;

搭建漏洞测试靶场;

开发检测引擎

........

今夜注定不平静呀,

再来两个勅令符压一压

安云科技会持续对该漏洞进行跟进。后续可以关注链接

参考

[1] https://cwiki.apache.org/confluence/display/WW/S2-052

安云科技从事信息安全,专注于安全大数据、企业威胁情报、网络攻防训练。

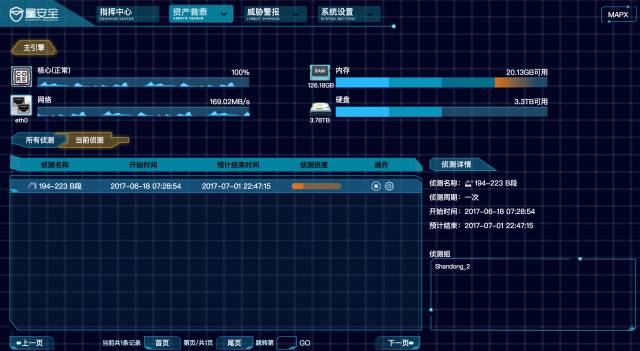

公司产品:量安全-量化安全SRS服务、量安全-网络空间测绘雷达

为您提供:网络空间测绘、企业资产收集、企业威胁情报、应急响应服务。

Struts2漏洞家族谱

以上是关于鬼节紧急预警|Struts2又双叒叕爆高危漏洞(S2-052)!内有神物!的主要内容,如果未能解决你的问题,请参考以下文章

安全播报 | Apache Struts2 又双叒叕现高危漏洞(S2-052) 创宇盾无需升级即可防御