福利:SandboxEscaper又报windows 0-day和POC

Posted malwarebenchmark

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了福利:SandboxEscaper又报windows 0-day和POC相关的知识,希望对你有一定的参考价值。

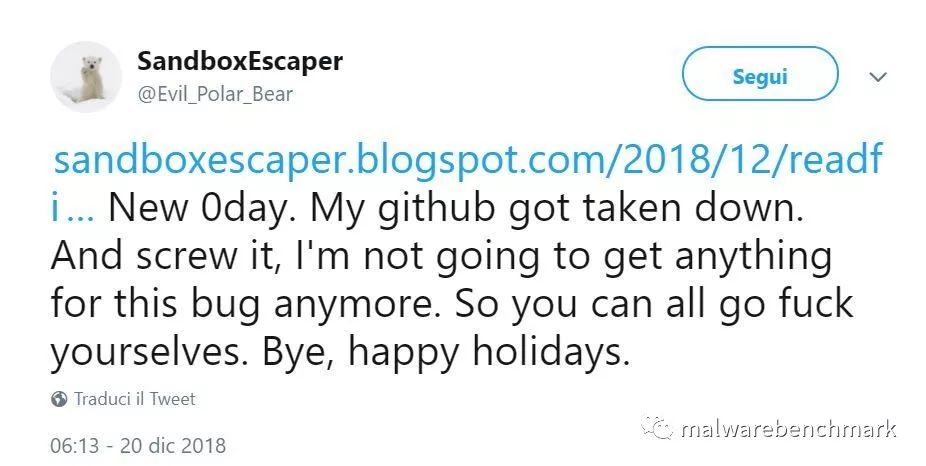

安全专家 SandboxEscaper(Twitter账号) 发布了一个新的 windows 0-day poc代码, 这是她2018发布的第四个windows 0-day 漏洞和POC啦(在Github上)。

SandboxEscaper这次发布的(poc)代码overwrites(重写了) "pri. sys", 其中包含通过基于 Windows Error Reporting (WER) 事件的反馈基础结构收集的有关软件和硬件问题的信息。

专家称, 这个POC的某些限制可能不适用于某些 cpu, 例如, 它不能在基于单个 cpu 内核的系统上工作。

SandboxEscaper称利用此漏洞的代码可用于禁用第三方 av 软件。

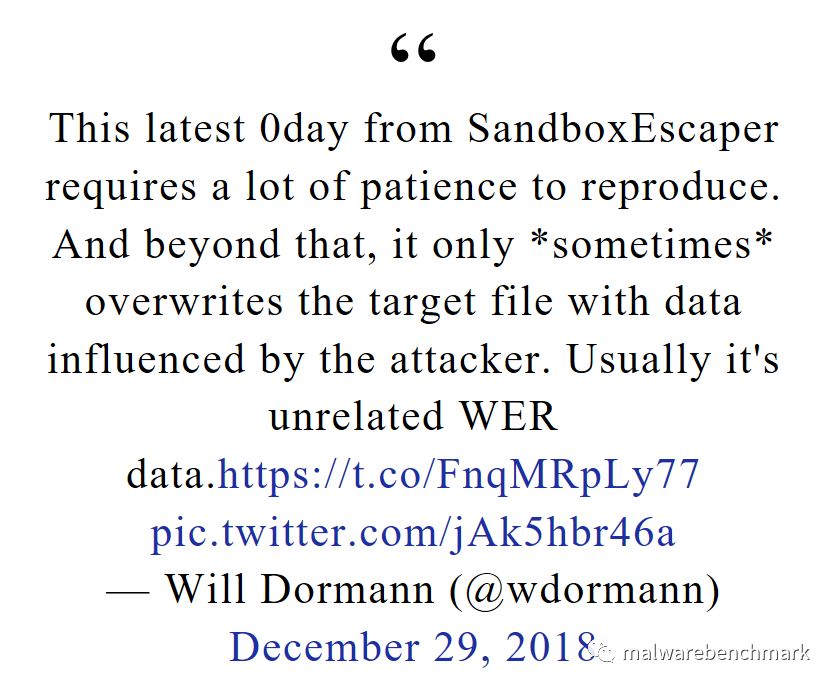

CERT/CC 的安全专家Will Dormann成功地在 windows 10 home 上执行了该POC, 并证实了这种利用并不总是有效的。

来自 bleepingcomputer 的专家指出, 利用该代码可能会导致 DoS。

"由于目标是 ' pce. sys ', SandboxEscaper的 poc 可能会在计算机上导致来自没有管理权限的用户的拒绝服务。pci.sys 是正确启动操作系统所必需的系统组件, 因为它枚举物理设备对象。”

SandboxEscaper 已经向微软安全响应中心 (MSRC) 报告了该错误。

SandboxEscaper 在曾经披露了一个 windows 零日, 它是一个任意的文件读取漏洞, 可以利用低特权用户或恶意程序来读取 windows 系统上任何文件的内容。

自8月以来, SandboxEscaper 公开了对 windows 两个零日漏洞的利用, 迫使微软迅速解决这些漏洞, 以避免其用户成为黑客的目标。

10月, SandboxEscaper 发布了 microsoft 数据共享的POC代码, 该代码允许低特权用户从 windows 系统中删除关键系统文件。

8月, SandboxEscaper 发布了 poc 漏洞, 用于 microsoft windows 任务计划程序中的本地权限升级缺陷。

以上是关于福利:SandboxEscaper又报windows 0-day和POC的主要内容,如果未能解决你的问题,请参考以下文章

SandboxEscaper第三次在Twitter上披露未修复的Windows 0day