SandboxEscaper第三次在Twitter上披露未修复的Windows 0day

Posted 维他命安全

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SandboxEscaper第三次在Twitter上披露未修复的Windows 0day相关的知识,希望对你有一定的参考价值。

维他命安全简讯

21

星期五

2018年12月

【安全漏洞】

SandboxEscaper第三次在Twitter上披露未修复的Windows 0day

【威胁情报】

McAfee称最近的Shamoon攻击活动疑与伊朗APT33有关

15个android壁纸应用存在广告欺诈行为,总下载量超过22万次

Mirai新变种Miori通过php框架中的RCE漏洞传播

美国和英国遭遇新一轮恶意邮件攻击,主要针对金融公司

【漏洞补丁】

微软发布紧急安全更新,修复一个新IE 0day

SandboxEscaper第三次在Twitter上披露未修复的Windows 0day

研究人员SandboxEscaper第三次在Twitter上披露未修复的Windows 0day,并且发布了相关PoC。这个新的漏洞存在于Windows的MsiAdvertiseProduct功能中,根据该研究人员的说法,由于没有正确验证,攻击者可利用该功能强迫安装服务以SYSTEM权限复制任意文件并读取其内容,从而导致任意文件读取漏洞。SandboxEscaper还在Github上发布了该漏洞的PoC,但该Github账户目前已被删除。SandboxEscaper曾在2018年8月份和10月份分别在Twitter上披露了两个Windows 0day。

原文链接:

https://thehackernews.com/2018/12/windows-zero-day-exploit.html

02

McAfee称最近的Shamoon攻击活动疑与伊朗APT33有关

根据McAfee实验室对最近的Shamoon攻击活动的分析,研究人员认为其工具、技术和程序(TTP)与2016至2017年的Shamoon v2保持一致,2018年的Shamoon攻击活动可能与伊朗黑客组织APT33有关,但也有可能是其它攻击者伪装成APT33。在过去的几周里,Shamoon v3通过求职类钓鱼网站攻击石油、天然气、能源、电信企业和政府机构,这些用于收集受害者凭据的初步钓鱼攻击似乎早在2018年8月底就已开始。在新的.Net版本的数据擦除器中,研究人员发现了包含一段古兰经文的ASCII字符(Surah Masad, Ayat 1,大意为真主必将惩罚)。

原文链接:

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-attackers-employ-new-tool-kit-to-wipe-infected-systems/

03

15个Android壁纸应用存在广告欺诈行为,总下载量超过22万次

趋势科技研究人员在Google Play中检测到15个涉及广告欺诈活动的Android壁纸应用,这些应用的总体下载量超过22.22万次。遥测数据表明受到感染最多的国家/地区是意大利、中国台湾、美国、德国和印度尼西亚。Google目前已从Play Store中删除了这些恶意应用。这些应用本身也具有很高的用户好评,但研究人员高度怀疑这些评论是假的,只是为了吸引用户下载。

原文链接:

https://blog.trendmicro.com/trendlabs-security-intelligence/android-wallpaper-apps-found-running-ad-fraud-scheme/

04

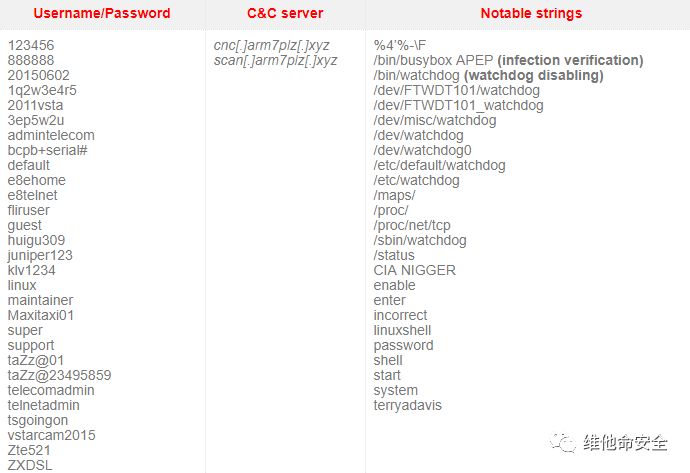

Mirai新变种Miori通过PHP框架中的RCE漏洞传播

趋势科技研究人员发现IoT僵尸网络Mirai的一个变种Miori通过PHP框架ThinkPHP中的远程代码执行漏洞传播。该漏洞是12月11日曝光的一个新漏洞,影响了ThinkPHP v5.0.23/5.1.31及之前的版本。一旦用户的Linux服务器感染了Miori,它将会成为僵尸网络的一部分,用于发起DDoS攻击。研究人员还发现了另外的两个已知的Mirai变种IZ1H9和APEP同样利用该漏洞进行传播。

原文链接:

https://blog.trendmicro.com/trendlabs-security-intelligence/with-mirai-comes-miori-iot-botnet-delivered-via-thinkphp-remote-code-execution-exploit/

05

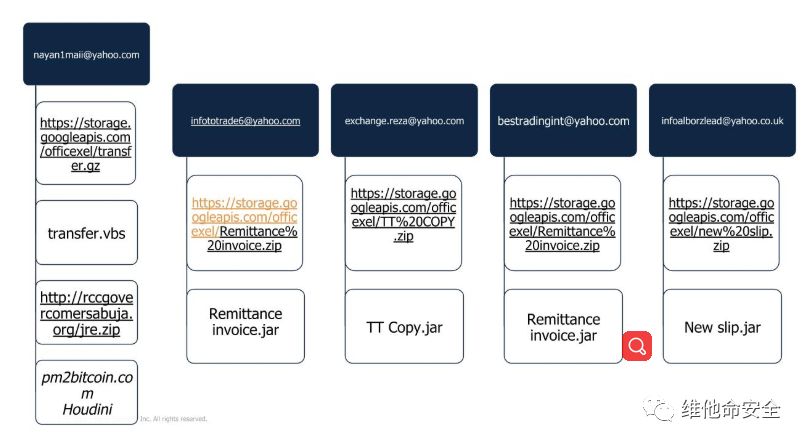

美国和英国遭遇新一轮恶意邮件攻击,主要针对金融公司

Menlo Labs发现针对银行和金融服务公司的恶意电子邮件活动,该活动自2018年8月以来一直活跃,主要针对美国和英国。该活动中的恶意payload托管在Google云服务(storage.googleapis.com)上,以绕过安全产品的安全控制。第一阶段的dropper包括vbs文件和jar文件,这些vbs文件进行了高度混淆,并且可能是由相同的工具包创建的。

原文链接:

https://www.menlosecurity.com/blog/a-jar-full-of-problems-for-financial-services-companies

06

微软发布紧急安全更新,修复一个新IE 0day

微软发布紧急带外更新,修复IE浏览器中的一个高危0day。该漏洞(CVE-2018-8653)是由谷歌威胁分析小组的安全研究员Clement Lecigne发现的,是IE JScript脚本引擎中的远程代码执行(RCE)漏洞,成功利用此漏洞的攻击者可以在当前用户的上下文中执行任意代码。该漏洞影响了Windows Server 2008中的IE9,Windows Server 2012中的IE10以及多个Windows版本中的IE 11。由于此漏洞已在野外被积极利用,建议用户尽快安装更新。

原文链接:

https://thehackernews.com/2018/12/internet-explorer-zero-day.html

声明:本资讯由启明星辰维他命安全小组翻译和整理

维他命安全简讯

微信:VitaminSecurity

信息安全那些事儿~

长按二维码关注

以上是关于SandboxEscaper第三次在Twitter上披露未修复的Windows 0day的主要内容,如果未能解决你的问题,请参考以下文章

女黑客SandboxEscaper又曝光4个Windows 10零日漏洞