重大紧急安全预警:Apache Struts 2再爆高危远程漏洞

Posted 安全圈

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了重大紧急安全预警:Apache Struts 2再爆高危远程漏洞相关的知识,希望对你有一定的参考价值。

近日,安全研究人员发现著名J2EE框架——Struts2存在远程代码执行的漏洞,Struts2官方已经确认该漏洞(S2-045),并定级为高危漏洞。

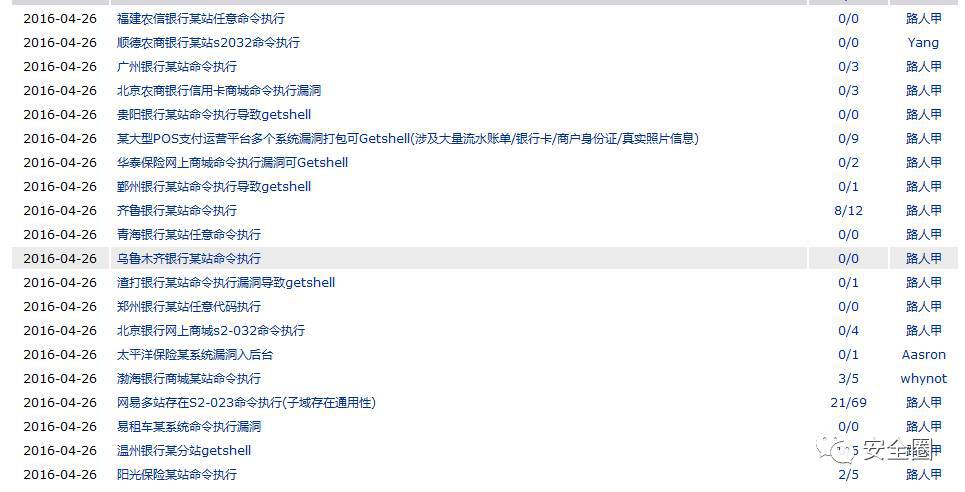

因为Apache Struts2是一种国内使用非常广泛的Web应用开发框架,被大量的政府、金融以及大中型互联网公司所使用。并且,对于此漏洞的利用代码已经扩散,对网站安全构成非常高的现实威胁。

漏洞详情

漏洞编号:S2-045

CVE编号:CVE-2017-5638

漏洞类型:远程代码执行

漏洞级别:高危

漏洞风险:黑客通过利用漏洞可以实现远程命令执行。

影响版本:struts2.3.5– struts2.3.31 , struts2.5–struts2.5.10。

漏洞描述:攻击者可在上传文件时通过修改HTTP请求头中的Content-Type值来触发该漏洞,进而执行系统命令

临时处理方案

* 修改启动虚拟机相关选项,修改Struts 2上传文件时的上传解析器为非Jakarta

Struts 2默认用Jakarta的Common-FileUpload的文件上传解析器,这是存在漏洞的,默认为以下配置

struts.multipart.parser=jakarta

指定其他类型的解析器,以使系统避免漏洞的影响:

指定使用COS的文件上传解析器

struts.multipart.parser=cos

或

指定使用Pell的文件上传解析器

struts.multipart.parser=pell

修复建议

1. 修复Jakarta文件上传插件或者是存在漏洞的Struts 2版本请升级至Struts2安全版本

2. 通过Servlet过滤器验证Content-Type值

3. 添加waf规则进行拦截恶意攻击

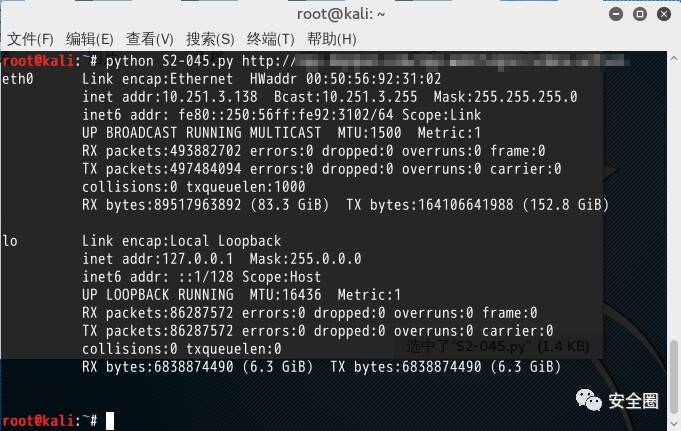

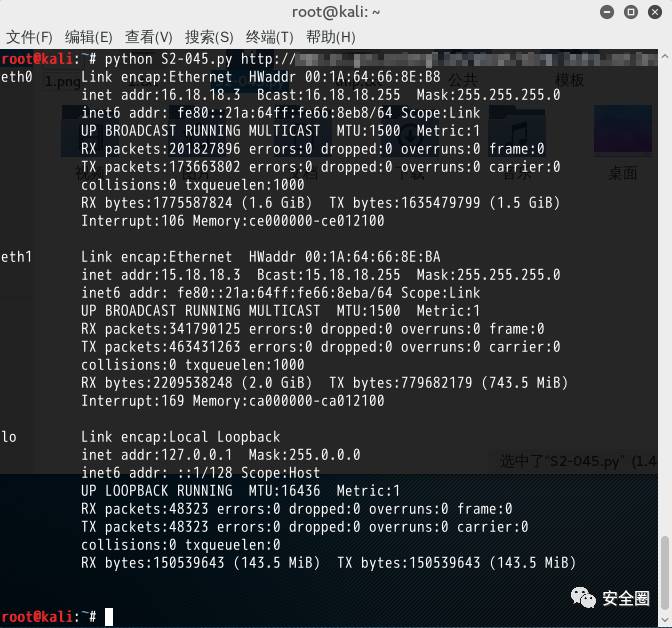

验证结果

瑞星针对部分授权用户,通过使用struts默认扩展*.action进行搜索,从搜索结果中随机选出url进行漏洞验证。从案例返回的结果信息中可以看出通过该漏洞可直接执行系统命令,从命令执行反馈的结果可以看出很多的网站都是基于root(linux系统最高权限用户)权限运行,一旦执行恶意破坏命令如:rm删除命令,可对服务器造成的是永久性破坏。

回顾以往,Struts也有几次高危漏洞。

2016年4月26日,Apache Struts官方发布安全公告,Apache Struts2服务在开启动态方法调用(DMI)的情况下,可以被远程执行任意命令。这一高危漏洞官方编号S2-032,CVE编号CVE-2016-3081。该漏洞广泛影响所有struts版本。通过此漏洞,攻击者可以轻松接管服务器权限,并且进行任意操作。

2013年7月17日,Struts又爆远程代码执行漏洞了!在这次的漏洞中,攻击者可以通过操纵参数远程执行恶意代码。Struts 2.3.15.1之前的版本,参数action的值redirect以及redirectAction没有正确过滤,导致ognl代码执行。

以上是关于重大紧急安全预警:Apache Struts 2再爆高危远程漏洞的主要内容,如果未能解决你的问题,请参考以下文章

鬼节紧急预警|Struts2又双叒叕爆高危漏洞(S2-052)!内有神物!

漏洞预警 | Apache Struts2 曝任意代码执行漏洞 (S2-045)

新版发布:Struts2 S2-057远程代码执行漏洞预警V2.0

网络安全关于Apache Struts 2软件存在高危漏洞的紧急通报