实战 | 从零学习CSRF漏洞并配合实战挖掘CSRF漏洞

Posted 小白帽学习之路

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实战 | 从零学习CSRF漏洞并配合实战挖掘CSRF漏洞相关的知识,希望对你有一定的参考价值。

该文章来自于

掣雷小组:Man

进入正题

什么是跨站请求伪造?

跨站请求伪造(英语:Cross-siterequest forgery),也被称为one-clickattack或者session riding,通常缩写为CSRF或者XSRF,是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

攻击的细节

跨站请求攻击,简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并运行一些操作(如发邮件,发消息,甚至财产操作如转账和购买商品)。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。这利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的。

例子

http://www.examplebank.com/withdraw?account=AccoutName&amount=1000&for=PayeeName

那么,一个恶意攻击者可以在另一个网站上放置如下代码:

<img src="http://www.examplebank.com/withdraw?account=Alice&amount=1000&for=Badman">如果有账户名为Alice的用户访问了恶意站点,而她之前刚访问过银行不久,登录信息尚未过期,那么她就会损失1000资金。

透过例子能够看出,攻击者并不能通过CSRF攻击来直接获取用户的账户控制权,也不能直接窃取用户的任何信息。他们能做到的,是欺骗用户浏览器,让其以用户的名义运行操作。

CSRF的常见特性

依靠用户标识危害网站

利用网站对用户标识的信任

欺骗用户的浏览器发送HTTP请求给目标站点

另外可以通过IMG标签会触发一个GET请求,可以利用它来实现CSRF攻击。

影响因素

CSRF攻击依赖下面的假定:

攻击者了解受害者所在的站点

攻击者的目标站点具有持久化授权cookie或者受害者具有当前会话cookie

目标站点没有对用户在网站行为的第二授权

实战CSRF漏洞挖掘

下面分享一波基础式的CSRF漏洞挖掘,图文虽然并茂,但是字里行间,描述什么的相对简陋,莫见怪。

这次挖的是一个买化妆品的商城,一般这类商城都可以尝试一下CSRF。

进入正题,

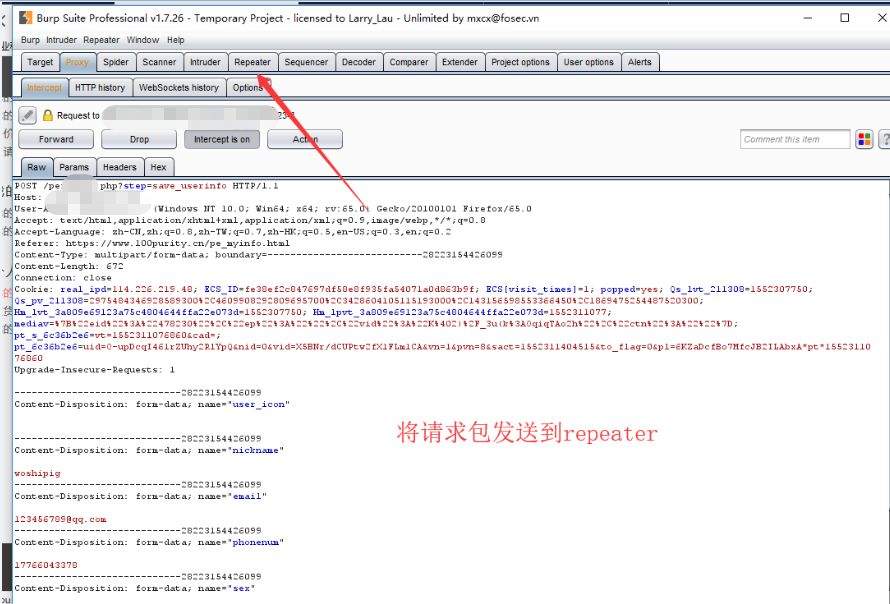

首先我们要创建两个账户,进入个人中心,点击我的账户,修改个人资料信息,完成后点击保存信息,此时进行抓包:

成功抓包以后,我们将数据包发送到Repeater模块下:

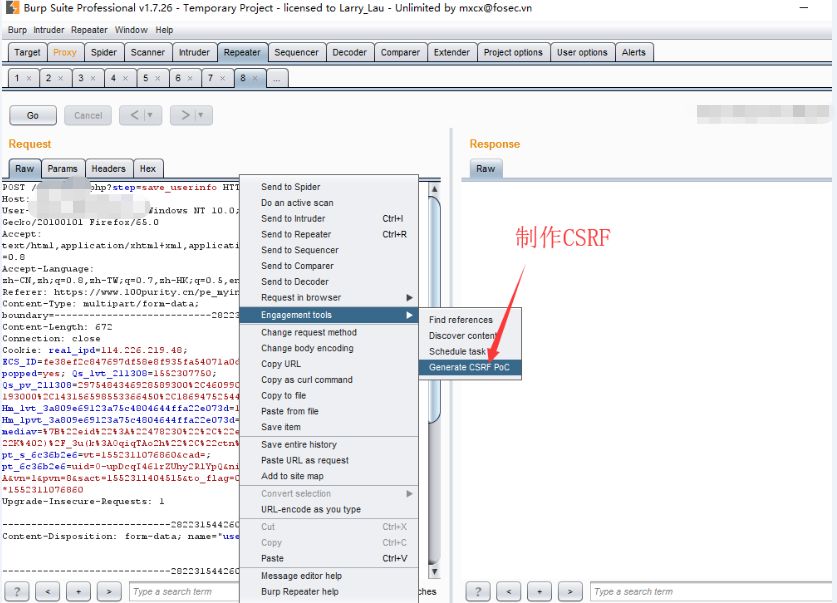

右键点击Engagement tools进行Generate CSRF POC的制作:

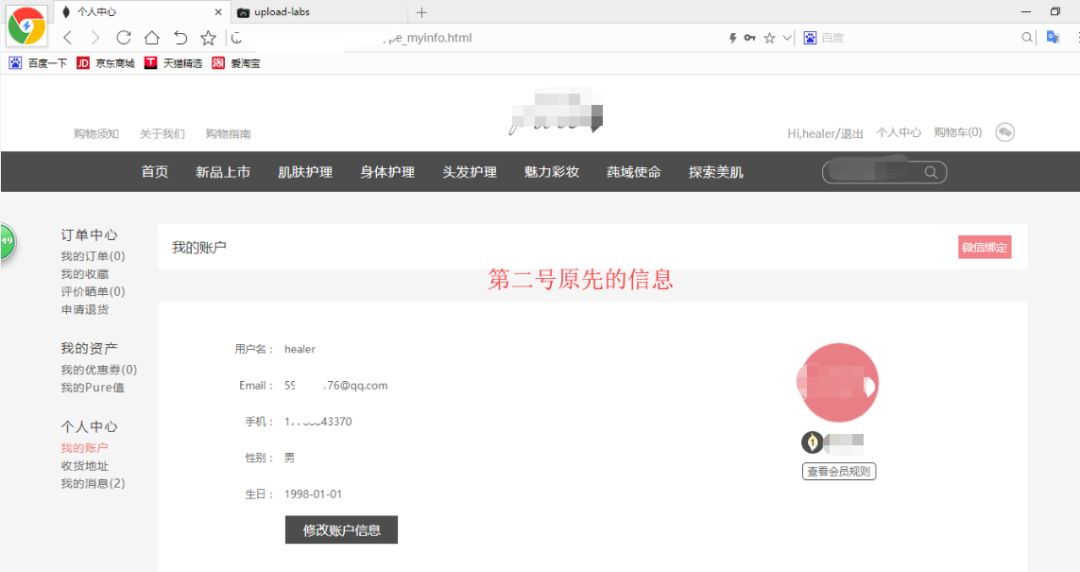

制作好的POC保存为html格式,然后我们登陆第二个账户,查看他原本的信息:

接下来测试是否存在CSRF,打开本地保存的CSRF POC:

点击submit request后,

进行页面刷新,发现成功修改信息,

目标存在CSRF,并成功越权修改个人账户信息。

备注:

a账户登录受信任网站,并在本地生成Cookie。

然后b账户在成功登陆的情况下再去访问poc。

提交漏洞,心里美滋滋,正义感久久不能散去……

一个基础小例子,希望能让你能学到点什么。

防御措施

检查Referer字段

这种办法简单易行,工作量低,仅需要在关键访问处增加一步校验。但这种办法也有其局限性,因其完全依赖浏览器发送正确的Referer字段。虽然http协议对此字段的内容有明确的规定,但并无法保证来访的浏览器的具体实现,亦无法保证浏览器没有安全漏洞影响到此字段。并且也存在攻击者攻击某些浏览器,篡改其Referer字段的可能。

添加校验token

参考链接:

https://zh.wikipedia.org/zh/%E8%B7%A8%E7%AB%99%E8%AF%B7%E6%B1%82%E4%BC%AA%E9%80%A0

如果上述功能有不能用的地方,可使用下面破解版的Burp,破解版Burp Suite:

链接:

https://pan.baidu.com/s/1uiQSakadkg86cMydzNdsLw

提取码:3odw

以上是关于实战 | 从零学习CSRF漏洞并配合实战挖掘CSRF漏洞的主要内容,如果未能解决你的问题,请参考以下文章

数据分析学习资料《利用Python进行数据分析第2版》+《Python数据分析与挖掘实战》+《从零开始学Python数据分析与挖掘》