DDoS界的核武器来袭!网宿网盾发布Memcached攻击安全预警

Posted 网宿产品与服务

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DDoS界的核武器来袭!网宿网盾发布Memcached攻击安全预警相关的知识,希望对你有一定的参考价值。

昨日,网宿网盾DDoS防护平台成功防御一起流量高达613Gbps的DDoS攻击。此次攻击是2018年开年以来网宿网盾遭遇的最大攻击。

攻击流量峰值图

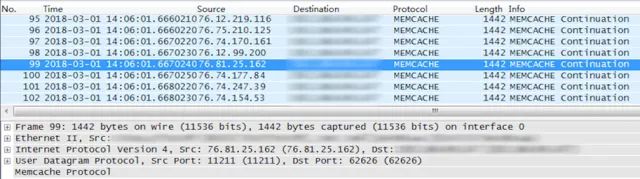

根据网盾态势感知平台的监测,此次攻击为混合攻击,以SYN Flood和UDP Flood为主要攻击类型。进一步抓包分析UDP Flood,发现此次UDP Flood攻击的源端口相对固定,端口号为11211,特征明显,判断为近期频发的Memcached攻击。

抓包数据

网宿网盾第一时间下发了全平台紧急预警策略。结合近期业内多家安全厂商公开报道遭受Memcached攻击的现象,网盾专家认为:以Memcached攻击为代表的反射放大型攻击的出现,预示着未来大规模(Tbps级)的DDoS攻击在今后可能会频繁的出现,DDoS攻击开始从 G 时代进入 T 时代。

DDoS攻击核武器是如何炼成的?

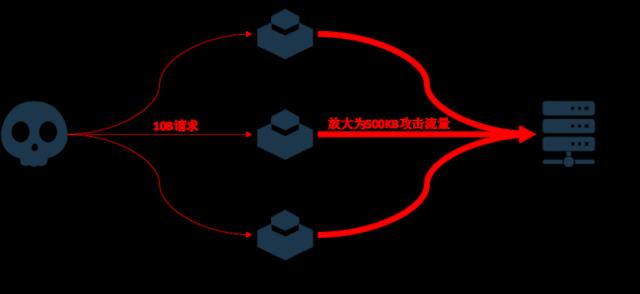

反射放大型攻击本质上是利用如UDP、IMCP等协议没有IP认证机制的特点进行IP欺骗,攻击者伪装成受害者IP向公网上基于此类协议服务的设备发起请求,最终使得公网大量设备的大量回复报文发往受害者IP而造成拒绝服务,而且设备回复的次数和报文大小往往是请求报文的数倍甚至数万倍。因此便形成了反射和放大,以极少的攻击资源通过反射和放大就能带来巨大的DDoS攻击效果。

反射放大流程

Memcached为何会成为攻击者的“帮凶”?

Memcached是一个开源免费的分布式内存缓存系统,适用于需要维护大量开放连接的应用系统。它通过在内存中缓存数据和对象来减少读取数据库的次数,从而提高了网站访问的速度。

较低版本Memcached默认开启UDP协议,进而攻击者可以利用其发起放大攻击。

Memcached应用广泛

DDoS攻击量级进入T时代

Memcache是目前国际流行的网页缓存系统,用户发起很小请求,服务端会响应很大的报文。

根据攻击者构造恶意请求的能力不同,响应报文的放大系数也不尽相同,目前业内已知的放大系数可高达5万倍。

放大系数如此巨大已经令人胆寒,而就公开数据可知目前活跃在互联网上对外开放的Memcache服务器数量超过9.3万,其中中国境内有超过2万。当前这种攻击方式还处在被黑客利用的初期阶段,攻击量级已可轻松达到数百G,若其发展为武器化并结合现有僵尸网络进一步放大攻击流量,形成超过T级的超大规模DDoS攻击也不费吹灰之力。

新型攻击对云厂商的清洗能力提出更高要求

网宿网盾DDoS防护平台具备对大型反射放大DDoS攻击进行防御清洗的超强能力,2017年成功抵御大型DDoS攻击峰值流量为774Gbps。技术层面,当平台监测中心检测到大规模反射放大型攻击时可自动封禁UDP报文或识别并拦截恶意报文。

另一方面,网宿网盾全平台在国内可灵活调用的带宽储备量可达10Tbps,即使面对T级超大规模DDoS攻击仍可游刃有余的从容应对。2018年上线的网盾海外三大清洗中心也可帮助海外客户在危机四伏的互联网环境下险中求胜,无惧任何网络攻击威胁。

来自网宿网盾的应对建议

对于Memcached使用者:

1.目前Memcached官方已经发布补丁,使用者可以尽快更新到最新版本,避免自己的Memcached服务被黑客利用作为攻击反射工具。

2.在不需要监听UDP的情况下关闭Memcached的UDP服务。

对于网络层防御:

反射放大型DDoS攻击最简单防护方式是封禁UDP协议以及相关端口,针对超大大规模的DDoS攻击可以采用云厂商的流量清洗方案。

以上是关于DDoS界的核武器来袭!网宿网盾发布Memcached攻击安全预警的主要内容,如果未能解决你的问题,请参考以下文章

新型DDoS来袭 | 基于STUN协议的DDoS反射攻击分析

细纱机界的“Iphone X”来袭,能否引领新一轮的电子化革新?

2022 re:Invent 重磅来袭,共同探索下一代云基础架构

2022 re:Invent 重磅来袭,共同探索下一代云基础架构