【远控使用】Cobalt Strike横向渗透域控

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了【远控使用】Cobalt Strike横向渗透域控相关的知识,希望对你有一定的参考价值。

参考技术Acategories:

tags:

①直接用web传递发现失效了,原因是2003居然没有powershell,那就传马,由于cs马传上去无法运行,所以就用msf马监听拿到shell

②接着就将会话转给cs

首先把它派生会话smb,可以绕防火墙

1、查看当前用户组

2、查看域

3、枚举域内主机

4、查看DC的ip

接着我发现2003机子太low了,再添加一个2008的机子域内机子继续下面的测试,直接web传递,可以直接上线,server2008

5、查看域内成员

6、查看DC域控主机

7、查看域的信任关系

8、导入了powershell的模块powerview.ps1的使用

9、cs的列举域控命令

10、列出共享cs命令

11、判断是否能访问域控机的C盘,所以是域超级管理员

12、查看域内的管理员

13、域内的超级管理员

14、查看域内组中的超级管理员

15、cs中的查看管理员组的信息

16、查看远程的DC的管理员用户

17、powerview模块的命令查看用户

18、单靠命令搜索用户,或者信息收集

19、通过mimikatz抓取主域的NTLM

1、制作token访问域控

就可以访问域控的盘符

2、制作令牌

3、hash认证

需要:用户、域名、域id krbtgt的hash

1、查看当前黄金票据

2、获取域SID

shell whoami/user

3、清除当前票据

1、生成一个服务木马为test.exe

然后上传到windows/users/administrator里面

2、将其复制到域控机内的temp中的命令,然后命名为a1.exe

3、然后创建一个服务为a1

4、接着执行刚刚创建的服务a1

5、接着域控的机子上线CS的system权限

这次会比较简单一些,就是定时执行文件

还是创建一个木马

1、然后保存为a2.exe,按照上面同样的命令复制到域控机内

2、查看域控当前时间

3、接着利用at来创建一个一分钟执行木马的计划

cs上线了

上面做了个总结,下面是域控机无法联网的情况怎么办

1、这是用中转器来进行获取域控

2、接着生成一个a3.exe木马,返回beacon到刚刚创建的监听器

3、将a3.exe木马上传到users\\administrator目录中

4、然后下面命令将木马复制到域控机内

5、查看当前时间和定时执行木马

6、等到了我们定好的时间,不出网域控会smb形式上线

结果图

Cobalt Strike入门教程-通过exe木马实现远控

Cobalt Strike(简称CS)有很多功能,这篇文章主要介绍最基本的功能:通过exe木马实现远程控制。

CS分为两部分:客户端和Team Server服务端。这两部分都依赖Java 1.8,所以运行CS程序前要安装JRE。

分享一个Cobalt Strike v3.8的试用版,可长期试用。百度网盘:https://pan.baidu.com/s/1nXq58froWt0mu3q8I4HsSQ,提取码:fdvb。

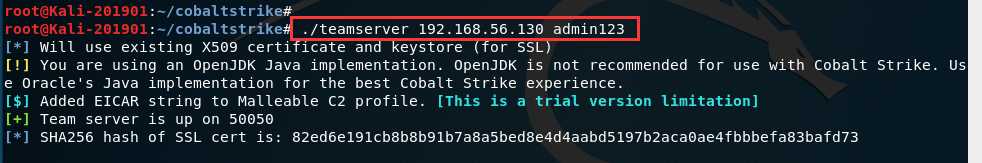

第1步:启动CS服务端

将下载的CS程序放到Kali中,执行./teamserver 192.168.56.130 admin123即可启动Team Server服务。192.168.56.130表示本机IP地址,admin123表示从客户端登录时需要填写的密码。

CS服务端程序会监听TCP 50050端口。

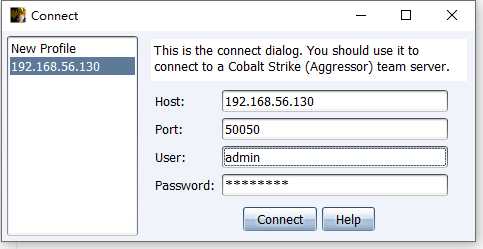

第2步:登录Team Server服务

将下载的CS程序放到Windows中,切换到CS程序目录,在命令行窗口中运行java -jar cobaltstrike.jar即可启动客户端,然后输入IP地址、用户名、密码等信息即可登录。

用户名可以随便写,我写的是admin。密码一定要正确,否则登录不上去。

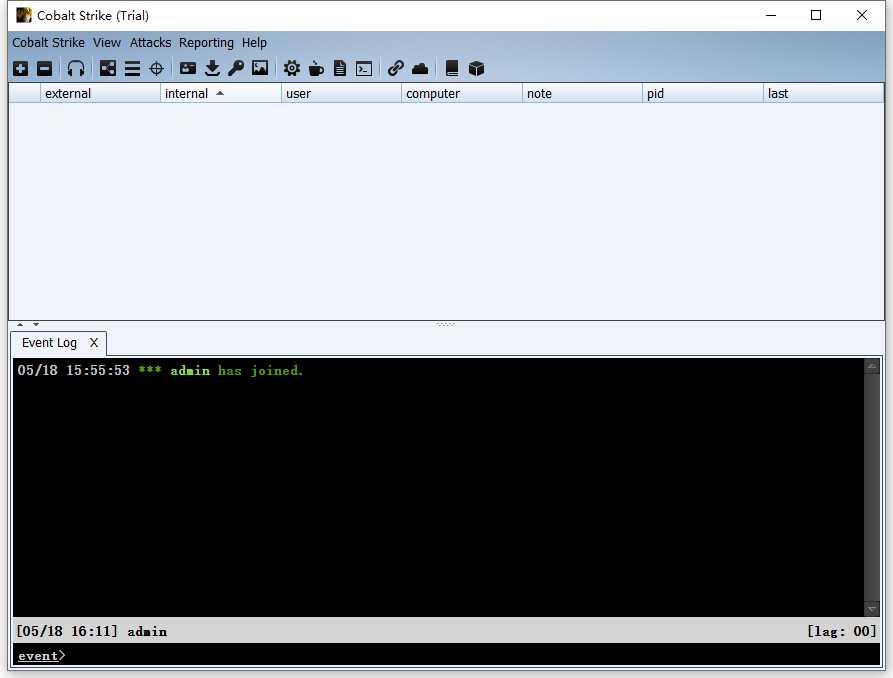

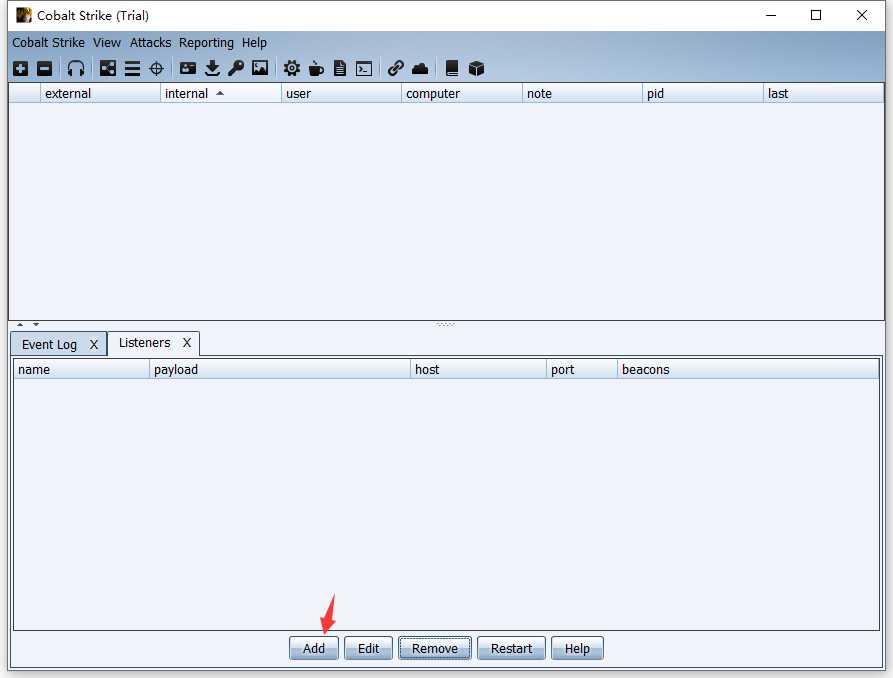

登录成功后你会看到这样一个操作界面:

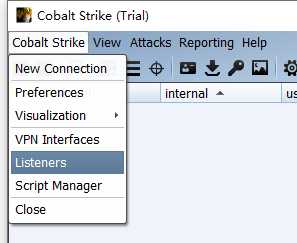

第3步:创建监听器

监听器就是在CS服务端监听一个端口用于木马回连。

点击Add按钮添加监听器:

CS内置了多种类型的监听器,beacon类型的监听器表示让CS服务程序监听一个端口,foreign类型的监听器表示外部程序监听的端口,例如MSF监听的端口。

这里我选择windows/beacon_http/reverse_http。

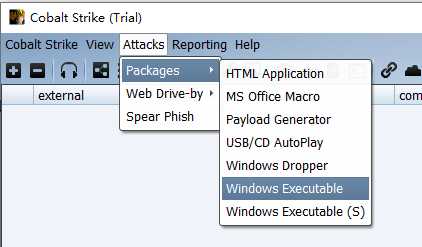

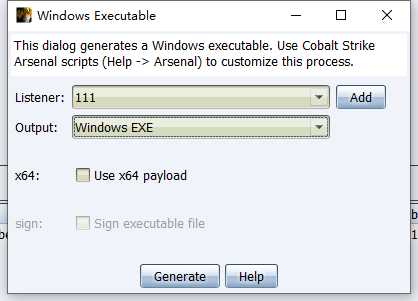

第4步:生成exe木马

点击Attacks按钮生成Windows平台的exe木马。

第5步:投递木马并运行

为了演示,我把生成的exe木马放到Windows7虚拟机中运行。

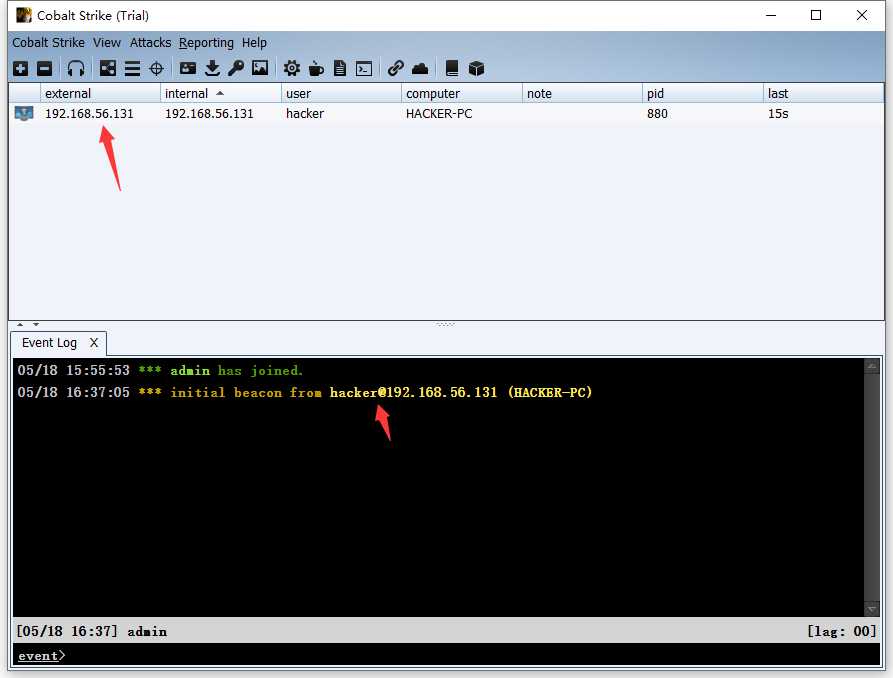

第6步:木马上线

运行exe文件之后,在CS客户端界面会有上线提示。

第7步:远程操控

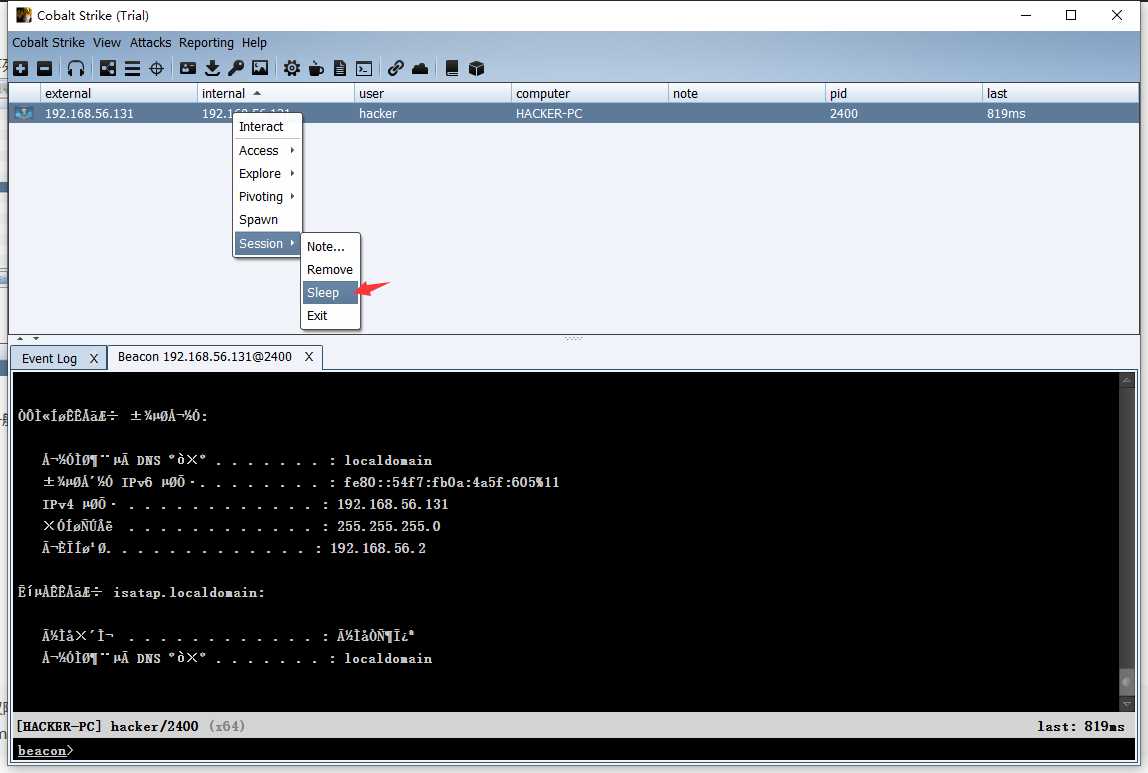

CS生成的木马默认60秒回连一次,这就导致我们不能实时操作远程PC。通过修改sleep时间可以达到实时操作的功能,建议把sleep时间修改为1秒或0秒。

单击鼠标右键然后选择Interact会进入命令行交互窗口。

在界面最底下有个beacon>输入框,这就是输入命令的地方。例如:输入shell calc.exe将会在被控PC上弹出计算器。输入help会显示帮助文档。

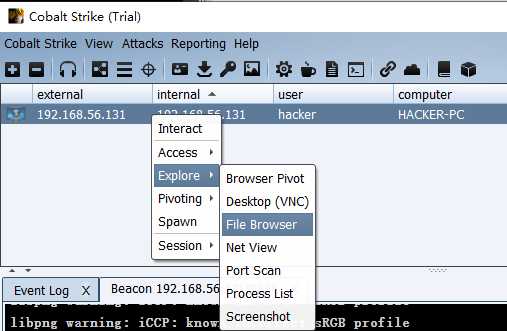

通过CS还能浏览被控PC的文件目录,实现截屏、端口扫描等功能,大家把每一个都试试。

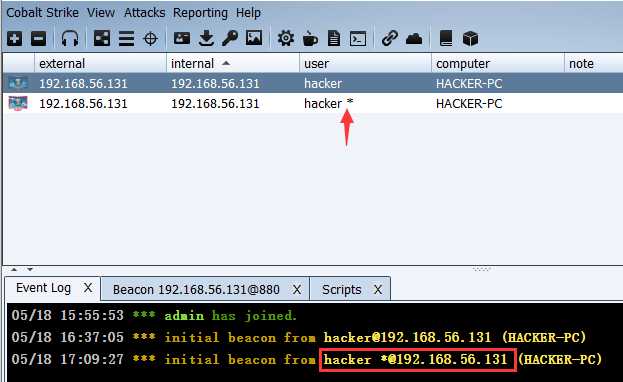

第8步:提权

到目前为止,我们掌握的是PC电脑的普通权限。如果我们要修改注册表或执行某些危险操作时,系统会弹出用户账户控制(UAC)来提示用户是否进行危险操作,这将被目标察觉出来。因此我们有必要进行提权操作。

CS内置的提权工具很少,GitHub上有个提权工具包,使用这个工具包可以增加几种提权方法:https://github.com/rsmudge/ElevateKit

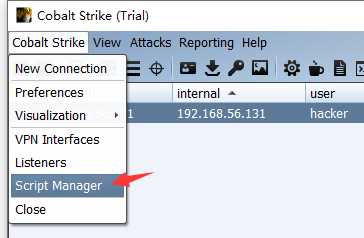

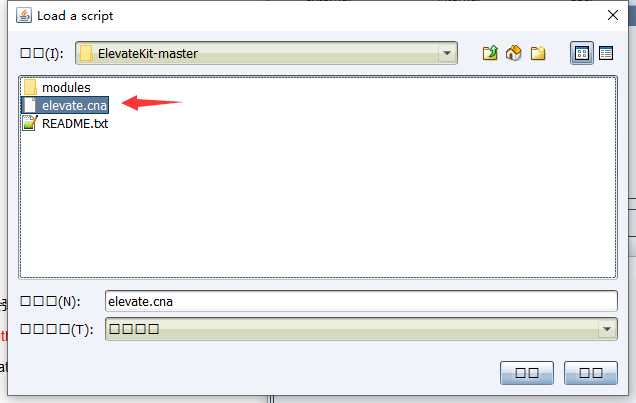

点击Script Manager按钮打开脚本管理界面,然后点击底下的Load按钮加载elevate.cna文件。

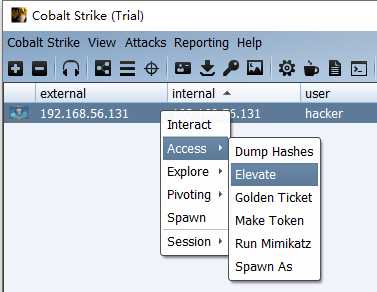

单击鼠标右键选择Elevate进入提权操作界面:

这里有多个提权方法,大家把每一个都试一下,总有一个成功。

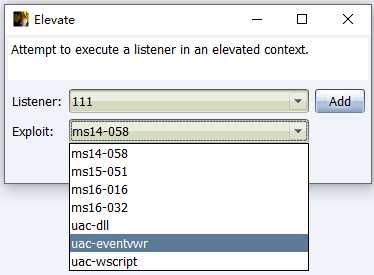

如果提权成功,session列表中会增加一个新会话,星号(*)表示该会话是一个提权成功的会话。

提权成功后我们再执行危险操作时被控PC就不会有UAC提示,被控目标也不会察觉。

讲到这里,基本上把CS的exe远控功能介绍完了。大家如果还有不明白的地方可以到CS官网看看教程,用Google搜一搜其他教程再学习学习。

以上是关于【远控使用】Cobalt Strike横向渗透域控的主要内容,如果未能解决你的问题,请参考以下文章

152.网络安全渗透测试—[Cobalt Strike系列]—[会话管理/派生]

148.网络安全渗透测试—[Cobalt Strike系列]—[HTTP Beacon基础使用/脚本web传递/屏幕截图/端口扫描]