ctf图片隐写,winhex

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ctf图片隐写,winhex相关的知识,希望对你有一定的参考价值。

参考技术A 以“FF D8 FF E0”开头,以“FF D9”结尾的是jpeg文件;如下图所示,"FF D9"之后的部分“50 4B 03 04”是zip文件的开头,对应的ASCII文本为“PK”,这表示jpg文件之后追加了一个zip文件;有的隐写题给出的doc或者其他格式的文件,用winhex打开查看文件头,可以判断实际上是哪种格式,比如有一题doc格式打开发现头是PK,这是zip格式,改后缀,解压就得到了flag。

有的隐写,给你一个img后缀的文件,在linux用foremost,foremost会讲你在winhex看到的里面包含的其它格式的文件全部分离出来,像有一题就是分离后,出现很对jpg文件和一个png文件,png文件即为key;

还有的给你一张图片,提示跟颜色有关,应该想到lsb,用stegsolve的功能即可;

F5隐写工具使用

0x00 前言

今天在实验吧看到一个图片隐写的题目,用了stegslove和winHex分析一通发现并没有什么有效信息。看了评论区大佬的提示说用到了F5隐写工具,所以百度教程用了一下,发现确实解决了问题。

解题链接:http://www.shiyanbar.com/ctf/1938

0x01 F5下载安装

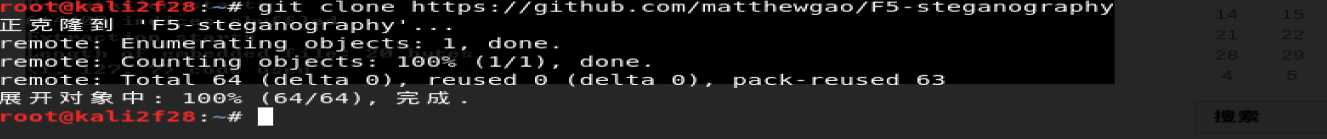

F5隐写全称F5-steganography,在kail系统命令端输入以下代码:

git clone https://github.com/matthewgao/F5-steganography

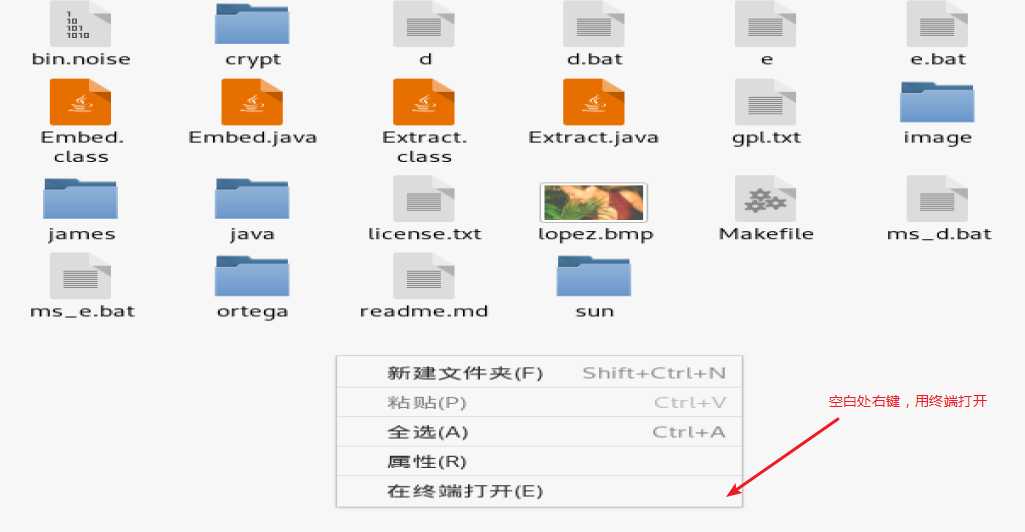

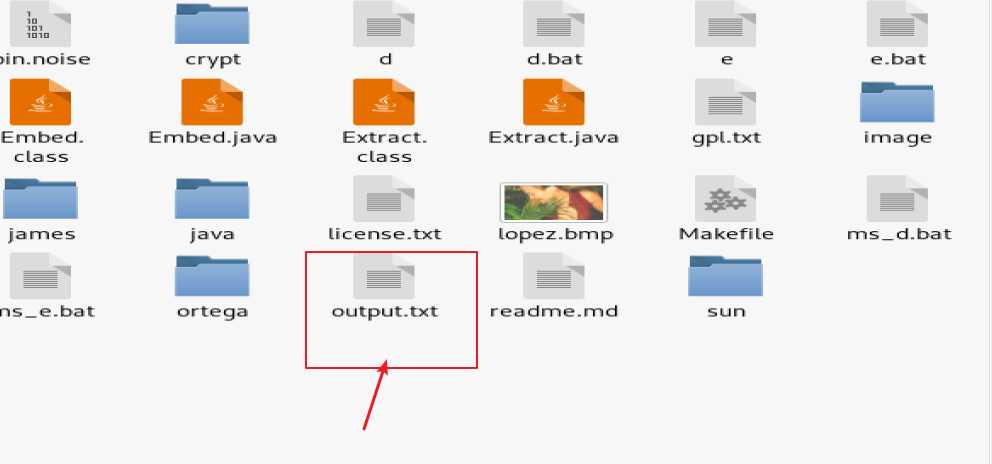

出现以上信息即表示下载完成。下载完是一个文件夹,如下图:

0x02 F5隐写工具的使用

我以实验吧的那道图片隐写图作为例子来使用F5工具。

在kail命令端输入:wget http://ctf5.shiyanbar.com/stega/123456.jpg 获取图片。

在文件夹中找到,下载的F5工具包,双击打开,然后空白处右键使用终端打开。

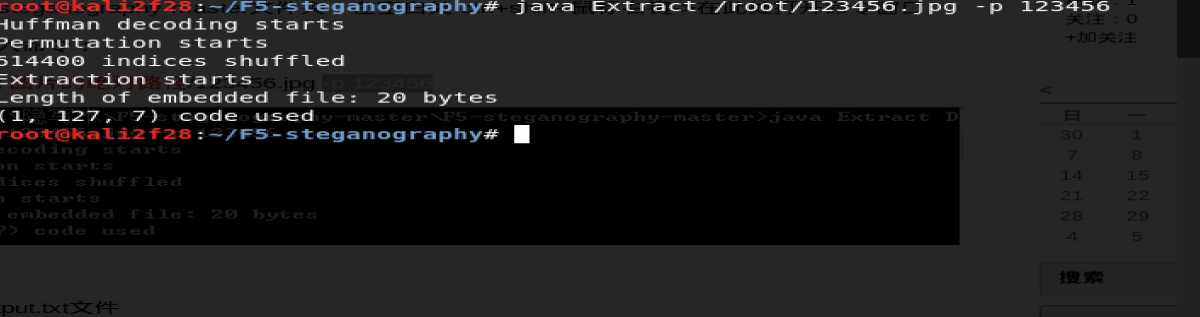

在命令窗口输入 java Extract /root/123456.jpg -p 123456

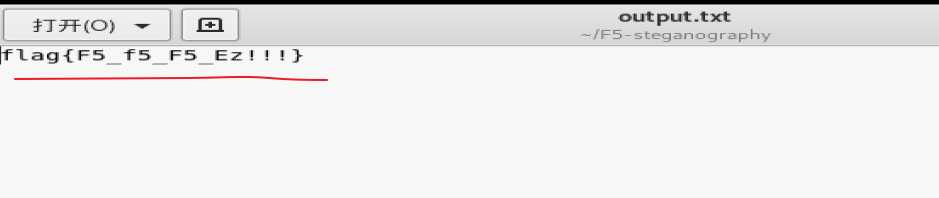

此时已经解析完毕。直接在F5工具包中output文件中就能找到flg。

以上是关于ctf图片隐写,winhex的主要内容,如果未能解决你的问题,请参考以下文章